Codifica sicura Immagini Stock

(17,735)Filtri rapidi:

Codifica sicura Immagini Stock

Security Professional toccando la codifica sicura Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/foto-immagine-security-professional-toccando-la-codifica-sicura-103620130.html

Security Professional toccando la codifica sicura Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/foto-immagine-security-professional-toccando-la-codifica-sicura-103620130.htmlRFG0G8EX–Security Professional toccando la codifica sicura

La metodologia DevSecOps di un processo di sviluppo software sicuro funziona. Concetto di cybersicurezza. Illustrazione vettoriale. Illustrazione Vettorialehttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/la-metodologia-devsecops-di-un-processo-di-sviluppo-software-sicuro-funziona-concetto-di-cybersicurezza-illustrazione-vettoriale-image407074955.html

La metodologia DevSecOps di un processo di sviluppo software sicuro funziona. Concetto di cybersicurezza. Illustrazione vettoriale. Illustrazione Vettorialehttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/la-metodologia-devsecops-di-un-processo-di-sviluppo-software-sicuro-funziona-concetto-di-cybersicurezza-illustrazione-vettoriale-image407074955.htmlRF2EJ7T77–La metodologia DevSecOps di un processo di sviluppo software sicuro funziona. Concetto di cybersicurezza. Illustrazione vettoriale.

Codifica sicura: Codice binario verde con Shield e Keyhole su sfondo nero Illustrazione Vettorialehttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/codifica-sicura-codice-binario-verde-con-shield-e-keyhole-su-sfondo-nero-image606191469.html

Codifica sicura: Codice binario verde con Shield e Keyhole su sfondo nero Illustrazione Vettorialehttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/codifica-sicura-codice-binario-verde-con-shield-e-keyhole-su-sfondo-nero-image606191469.htmlRF2X66BB9–Codifica sicura: Codice binario verde con Shield e Keyhole su sfondo nero

Cartello di testo che mostra il supporto remoto. Tipo di servizio sicuro basato su concetto aziendale, che consente ai rappresentanti di aiutare Fixin G Coding String Arrangement, digitando Program Glitch Fix Codes Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/cartello-di-testo-che-mostra-il-supporto-remoto-tipo-di-servizio-sicuro-basato-su-concetto-aziendale-che-consente-ai-rappresentanti-di-aiutare-fixin-g-coding-string-arrangement-digitando-program-glitch-fix-codes-image483344151.html

Cartello di testo che mostra il supporto remoto. Tipo di servizio sicuro basato su concetto aziendale, che consente ai rappresentanti di aiutare Fixin G Coding String Arrangement, digitando Program Glitch Fix Codes Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/cartello-di-testo-che-mostra-il-supporto-remoto-tipo-di-servizio-sicuro-basato-su-concetto-aziendale-che-consente-ai-rappresentanti-di-aiutare-fixin-g-coding-string-arrangement-digitando-program-glitch-fix-codes-image483344151.htmlRF2K2A6B3–Cartello di testo che mostra il supporto remoto. Tipo di servizio sicuro basato su concetto aziendale, che consente ai rappresentanti di aiutare Fixin G Coding String Arrangement, digitando Program Glitch Fix Codes

Sfondo di matrice con i simboli di verde Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/foto-immagine-sfondo-di-matrice-con-i-simboli-di-verde-130655670.html

Sfondo di matrice con i simboli di verde Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/foto-immagine-sfondo-di-matrice-con-i-simboli-di-verde-130655670.htmlRFHGFTHX–Sfondo di matrice con i simboli di verde

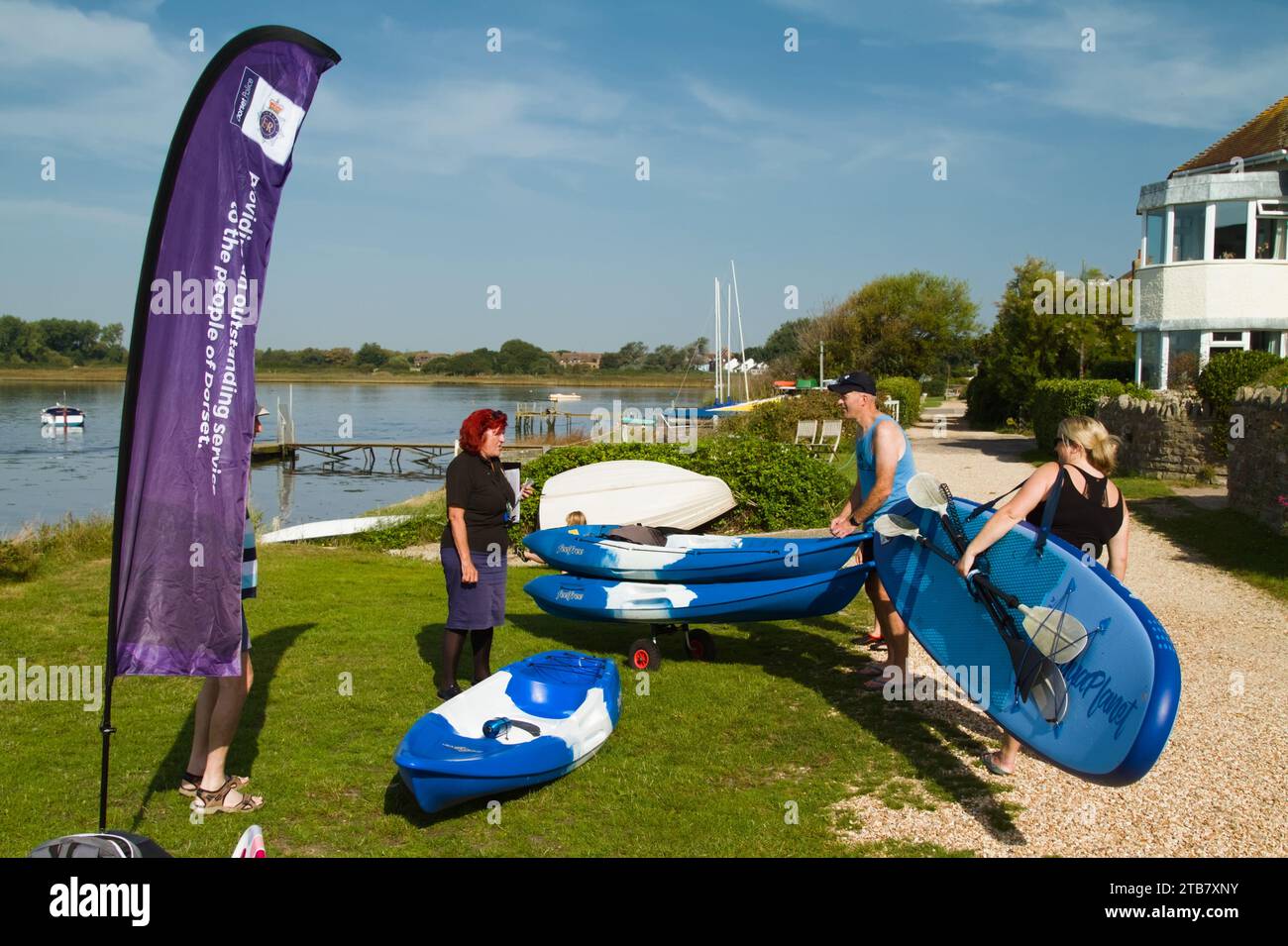

Persone che hanno i loro kayak e la loro moto d'acqua marchiati in modo sicuro dalla polizia del Dorset utilizzando la codifica del DNA per prevenire il crimine e il furto, Christchurch Harbour, Regno Unito Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/persone-che-hanno-i-loro-kayak-e-la-loro-moto-d-acqua-marchiati-in-modo-sicuro-dalla-polizia-del-dorset-utilizzando-la-codifica-del-dna-per-prevenire-il-crimine-e-il-furto-christchurch-harbour-regno-unito-image574878023.html

Persone che hanno i loro kayak e la loro moto d'acqua marchiati in modo sicuro dalla polizia del Dorset utilizzando la codifica del DNA per prevenire il crimine e il furto, Christchurch Harbour, Regno Unito Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/persone-che-hanno-i-loro-kayak-e-la-loro-moto-d-acqua-marchiati-in-modo-sicuro-dalla-polizia-del-dorset-utilizzando-la-codifica-del-dna-per-prevenire-il-crimine-e-il-furto-christchurch-harbour-regno-unito-image574878023.htmlRM2TB7XNY–Persone che hanno i loro kayak e la loro moto d'acqua marchiati in modo sicuro dalla polizia del Dorset utilizzando la codifica del DNA per prevenire il crimine e il furto, Christchurch Harbour, Regno Unito

Vettore di una giovane donna che utilizza un computer portatile e una connessione server sicura Illustrazione Vettorialehttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/vettore-di-una-giovane-donna-che-utilizza-un-computer-portatile-e-una-connessione-server-sicura-image570049050.html

Vettore di una giovane donna che utilizza un computer portatile e una connessione server sicura Illustrazione Vettorialehttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/vettore-di-una-giovane-donna-che-utilizza-un-computer-portatile-e-una-connessione-server-sicura-image570049050.htmlRF2T3BYAJ–Vettore di una giovane donna che utilizza un computer portatile e una connessione server sicura

Concetto di sicurezza Illustrazione Vettorialehttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/foto-immagine-concetto-di-sicurezza-88591957.html

Concetto di sicurezza Illustrazione Vettorialehttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/foto-immagine-concetto-di-sicurezza-88591957.htmlRFF43KXD–Concetto di sicurezza

Sfondo di matrice con i simboli di verde, motion blur. Vettore Illustrazione Vettorialehttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/foto-immagine-sfondo-di-matrice-con-i-simboli-di-verde-motion-blur-vettore-115272490.html

Sfondo di matrice con i simboli di verde, motion blur. Vettore Illustrazione Vettorialehttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/foto-immagine-sfondo-di-matrice-con-i-simboli-di-verde-motion-blur-vettore-115272490.htmlRFGKF36J–Sfondo di matrice con i simboli di verde, motion blur. Vettore

Immagine di quadrati che formano nuvola, scudo e lucchetto sul linguaggio del computer e sull'interfaccia astratta Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/immagine-di-quadrati-che-formano-nuvola-scudo-e-lucchetto-sul-linguaggio-del-computer-e-sull-interfaccia-astratta-image607600009.html

Immagine di quadrati che formano nuvola, scudo e lucchetto sul linguaggio del computer e sull'interfaccia astratta Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/immagine-di-quadrati-che-formano-nuvola-scudo-e-lucchetto-sul-linguaggio-del-computer-e-sull-interfaccia-astratta-image607600009.htmlRF2X8EG09–Immagine di quadrati che formano nuvola, scudo e lucchetto sul linguaggio del computer e sull'interfaccia astratta

Scrittura a mano testo conversazione sicura. Comunicazione crittografata protetta di Business Concept tra i servizi Web Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/scrittura-a-mano-testo-conversazione-sicura-comunicazione-crittografata-protetta-di-business-concept-tra-i-servizi-web-image548197270.html

Scrittura a mano testo conversazione sicura. Comunicazione crittografata protetta di Business Concept tra i servizi Web Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/scrittura-a-mano-testo-conversazione-sicura-comunicazione-crittografata-protetta-di-business-concept-tra-i-servizi-web-image548197270.htmlRF2PRTF5X–Scrittura a mano testo conversazione sicura. Comunicazione crittografata protetta di Business Concept tra i servizi Web

Firma scritta a mano Secure Chat. Internet Concept Approach per proteggere i messaggi inviati al di fuori dell'azienda Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/firma-scritta-a-mano-secure-chat-internet-concept-approach-per-proteggere-i-messaggi-inviati-al-di-fuori-dell-azienda-image547445998.html

Firma scritta a mano Secure Chat. Internet Concept Approach per proteggere i messaggi inviati al di fuori dell'azienda Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/firma-scritta-a-mano-secure-chat-internet-concept-approach-per-proteggere-i-messaggi-inviati-al-di-fuori-dell-azienda-image547445998.htmlRM2PPJ8XP–Firma scritta a mano Secure Chat. Internet Concept Approach per proteggere i messaggi inviati al di fuori dell'azienda

Vecchia scrivania da ufficio e i nastri inchiostratori per macchine da scrivere dai primi 1900s. Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/foto-immagine-vecchia-scrivania-da-ufficio-e-i-nastri-inchiostratori-per-macchine-da-scrivere-dai-primi-1900s-105111681.html

Vecchia scrivania da ufficio e i nastri inchiostratori per macchine da scrivere dai primi 1900s. Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/foto-immagine-vecchia-scrivania-da-ufficio-e-i-nastri-inchiostratori-per-macchine-da-scrivere-dai-primi-1900s-105111681.htmlRMG3070H–Vecchia scrivania da ufficio e i nastri inchiostratori per macchine da scrivere dai primi 1900s.

Sicurezza/sicuro pagamenti online Illustrazione Vettorialehttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/sicurezza-sicuro-pagamenti-online-image158380082.html

Sicurezza/sicuro pagamenti online Illustrazione Vettorialehttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/sicurezza-sicuro-pagamenti-online-image158380082.htmlRFK5JRBE–Sicurezza/sicuro pagamenti online

toccare con la mano uno schermo con un codice del computer Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/toccare-con-la-mano-uno-schermo-con-un-codice-del-computer-image471893740.html

toccare con la mano uno schermo con un codice del computer Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/toccare-con-la-mano-uno-schermo-con-un-codice-del-computer-image471893740.htmlRF2JBMH7T–toccare con la mano uno schermo con un codice del computer

RF2XKA5YH–Account utente protetto e protetto. Icona avatar e vettore di scudo.

Man in Hood su sfondo scuro utilizza la tastiera e lo schermo virtuale per rompere il sistema di sicurezza informatica Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/man-in-hood-su-sfondo-scuro-utilizza-la-tastiera-e-lo-schermo-virtuale-per-rompere-il-sistema-di-sicurezza-informatica-image603934802.html

Man in Hood su sfondo scuro utilizza la tastiera e lo schermo virtuale per rompere il sistema di sicurezza informatica Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/man-in-hood-su-sfondo-scuro-utilizza-la-tastiera-e-lo-schermo-virtuale-per-rompere-il-sistema-di-sicurezza-informatica-image603934802.htmlRF2X2FH02–Man in Hood su sfondo scuro utilizza la tastiera e lo schermo virtuale per rompere il sistema di sicurezza informatica

Uomo che utilizza il computer e la programmazione per interrompere il codice. Minaccia alla sicurezza informatica. Sicurezza di Internet e di rete. Furto di informazioni private. Persona che utilizza te Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/uomo-che-utilizza-il-computer-e-la-programmazione-per-interrompere-il-codice-minaccia-alla-sicurezza-informatica-sicurezza-di-internet-e-di-rete-furto-di-informazioni-private-persona-che-utilizza-te-image544466517.html

Uomo che utilizza il computer e la programmazione per interrompere il codice. Minaccia alla sicurezza informatica. Sicurezza di Internet e di rete. Furto di informazioni private. Persona che utilizza te Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/uomo-che-utilizza-il-computer-e-la-programmazione-per-interrompere-il-codice-minaccia-alla-sicurezza-informatica-sicurezza-di-internet-e-di-rete-furto-di-informazioni-private-persona-che-utilizza-te-image544466517.htmlRF2PHPGGN–Uomo che utilizza il computer e la programmazione per interrompere il codice. Minaccia alla sicurezza informatica. Sicurezza di Internet e di rete. Furto di informazioni private. Persona che utilizza te

Foto di due lucchetti collegati e una piccola chiave su uno sfondo oro e argento che è destinato a mostrare un idea.la foto ha uno spazio di copia per il testo o wha Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/foto-di-due-lucchetti-collegati-e-una-piccola-chiave-su-uno-sfondo-oro-e-argento-che-e-destinato-a-mostrare-un-idea-la-foto-ha-uno-spazio-di-copia-per-il-testo-o-wha-image435601919.html

Foto di due lucchetti collegati e una piccola chiave su uno sfondo oro e argento che è destinato a mostrare un idea.la foto ha uno spazio di copia per il testo o wha Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/foto-di-due-lucchetti-collegati-e-una-piccola-chiave-su-uno-sfondo-oro-e-argento-che-e-destinato-a-mostrare-un-idea-la-foto-ha-uno-spazio-di-copia-per-il-testo-o-wha-image435601919.htmlRF2G8KAKB–Foto di due lucchetti collegati e una piccola chiave su uno sfondo oro e argento che è destinato a mostrare un idea.la foto ha uno spazio di copia per il testo o wha

Calcolatore nel buio con virus word Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/foto-immagine-calcolatore-nel-buio-con-virus-word-77483782.html

Calcolatore nel buio con virus word Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/foto-immagine-calcolatore-nel-buio-con-virus-word-77483782.htmlRFEE1K9X–Calcolatore nel buio con virus word

La metodologia DevSecOps di un processo di sviluppo software sicuro funziona. Concetto di cybersicurezza. Illustrazione vettoriale. Illustrazione Vettorialehttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/la-metodologia-devsecops-di-un-processo-di-sviluppo-software-sicuro-funziona-concetto-di-cybersicurezza-illustrazione-vettoriale-image407074964.html

La metodologia DevSecOps di un processo di sviluppo software sicuro funziona. Concetto di cybersicurezza. Illustrazione vettoriale. Illustrazione Vettorialehttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/la-metodologia-devsecops-di-un-processo-di-sviluppo-software-sicuro-funziona-concetto-di-cybersicurezza-illustrazione-vettoriale-image407074964.htmlRF2EJ7T7G–La metodologia DevSecOps di un processo di sviluppo software sicuro funziona. Concetto di cybersicurezza. Illustrazione vettoriale.

Hacker tramite computer portatile. Un sacco di cifre sullo schermo del computer. Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/hacker-tramite-computer-portatile-un-sacco-di-cifre-sullo-schermo-del-computer-image66767546.html

Hacker tramite computer portatile. Un sacco di cifre sullo schermo del computer. Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/hacker-tramite-computer-portatile-un-sacco-di-cifre-sullo-schermo-del-computer-image66767546.htmlRFDTHEK6–Hacker tramite computer portatile. Un sacco di cifre sullo schermo del computer.

Segnale che indica che è stata rilevata una pirateria informatica. Parola scritta su attività che cercano di compromettere gli affari sono esposti Fixin G codifica String Arrangement, digitando programma Glitch Fix Codes Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/segnale-che-indica-che-e-stata-rilevata-una-pirateria-informatica-parola-scritta-su-attivita-che-cercano-di-compromettere-gli-affari-sono-esposti-fixin-g-codifica-string-arrangement-digitando-programma-glitch-fix-codes-image483303896.html

Segnale che indica che è stata rilevata una pirateria informatica. Parola scritta su attività che cercano di compromettere gli affari sono esposti Fixin G codifica String Arrangement, digitando programma Glitch Fix Codes Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/segnale-che-indica-che-e-stata-rilevata-una-pirateria-informatica-parola-scritta-su-attivita-che-cercano-di-compromettere-gli-affari-sono-esposti-fixin-g-codifica-string-arrangement-digitando-programma-glitch-fix-codes-image483303896.htmlRF2K28B1C–Segnale che indica che è stata rilevata una pirateria informatica. Parola scritta su attività che cercano di compromettere gli affari sono esposti Fixin G codifica String Arrangement, digitando programma Glitch Fix Codes

Rete sicura Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/rete-sicura-image465113361.html

Rete sicura Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/rete-sicura-image465113361.htmlRF2J0KMRD–Rete sicura

Rete di cloud computing con connettività di rete sicura Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/rete-di-cloud-computing-con-connettivita-di-rete-sicura-image600071537.html

Rete di cloud computing con connettività di rete sicura Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/rete-di-cloud-computing-con-connettivita-di-rete-sicura-image600071537.htmlRF2WT7HA9–Rete di cloud computing con connettività di rete sicura

RF2YB7J13–Ottieni questo set di icone straordinarie ed esclusive relative alla programmazione e alla codifica

Sicurezza informatica, tecnologia informatica, codifica dei dati o hacking di sfondo o sfondo Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/sicurezza-informatica-tecnologia-informatica-codifica-dei-dati-o-hacking-di-sfondo-o-sfondo-image339776630.html

Sicurezza informatica, tecnologia informatica, codifica dei dati o hacking di sfondo o sfondo Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/sicurezza-informatica-tecnologia-informatica-codifica-dei-dati-o-hacking-di-sfondo-o-sfondo-image339776630.htmlRF2AMP4FJ–Sicurezza informatica, tecnologia informatica, codifica dei dati o hacking di sfondo o sfondo

Sfondo di matrice con i simboli di verde, motion blur. Vettore Illustrazione Vettorialehttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/foto-immagine-sfondo-di-matrice-con-i-simboli-di-verde-motion-blur-vettore-115225251.html

Sfondo di matrice con i simboli di verde, motion blur. Vettore Illustrazione Vettorialehttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/foto-immagine-sfondo-di-matrice-con-i-simboli-di-verde-motion-blur-vettore-115225251.htmlRFGKCXYF–Sfondo di matrice con i simboli di verde, motion blur. Vettore

Immagine di punti collegati che formano globo, lucchetto e linguaggio del computer Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/immagine-di-punti-collegati-che-formano-globo-lucchetto-e-linguaggio-del-computer-image607599980.html

Immagine di punti collegati che formano globo, lucchetto e linguaggio del computer Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/immagine-di-punti-collegati-che-formano-globo-lucchetto-e-linguaggio-del-computer-image607599980.htmlRF2X8EFY8–Immagine di punti collegati che formano globo, lucchetto e linguaggio del computer

Visualizzazione concettuale conversazione sicura. Comunicazione crittografata protetta con foto concettuale tra i servizi Web Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/visualizzazione-concettuale-conversazione-sicura-comunicazione-crittografata-protetta-con-foto-concettuale-tra-i-servizi-web-image548230717.html

Visualizzazione concettuale conversazione sicura. Comunicazione crittografata protetta con foto concettuale tra i servizi Web Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/visualizzazione-concettuale-conversazione-sicura-comunicazione-crittografata-protetta-con-foto-concettuale-tra-i-servizi-web-image548230717.htmlRF2PRX1TD–Visualizzazione concettuale conversazione sicura. Comunicazione crittografata protetta con foto concettuale tra i servizi Web

Scrittura visualizzazione testo Chat sicura. Approccio generale aziendale per proteggere i messaggi inviati al di fuori dell'azienda Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/scrittura-visualizzazione-testo-chat-sicura-approccio-generale-aziendale-per-proteggere-i-messaggi-inviati-al-di-fuori-dell-azienda-image547445930.html

Scrittura visualizzazione testo Chat sicura. Approccio generale aziendale per proteggere i messaggi inviati al di fuori dell'azienda Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/scrittura-visualizzazione-testo-chat-sicura-approccio-generale-aziendale-per-proteggere-i-messaggi-inviati-al-di-fuori-dell-azienda-image547445930.htmlRM2PPJ8TA–Scrittura visualizzazione testo Chat sicura. Approccio generale aziendale per proteggere i messaggi inviati al di fuori dell'azienda

Vecchia scrivania da ufficio e i nastri inchiostratori per macchine da scrivere a bordo di una nave da WW!. Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/foto-immagine-vecchia-scrivania-da-ufficio-e-i-nastri-inchiostratori-per-macchine-da-scrivere-a-bordo-di-una-nave-da-ww-105111677.html

Vecchia scrivania da ufficio e i nastri inchiostratori per macchine da scrivere a bordo di una nave da WW!. Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/foto-immagine-vecchia-scrivania-da-ufficio-e-i-nastri-inchiostratori-per-macchine-da-scrivere-a-bordo-di-una-nave-da-ww-105111677.htmlRMG3070D–Vecchia scrivania da ufficio e i nastri inchiostratori per macchine da scrivere a bordo di una nave da WW!.

Sicurezza/sicuro pagamenti online Illustrazione Vettorialehttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/sicurezza-sicuro-pagamenti-online-image156740087.html

Sicurezza/sicuro pagamenti online Illustrazione Vettorialehttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/sicurezza-sicuro-pagamenti-online-image156740087.htmlRFK303G7–Sicurezza/sicuro pagamenti online

Global cyber spazio rete finanziaria concetto di sicurezza. La codifica binaria. La catena di blocco e minerario. Cassetta di sicurezza internet e connessione a computer Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/global-cyber-spazio-rete-finanziaria-concetto-di-sicurezza-la-codifica-binaria-la-catena-di-blocco-e-minerario-cassetta-di-sicurezza-internet-e-connessione-a-computer-image224594754.html

Global cyber spazio rete finanziaria concetto di sicurezza. La codifica binaria. La catena di blocco e minerario. Cassetta di sicurezza internet e connessione a computer Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/global-cyber-spazio-rete-finanziaria-concetto-di-sicurezza-la-codifica-binaria-la-catena-di-blocco-e-minerario-cassetta-di-sicurezza-internet-e-connessione-a-computer-image224594754.htmlRFR1B4W6–Global cyber spazio rete finanziaria concetto di sicurezza. La codifica binaria. La catena di blocco e minerario. Cassetta di sicurezza internet e connessione a computer

RF2PH7889–Pagina Web con www e set di icone del vettore di codifica. Icone del sito Internet, della finestra del browser, delle frecce protette e del cursore.

RF2E9Y0BC–icona e-mail con simbolo di codifica premium con stili riempiti, delineati e colorati isolati su sfondo bianco dalla collezione di icone dei dispositivi smart

Uomo che utilizza il computer e la programmazione per interrompere il codice. Minaccia alla sicurezza informatica. Sicurezza di Internet e di rete. Furto di informazioni private. Persona che utilizza te Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/uomo-che-utilizza-il-computer-e-la-programmazione-per-interrompere-il-codice-minaccia-alla-sicurezza-informatica-sicurezza-di-internet-e-di-rete-furto-di-informazioni-private-persona-che-utilizza-te-image544713751.html

Uomo che utilizza il computer e la programmazione per interrompere il codice. Minaccia alla sicurezza informatica. Sicurezza di Internet e di rete. Furto di informazioni private. Persona che utilizza te Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/uomo-che-utilizza-il-computer-e-la-programmazione-per-interrompere-il-codice-minaccia-alla-sicurezza-informatica-sicurezza-di-internet-e-di-rete-furto-di-informazioni-private-persona-che-utilizza-te-image544713751.htmlRF2PJ5RXF–Uomo che utilizza il computer e la programmazione per interrompere il codice. Minaccia alla sicurezza informatica. Sicurezza di Internet e di rete. Furto di informazioni private. Persona che utilizza te

Profilo primo piano vista di giovani sviluppatori di programmi bello scrivere software su più schermi di computer a casa ufficio. Specialista IT, scienziato dei dati, concetto di codifica Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/profilo-primo-piano-vista-di-giovani-sviluppatori-di-programmi-bello-scrivere-software-su-piu-schermi-di-computer-a-casa-ufficio-specialista-it-scienziato-dei-dati-concetto-di-codifica-image502462457.html

Profilo primo piano vista di giovani sviluppatori di programmi bello scrivere software su più schermi di computer a casa ufficio. Specialista IT, scienziato dei dati, concetto di codifica Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/profilo-primo-piano-vista-di-giovani-sviluppatori-di-programmi-bello-scrivere-software-su-piu-schermi-di-computer-a-casa-ufficio-specialista-it-scienziato-dei-dati-concetto-di-codifica-image502462457.htmlRF2M5D3YN–Profilo primo piano vista di giovani sviluppatori di programmi bello scrivere software su più schermi di computer a casa ufficio. Specialista IT, scienziato dei dati, concetto di codifica

Moderno e la visualizzazione di dati di codice sorgente Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/foto-immagine-moderno-e-la-visualizzazione-di-dati-di-codice-sorgente-92837315.html

Moderno e la visualizzazione di dati di codice sorgente Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/foto-immagine-moderno-e-la-visualizzazione-di-dati-di-codice-sorgente-92837315.htmlRFFB12XB–Moderno e la visualizzazione di dati di codice sorgente

La metodologia DevSecOps di un processo di sviluppo software sicuro funziona. Concetto di cybersicurezza. Illustrazione vettoriale. Illustrazione Vettorialehttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/la-metodologia-devsecops-di-un-processo-di-sviluppo-software-sicuro-funziona-concetto-di-cybersicurezza-illustrazione-vettoriale-image407074582.html

La metodologia DevSecOps di un processo di sviluppo software sicuro funziona. Concetto di cybersicurezza. Illustrazione vettoriale. Illustrazione Vettorialehttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/la-metodologia-devsecops-di-un-processo-di-sviluppo-software-sicuro-funziona-concetto-di-cybersicurezza-illustrazione-vettoriale-image407074582.htmlRF2EJ7RNX–La metodologia DevSecOps di un processo di sviluppo software sicuro funziona. Concetto di cybersicurezza. Illustrazione vettoriale.

Hacker tramite computer portatile. Un sacco di cifre sullo schermo del computer. Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/hacker-tramite-computer-portatile-un-sacco-di-cifre-sullo-schermo-del-computer-image65859659.html

Hacker tramite computer portatile. Un sacco di cifre sullo schermo del computer. Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/hacker-tramite-computer-portatile-un-sacco-di-cifre-sullo-schermo-del-computer-image65859659.htmlRFDR44JK–Hacker tramite computer portatile. Un sacco di cifre sullo schermo del computer.

Insieme di computer portatili con diverse applicazioni e servizi: shopping, educazione, social media, mappe, finanza, lo sviluppo della tecnologia e la sicurezza Illustrazione Vettorialehttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/insieme-di-computer-portatili-con-diverse-applicazioni-e-servizi-shopping-educazione-social-media-mappe-finanza-lo-sviluppo-della-tecnologia-e-la-sicurezza-image329281580.html

Insieme di computer portatili con diverse applicazioni e servizi: shopping, educazione, social media, mappe, finanza, lo sviluppo della tecnologia e la sicurezza Illustrazione Vettorialehttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/insieme-di-computer-portatili-con-diverse-applicazioni-e-servizi-shopping-educazione-social-media-mappe-finanza-lo-sviluppo-della-tecnologia-e-la-sicurezza-image329281580.htmlRF2A3M20C–Insieme di computer portatili con diverse applicazioni e servizi: shopping, educazione, social media, mappe, finanza, lo sviluppo della tecnologia e la sicurezza

Rete sicura Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/rete-sicura-image465113356.html

Rete sicura Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/rete-sicura-image465113356.htmlRF2J0KMR8–Rete sicura

Pianeta sicurezza Illustrazione Vettorialehttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/foto-immagine-pianeta-sicurezza-88592522.html

Pianeta sicurezza Illustrazione Vettorialehttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/foto-immagine-pianeta-sicurezza-88592522.htmlRFF43MJJ–Pianeta sicurezza

RF2YB6FY4–Ottieni questo set di icone straordinarie ed esclusive relative alla programmazione e alla codifica

Cyber security concetto o informazioni di protezione della rete. Protezione dei dati concetto. Il futuro della tecnologia informatica servizi web banner web. Vettore Illustrazione Vettorialehttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/cyber-security-concetto-o-informazioni-di-protezione-della-rete-protezione-dei-dati-concetto-il-futuro-della-tecnologia-informatica-servizi-web-banner-web-vettore-image240329310.html

Cyber security concetto o informazioni di protezione della rete. Protezione dei dati concetto. Il futuro della tecnologia informatica servizi web banner web. Vettore Illustrazione Vettorialehttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/cyber-security-concetto-o-informazioni-di-protezione-della-rete-protezione-dei-dati-concetto-il-futuro-della-tecnologia-informatica-servizi-web-banner-web-vettore-image240329310.htmlRFRXYXDJ–Cyber security concetto o informazioni di protezione della rete. Protezione dei dati concetto. Il futuro della tecnologia informatica servizi web banner web. Vettore

Sfondo di matrice con i simboli di verde, motion blur. Vettore Illustrazione Vettorialehttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/foto-immagine-sfondo-di-matrice-con-i-simboli-di-verde-motion-blur-vettore-115219840.html

Sfondo di matrice con i simboli di verde, motion blur. Vettore Illustrazione Vettorialehttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/foto-immagine-sfondo-di-matrice-con-i-simboli-di-verde-motion-blur-vettore-115219840.htmlRFGKCM28–Sfondo di matrice con i simboli di verde, motion blur. Vettore

Il testo dell'avviso di sicurezza digitale viene visualizzato sullo schermo con uno sfondo scuro e futuristico Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/il-testo-dell-avviso-di-sicurezza-digitale-viene-visualizzato-sullo-schermo-con-uno-sfondo-scuro-e-futuristico-image609276496.html

Il testo dell'avviso di sicurezza digitale viene visualizzato sullo schermo con uno sfondo scuro e futuristico Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/il-testo-dell-avviso-di-sicurezza-digitale-viene-visualizzato-sullo-schermo-con-uno-sfondo-scuro-e-futuristico-image609276496.htmlRF2XB6XAT–Il testo dell'avviso di sicurezza digitale viene visualizzato sullo schermo con uno sfondo scuro e futuristico

Visualizzazione concettuale conversazione sicura. Business idea comunicazione crittografata protetta tra i servizi Web Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/visualizzazione-concettuale-conversazione-sicura-business-idea-comunicazione-crittografata-protetta-tra-i-servizi-web-image548163997.html

Visualizzazione concettuale conversazione sicura. Business idea comunicazione crittografata protetta tra i servizi Web Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/visualizzazione-concettuale-conversazione-sicura-business-idea-comunicazione-crittografata-protetta-tra-i-servizi-web-image548163997.htmlRF2PRR0NH–Visualizzazione concettuale conversazione sicura. Business idea comunicazione crittografata protetta tra i servizi Web

Testo della scrittura conversazione sicura. Approccio aziendale comunicazione crittografata protetta tra i servizi Web Manuale di istruzioni del dispositivo di digitazione, pubblicazione online della revisione del prodotto Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/testo-della-scrittura-conversazione-sicura-approccio-aziendale-comunicazione-crittografata-protetta-tra-i-servizi-web-manuale-di-istruzioni-del-dispositivo-di-digitazione-pubblicazione-online-della-revisione-del-prodotto-image460889627.html

Testo della scrittura conversazione sicura. Approccio aziendale comunicazione crittografata protetta tra i servizi Web Manuale di istruzioni del dispositivo di digitazione, pubblicazione online della revisione del prodotto Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/testo-della-scrittura-conversazione-sicura-approccio-aziendale-comunicazione-crittografata-protetta-tra-i-servizi-web-manuale-di-istruzioni-del-dispositivo-di-digitazione-pubblicazione-online-della-revisione-del-prodotto-image460889627.htmlRM2HNR9BR–Testo della scrittura conversazione sicura. Approccio aziendale comunicazione crittografata protetta tra i servizi Web Manuale di istruzioni del dispositivo di digitazione, pubblicazione online della revisione del prodotto

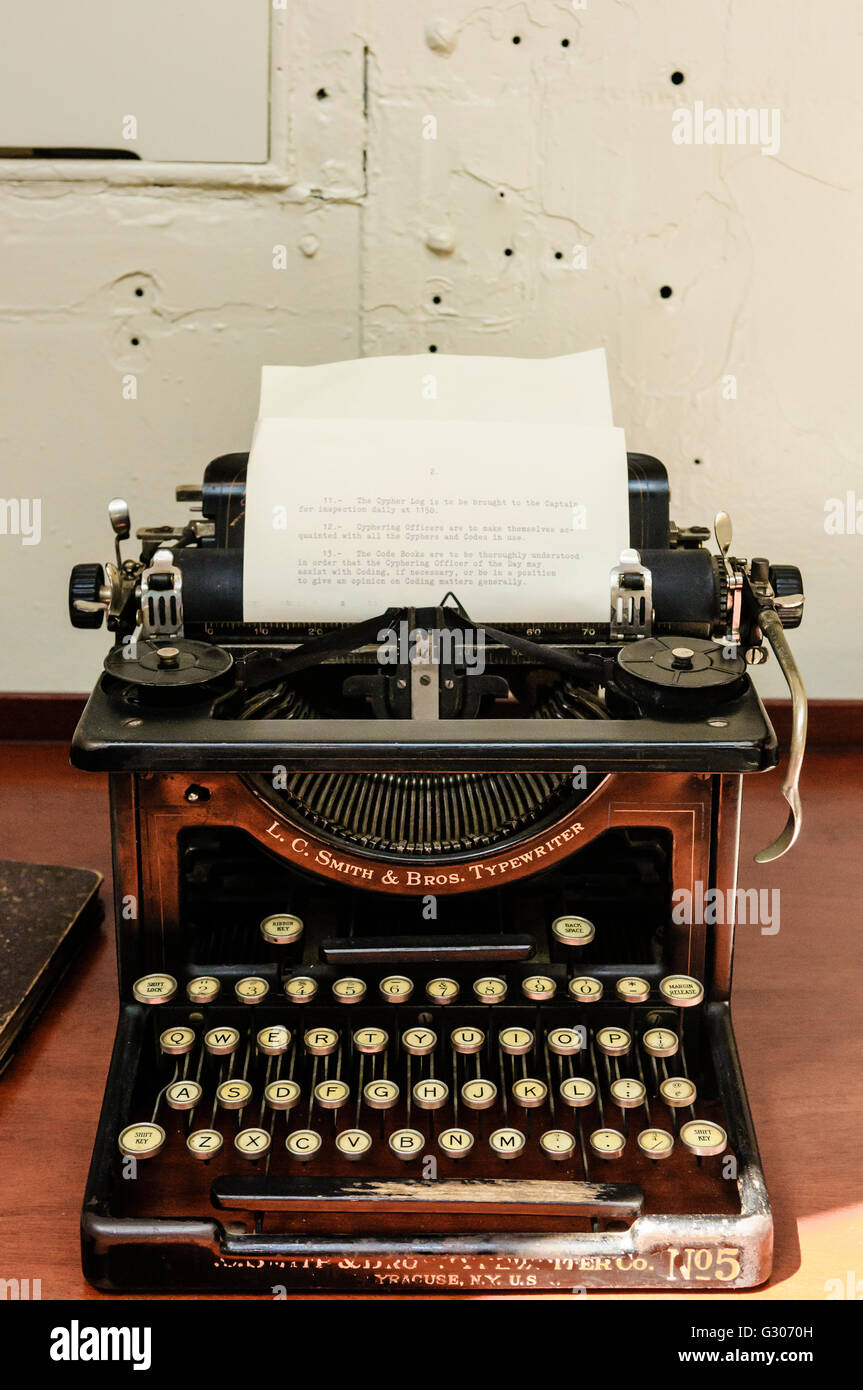

Digitate le istruzioni per l'uso e la distribuzione di cyphers e messaggi codificati. Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/foto-immagine-digitate-le-istruzioni-per-l-uso-e-la-distribuzione-di-cyphers-e-messaggi-codificati-105111690.html

Digitate le istruzioni per l'uso e la distribuzione di cyphers e messaggi codificati. Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/foto-immagine-digitate-le-istruzioni-per-l-uso-e-la-distribuzione-di-cyphers-e-messaggi-codificati-105111690.htmlRMG3070X–Digitate le istruzioni per l'uso e la distribuzione di cyphers e messaggi codificati.

RF2D84292–Insieme di icone di sviluppo Web vettoriali. Le icone sono in design piatto/lineare con elementi per i concetti mobili e le applicazioni Web. Collezione di infografica moderna

Tecnologia e sicurezza sicurezza informatica come punta filo sagomato come un computer simbolo circuitale come tech la protezione dalle minacce in un 3D illustrazione dello stile. Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/foto-immagine-tecnologia-e-sicurezza-sicurezza-informatica-come-punta-filo-sagomato-come-un-computer-simbolo-circuitale-come-tech-la-protezione-dalle-minacce-in-un-3d-illustrazione-dello-stile-173519845.html

Tecnologia e sicurezza sicurezza informatica come punta filo sagomato come un computer simbolo circuitale come tech la protezione dalle minacce in un 3D illustrazione dello stile. Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/foto-immagine-tecnologia-e-sicurezza-sicurezza-informatica-come-punta-filo-sagomato-come-un-computer-simbolo-circuitale-come-tech-la-protezione-dalle-minacce-in-un-3d-illustrazione-dello-stile-173519845.htmlRFM28E99–Tecnologia e sicurezza sicurezza informatica come punta filo sagomato come un computer simbolo circuitale come tech la protezione dalle minacce in un 3D illustrazione dello stile.

La tecnologia sicura e la protezione dei dati il concetto di informazione Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/foto-immagine-la-tecnologia-sicura-e-la-protezione-dei-dati-il-concetto-di-informazione-88712875.html

La tecnologia sicura e la protezione dei dati il concetto di informazione Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/foto-immagine-la-tecnologia-sicura-e-la-protezione-dei-dati-il-concetto-di-informazione-88712875.htmlRFF4964Y–La tecnologia sicura e la protezione dei dati il concetto di informazione

Concetto di codifica sicura con parti casuali del codice di programma.testo di codifica sicuro scritto su codice di programmazione astratto tecnologia background di software Ave Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/concetto-di-codifica-sicura-con-parti-casuali-del-codice-di-programma-testo-di-codifica-sicuro-scritto-su-codice-di-programmazione-astratto-tecnologia-background-di-software-ave-image449240754.html

Concetto di codifica sicura con parti casuali del codice di programma.testo di codifica sicuro scritto su codice di programmazione astratto tecnologia background di software Ave Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/concetto-di-codifica-sicura-con-parti-casuali-del-codice-di-programma-testo-di-codifica-sicuro-scritto-su-codice-di-programmazione-astratto-tecnologia-background-di-software-ave-image449240754.htmlRF2H2TK4J–Concetto di codifica sicura con parti casuali del codice di programma.testo di codifica sicuro scritto su codice di programmazione astratto tecnologia background di software Ave

Uomo che utilizza il computer e la programmazione per interrompere il codice. Minaccia alla sicurezza informatica. Sicurezza di Internet e di rete. Furto di informazioni private. Persona che utilizza te Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/uomo-che-utilizza-il-computer-e-la-programmazione-per-interrompere-il-codice-minaccia-alla-sicurezza-informatica-sicurezza-di-internet-e-di-rete-furto-di-informazioni-private-persona-che-utilizza-te-image545073066.html

Uomo che utilizza il computer e la programmazione per interrompere il codice. Minaccia alla sicurezza informatica. Sicurezza di Internet e di rete. Furto di informazioni private. Persona che utilizza te Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/uomo-che-utilizza-il-computer-e-la-programmazione-per-interrompere-il-codice-minaccia-alla-sicurezza-informatica-sicurezza-di-internet-e-di-rete-furto-di-informazioni-private-persona-che-utilizza-te-image545073066.htmlRF2PJP676–Uomo che utilizza il computer e la programmazione per interrompere il codice. Minaccia alla sicurezza informatica. Sicurezza di Internet e di rete. Furto di informazioni private. Persona che utilizza te

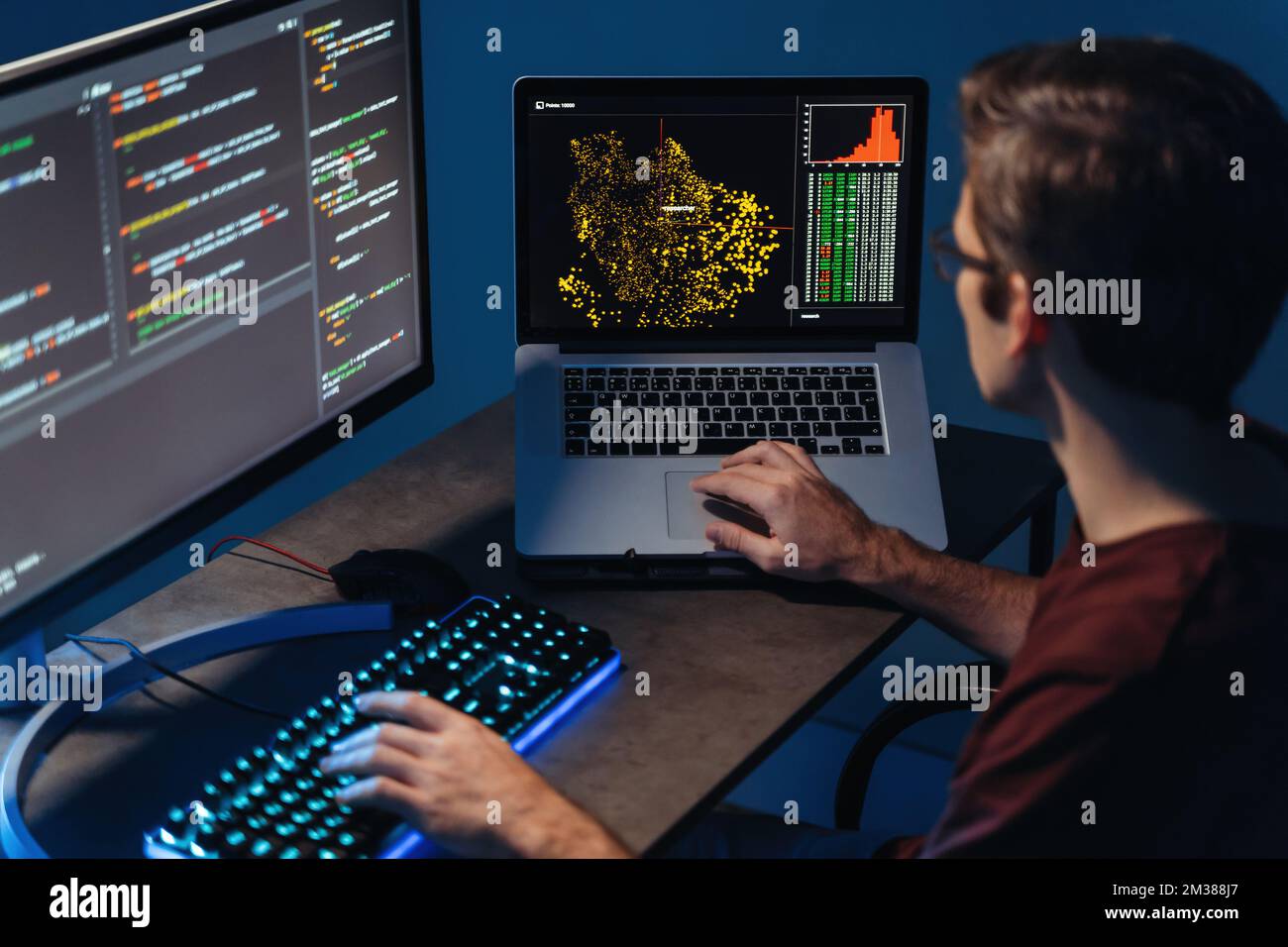

Vista posteriore dello scienziato dei dati maschile impegnato a digitare sulla tastiera del pc e del laptop con codice di programmazione sullo schermo, utilizzando il linguaggio php per la codifica dell'app, seduto in ufficio Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/vista-posteriore-dello-scienziato-dei-dati-maschile-impegnato-a-digitare-sulla-tastiera-del-pc-e-del-laptop-con-codice-di-programmazione-sullo-schermo-utilizzando-il-linguaggio-php-per-la-codifica-dell-app-seduto-in-ufficio-image501127039.html

Vista posteriore dello scienziato dei dati maschile impegnato a digitare sulla tastiera del pc e del laptop con codice di programmazione sullo schermo, utilizzando il linguaggio php per la codifica dell'app, seduto in ufficio Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/vista-posteriore-dello-scienziato-dei-dati-maschile-impegnato-a-digitare-sulla-tastiera-del-pc-e-del-laptop-con-codice-di-programmazione-sullo-schermo-utilizzando-il-linguaggio-php-per-la-codifica-dell-app-seduto-in-ufficio-image501127039.htmlRF2M388J7–Vista posteriore dello scienziato dei dati maschile impegnato a digitare sulla tastiera del pc e del laptop con codice di programmazione sullo schermo, utilizzando il linguaggio php per la codifica dell'app, seduto in ufficio

Moderno e la visualizzazione di dati di codice sorgente Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/foto-immagine-moderno-e-la-visualizzazione-di-dati-di-codice-sorgente-91687917.html

Moderno e la visualizzazione di dati di codice sorgente Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/foto-immagine-moderno-e-la-visualizzazione-di-dati-di-codice-sorgente-91687917.htmlRFF94MTD–Moderno e la visualizzazione di dati di codice sorgente

La metodologia DevSecOps di un processo di sviluppo software sicuro funziona. Concetto di cybersicurezza. Illustrazione vettoriale. Illustrazione Vettorialehttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/la-metodologia-devsecops-di-un-processo-di-sviluppo-software-sicuro-funziona-concetto-di-cybersicurezza-illustrazione-vettoriale-image407071929.html

La metodologia DevSecOps di un processo di sviluppo software sicuro funziona. Concetto di cybersicurezza. Illustrazione vettoriale. Illustrazione Vettorialehttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/la-metodologia-devsecops-di-un-processo-di-sviluppo-software-sicuro-funziona-concetto-di-cybersicurezza-illustrazione-vettoriale-image407071929.htmlRF2EJ7MB5–La metodologia DevSecOps di un processo di sviluppo software sicuro funziona. Concetto di cybersicurezza. Illustrazione vettoriale.

Hacker tramite computer portatile. Un sacco di cifre sullo schermo del computer. Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/hacker-tramite-computer-portatile-un-sacco-di-cifre-sullo-schermo-del-computer-image68415924.html

Hacker tramite computer portatile. Un sacco di cifre sullo schermo del computer. Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/hacker-tramite-computer-portatile-un-sacco-di-cifre-sullo-schermo-del-computer-image68415924.htmlRFDY8H5T–Hacker tramite computer portatile. Un sacco di cifre sullo schermo del computer.

DevOps engineer garantisce che i sistemi siano sicuri e sicuri contro le minacce alla sicurezza informatica Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/devops-engineer-garantisce-che-i-sistemi-siano-sicuri-e-sicuri-contro-le-minacce-alla-sicurezza-informatica-image499328739.html

DevOps engineer garantisce che i sistemi siano sicuri e sicuri contro le minacce alla sicurezza informatica Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/devops-engineer-garantisce-che-i-sistemi-siano-sicuri-e-sicuri-contro-le-minacce-alla-sicurezza-informatica-image499328739.htmlRF2M0AAW7–DevOps engineer garantisce che i sistemi siano sicuri e sicuri contro le minacce alla sicurezza informatica

Concetto di tecnologia informatica Internet sicura Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/concetto-di-tecnologia-informatica-internet-sicura-image364006475.html

Concetto di tecnologia informatica Internet sicura Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/concetto-di-tecnologia-informatica-internet-sicura-image364006475.htmlRM2C45WY7–Concetto di tecnologia informatica Internet sicura

Codice binario nel futuro background astratto digitale. Concetto di codice esadecimale con tecnologia moderna. Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/codice-binario-nel-futuro-background-astratto-digitale-concetto-di-codice-esadecimale-con-tecnologia-moderna-image430722632.html

Codice binario nel futuro background astratto digitale. Concetto di codice esadecimale con tecnologia moderna. Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/codice-binario-nel-futuro-background-astratto-digitale-concetto-di-codice-esadecimale-con-tecnologia-moderna-image430722632.htmlRF2G0N334–Codice binario nel futuro background astratto digitale. Concetto di codice esadecimale con tecnologia moderna.

RF2YB7J12–Set di icone di programmazione e codifica ben progettato, pronto per un uso eccellente

Calcolatore binario codice. I dati digitali. Matrice astratta sfondo. Concetto di hacker. Illustrazione Vettoriale Illustrazione Vettorialehttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/calcolatore-binario-codice-i-dati-digitali-matrice-astratta-sfondo-concetto-di-hacker-illustrazione-vettoriale-image211447447.html

Calcolatore binario codice. I dati digitali. Matrice astratta sfondo. Concetto di hacker. Illustrazione Vettoriale Illustrazione Vettorialehttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/calcolatore-binario-codice-i-dati-digitali-matrice-astratta-sfondo-concetto-di-hacker-illustrazione-vettoriale-image211447447.htmlRFP807AF–Calcolatore binario codice. I dati digitali. Matrice astratta sfondo. Concetto di hacker. Illustrazione Vettoriale

Sfondo di matrice con il verde dei simboli. Modello senza giunture. Vettore Illustrazione Vettorialehttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/foto-immagine-sfondo-di-matrice-con-il-verde-dei-simboli-modello-senza-giunture-vettore-115225354.html

Sfondo di matrice con il verde dei simboli. Modello senza giunture. Vettore Illustrazione Vettorialehttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/foto-immagine-sfondo-di-matrice-con-il-verde-dei-simboli-modello-senza-giunture-vettore-115225354.htmlRFGKCY36–Sfondo di matrice con il verde dei simboli. Modello senza giunture. Vettore

Composizione della codifica binaria e del testo di avviso di cyber-crimine hacker nel cofano utilizzando un computer portatile Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/composizione-della-codifica-binaria-e-del-testo-di-avviso-di-cyber-crimine-hacker-nel-cofano-utilizzando-un-computer-portatile-image415599058.html

Composizione della codifica binaria e del testo di avviso di cyber-crimine hacker nel cofano utilizzando un computer portatile Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/composizione-della-codifica-binaria-e-del-testo-di-avviso-di-cyber-crimine-hacker-nel-cofano-utilizzando-un-computer-portatile-image415599058.htmlRF2F444RE–Composizione della codifica binaria e del testo di avviso di cyber-crimine hacker nel cofano utilizzando un computer portatile

Didascalia concettuale conversazione sicura. Comunicazione crittografata protetta con foto concettuale tra i servizi Web Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/didascalia-concettuale-conversazione-sicura-comunicazione-crittografata-protetta-con-foto-concettuale-tra-i-servizi-web-image548157505.html

Didascalia concettuale conversazione sicura. Comunicazione crittografata protetta con foto concettuale tra i servizi Web Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/didascalia-concettuale-conversazione-sicura-comunicazione-crittografata-protetta-con-foto-concettuale-tra-i-servizi-web-image548157505.htmlRF2PRPMDN–Didascalia concettuale conversazione sicura. Comunicazione crittografata protetta con foto concettuale tra i servizi Web

Elaborazione sicura dei dati su server, cloud computing, blockchain, concetto di big data Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/elaborazione-sicura-dei-dati-su-server-cloud-computing-blockchain-concetto-di-big-data-image465205292.html

Elaborazione sicura dei dati su server, cloud computing, blockchain, concetto di big data Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/elaborazione-sicura-dei-dati-su-server-cloud-computing-blockchain-concetto-di-big-data-image465205292.htmlRF2J0RX2M–Elaborazione sicura dei dati su server, cloud computing, blockchain, concetto di big data

Vecchia macchina da scrivere con le istruzioni per cifrare i messaggi sul bordo di una WW1 nave da guerra. Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/foto-immagine-vecchia-macchina-da-scrivere-con-le-istruzioni-per-cifrare-i-messaggi-sul-bordo-di-una-ww1-nave-da-guerra-105111679.html

Vecchia macchina da scrivere con le istruzioni per cifrare i messaggi sul bordo di una WW1 nave da guerra. Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/foto-immagine-vecchia-macchina-da-scrivere-con-le-istruzioni-per-cifrare-i-messaggi-sul-bordo-di-una-ww1-nave-da-guerra-105111679.htmlRMG3070F–Vecchia macchina da scrivere con le istruzioni per cifrare i messaggi sul bordo di una WW1 nave da guerra.

RF2RB9JN0–Open banking banner web icona concetto di illustrazione vettoriale per la tecnologia finanziaria con un'icona del fintech, codifica, API aperta, finanza, banking

Big data. Tecnologie aziendali e digitali. Flusso di dati in un sistema sicuro. Sistemi wireless, globalizzazione. Analisi dei dati, tecnologia blockchain Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/big-data-tecnologie-aziendali-e-digitali-flusso-di-dati-in-un-sistema-sicuro-sistemi-wireless-globalizzazione-analisi-dei-dati-tecnologia-blockchain-image470746243.html

Big data. Tecnologie aziendali e digitali. Flusso di dati in un sistema sicuro. Sistemi wireless, globalizzazione. Analisi dei dati, tecnologia blockchain Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/big-data-tecnologie-aziendali-e-digitali-flusso-di-dati-in-un-sistema-sicuro-sistemi-wireless-globalizzazione-analisi-dei-dati-tecnologia-blockchain-image470746243.htmlRF2J9T9HR–Big data. Tecnologie aziendali e digitali. Flusso di dati in un sistema sicuro. Sistemi wireless, globalizzazione. Analisi dei dati, tecnologia blockchain

Dati grandi soluzioni sicure come un concetto di Business Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/foto-immagine-dati-grandi-soluzioni-sicure-come-un-concetto-di-business-93377507.html

Dati grandi soluzioni sicure come un concetto di Business Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/foto-immagine-dati-grandi-soluzioni-sicure-come-un-concetto-di-business-93377507.htmlRFFBWKXY–Dati grandi soluzioni sicure come un concetto di Business

Tecnologia astratta sfondo codice binario in blu colore, sfondo matrice con numeri. Dati binari digitali e concetto di sicurezza dei dati in vista frontale. Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/tecnologia-astratta-sfondo-codice-binario-in-blu-colore-sfondo-matrice-con-numeri-dati-binari-digitali-e-concetto-di-sicurezza-dei-dati-in-vista-frontale-image408252140.html

Tecnologia astratta sfondo codice binario in blu colore, sfondo matrice con numeri. Dati binari digitali e concetto di sicurezza dei dati in vista frontale. Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/tecnologia-astratta-sfondo-codice-binario-in-blu-colore-sfondo-matrice-con-numeri-dati-binari-digitali-e-concetto-di-sicurezza-dei-dati-in-vista-frontale-image408252140.htmlRF2EM5DNG–Tecnologia astratta sfondo codice binario in blu colore, sfondo matrice con numeri. Dati binari digitali e concetto di sicurezza dei dati in vista frontale.

Uomo che utilizza il computer e la programmazione per interrompere il codice. Minaccia alla sicurezza informatica. Sicurezza di Internet e di rete. Furto di informazioni private. Persona che utilizza te Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/uomo-che-utilizza-il-computer-e-la-programmazione-per-interrompere-il-codice-minaccia-alla-sicurezza-informatica-sicurezza-di-internet-e-di-rete-furto-di-informazioni-private-persona-che-utilizza-te-image544713753.html

Uomo che utilizza il computer e la programmazione per interrompere il codice. Minaccia alla sicurezza informatica. Sicurezza di Internet e di rete. Furto di informazioni private. Persona che utilizza te Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/uomo-che-utilizza-il-computer-e-la-programmazione-per-interrompere-il-codice-minaccia-alla-sicurezza-informatica-sicurezza-di-internet-e-di-rete-furto-di-informazioni-private-persona-che-utilizza-te-image544713753.htmlRF2PJ5RXH–Uomo che utilizza il computer e la programmazione per interrompere il codice. Minaccia alla sicurezza informatica. Sicurezza di Internet e di rete. Furto di informazioni private. Persona che utilizza te

Vista posteriore del codice uomo per la sicurezza informatica, la programmazione e il lavoro da casa tarda notte. Programmatore, codice e libero professionista che lavora allo schermo del pc usando il linguaggio php. Messa a fuoco selettiva Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/vista-posteriore-del-codice-uomo-per-la-sicurezza-informatica-la-programmazione-e-il-lavoro-da-casa-tarda-notte-programmatore-codice-e-libero-professionista-che-lavora-allo-schermo-del-pc-usando-il-linguaggio-php-messa-a-fuoco-selettiva-image501125027.html

Vista posteriore del codice uomo per la sicurezza informatica, la programmazione e il lavoro da casa tarda notte. Programmatore, codice e libero professionista che lavora allo schermo del pc usando il linguaggio php. Messa a fuoco selettiva Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/vista-posteriore-del-codice-uomo-per-la-sicurezza-informatica-la-programmazione-e-il-lavoro-da-casa-tarda-notte-programmatore-codice-e-libero-professionista-che-lavora-allo-schermo-del-pc-usando-il-linguaggio-php-messa-a-fuoco-selettiva-image501125027.htmlRF2M3862B–Vista posteriore del codice uomo per la sicurezza informatica, la programmazione e il lavoro da casa tarda notte. Programmatore, codice e libero professionista che lavora allo schermo del pc usando il linguaggio php. Messa a fuoco selettiva

Uomo codice di programmazione su computer schermo alla Scrivania. Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/foto-immagine-uomo-codice-di-programmazione-su-computer-schermo-alla-scrivania-172305989.html

Uomo codice di programmazione su computer schermo alla Scrivania. Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/foto-immagine-uomo-codice-di-programmazione-su-computer-schermo-alla-scrivania-172305989.htmlRFM09619–Uomo codice di programmazione su computer schermo alla Scrivania.

L'uomo faccia miscelato con il codice binario cifre. Concetto di hacker, codifica, programmazione, la protezione dei dati ecc. Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/foto-immagine-l-uomo-faccia-miscelato-con-il-codice-binario-cifre-concetto-di-hacker-codifica-programmazione-la-protezione-dei-dati-ecc-147102165.html

L'uomo faccia miscelato con il codice binario cifre. Concetto di hacker, codifica, programmazione, la protezione dei dati ecc. Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/foto-immagine-l-uomo-faccia-miscelato-con-il-codice-binario-cifre-concetto-di-hacker-codifica-programmazione-la-protezione-dei-dati-ecc-147102165.htmlRFJF928N–L'uomo faccia miscelato con il codice binario cifre. Concetto di hacker, codifica, programmazione, la protezione dei dati ecc.

Hacker tramite computer portatile. Un sacco di cifre sullo schermo del computer. Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/hacker-tramite-computer-portatile-un-sacco-di-cifre-sullo-schermo-del-computer-image68415930.html

Hacker tramite computer portatile. Un sacco di cifre sullo schermo del computer. Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/hacker-tramite-computer-portatile-un-sacco-di-cifre-sullo-schermo-del-computer-image68415930.htmlRFDY8H62–Hacker tramite computer portatile. Un sacco di cifre sullo schermo del computer.

Pagamento sicuro sito Web concetto. Fattura elettronica di pagamento on line, finanziare la protezione dei dati. Sicurezza di denaro Illustrazione Vettorialehttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/pagamento-sicuro-sito-web-concetto-fattura-elettronica-di-pagamento-on-line-finanziare-la-protezione-dei-dati-sicurezza-di-denaro-image245683642.html

Pagamento sicuro sito Web concetto. Fattura elettronica di pagamento on line, finanziare la protezione dei dati. Sicurezza di denaro Illustrazione Vettorialehttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/pagamento-sicuro-sito-web-concetto-fattura-elettronica-di-pagamento-on-line-finanziare-la-protezione-dei-dati-sicurezza-di-denaro-image245683642.htmlRFT7KRYP–Pagamento sicuro sito Web concetto. Fattura elettronica di pagamento on line, finanziare la protezione dei dati. Sicurezza di denaro

Bitcoin con codice binario tecnologico. Dati binari digitali e dati sicuri con i numeri 0 e 1. Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/bitcoin-con-codice-binario-tecnologico-dati-binari-digitali-e-dati-sicuri-con-i-numeri-0-e-1-image596228611.html

Bitcoin con codice binario tecnologico. Dati binari digitali e dati sicuri con i numeri 0 e 1. Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/bitcoin-con-codice-binario-tecnologico-dati-binari-digitali-e-dati-sicuri-con-i-numeri-0-e-1-image596228611.htmlRF2WJ0FJY–Bitcoin con codice binario tecnologico. Dati binari digitali e dati sicuri con i numeri 0 e 1.

Codice binario nel futuro background astratto digitale. Concetto di codice esadecimale con tecnologia moderna. Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/codice-binario-nel-futuro-background-astratto-digitale-concetto-di-codice-esadecimale-con-tecnologia-moderna-image430722636.html

Codice binario nel futuro background astratto digitale. Concetto di codice esadecimale con tecnologia moderna. Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/codice-binario-nel-futuro-background-astratto-digitale-concetto-di-codice-esadecimale-con-tecnologia-moderna-image430722636.htmlRF2G0N338–Codice binario nel futuro background astratto digitale. Concetto di codice esadecimale con tecnologia moderna.

RF2YB7HYW–Codifica e programmazione di icone di qualità superiore, vettori pronti all'uso

Calcolatore binario codice. Un flusso continuo di dati digitali. Matrice astratta sfondo. Cyber security. Concetto di hacker. Illustrazione Vettoriale Illustrazione Vettorialehttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/calcolatore-binario-codice-un-flusso-continuo-di-dati-digitali-matrice-astratta-sfondo-cyber-security-concetto-di-hacker-illustrazione-vettoriale-image211447405.html

Calcolatore binario codice. Un flusso continuo di dati digitali. Matrice astratta sfondo. Cyber security. Concetto di hacker. Illustrazione Vettoriale Illustrazione Vettorialehttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/calcolatore-binario-codice-un-flusso-continuo-di-dati-digitali-matrice-astratta-sfondo-cyber-security-concetto-di-hacker-illustrazione-vettoriale-image211447405.htmlRFP80791–Calcolatore binario codice. Un flusso continuo di dati digitali. Matrice astratta sfondo. Cyber security. Concetto di hacker. Illustrazione Vettoriale

RFTBX966–Icona C++. Design di elementi creativi dalla collezione di icone del programmatore. Icona pixel Perfect C++ per web design, applicazioni, software, utilizzo della stampa

Immagine dell'elaborazione dei dati di codifica binaria e testo crittografico su circuito stampato Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/immagine-dell-elaborazione-dei-dati-di-codifica-binaria-e-testo-crittografico-su-circuito-stampato-image603025141.html

Immagine dell'elaborazione dei dati di codifica binaria e testo crittografico su circuito stampato Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/immagine-dell-elaborazione-dei-dati-di-codifica-binaria-e-testo-crittografico-su-circuito-stampato-image603025141.htmlRF2X124M5–Immagine dell'elaborazione dei dati di codifica binaria e testo crittografico su circuito stampato

Visualizzazione concettuale conversazione sicura. Business idea comunicazione crittografata protetta tra i servizi Web Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/visualizzazione-concettuale-conversazione-sicura-business-idea-comunicazione-crittografata-protetta-tra-i-servizi-web-image548178819.html

Visualizzazione concettuale conversazione sicura. Business idea comunicazione crittografata protetta tra i servizi Web Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/visualizzazione-concettuale-conversazione-sicura-business-idea-comunicazione-crittografata-protetta-tra-i-servizi-web-image548178819.htmlRF2PRRKJY–Visualizzazione concettuale conversazione sicura. Business idea comunicazione crittografata protetta tra i servizi Web

Codifica dei dati che rappresentano il limitato di proteggere e Database Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/foto-immagine-codifica-dei-dati-che-rappresentano-il-limitato-di-proteggere-e-database-122175946.html

Codifica dei dati che rappresentano il limitato di proteggere e Database Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/foto-immagine-codifica-dei-dati-che-rappresentano-il-limitato-di-proteggere-e-database-122175946.htmlRFH2NGJJ–Codifica dei dati che rappresentano il limitato di proteggere e Database

Vecchia scrivania da ufficio e i nastri inchiostratori per macchine da scrivere dai primi 1900s. Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/foto-immagine-vecchia-scrivania-da-ufficio-e-i-nastri-inchiostratori-per-macchine-da-scrivere-dai-primi-1900s-105111680.html

Vecchia scrivania da ufficio e i nastri inchiostratori per macchine da scrivere dai primi 1900s. Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/foto-immagine-vecchia-scrivania-da-ufficio-e-i-nastri-inchiostratori-per-macchine-da-scrivere-dai-primi-1900s-105111680.htmlRMG3070G–Vecchia scrivania da ufficio e i nastri inchiostratori per macchine da scrivere dai primi 1900s.

Hacker hacking altamente sistema sicuro. La criminalità informatica nozione Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/foto-immagine-hacker-hacking-altamente-sistema-sicuro-la-criminalita-informatica-nozione-121962807.html

Hacker hacking altamente sistema sicuro. La criminalità informatica nozione Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/foto-immagine-hacker-hacking-altamente-sistema-sicuro-la-criminalita-informatica-nozione-121962807.htmlRFH2BTPF–Hacker hacking altamente sistema sicuro. La criminalità informatica nozione

Big data. Tecnologie aziendali e digitali. Flusso di dati in un sistema sicuro. Sistemi wireless, globalizzazione. Analisi dei dati, tecnologia blockchain Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/big-data-tecnologie-aziendali-e-digitali-flusso-di-dati-in-un-sistema-sicuro-sistemi-wireless-globalizzazione-analisi-dei-dati-tecnologia-blockchain-image468422674.html

Big data. Tecnologie aziendali e digitali. Flusso di dati in un sistema sicuro. Sistemi wireless, globalizzazione. Analisi dei dati, tecnologia blockchain Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/big-data-tecnologie-aziendali-e-digitali-flusso-di-dati-in-un-sistema-sicuro-sistemi-wireless-globalizzazione-analisi-dei-dati-tecnologia-blockchain-image468422674.htmlRF2J62DW6–Big data. Tecnologie aziendali e digitali. Flusso di dati in un sistema sicuro. Sistemi wireless, globalizzazione. Analisi dei dati, tecnologia blockchain

Dati grandi soluzioni sicure come un concetto di Business Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/foto-immagine-dati-grandi-soluzioni-sicure-come-un-concetto-di-business-97400828.html

Dati grandi soluzioni sicure come un concetto di Business Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/foto-immagine-dati-grandi-soluzioni-sicure-come-un-concetto-di-business-97400828.htmlRFFJCYN0–Dati grandi soluzioni sicure come un concetto di Business

Sfondo del codice binario della tecnologia astratta in blu a colori, sfondo della matrice con numero 1 e 0. Dati binari digitali e concetto di dati protetti in prospettiva. Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/sfondo-del-codice-binario-della-tecnologia-astratta-in-blu-a-colori-sfondo-della-matrice-con-numero-1-e-0-dati-binari-digitali-e-concetto-di-dati-protetti-in-prospettiva-image408252135.html

Sfondo del codice binario della tecnologia astratta in blu a colori, sfondo della matrice con numero 1 e 0. Dati binari digitali e concetto di dati protetti in prospettiva. Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/sfondo-del-codice-binario-della-tecnologia-astratta-in-blu-a-colori-sfondo-della-matrice-con-numero-1-e-0-dati-binari-digitali-e-concetto-di-dati-protetti-in-prospettiva-image408252135.htmlRF2EM5DNB–Sfondo del codice binario della tecnologia astratta in blu a colori, sfondo della matrice con numero 1 e 0. Dati binari digitali e concetto di dati protetti in prospettiva.

Minaccia alla sicurezza informatica. Giovane donna che usa il computer e la codifica. Sicurezza di Internet e di rete. Furto di informazioni private. Persona che utilizza la tecnologia per Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/minaccia-alla-sicurezza-informatica-giovane-donna-che-usa-il-computer-e-la-codifica-sicurezza-di-internet-e-di-rete-furto-di-informazioni-private-persona-che-utilizza-la-tecnologia-per-image545072687.html

Minaccia alla sicurezza informatica. Giovane donna che usa il computer e la codifica. Sicurezza di Internet e di rete. Furto di informazioni private. Persona che utilizza la tecnologia per Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/minaccia-alla-sicurezza-informatica-giovane-donna-che-usa-il-computer-e-la-codifica-sicurezza-di-internet-e-di-rete-furto-di-informazioni-private-persona-che-utilizza-la-tecnologia-per-image545072687.htmlRF2PJP5NK–Minaccia alla sicurezza informatica. Giovane donna che usa il computer e la codifica. Sicurezza di Internet e di rete. Furto di informazioni private. Persona che utilizza la tecnologia per

Immagine laterale di un moderno sviluppatore IT che utilizza il computer in ufficio di notte, lavora al software, codifica di una nuova applicazione, seduto di fronte al grande monitor del pc. Specialista in scienza dei dati al lavoro Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/immagine-laterale-di-un-moderno-sviluppatore-it-che-utilizza-il-computer-in-ufficio-di-notte-lavora-al-software-codifica-di-una-nuova-applicazione-seduto-di-fronte-al-grande-monitor-del-pc-specialista-in-scienza-dei-dati-al-lavoro-image502462470.html

Immagine laterale di un moderno sviluppatore IT che utilizza il computer in ufficio di notte, lavora al software, codifica di una nuova applicazione, seduto di fronte al grande monitor del pc. Specialista in scienza dei dati al lavoro Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/immagine-laterale-di-un-moderno-sviluppatore-it-che-utilizza-il-computer-in-ufficio-di-notte-lavora-al-software-codifica-di-una-nuova-applicazione-seduto-di-fronte-al-grande-monitor-del-pc-specialista-in-scienza-dei-dati-al-lavoro-image502462470.htmlRF2M5D406–Immagine laterale di un moderno sviluppatore IT che utilizza il computer in ufficio di notte, lavora al software, codifica di una nuova applicazione, seduto di fronte al grande monitor del pc. Specialista in scienza dei dati al lavoro

Uomo codice di programmazione su computer schermo alla Scrivania. Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/foto-immagine-uomo-codice-di-programmazione-su-computer-schermo-alla-scrivania-177321257.html

Uomo codice di programmazione su computer schermo alla Scrivania. Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/foto-immagine-uomo-codice-di-programmazione-su-computer-schermo-alla-scrivania-177321257.htmlRFM8DK21–Uomo codice di programmazione su computer schermo alla Scrivania.

Modello vettoriale del simbolo del logo di protezione del codice Illustrazione Vettorialehttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/modello-vettoriale-del-simbolo-del-logo-di-protezione-del-codice-image462453419.html

Modello vettoriale del simbolo del logo di protezione del codice Illustrazione Vettorialehttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/modello-vettoriale-del-simbolo-del-logo-di-protezione-del-codice-image462453419.htmlRF2HTAG1F–Modello vettoriale del simbolo del logo di protezione del codice

Hacker tramite computer portatile. Un sacco di cifre sullo schermo del computer. Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/foto-immagine-hacker-tramite-computer-portatile-un-sacco-di-cifre-sullo-schermo-del-computer-104240129.html

Hacker tramite computer portatile. Un sacco di cifre sullo schermo del computer. Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/foto-immagine-hacker-tramite-computer-portatile-un-sacco-di-cifre-sullo-schermo-del-computer-104240129.htmlRFG1GF9N–Hacker tramite computer portatile. Un sacco di cifre sullo schermo del computer.

Lucchetto con schermo del computer sfocato. Sicurezza Internet, foto concettuale. Protocollo di sicurezza 443. Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/lucchetto-con-schermo-del-computer-sfocato-sicurezza-internet-foto-concettuale-protocollo-di-sicurezza-443-image424812464.html

Lucchetto con schermo del computer sfocato. Sicurezza Internet, foto concettuale. Protocollo di sicurezza 443. Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/lucchetto-con-schermo-del-computer-sfocato-sicurezza-internet-foto-concettuale-protocollo-di-sicurezza-443-image424812464.htmlRF2FK3THM–Lucchetto con schermo del computer sfocato. Sicurezza Internet, foto concettuale. Protocollo di sicurezza 443.