Crimine virtuale Immagini Stock Ritagliate

(811)Crimine virtuale Immagini Stock Ritagliate

Friburgo, Germania. 15th luglio 2022. Una cuffia per realtà virtuale si trova su un tavolo del 'AXLab' del Max Planck Institute for the Study of Crime, Security and Law. Il 'AXLab Friburgo' è il primo laboratorio indipendente di ricerca criminologica a livello mondiale, dove saranno condotti studi di ricerca e esperimenti con la realtà virtuale e altre nuove tecnologie. Credit: Rin/dpa/Alamy Live News Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/friburgo-germania-15th-luglio-2022-una-cuffia-per-realta-virtuale-si-trova-su-un-tavolo-del-axlab-del-max-planck-institute-for-the-study-of-crime-security-and-law-il-axlab-friburgo-e-il-primo-laboratorio-indipendente-di-ricerca-criminologica-a-livello-mondiale-dove-saranno-condotti-studi-di-ricerca-e-esperimenti-con-la-realta-virtuale-e-altre-nuove-tecnologie-credit-rin-dpa-alamy-live-news-image475243859.html

Friburgo, Germania. 15th luglio 2022. Una cuffia per realtà virtuale si trova su un tavolo del 'AXLab' del Max Planck Institute for the Study of Crime, Security and Law. Il 'AXLab Friburgo' è il primo laboratorio indipendente di ricerca criminologica a livello mondiale, dove saranno condotti studi di ricerca e esperimenti con la realtà virtuale e altre nuove tecnologie. Credit: Rin/dpa/Alamy Live News Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/friburgo-germania-15th-luglio-2022-una-cuffia-per-realta-virtuale-si-trova-su-un-tavolo-del-axlab-del-max-planck-institute-for-the-study-of-crime-security-and-law-il-axlab-friburgo-e-il-primo-laboratorio-indipendente-di-ricerca-criminologica-a-livello-mondiale-dove-saranno-condotti-studi-di-ricerca-e-esperimenti-con-la-realta-virtuale-e-altre-nuove-tecnologie-credit-rin-dpa-alamy-live-news-image475243859.htmlRM2JH56AY–Friburgo, Germania. 15th luglio 2022. Una cuffia per realtà virtuale si trova su un tavolo del 'AXLab' del Max Planck Institute for the Study of Crime, Security and Law. Il 'AXLab Friburgo' è il primo laboratorio indipendente di ricerca criminologica a livello mondiale, dove saranno condotti studi di ricerca e esperimenti con la realtà virtuale e altre nuove tecnologie. Credit: Rin/dpa/Alamy Live News

Sfondo di protezione. Protezione della tecnologia Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/foto-immagine-sfondo-di-protezione-protezione-della-tecnologia-173332063.html

Sfondo di protezione. Protezione della tecnologia Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/foto-immagine-sfondo-di-protezione-protezione-della-tecnologia-173332063.htmlRMM1YXPR–Sfondo di protezione. Protezione della tecnologia

Golden bitcoins. Cryptocurrency e pistola isolati su sfondo bianco. Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/foto-immagine-golden-bitcoins-cryptocurrency-e-pistola-isolati-su-sfondo-bianco-167706296.html

Golden bitcoins. Cryptocurrency e pistola isolati su sfondo bianco. Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/foto-immagine-golden-bitcoins-cryptocurrency-e-pistola-isolati-su-sfondo-bianco-167706296.htmlRFKMRK2G–Golden bitcoins. Cryptocurrency e pistola isolati su sfondo bianco.

Giudice in legno martello con Golden Bitcoin moneta (digital denaro virtuale) isolato su bianco Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/foto-immagine-giudice-in-legno-martello-con-golden-bitcoin-moneta-digital-denaro-virtuale-isolato-su-bianco-117751949.html

Giudice in legno martello con Golden Bitcoin moneta (digital denaro virtuale) isolato su bianco Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/foto-immagine-giudice-in-legno-martello-con-golden-bitcoin-moneta-digital-denaro-virtuale-isolato-su-bianco-117751949.htmlRFGRG1PN–Giudice in legno martello con Golden Bitcoin moneta (digital denaro virtuale) isolato su bianco

RF2XYHP4T–Concetto di tecnologia Crime and Attack di hacker , notebook grigio con icona di attenzione triangolare rossa su schermo nero e hacker rosso sfocato in un backgroun bianco

Concetto di sicurezza delle informazioni. Sulla bandiera del Giappone si trova un notebook con l'iscrizione - Hacker Attack. Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/concetto-di-sicurezza-delle-informazioni-sulla-bandiera-del-giappone-si-trova-un-notebook-con-l-iscrizione-hacker-attack-image483781188.html

Concetto di sicurezza delle informazioni. Sulla bandiera del Giappone si trova un notebook con l'iscrizione - Hacker Attack. Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/concetto-di-sicurezza-delle-informazioni-sulla-bandiera-del-giappone-si-trova-un-notebook-con-l-iscrizione-hacker-attack-image483781188.htmlRF2K323RG–Concetto di sicurezza delle informazioni. Sulla bandiera del Giappone si trova un notebook con l'iscrizione - Hacker Attack.

Torrent scritto nella barra di ricerca su schermo virtuale. Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/torrent-scritto-nella-barra-di-ricerca-su-schermo-virtuale-image221906910.html

Torrent scritto nella barra di ricerca su schermo virtuale. Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/torrent-scritto-nella-barra-di-ricerca-su-schermo-virtuale-image221906910.htmlRFPW0MEP–Torrent scritto nella barra di ricerca su schermo virtuale.

Mazzuolo di legno e Bitcoin. Immagine con tracciato di ritaglio Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/mazzuolo-di-legno-e-bitcoin-immagine-con-tracciato-di-ritaglio-image238685150.html

Mazzuolo di legno e Bitcoin. Immagine con tracciato di ritaglio Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/mazzuolo-di-legno-e-bitcoin-immagine-con-tracciato-di-ritaglio-image238685150.htmlRFRT919J–Mazzuolo di legno e Bitcoin. Immagine con tracciato di ritaglio

Criminalità informatica. Concetto di sicurezza informatica su Internet con un lucchetto sul computer portatile. Ransomware, malware, crittografia e hacking. Concetto di sicurezza dei dati Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/criminalita-informatica-concetto-di-sicurezza-informatica-su-internet-con-un-lucchetto-sul-computer-portatile-ransomware-malware-crittografia-e-hacking-concetto-di-sicurezza-dei-dati-image431697106.html

Criminalità informatica. Concetto di sicurezza informatica su Internet con un lucchetto sul computer portatile. Ransomware, malware, crittografia e hacking. Concetto di sicurezza dei dati Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/criminalita-informatica-concetto-di-sicurezza-informatica-su-internet-con-un-lucchetto-sul-computer-portatile-ransomware-malware-crittografia-e-hacking-concetto-di-sicurezza-dei-dati-image431697106.htmlRF2G29E1P–Criminalità informatica. Concetto di sicurezza informatica su Internet con un lucchetto sul computer portatile. Ransomware, malware, crittografia e hacking. Concetto di sicurezza dei dati

L'uomo arrabbiato sullo schermo di un computer portatile. Concetto di proteggere la tua cyber identità. Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/l-uomo-arrabbiato-sullo-schermo-di-un-computer-portatile-concetto-di-proteggere-la-tua-cyber-identita-image226090550.html

L'uomo arrabbiato sullo schermo di un computer portatile. Concetto di proteggere la tua cyber identità. Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/l-uomo-arrabbiato-sullo-schermo-di-un-computer-portatile-concetto-di-proteggere-la-tua-cyber-identita-image226090550.htmlRFR3R8PE–L'uomo arrabbiato sullo schermo di un computer portatile. Concetto di proteggere la tua cyber identità.

Bitcoin cryptocurrency sotto una pistola di puntamento furto sfondo bianco Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/bitcoin-cryptocurrency-sotto-una-pistola-di-puntamento-furto-sfondo-bianco-image177676147.html

Bitcoin cryptocurrency sotto una pistola di puntamento furto sfondo bianco Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/bitcoin-cryptocurrency-sotto-una-pistola-di-puntamento-furto-sfondo-bianco-image177676147.htmlRFM91RMK–Bitcoin cryptocurrency sotto una pistola di puntamento furto sfondo bianco

Cyber Fraud Detection Concept image. Hand Holding lente d'ingrandimento durante il rilevamento di hacker o computer cyber virus. Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/cyber-fraud-detection-concept-image-hand-holding-lente-d-ingrandimento-durante-il-rilevamento-di-hacker-o-computer-cyber-virus-image453943368.html

Cyber Fraud Detection Concept image. Hand Holding lente d'ingrandimento durante il rilevamento di hacker o computer cyber virus. Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/cyber-fraud-detection-concept-image-hand-holding-lente-d-ingrandimento-durante-il-rilevamento-di-hacker-o-computer-cyber-virus-image453943368.htmlRF2HAEWB4–Cyber Fraud Detection Concept image. Hand Holding lente d'ingrandimento durante il rilevamento di hacker o computer cyber virus.

Ethereum, ETH, criptovaluta, moneta simbolo, segnaposto visivo per la valuta digitale, blockchain, prezzi di borsa, Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/ethereum-eth-criptovaluta-moneta-simbolo-segnaposto-visivo-per-la-valuta-digitale-blockchain-prezzi-di-borsa-image452292737.html

Ethereum, ETH, criptovaluta, moneta simbolo, segnaposto visivo per la valuta digitale, blockchain, prezzi di borsa, Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/ethereum-eth-criptovaluta-moneta-simbolo-segnaposto-visivo-per-la-valuta-digitale-blockchain-prezzi-di-borsa-image452292737.htmlRM2H7RM01–Ethereum, ETH, criptovaluta, moneta simbolo, segnaposto visivo per la valuta digitale, blockchain, prezzi di borsa,

Vector cartoon stick figura disegno illustrazione concettuale di criminali mascherati o rapinatore con pistola virtuale come immagine sul telefono cellulare o un tablet mugging un uomo con le mani in alto. Illustrazione Vettorialehttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/vector-cartoon-stick-figura-disegno-illustrazione-concettuale-di-criminali-mascherati-o-rapinatore-con-pistola-virtuale-come-immagine-sul-telefono-cellulare-o-un-tablet-mugging-un-uomo-con-le-mani-in-alto-image260889311.html

Vector cartoon stick figura disegno illustrazione concettuale di criminali mascherati o rapinatore con pistola virtuale come immagine sul telefono cellulare o un tablet mugging un uomo con le mani in alto. Illustrazione Vettorialehttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/vector-cartoon-stick-figura-disegno-illustrazione-concettuale-di-criminali-mascherati-o-rapinatore-con-pistola-virtuale-come-immagine-sul-telefono-cellulare-o-un-tablet-mugging-un-uomo-con-le-mani-in-alto-image260889311.htmlRFW4CEYB–Vector cartoon stick figura disegno illustrazione concettuale di criminali mascherati o rapinatore con pistola virtuale come immagine sul telefono cellulare o un tablet mugging un uomo con le mani in alto.

Pirateria cranio haking simbolo, cyber attacco e crimine su sfondo bianco isolato logo. Illustrazione del concetto astratto 3D. Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/pirateria-cranio-haking-simbolo-cyber-attacco-e-crimine-su-sfondo-bianco-isolato-logo-illustrazione-del-concetto-astratto-3d-image454174977.html

Pirateria cranio haking simbolo, cyber attacco e crimine su sfondo bianco isolato logo. Illustrazione del concetto astratto 3D. Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/pirateria-cranio-haking-simbolo-cyber-attacco-e-crimine-su-sfondo-bianco-isolato-logo-illustrazione-del-concetto-astratto-3d-image454174977.htmlRF2HAWCPW–Pirateria cranio haking simbolo, cyber attacco e crimine su sfondo bianco isolato logo. Illustrazione del concetto astratto 3D.

Concetto di criminalità online e rapina Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/concetto-di-criminalita-online-e-rapina-image483261616.html

Concetto di criminalità online e rapina Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/concetto-di-criminalita-online-e-rapina-image483261616.htmlRF2K26D3C–Concetto di criminalità online e rapina

Un pirata informatico con computer portatile nascosto sotto il tavolo per ufficio, isolato su bianco Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/foto-immagine-un-pirata-informatico-con-computer-portatile-nascosto-sotto-il-tavolo-per-ufficio-isolato-su-bianco-98801569.html

Un pirata informatico con computer portatile nascosto sotto il tavolo per ufficio, isolato su bianco Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/foto-immagine-un-pirata-informatico-con-computer-portatile-nascosto-sotto-il-tavolo-per-ufficio-isolato-su-bianco-98801569.htmlRMFMMPBD–Un pirata informatico con computer portatile nascosto sotto il tavolo per ufficio, isolato su bianco

Internet privacy concetto. Internet sicura, la privacy e la protezione tramite password. Il furto di dati e lotta contro la frode come un concetto digitale Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/foto-immagine-internet-privacy-concetto-internet-sicura-la-privacy-e-la-protezione-tramite-password-il-furto-di-dati-e-lotta-contro-la-frode-come-un-concetto-digitale-144583858.html

Internet privacy concetto. Internet sicura, la privacy e la protezione tramite password. Il furto di dati e lotta contro la frode come un concetto digitale Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/foto-immagine-internet-privacy-concetto-internet-sicura-la-privacy-e-la-protezione-tramite-password-il-furto-di-dati-e-lotta-contro-la-frode-come-un-concetto-digitale-144583858.htmlRFJB6A56–Internet privacy concetto. Internet sicura, la privacy e la protezione tramite password. Il furto di dati e lotta contro la frode come un concetto digitale

Un pirata informatico con computer portatile nascosto sotto il tavolo per ufficio, isolato su bianco Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/foto-immagine-un-pirata-informatico-con-computer-portatile-nascosto-sotto-il-tavolo-per-ufficio-isolato-su-bianco-98826139.html

Un pirata informatico con computer portatile nascosto sotto il tavolo per ufficio, isolato su bianco Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/foto-immagine-un-pirata-informatico-con-computer-portatile-nascosto-sotto-il-tavolo-per-ufficio-isolato-su-bianco-98826139.htmlRMFMNWMY–Un pirata informatico con computer portatile nascosto sotto il tavolo per ufficio, isolato su bianco

Nero maschera facciale con golden bitcoins poste sugli occhi isolato su bianco. l'anonimato e concetto cryptocurrency Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/foto-immagine-nero-maschera-facciale-con-golden-bitcoins-poste-sugli-occhi-isolato-su-bianco-l-anonimato-e-concetto-cryptocurrency-165191845.html

Nero maschera facciale con golden bitcoins poste sugli occhi isolato su bianco. l'anonimato e concetto cryptocurrency Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/foto-immagine-nero-maschera-facciale-con-golden-bitcoins-poste-sugli-occhi-isolato-su-bianco-l-anonimato-e-concetto-cryptocurrency-165191845.htmlRFKGN3TN–Nero maschera facciale con golden bitcoins poste sugli occhi isolato su bianco. l'anonimato e concetto cryptocurrency

Chiave di bitcoin utilizzato per lo sblocco dei dati che è stato bloccato. Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/chiave-di-bitcoin-utilizzato-per-lo-sblocco-dei-dati-che-e-stato-bloccato-image446979929.html

Chiave di bitcoin utilizzato per lo sblocco dei dati che è stato bloccato. Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/chiave-di-bitcoin-utilizzato-per-lo-sblocco-dei-dati-che-e-stato-bloccato-image446979929.htmlRF2GY5KCW–Chiave di bitcoin utilizzato per lo sblocco dei dati che è stato bloccato.

Golden bitcoins. Cryptocurrency e pistola isolati su sfondo bianco. Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/foto-immagine-golden-bitcoins-cryptocurrency-e-pistola-isolati-su-sfondo-bianco-167706319.html

Golden bitcoins. Cryptocurrency e pistola isolati su sfondo bianco. Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/foto-immagine-golden-bitcoins-cryptocurrency-e-pistola-isolati-su-sfondo-bianco-167706319.htmlRFKMRK3B–Golden bitcoins. Cryptocurrency e pistola isolati su sfondo bianco.

Giudice in legno martello con Golden Bitcoin moneta (digital denaro virtuale) isolato su bianco Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/foto-immagine-giudice-in-legno-martello-con-golden-bitcoin-moneta-digital-denaro-virtuale-isolato-su-bianco-117751963.html

Giudice in legno martello con Golden Bitcoin moneta (digital denaro virtuale) isolato su bianco Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/foto-immagine-giudice-in-legno-martello-con-golden-bitcoin-moneta-digital-denaro-virtuale-isolato-su-bianco-117751963.htmlRFGRG1R7–Giudice in legno martello con Golden Bitcoin moneta (digital denaro virtuale) isolato su bianco

Bitcoin è appeso su una corda con clothespins. Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/bitcoin-e-appeso-su-una-corda-con-clothespins-image477389132.html

Bitcoin è appeso su una corda con clothespins. Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/bitcoin-e-appeso-su-una-corda-con-clothespins-image477389132.htmlRF2JMJXKT–Bitcoin è appeso su una corda con clothespins.

Controllo genitori. Schermo bloccato del gadget per la sicurezza dei bambini, figura Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/controllo-genitori-schermo-bloccato-del-gadget-per-la-sicurezza-dei-bambini-figura-image522854697.html

Controllo genitori. Schermo bloccato del gadget per la sicurezza dei bambini, figura Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/controllo-genitori-schermo-bloccato-del-gadget-per-la-sicurezza-dei-bambini-figura-image522854697.htmlRF2NAJ2E1–Controllo genitori. Schermo bloccato del gadget per la sicurezza dei bambini, figura

Mano con la pistola e il portatile Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/mano-con-la-pistola-e-il-portatile-image363321312.html

Mano con la pistola e il portatile Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/mano-con-la-pistola-e-il-portatile-image363321312.htmlRM2C32M14–Mano con la pistola e il portatile

Cyber security e informazioni di protezione di rete o. Il futuro della tecnologia informatica servizi web per il business e il progetto internet Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/foto-immagine-cyber-security-e-informazioni-di-protezione-di-rete-o-il-futuro-della-tecnologia-informatica-servizi-web-per-il-business-e-il-progetto-internet-149408385.html

Cyber security e informazioni di protezione di rete o. Il futuro della tecnologia informatica servizi web per il business e il progetto internet Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/foto-immagine-cyber-security-e-informazioni-di-protezione-di-rete-o-il-futuro-della-tecnologia-informatica-servizi-web-per-il-business-e-il-progetto-internet-149408385.htmlRFJK23WN–Cyber security e informazioni di protezione di rete o. Il futuro della tecnologia informatica servizi web per il business e il progetto internet

Criminalità informatica. Concetto di sicurezza informatica su Internet con un lucchetto sul computer portatile. Ransomware, malware, crittografia e hacking. Concetto di sicurezza dei dati Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/criminalita-informatica-concetto-di-sicurezza-informatica-su-internet-con-un-lucchetto-sul-computer-portatile-ransomware-malware-crittografia-e-hacking-concetto-di-sicurezza-dei-dati-image433147764.html

Criminalità informatica. Concetto di sicurezza informatica su Internet con un lucchetto sul computer portatile. Ransomware, malware, crittografia e hacking. Concetto di sicurezza dei dati Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/criminalita-informatica-concetto-di-sicurezza-informatica-su-internet-con-un-lucchetto-sul-computer-portatile-ransomware-malware-crittografia-e-hacking-concetto-di-sicurezza-dei-dati-image433147764.htmlRF2G4KGB0–Criminalità informatica. Concetto di sicurezza informatica su Internet con un lucchetto sul computer portatile. Ransomware, malware, crittografia e hacking. Concetto di sicurezza dei dati

Sicurezza tecnologica. Smartphone moderno con lucchetto su sfondo bianco. Concetto di protezione dello smartphone. Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/sicurezza-tecnologica-smartphone-moderno-con-lucchetto-su-sfondo-bianco-concetto-di-protezione-dello-smartphone-image502905223.html

Sicurezza tecnologica. Smartphone moderno con lucchetto su sfondo bianco. Concetto di protezione dello smartphone. Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/sicurezza-tecnologica-smartphone-moderno-con-lucchetto-su-sfondo-bianco-concetto-di-protezione-dello-smartphone-image502905223.htmlRF2M658MR–Sicurezza tecnologica. Smartphone moderno con lucchetto su sfondo bianco. Concetto di protezione dello smartphone.

Concetto di criptovaluta. Andamento dei tassi di cambio bitcoin. Aumento e caduta di bitcoin. Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/concetto-di-criptovaluta-andamento-dei-tassi-di-cambio-bitcoin-aumento-e-caduta-di-bitcoin-image397716331.html

Concetto di criptovaluta. Andamento dei tassi di cambio bitcoin. Aumento e caduta di bitcoin. Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/concetto-di-criptovaluta-andamento-dei-tassi-di-cambio-bitcoin-aumento-e-caduta-di-bitcoin-image397716331.htmlRF2E31F6K–Concetto di criptovaluta. Andamento dei tassi di cambio bitcoin. Aumento e caduta di bitcoin.

Immagine simbolica crypto cambio valuta digitale, argento fisico coin Litecoin Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/immagine-simbolica-crypto-cambio-valuta-digitale-argento-fisico-coin-litecoin-image218021123.html

Immagine simbolica crypto cambio valuta digitale, argento fisico coin Litecoin Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/immagine-simbolica-crypto-cambio-valuta-digitale-argento-fisico-coin-litecoin-image218021123.htmlRMPJKM4K–Immagine simbolica crypto cambio valuta digitale, argento fisico coin Litecoin

Bitcoin, criptovaluta, moneta simbolo, segnaposto visivo per valuta digitale, Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/bitcoin-criptovaluta-moneta-simbolo-segnaposto-visivo-per-valuta-digitale-image452292369.html

Bitcoin, criptovaluta, moneta simbolo, segnaposto visivo per valuta digitale, Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/bitcoin-criptovaluta-moneta-simbolo-segnaposto-visivo-per-valuta-digitale-image452292369.htmlRM2H7RKEW–Bitcoin, criptovaluta, moneta simbolo, segnaposto visivo per valuta digitale,

Diritto Cryptocurrency concetto. Martello e varietà di monete virtuali isolate su sfondo bianco. 3d illustrazione Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/foto-immagine-diritto-cryptocurrency-concetto-martello-e-varieta-di-monete-virtuali-isolate-su-sfondo-bianco-3d-illustrazione-175613857.html

Diritto Cryptocurrency concetto. Martello e varietà di monete virtuali isolate su sfondo bianco. 3d illustrazione Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/foto-immagine-diritto-cryptocurrency-concetto-martello-e-varieta-di-monete-virtuali-isolate-su-sfondo-bianco-3d-illustrazione-175613857.htmlRFM5KW7D–Diritto Cryptocurrency concetto. Martello e varietà di monete virtuali isolate su sfondo bianco. 3d illustrazione

Identità online parola concetto di cloud Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/identita-online-parola-concetto-di-cloud-image262839676.html

Identità online parola concetto di cloud Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/identita-online-parola-concetto-di-cloud-image262839676.htmlRFW7HAK8–Identità online parola concetto di cloud

Bitcoin monete in uno sfondo bianco. Il rendering 3D Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/bitcoin-monete-in-uno-sfondo-bianco-il-rendering-3d-image261499997.html

Bitcoin monete in uno sfondo bianco. Il rendering 3D Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/bitcoin-monete-in-uno-sfondo-bianco-il-rendering-3d-image261499997.htmlRFW5C9WH–Bitcoin monete in uno sfondo bianco. Il rendering 3D

Illustrazione concettuale delle frodi online, della criminalità informatica e dell'hacking dei dati. La ragazza sullo schermo il telefono e la silhouette scura di un truffatore rubare denaro e una carta di credito. Illustrazione vettoriale piatta Illustrazione Vettorialehttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/illustrazione-concettuale-delle-frodi-online-della-criminalita-informatica-e-dell-hacking-dei-dati-la-ragazza-sullo-schermo-il-telefono-e-la-silhouette-scura-di-un-truffatore-rubare-denaro-e-una-carta-di-credito-illustrazione-vettoriale-piatta-image385390147.html

Illustrazione concettuale delle frodi online, della criminalità informatica e dell'hacking dei dati. La ragazza sullo schermo il telefono e la silhouette scura di un truffatore rubare denaro e una carta di credito. Illustrazione vettoriale piatta Illustrazione Vettorialehttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/illustrazione-concettuale-delle-frodi-online-della-criminalita-informatica-e-dell-hacking-dei-dati-la-ragazza-sullo-schermo-il-telefono-e-la-silhouette-scura-di-un-truffatore-rubare-denaro-e-una-carta-di-credito-illustrazione-vettoriale-piatta-image385390147.htmlRF2DB011R–Illustrazione concettuale delle frodi online, della criminalità informatica e dell'hacking dei dati. La ragazza sullo schermo il telefono e la silhouette scura di un truffatore rubare denaro e una carta di credito. Illustrazione vettoriale piatta

Primo piano di una pila di bitcoins su sfondo bianco Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/foto-immagine-primo-piano-di-una-pila-di-bitcoins-su-sfondo-bianco-177510204.html

Primo piano di una pila di bitcoins su sfondo bianco Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/foto-immagine-primo-piano-di-una-pila-di-bitcoins-su-sfondo-bianco-177510204.htmlRFM8P824–Primo piano di una pila di bitcoins su sfondo bianco

Il pirata informatico in una maschera con il computer portatile. Isolato su bianco Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/il-pirata-informatico-in-una-maschera-con-il-computer-portatile-isolato-su-bianco-image229463175.html

Il pirata informatico in una maschera con il computer portatile. Isolato su bianco Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/il-pirata-informatico-in-una-maschera-con-il-computer-portatile-isolato-su-bianco-image229463175.htmlRFR98XHB–Il pirata informatico in una maschera con il computer portatile. Isolato su bianco

Nero maschera facciale con golden bitcoins poste sugli occhi isolato su bianco con copia spazio. l'anonimato e concetto cryptocurrency Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/foto-immagine-nero-maschera-facciale-con-golden-bitcoins-poste-sugli-occhi-isolato-su-bianco-con-copia-spazio-l-anonimato-e-concetto-cryptocurrency-165628871.html

Nero maschera facciale con golden bitcoins poste sugli occhi isolato su bianco con copia spazio. l'anonimato e concetto cryptocurrency Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/foto-immagine-nero-maschera-facciale-con-golden-bitcoins-poste-sugli-occhi-isolato-su-bianco-con-copia-spazio-l-anonimato-e-concetto-cryptocurrency-165628871.htmlRFKHD18R–Nero maschera facciale con golden bitcoins poste sugli occhi isolato su bianco con copia spazio. l'anonimato e concetto cryptocurrency

Molti bitcoins sono impilati su uno sfondo bianco. Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/molti-bitcoins-sono-impilati-su-uno-sfondo-bianco-image446979909.html

Molti bitcoins sono impilati su uno sfondo bianco. Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/molti-bitcoins-sono-impilati-su-uno-sfondo-bianco-image446979909.htmlRF2GY5KC5–Molti bitcoins sono impilati su uno sfondo bianco.

Golden bitcoins. E Cryptocurrency hancuffs isolati su sfondo bianco. Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/foto-immagine-golden-bitcoins-e-cryptocurrency-hancuffs-isolati-su-sfondo-bianco-167706292.html

Golden bitcoins. E Cryptocurrency hancuffs isolati su sfondo bianco. Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/foto-immagine-golden-bitcoins-e-cryptocurrency-hancuffs-isolati-su-sfondo-bianco-167706292.htmlRFKMRK2C–Golden bitcoins. E Cryptocurrency hancuffs isolati su sfondo bianco.

Giudice in legno martello con Golden Bitcoin moneta (digital denaro virtuale) isolato su bianco Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/foto-immagine-giudice-in-legno-martello-con-golden-bitcoin-moneta-digital-denaro-virtuale-isolato-su-bianco-117751974.html

Giudice in legno martello con Golden Bitcoin moneta (digital denaro virtuale) isolato su bianco Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/foto-immagine-giudice-in-legno-martello-con-golden-bitcoin-moneta-digital-denaro-virtuale-isolato-su-bianco-117751974.htmlRFGRG1RJ–Giudice in legno martello con Golden Bitcoin moneta (digital denaro virtuale) isolato su bianco

Rischio di frode Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/rischio-di-frode-image335650032.html

Rischio di frode Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/rischio-di-frode-image335650032.htmlRF2AE2514–Rischio di frode

Astratta sicurezza informatica con lucchetto blu cerchio tecnologia Futuro cyber sfondo. Illustrazione Vettorialehttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/astratta-sicurezza-informatica-con-lucchetto-blu-cerchio-tecnologia-futuro-cyber-sfondo-image348527561.html

Astratta sicurezza informatica con lucchetto blu cerchio tecnologia Futuro cyber sfondo. Illustrazione Vettorialehttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/astratta-sicurezza-informatica-con-lucchetto-blu-cerchio-tecnologia-futuro-cyber-sfondo-image348527561.htmlRF2B70PCW–Astratta sicurezza informatica con lucchetto blu cerchio tecnologia Futuro cyber sfondo.

Mano con la pistola e il portatile Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/mano-con-la-pistola-e-il-portatile-image363352249.html

Mano con la pistola e il portatile Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/mano-con-la-pistola-e-il-portatile-image363352249.htmlRM2C343E1–Mano con la pistola e il portatile

Schema di valori mobiliari la frode Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/schema-di-valori-mobiliari-la-frode-image335527703.html

Schema di valori mobiliari la frode Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/schema-di-valori-mobiliari-la-frode-image335527703.htmlRF2ADTH07–Schema di valori mobiliari la frode

Criminalità informatica. Concetto di sicurezza informatica su Internet con un lucchetto sul computer portatile. Ransomware, malware, crittografia e hacking. Concetto di sicurezza dei dati Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/criminalita-informatica-concetto-di-sicurezza-informatica-su-internet-con-un-lucchetto-sul-computer-portatile-ransomware-malware-crittografia-e-hacking-concetto-di-sicurezza-dei-dati-image433147838.html

Criminalità informatica. Concetto di sicurezza informatica su Internet con un lucchetto sul computer portatile. Ransomware, malware, crittografia e hacking. Concetto di sicurezza dei dati Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/criminalita-informatica-concetto-di-sicurezza-informatica-su-internet-con-un-lucchetto-sul-computer-portatile-ransomware-malware-crittografia-e-hacking-concetto-di-sicurezza-dei-dati-image433147838.htmlRF2G4KGDJ–Criminalità informatica. Concetto di sicurezza informatica su Internet con un lucchetto sul computer portatile. Ransomware, malware, crittografia e hacking. Concetto di sicurezza dei dati

Mano con la pistola e il portatile Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/mano-con-la-pistola-e-il-portatile-image360743056.html

Mano con la pistola e il portatile Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/mano-con-la-pistola-e-il-portatile-image360743056.htmlRM2BXW7CG–Mano con la pistola e il portatile

Sicurezza tecnologica. Smartphone moderno con lucchetto su sfondo bianco. Concetto di protezione dello smartphone. Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/sicurezza-tecnologica-smartphone-moderno-con-lucchetto-su-sfondo-bianco-concetto-di-protezione-dello-smartphone-image502905221.html

Sicurezza tecnologica. Smartphone moderno con lucchetto su sfondo bianco. Concetto di protezione dello smartphone. Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/sicurezza-tecnologica-smartphone-moderno-con-lucchetto-su-sfondo-bianco-concetto-di-protezione-dello-smartphone-image502905221.htmlRF2M658MN–Sicurezza tecnologica. Smartphone moderno con lucchetto su sfondo bianco. Concetto di protezione dello smartphone.

Mano con la pistola e il portatile Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/foto-immagine-mano-con-la-pistola-e-il-portatile-147242578.html

Mano con la pistola e il portatile Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/foto-immagine-mano-con-la-pistola-e-il-portatile-147242578.htmlRMJFFDBE–Mano con la pistola e il portatile

RF2F9DCB3–Icona di un computer portatile con la parola Virus sul desktop isolato su sfondo bianco

Mano con pistola e il monitor di un computer Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/foto-immagine-mano-con-pistola-e-il-monitor-di-un-computer-103175012.html

Mano con pistola e il monitor di un computer Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/foto-immagine-mano-con-pistola-e-il-monitor-di-un-computer-103175012.htmlRMFYT0NT–Mano con pistola e il monitor di un computer

Illustrazione vettoriale del truffatore ( scammer , Swindler ) | uomo silhouette Illustrazione Vettorialehttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/illustrazione-vettoriale-del-truffatore-scammer-swindler-uomo-silhouette-image425283929.html

Illustrazione vettoriale del truffatore ( scammer , Swindler ) | uomo silhouette Illustrazione Vettorialehttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/illustrazione-vettoriale-del-truffatore-scammer-swindler-uomo-silhouette-image425283929.htmlRF2FKW9YN–Illustrazione vettoriale del truffatore ( scammer , Swindler ) | uomo silhouette

Mano con pistola e tv Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/foto-immagine-mano-con-pistola-e-tv-80169755.html

Mano con pistola e tv Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/foto-immagine-mano-con-pistola-e-tv-80169755.htmlRFEJC19F–Mano con pistola e tv

Hacker utilizzando laptop su sfondo bianco Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/hacker-utilizzando-laptop-su-sfondo-bianco-image607739893.html

Hacker utilizzando laptop su sfondo bianco Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/hacker-utilizzando-laptop-su-sfondo-bianco-image607739893.htmlRF2X8MXC5–Hacker utilizzando laptop su sfondo bianco

Mano con pistola e tv Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/foto-immagine-mano-con-pistola-e-tv-80158152.html

Mano con pistola e tv Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/foto-immagine-mano-con-pistola-e-tv-80158152.htmlRFEJBEF4–Mano con pistola e tv

Il pirata informatico in una maschera con il computer portatile. Isolato su bianco Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/il-pirata-informatico-in-una-maschera-con-il-computer-portatile-isolato-su-bianco-image229463174.html

Il pirata informatico in una maschera con il computer portatile. Isolato su bianco Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/il-pirata-informatico-in-una-maschera-con-il-computer-portatile-isolato-su-bianco-image229463174.htmlRFR98XHA–Il pirata informatico in una maschera con il computer portatile. Isolato su bianco

Mano con panzer e notebook Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/mano-con-panzer-e-notebook-image363320896.html

Mano con panzer e notebook Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/mano-con-panzer-e-notebook-image363320896.htmlRM2C32KE8–Mano con panzer e notebook

Molti link di valuta da bitcoin è il centro. Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/molti-link-di-valuta-da-bitcoin-e-il-centro-image446979899.html

Molti link di valuta da bitcoin è il centro. Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/molti-link-di-valuta-da-bitcoin-e-il-centro-image446979899.htmlRF2GY5KBR–Molti link di valuta da bitcoin è il centro.

Il pirata informatico in una maschera con il computer portatile Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/il-pirata-informatico-in-una-maschera-con-il-computer-portatile-image229343784.html

Il pirata informatico in una maschera con il computer portatile Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/il-pirata-informatico-in-una-maschera-con-il-computer-portatile-image229343784.htmlRFR93E9C–Il pirata informatico in una maschera con il computer portatile

Violenza in tv o Internet concep Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/violenza-in-tv-o-internet-concep-image361409581.html

Violenza in tv o Internet concep Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/violenza-in-tv-o-internet-concep-image361409581.htmlRM2BYYHH1–Violenza in tv o Internet concep

Criminalità telefonica su Internet. Illustrazione concettuale della frode online su Internet, della criminalità informatica, dell'hacking dei dati. Disegno cartoon isolato su sfondo bianco. Illustrazione vettoriale piatta Illustrazione Vettorialehttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/criminalita-telefonica-su-internet-illustrazione-concettuale-della-frode-online-su-internet-della-criminalita-informatica-dell-hacking-dei-dati-disegno-cartoon-isolato-su-sfondo-bianco-illustrazione-vettoriale-piatta-image381683723.html

Criminalità telefonica su Internet. Illustrazione concettuale della frode online su Internet, della criminalità informatica, dell'hacking dei dati. Disegno cartoon isolato su sfondo bianco. Illustrazione vettoriale piatta Illustrazione Vettorialehttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/criminalita-telefonica-su-internet-illustrazione-concettuale-della-frode-online-su-internet-della-criminalita-informatica-dell-hacking-dei-dati-disegno-cartoon-isolato-su-sfondo-bianco-illustrazione-vettoriale-piatta-image381683723.htmlRF2D4Y5DF–Criminalità telefonica su Internet. Illustrazione concettuale della frode online su Internet, della criminalità informatica, dell'hacking dei dati. Disegno cartoon isolato su sfondo bianco. Illustrazione vettoriale piatta

Giudice Gavel e bandiera cyber legge Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/giudice-gavel-e-bandiera-cyber-legge-image503244709.html

Giudice Gavel e bandiera cyber legge Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/giudice-gavel-e-bandiera-cyber-legge-image503244709.htmlRF2M6MNN9–Giudice Gavel e bandiera cyber legge

RF2T3MYCP–Banner di sicurezza informatica concetto di illustrazione vettoriale con icona di applicazione, informazioni, rete, operativo, crittografia, controllo degli accessi.

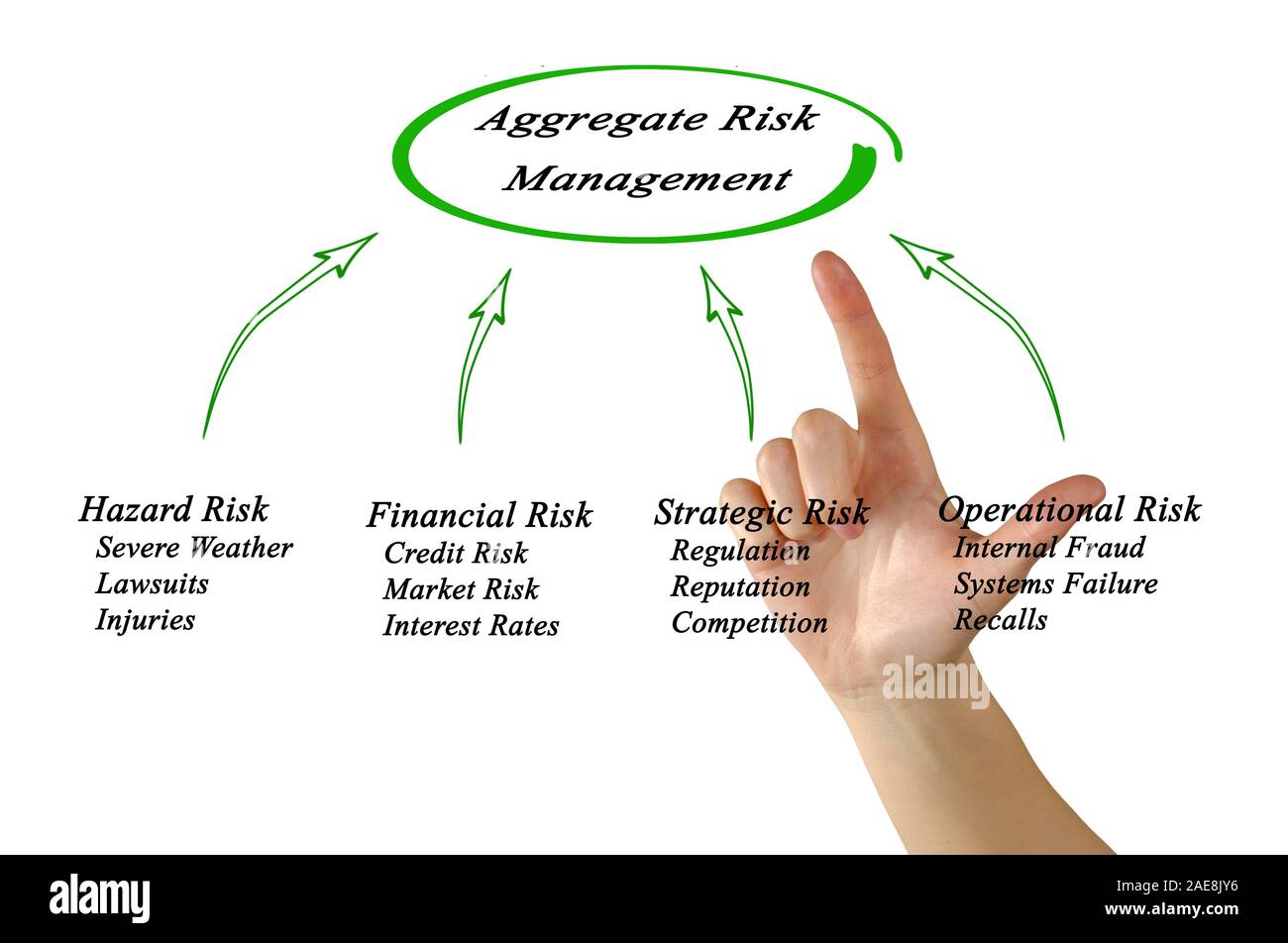

Schema di aggregato di gestione del rischio Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/schema-di-aggregato-di-gestione-del-rischio-image335792492.html

Schema di aggregato di gestione del rischio Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/schema-di-aggregato-di-gestione-del-rischio-image335792492.htmlRF2AE8JN0–Schema di aggregato di gestione del rischio

Criminalità informatica. Concetto di sicurezza informatica su Internet con un lucchetto sul computer portatile. Ransomware, malware, crittografia e hacking. Concetto di sicurezza dei dati Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/criminalita-informatica-concetto-di-sicurezza-informatica-su-internet-con-un-lucchetto-sul-computer-portatile-ransomware-malware-crittografia-e-hacking-concetto-di-sicurezza-dei-dati-image433147735.html

Criminalità informatica. Concetto di sicurezza informatica su Internet con un lucchetto sul computer portatile. Ransomware, malware, crittografia e hacking. Concetto di sicurezza dei dati Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/criminalita-informatica-concetto-di-sicurezza-informatica-su-internet-con-un-lucchetto-sul-computer-portatile-ransomware-malware-crittografia-e-hacking-concetto-di-sicurezza-dei-dati-image433147735.htmlRF2G4KG9Y–Criminalità informatica. Concetto di sicurezza informatica su Internet con un lucchetto sul computer portatile. Ransomware, malware, crittografia e hacking. Concetto di sicurezza dei dati

Una mano spezzò lo schermo del computer, rubò le monete d'oro Illustrazione Vettorialehttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/una-mano-spezzo-lo-schermo-del-computer-rubo-le-monete-d-oro-image467261480.html

Una mano spezzò lo schermo del computer, rubò le monete d'oro Illustrazione Vettorialehttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/una-mano-spezzo-lo-schermo-del-computer-rubo-le-monete-d-oro-image467261480.htmlRF2J45GP0–Una mano spezzò lo schermo del computer, rubò le monete d'oro

Moderno appartamento colorato ASSICURAZIONE proteggere logo design Illustrazione Vettorialehttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/moderno-appartamento-colorato-assicurazione-proteggere-logo-design-image454924275.html

Moderno appartamento colorato ASSICURAZIONE proteggere logo design Illustrazione Vettorialehttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/moderno-appartamento-colorato-assicurazione-proteggere-logo-design-image454924275.htmlRF2HC3GFF–Moderno appartamento colorato ASSICURAZIONE proteggere logo design

Sicurezza informatica e delle informazioni di protezione di rete o. Il futuro della tecnologia informatica servizi web per il business e il progetto internet Illustrazione Vettorialehttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/sicurezza-informatica-e-delle-informazioni-di-protezione-di-rete-o-il-futuro-della-tecnologia-informatica-servizi-web-per-il-business-e-il-progetto-internet-image556413249.html

Sicurezza informatica e delle informazioni di protezione di rete o. Il futuro della tecnologia informatica servizi web per il business e il progetto internet Illustrazione Vettorialehttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/sicurezza-informatica-e-delle-informazioni-di-protezione-di-rete-o-il-futuro-della-tecnologia-informatica-servizi-web-per-il-business-e-il-progetto-internet-image556413249.htmlRF2R96PNN–Sicurezza informatica e delle informazioni di protezione di rete o. Il futuro della tecnologia informatica servizi web per il business e il progetto internet

RF2F9DCB8–Icona di un computer portatile con la parola hacked sul desktop isolato su sfondo bianco

Internet syber digitale sicurezza concetto di tecnologia per il business dello sfondo. Bloccare sulla scheda a circuito stampato Illustrazione Vettorialehttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/internet-syber-digitale-sicurezza-concetto-di-tecnologia-per-il-business-dello-sfondo-bloccare-sulla-scheda-a-circuito-stampato-image328291480.html

Internet syber digitale sicurezza concetto di tecnologia per il business dello sfondo. Bloccare sulla scheda a circuito stampato Illustrazione Vettorialehttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/internet-syber-digitale-sicurezza-concetto-di-tecnologia-per-il-business-dello-sfondo-bloccare-sulla-scheda-a-circuito-stampato-image328291480.htmlRF2A22Y3M–Internet syber digitale sicurezza concetto di tecnologia per il business dello sfondo. Bloccare sulla scheda a circuito stampato

Illustrazione vettoriale dello stalker ( silhouette uomo ) Illustrazione Vettorialehttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/illustrazione-vettoriale-dello-stalker-silhouette-uomo-image425283884.html

Illustrazione vettoriale dello stalker ( silhouette uomo ) Illustrazione Vettorialehttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/illustrazione-vettoriale-dello-stalker-silhouette-uomo-image425283884.htmlRF2FKW9X4–Illustrazione vettoriale dello stalker ( silhouette uomo )

Il monitor di un computer e la mano con la pistola, isolati su sfondo bianco Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/foto-immagine-il-monitor-di-un-computer-e-la-mano-con-la-pistola-isolati-su-sfondo-bianco-54062095.html

Il monitor di un computer e la mano con la pistola, isolati su sfondo bianco Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/foto-immagine-il-monitor-di-un-computer-e-la-mano-con-la-pistola-isolati-su-sfondo-bianco-54062095.htmlRFD3XMN3–Il monitor di un computer e la mano con la pistola, isolati su sfondo bianco

Hacker utilizzando laptop su sfondo bianco Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/hacker-utilizzando-laptop-su-sfondo-bianco-image607739891.html

Hacker utilizzando laptop su sfondo bianco Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/hacker-utilizzando-laptop-su-sfondo-bianco-image607739891.htmlRF2X8MXC3–Hacker utilizzando laptop su sfondo bianco

Il pirata informatico di rubare bitcoin e dollaro cyber crime attack illustrazione vettoriale EPS10 Illustrazione Vettorialehttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/il-pirata-informatico-di-rubare-bitcoin-e-dollaro-cyber-crime-attack-illustrazione-vettoriale-eps10-image242172729.html

Il pirata informatico di rubare bitcoin e dollaro cyber crime attack illustrazione vettoriale EPS10 Illustrazione Vettorialehttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/il-pirata-informatico-di-rubare-bitcoin-e-dollaro-cyber-crime-attack-illustrazione-vettoriale-eps10-image242172729.htmlRFT1YWP1–Il pirata informatico di rubare bitcoin e dollaro cyber crime attack illustrazione vettoriale EPS10

Silhouette di hacker con notebook su sfondo bianco Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/silhouette-di-hacker-con-notebook-su-sfondo-bianco-image438536631.html

Silhouette di hacker con notebook su sfondo bianco Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/silhouette-di-hacker-con-notebook-su-sfondo-bianco-image438536631.htmlRF2GDD1XF–Silhouette di hacker con notebook su sfondo bianco

Concetto di criptovaluta. Andamento dei tassi di cambio bitcoin. Aumento e caduta di bitcoin. Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/concetto-di-criptovaluta-andamento-dei-tassi-di-cambio-bitcoin-aumento-e-caduta-di-bitcoin-image443779362.html

Concetto di criptovaluta. Andamento dei tassi di cambio bitcoin. Aumento e caduta di bitcoin. Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/concetto-di-criptovaluta-andamento-dei-tassi-di-cambio-bitcoin-aumento-e-caduta-di-bitcoin-image443779362.htmlRF2GNYW2X–Concetto di criptovaluta. Andamento dei tassi di cambio bitcoin. Aumento e caduta di bitcoin.

Collage con hacker e edifici moderni su sfondo bianco Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/collage-con-hacker-e-edifici-moderni-su-sfondo-bianco-image471136715.html

Collage con hacker e edifici moderni su sfondo bianco Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/collage-con-hacker-e-edifici-moderni-su-sfondo-bianco-image471136715.htmlRF2JAE3K7–Collage con hacker e edifici moderni su sfondo bianco

Il pirata informatico in una maschera con il computer portatile Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/il-pirata-informatico-in-una-maschera-con-il-computer-portatile-image229343783.html

Il pirata informatico in una maschera con il computer portatile Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/il-pirata-informatico-in-una-maschera-con-il-computer-portatile-image229343783.htmlRFR93E9B–Il pirata informatico in una maschera con il computer portatile

Doppia esposizione di soldato salutario e codice computer su sfondo bianco. Concetto di ciberguerra Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/doppia-esposizione-di-soldato-salutario-e-codice-computer-su-sfondo-bianco-concetto-di-ciberguerra-image464705698.html

Doppia esposizione di soldato salutario e codice computer su sfondo bianco. Concetto di ciberguerra Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/doppia-esposizione-di-soldato-salutario-e-codice-computer-su-sfondo-bianco-concetto-di-ciberguerra-image464705698.htmlRF2J014T2–Doppia esposizione di soldato salutario e codice computer su sfondo bianco. Concetto di ciberguerra

Illustrazione del concetto di criminalità online, frode sui social media online. Un truffatore e un ladro stanno lavorando al computer. Immagine piatta vettoriale isolata su sfondo bianco Illustrazione Vettorialehttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/illustrazione-del-concetto-di-criminalita-online-frode-sui-social-media-online-un-truffatore-e-un-ladro-stanno-lavorando-al-computer-immagine-piatta-vettoriale-isolata-su-sfondo-bianco-image382904919.html

Illustrazione del concetto di criminalità online, frode sui social media online. Un truffatore e un ladro stanno lavorando al computer. Immagine piatta vettoriale isolata su sfondo bianco Illustrazione Vettorialehttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/illustrazione-del-concetto-di-criminalita-online-frode-sui-social-media-online-un-truffatore-e-un-ladro-stanno-lavorando-al-computer-immagine-piatta-vettoriale-isolata-su-sfondo-bianco-image382904919.htmlRF2D6XR3K–Illustrazione del concetto di criminalità online, frode sui social media online. Un truffatore e un ladro stanno lavorando al computer. Immagine piatta vettoriale isolata su sfondo bianco

Chip di computer e moneta d'oro isolato Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/chip-di-computer-e-moneta-d-oro-isolato-image503244157.html

Chip di computer e moneta d'oro isolato Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/chip-di-computer-e-moneta-d-oro-isolato-image503244157.htmlRF2M6MN1H–Chip di computer e moneta d'oro isolato

Testo DI AVVISO SCAM su smartphone o telefono cellulare su sfondo bianco. Concetto di business e Copy Space Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/testo-di-avviso-scam-su-smartphone-o-telefono-cellulare-su-sfondo-bianco-concetto-di-business-e-copy-space-image385986549.html

Testo DI AVVISO SCAM su smartphone o telefono cellulare su sfondo bianco. Concetto di business e Copy Space Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/testo-di-avviso-scam-su-smartphone-o-telefono-cellulare-su-sfondo-bianco-concetto-di-business-e-copy-space-image385986549.htmlRF2DBY5NW–Testo DI AVVISO SCAM su smartphone o telefono cellulare su sfondo bianco. Concetto di business e Copy Space

Aggregato di gestione del rischio Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/aggregato-di-gestione-del-rischio-image335792666.html

Aggregato di gestione del rischio Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/aggregato-di-gestione-del-rischio-image335792666.htmlRF2AE8JY6–Aggregato di gestione del rischio

Criminalità informatica. Concetto di sicurezza informatica su Internet con un lucchetto sul server del computer. Ransomware, malware, crittografia e hacking. Concetto di sicurezza dei dati Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/criminalita-informatica-concetto-di-sicurezza-informatica-su-internet-con-un-lucchetto-sul-server-del-computer-ransomware-malware-crittografia-e-hacking-concetto-di-sicurezza-dei-dati-image432713400.html

Criminalità informatica. Concetto di sicurezza informatica su Internet con un lucchetto sul server del computer. Ransomware, malware, crittografia e hacking. Concetto di sicurezza dei dati Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/criminalita-informatica-concetto-di-sicurezza-informatica-su-internet-con-un-lucchetto-sul-server-del-computer-ransomware-malware-crittografia-e-hacking-concetto-di-sicurezza-dei-dati-image432713400.htmlRF2G3YPA0–Criminalità informatica. Concetto di sicurezza informatica su Internet con un lucchetto sul server del computer. Ransomware, malware, crittografia e hacking. Concetto di sicurezza dei dati

Golden bitcoins. Cryptocurrency e revolver. Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/golden-bitcoins-cryptocurrency-e-revolver-image227697437.html

Golden bitcoins. Cryptocurrency e revolver. Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/golden-bitcoins-cryptocurrency-e-revolver-image227697437.htmlRFR6CEB9–Golden bitcoins. Cryptocurrency e revolver.

Moderno appartamento colorato ASSICURAZIONE proteggere logo design Illustrazione Vettorialehttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/moderno-appartamento-colorato-assicurazione-proteggere-logo-design-image454924312.html

Moderno appartamento colorato ASSICURAZIONE proteggere logo design Illustrazione Vettorialehttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/moderno-appartamento-colorato-assicurazione-proteggere-logo-design-image454924312.htmlRF2HC3GGT–Moderno appartamento colorato ASSICURAZIONE proteggere logo design

Attività di hacking, Cibercriminalità piatta illustrazione vettoriale. Pericoloso ladro in maschera a lavorare con il computer personaggio dei fumetti. Cybercriminal rubare dati, sicurezza informatica violazione, attacco hacker concept Illustrazione Vettorialehttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/attivita-di-hacking-cibercriminalita-piatta-illustrazione-vettoriale-pericoloso-ladro-in-maschera-a-lavorare-con-il-computer-personaggio-dei-fumetti-cybercriminal-rubare-dati-sicurezza-informatica-violazione-attacco-hacker-concept-image330413394.html

Attività di hacking, Cibercriminalità piatta illustrazione vettoriale. Pericoloso ladro in maschera a lavorare con il computer personaggio dei fumetti. Cybercriminal rubare dati, sicurezza informatica violazione, attacco hacker concept Illustrazione Vettorialehttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/attivita-di-hacking-cibercriminalita-piatta-illustrazione-vettoriale-pericoloso-ladro-in-maschera-a-lavorare-con-il-computer-personaggio-dei-fumetti-cybercriminal-rubare-dati-sicurezza-informatica-violazione-attacco-hacker-concept-image330413394.htmlRF2A5FHJA–Attività di hacking, Cibercriminalità piatta illustrazione vettoriale. Pericoloso ladro in maschera a lavorare con il computer personaggio dei fumetti. Cybercriminal rubare dati, sicurezza informatica violazione, attacco hacker concept

RF2F9DCBD–Icona di un computer portatile con un hacker anonimo sul desktop isolato su sfondo bianco

Hacker che indossa una felpa con cappuccio davanti a uno schermo virtuale. L'interfaccia aziendale digitale in rete. Concetto di hi-tech e comunicazione. Illustrazione Vettorialehttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/hacker-che-indossa-una-felpa-con-cappuccio-davanti-a-uno-schermo-virtuale-l-interfaccia-aziendale-digitale-in-rete-concetto-di-hi-tech-e-comunicazione-image620273489.html

Hacker che indossa una felpa con cappuccio davanti a uno schermo virtuale. L'interfaccia aziendale digitale in rete. Concetto di hi-tech e comunicazione. Illustrazione Vettorialehttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/hacker-che-indossa-una-felpa-con-cappuccio-davanti-a-uno-schermo-virtuale-l-interfaccia-aziendale-digitale-in-rete-concetto-di-hi-tech-e-comunicazione-image620273489.htmlRF2Y13W4H–Hacker che indossa una felpa con cappuccio davanti a uno schermo virtuale. L'interfaccia aziendale digitale in rete. Concetto di hi-tech e comunicazione.

Illustrazione vettoriale insieme di imbroglione ( scammer , stalker, Swindler ) Illustrazione Vettorialehttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/illustrazione-vettoriale-insieme-di-imbroglione-scammer-stalker-swindler-image425283938.html

Illustrazione vettoriale insieme di imbroglione ( scammer , stalker, Swindler ) Illustrazione Vettorialehttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/illustrazione-vettoriale-insieme-di-imbroglione-scammer-stalker-swindler-image425283938.htmlRF2FKWA02–Illustrazione vettoriale insieme di imbroglione ( scammer , stalker, Swindler )

Mining nascosto, furto di dati malware, sicurezza informatica concetto di protezione dei dati con le persone più piccole. Set di illustrazioni vettoriali per crimini informatici. Minatore bot, script Illustrazione Vettorialehttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/mining-nascosto-furto-di-dati-malware-sicurezza-informatica-concetto-di-protezione-dei-dati-con-le-persone-piu-piccole-set-di-illustrazioni-vettoriali-per-crimini-informatici-minatore-bot-script-image490452808.html

Mining nascosto, furto di dati malware, sicurezza informatica concetto di protezione dei dati con le persone più piccole. Set di illustrazioni vettoriali per crimini informatici. Minatore bot, script Illustrazione Vettorialehttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/mining-nascosto-furto-di-dati-malware-sicurezza-informatica-concetto-di-protezione-dei-dati-con-le-persone-piu-piccole-set-di-illustrazioni-vettoriali-per-crimini-informatici-minatore-bot-script-image490452808.htmlRF2KDX1FM–Mining nascosto, furto di dati malware, sicurezza informatica concetto di protezione dei dati con le persone più piccole. Set di illustrazioni vettoriali per crimini informatici. Minatore bot, script

Vettore cartoon figura disegno disegno illustrazione concettuale di uomo o uomo d'affari che tiene il telefono cellulare, la mano che si stacca dal dispositivo lo batte con il martello. Illustrazione Vettorialehttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/vettore-cartoon-figura-disegno-disegno-illustrazione-concettuale-di-uomo-o-uomo-d-affari-che-tiene-il-telefono-cellulare-la-mano-che-si-stacca-dal-dispositivo-lo-batte-con-il-martello-image368422914.html

Vettore cartoon figura disegno disegno illustrazione concettuale di uomo o uomo d'affari che tiene il telefono cellulare, la mano che si stacca dal dispositivo lo batte con il martello. Illustrazione Vettorialehttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/vettore-cartoon-figura-disegno-disegno-illustrazione-concettuale-di-uomo-o-uomo-d-affari-che-tiene-il-telefono-cellulare-la-mano-che-si-stacca-dal-dispositivo-lo-batte-con-il-martello-image368422914.htmlRF2CBB356–Vettore cartoon figura disegno disegno illustrazione concettuale di uomo o uomo d'affari che tiene il telefono cellulare, la mano che si stacca dal dispositivo lo batte con il martello.

Concetto di criminalità online e rapina. Set di criminali ladri di hacker in maschera rompere laptop trovare password e commettere crimini online in internet vettore illustrazione Illustrazione Vettorialehttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/concetto-di-criminalita-online-e-rapina-set-di-criminali-ladri-di-hacker-in-maschera-rompere-laptop-trovare-password-e-commettere-crimini-online-in-internet-vettore-illustrazione-image457100685.html

Concetto di criminalità online e rapina. Set di criminali ladri di hacker in maschera rompere laptop trovare password e commettere crimini online in internet vettore illustrazione Illustrazione Vettorialehttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/concetto-di-criminalita-online-e-rapina-set-di-criminali-ladri-di-hacker-in-maschera-rompere-laptop-trovare-password-e-commettere-crimini-online-in-internet-vettore-illustrazione-image457100685.htmlRF2HFJMGD–Concetto di criminalità online e rapina. Set di criminali ladri di hacker in maschera rompere laptop trovare password e commettere crimini online in internet vettore illustrazione

La tecnologia digitale, sicurezza, protezione, innovazione nel cyberspazio. Corsa modificabile. EPS 10 Illustrazione Vettorialehttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/la-tecnologia-digitale-sicurezza-protezione-innovazione-nel-cyberspazio-corsa-modificabile-eps-10-image242410005.html

La tecnologia digitale, sicurezza, protezione, innovazione nel cyberspazio. Corsa modificabile. EPS 10 Illustrazione Vettorialehttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/la-tecnologia-digitale-sicurezza-protezione-innovazione-nel-cyberspazio-corsa-modificabile-eps-10-image242410005.htmlRFT2AMC5–La tecnologia digitale, sicurezza, protezione, innovazione nel cyberspazio. Corsa modificabile. EPS 10

Sicurezza informatica, protezione dei dati sulla privacy in Internet, concetto di rete privata virtuale. PC Desktop con Shield e blocco sullo schermo, Archivio protetto Illustrazione Vettorialehttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/sicurezza-informatica-protezione-dei-dati-sulla-privacy-in-internet-concetto-di-rete-privata-virtuale-pc-desktop-con-shield-e-blocco-sullo-schermo-archivio-protetto-image601171079.html

Sicurezza informatica, protezione dei dati sulla privacy in Internet, concetto di rete privata virtuale. PC Desktop con Shield e blocco sullo schermo, Archivio protetto Illustrazione Vettorialehttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/sicurezza-informatica-protezione-dei-dati-sulla-privacy-in-internet-concetto-di-rete-privata-virtuale-pc-desktop-con-shield-e-blocco-sullo-schermo-archivio-protetto-image601171079.htmlRF2WX1KRK–Sicurezza informatica, protezione dei dati sulla privacy in Internet, concetto di rete privata virtuale. PC Desktop con Shield e blocco sullo schermo, Archivio protetto

Giudica il gavel e il banner di cyber law, il rendering 3D Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/giudica-il-gavel-e-il-banner-di-cyber-law-il-rendering-3d-image388647619.html

Giudica il gavel e il banner di cyber law, il rendering 3D Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/giudica-il-gavel-e-il-banner-di-cyber-law-il-rendering-3d-image388647619.htmlRF2DG8C03–Giudica il gavel e il banner di cyber law, il rendering 3D

Privacy Data Protection in Internet, concetto di Virtual Private Network. Concetto di protezione dei file di dati id personali. Sicurezza dei dati, privacy e Internet Illustrazione Vettorialehttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/privacy-data-protection-in-internet-concetto-di-virtual-private-network-concetto-di-protezione-dei-file-di-dati-id-personali-sicurezza-dei-dati-privacy-e-internet-image601169951.html

Privacy Data Protection in Internet, concetto di Virtual Private Network. Concetto di protezione dei file di dati id personali. Sicurezza dei dati, privacy e Internet Illustrazione Vettorialehttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/privacy-data-protection-in-internet-concetto-di-virtual-private-network-concetto-di-protezione-dei-file-di-dati-id-personali-sicurezza-dei-dati-privacy-e-internet-image601169951.htmlRF2WX1JBB–Privacy Data Protection in Internet, concetto di Virtual Private Network. Concetto di protezione dei file di dati id personali. Sicurezza dei dati, privacy e Internet

Hacker. Sicurezza su Internet, privacy, dati e finanziamento. Lettere di legno colorate su sfondo bianco Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/hacker-sicurezza-su-internet-privacy-dati-e-finanziamento-lettere-di-legno-colorate-su-sfondo-bianco-image341779680.html

Hacker. Sicurezza su Internet, privacy, dati e finanziamento. Lettere di legno colorate su sfondo bianco Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/hacker-sicurezza-su-internet-privacy-dati-e-finanziamento-lettere-di-legno-colorate-su-sfondo-bianco-image341779680.htmlRF2AT1BD4–Hacker. Sicurezza su Internet, privacy, dati e finanziamento. Lettere di legno colorate su sfondo bianco

Chiave di bitcoin utilizzato per lo sblocco dei dati che è stato bloccato. Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/chiave-di-bitcoin-utilizzato-per-lo-sblocco-dei-dati-che-e-stato-bloccato-image328192836.html

Chiave di bitcoin utilizzato per lo sblocco dei dati che è stato bloccato. Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/chiave-di-bitcoin-utilizzato-per-lo-sblocco-dei-dati-che-e-stato-bloccato-image328192836.htmlRF2A1XD8M–Chiave di bitcoin utilizzato per lo sblocco dei dati che è stato bloccato.