Dati sicuri Immagini Stock

(212,076)Filtri rapidi:

Dati sicuri Immagini Stock

Proteggere i dati. Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/foto-immagine-proteggere-i-dati-130411252.html

Proteggere i dati. Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/foto-immagine-proteggere-i-dati-130411252.htmlRMHG4MTM–Proteggere i dati.

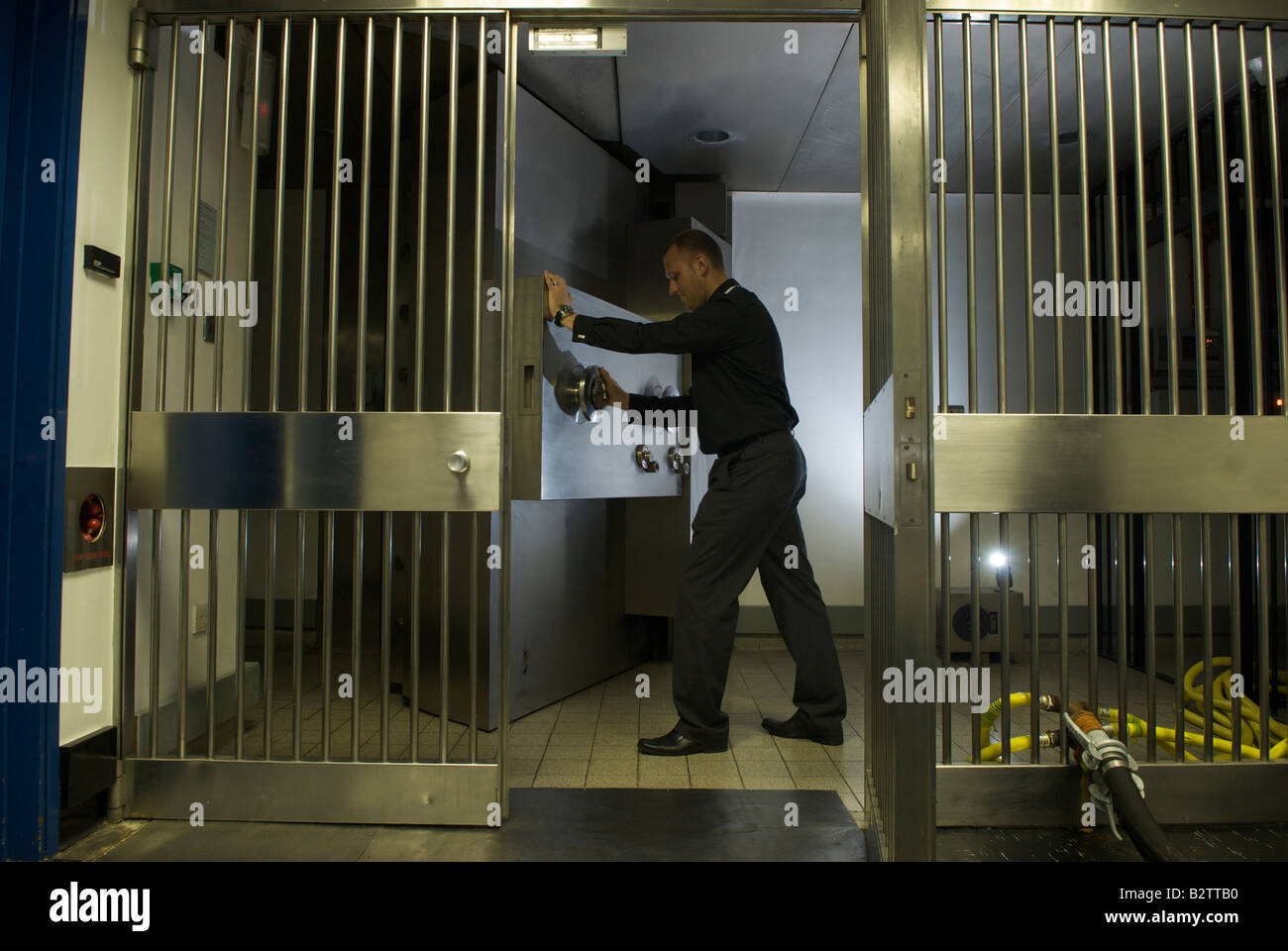

La ex banca di Inghilterra bullion vault in Manchester, adesso casa di archiviazione sicura dei dati Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/foto-immagine-la-ex-banca-di-inghilterra-bullion-vault-in-manchester-adesso-casa-di-archiviazione-sicura-dei-dati-18985652.html

La ex banca di Inghilterra bullion vault in Manchester, adesso casa di archiviazione sicura dei dati Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/foto-immagine-la-ex-banca-di-inghilterra-bullion-vault-in-manchester-adesso-casa-di-archiviazione-sicura-dei-dati-18985652.htmlRMB2TTB0–La ex banca di Inghilterra bullion vault in Manchester, adesso casa di archiviazione sicura dei dati

Vecchio di ferro arrugginito lucchetto sulla porta di metallo come simbolo di sicurezza la protezione di sicurezza, proteggere i dati idea arrugginiti o bloccare la ruggine come non protetto, concetto non protetta. Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/foto-immagine-vecchio-di-ferro-arrugginito-lucchetto-sulla-porta-di-metallo-come-simbolo-di-sicurezza-la-protezione-di-sicurezza-proteggere-i-dati-idea-arrugginiti-o-bloccare-la-ruggine-come-non-protetto-concetto-non-protetta-171875020.html

Vecchio di ferro arrugginito lucchetto sulla porta di metallo come simbolo di sicurezza la protezione di sicurezza, proteggere i dati idea arrugginiti o bloccare la ruggine come non protetto, concetto non protetta. Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/foto-immagine-vecchio-di-ferro-arrugginito-lucchetto-sulla-porta-di-metallo-come-simbolo-di-sicurezza-la-protezione-di-sicurezza-proteggere-i-dati-idea-arrugginiti-o-bloccare-la-ruggine-come-non-protetto-concetto-non-protetta-171875020.htmlRFKYHG9G–Vecchio di ferro arrugginito lucchetto sulla porta di metallo come simbolo di sicurezza la protezione di sicurezza, proteggere i dati idea arrugginiti o bloccare la ruggine come non protetto, concetto non protetta.

Attacco hacker blocco. La protezione dei dati da hacking. software antivirus. cyber security. La crittografia dei dati le informazioni di protezione in rete e intern Illustrazione Vettorialehttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/foto-immagine-attacco-hacker-blocco-la-protezione-dei-dati-da-hacking-software-antivirus-cyber-security-la-crittografia-dei-dati-le-informazioni-di-protezione-in-rete-e-intern-172885045.html

Attacco hacker blocco. La protezione dei dati da hacking. software antivirus. cyber security. La crittografia dei dati le informazioni di protezione in rete e intern Illustrazione Vettorialehttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/foto-immagine-attacco-hacker-blocco-la-protezione-dei-dati-da-hacking-software-antivirus-cyber-security-la-crittografia-dei-dati-le-informazioni-di-protezione-in-rete-e-intern-172885045.htmlRFM17GHW–Attacco hacker blocco. La protezione dei dati da hacking. software antivirus. cyber security. La crittografia dei dati le informazioni di protezione in rete e intern

Una archiviazione sicura dei dati centro gestito da Zenium sul Slough Trading Station Wagon, vicino a Heathrow, London, Regno Unito Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/una-archiviazione-sicura-dei-dati-centro-gestito-da-zenium-sul-slough-trading-station-wagon-vicino-a-heathrow-london-regno-unito-image255245684.html

Una archiviazione sicura dei dati centro gestito da Zenium sul Slough Trading Station Wagon, vicino a Heathrow, London, Regno Unito Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/una-archiviazione-sicura-dei-dati-centro-gestito-da-zenium-sul-slough-trading-station-wagon-vicino-a-heathrow-london-regno-unito-image255245684.htmlRMTR7CD8–Una archiviazione sicura dei dati centro gestito da Zenium sul Slough Trading Station Wagon, vicino a Heathrow, London, Regno Unito

Una donna dito aprire una cartella e i dati su un display digitale Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/foto-immagine-una-donna-dito-aprire-una-cartella-e-i-dati-su-un-display-digitale-52911774.html

Una donna dito aprire una cartella e i dati su un display digitale Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/foto-immagine-una-donna-dito-aprire-una-cartella-e-i-dati-su-un-display-digitale-52911774.htmlRFD229E6–Una donna dito aprire una cartella e i dati su un display digitale

Proteggere i dati, unità esterna Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/proteggere-i-dati-unita-esterna-image62486794.html

Proteggere i dati, unità esterna Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/proteggere-i-dati-unita-esterna-image62486794.htmlRFDHJEF6–Proteggere i dati, unità esterna

Didascalia di testo che presenta la protezione del telefono cellulare. Approccio aziendale protezione dei dati sui dispositivi mobili sicurezza wireless Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/didascalia-di-testo-che-presenta-la-protezione-del-telefono-cellulare-approccio-aziendale-protezione-dei-dati-sui-dispositivi-mobili-sicurezza-wireless-image547435300.html

Didascalia di testo che presenta la protezione del telefono cellulare. Approccio aziendale protezione dei dati sui dispositivi mobili sicurezza wireless Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/didascalia-di-testo-che-presenta-la-protezione-del-telefono-cellulare-approccio-aziendale-protezione-dei-dati-sui-dispositivi-mobili-sicurezza-wireless-image547435300.htmlRM2PPHR8M–Didascalia di testo che presenta la protezione del telefono cellulare. Approccio aziendale protezione dei dati sui dispositivi mobili sicurezza wireless

Scrittura a mano di testo Mobile Security. Concetto che significa impegno a proteggere i dati sui dispositivi mobili come la coppia di smartphone Megaphone Drawing che produce Thunders fare Annuncio. Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/scrittura-a-mano-di-testo-mobile-security-concetto-che-significa-impegno-a-proteggere-i-dati-sui-dispositivi-mobili-come-la-coppia-di-smartphone-megaphone-drawing-che-produce-thunders-fare-annuncio-image483263447.html

Scrittura a mano di testo Mobile Security. Concetto che significa impegno a proteggere i dati sui dispositivi mobili come la coppia di smartphone Megaphone Drawing che produce Thunders fare Annuncio. Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/scrittura-a-mano-di-testo-mobile-security-concetto-che-significa-impegno-a-proteggere-i-dati-sui-dispositivi-mobili-come-la-coppia-di-smartphone-megaphone-drawing-che-produce-thunders-fare-annuncio-image483263447.htmlRF2K26FCR–Scrittura a mano di testo Mobile Security. Concetto che significa impegno a proteggere i dati sui dispositivi mobili come la coppia di smartphone Megaphone Drawing che produce Thunders fare Annuncio.

Testo di dati sicuro in colore oro sotto un filo rotto recinzione Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/foto-immagine-testo-di-dati-sicuro-in-colore-oro-sotto-un-filo-rotto-recinzione-87665406.html

Testo di dati sicuro in colore oro sotto un filo rotto recinzione Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/foto-immagine-testo-di-dati-sicuro-in-colore-oro-sotto-un-filo-rotto-recinzione-87665406.htmlRFF2HE3A–Testo di dati sicuro in colore oro sotto un filo rotto recinzione

Massimizza la sicurezza online. Esperto di sicurezza informatica che protegge i dati tramite crittografia, firewall e autenticazione. Affidatevi a una rete sicura per un IT eccellente Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/massimizza-la-sicurezza-online-esperto-di-sicurezza-informatica-che-protegge-i-dati-tramite-crittografia-firewall-e-autenticazione-affidatevi-a-una-rete-sicura-per-un-it-eccellente-image599608290.html

Massimizza la sicurezza online. Esperto di sicurezza informatica che protegge i dati tramite crittografia, firewall e autenticazione. Affidatevi a una rete sicura per un IT eccellente Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/massimizza-la-sicurezza-online-esperto-di-sicurezza-informatica-che-protegge-i-dati-tramite-crittografia-firewall-e-autenticazione-affidatevi-a-una-rete-sicura-per-un-it-eccellente-image599608290.htmlRF2WREEDP–Massimizza la sicurezza online. Esperto di sicurezza informatica che protegge i dati tramite crittografia, firewall e autenticazione. Affidatevi a una rete sicura per un IT eccellente

RF2RMFEWN–Icona Secure Data Server (Server dati protetto). Protezione della rete, riservatezza delle informazioni e sicurezza sul cloud. Traccia modificabile per una facile personalizzazione.

Jil Matheson, UK National studioso di statistica, a Londra in occasione del lancio della Secure Data Service. Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/foto-immagine-jil-matheson-uk-national-studioso-di-statistica-a-londra-in-occasione-del-lancio-della-secure-data-service-38077280.html

Jil Matheson, UK National studioso di statistica, a Londra in occasione del lancio della Secure Data Service. Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/foto-immagine-jil-matheson-uk-national-studioso-di-statistica-a-londra-in-occasione-del-lancio-della-secure-data-service-38077280.htmlRMC5XFXT–Jil Matheson, UK National studioso di statistica, a Londra in occasione del lancio della Secure Data Service.

RFR9CC97–Sicuro di dati privacy in Internet. Simbolo di protezioni dello schermo dell'icona uomo, che consiste cifre del codice. La protezione dei dati personali in cloud storage. Cyber security tech concetto.

Proteggere i dati con la crittografia per proteggere le informazioni vulnerabili Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/foto-immagine-proteggere-i-dati-con-la-crittografia-per-proteggere-le-informazioni-vulnerabili-119896400.html

Proteggere i dati con la crittografia per proteggere le informazioni vulnerabili Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/foto-immagine-proteggere-i-dati-con-la-crittografia-per-proteggere-le-informazioni-vulnerabili-119896400.htmlRFGY1N28–Proteggere i dati con la crittografia per proteggere le informazioni vulnerabili

Memory stick USB all'interno di un lucchetto Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/memory-stick-usb-all-interno-di-un-lucchetto-image60989288.html

Memory stick USB all'interno di un lucchetto Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/memory-stick-usb-all-interno-di-un-lucchetto-image60989288.htmlRFDF68CT–Memory stick USB all'interno di un lucchetto

Lo scambio protetto di dati tra due smartphone illustrazione vettoriale EPS10 Illustrazione Vettorialehttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/lo-scambio-protetto-di-dati-tra-due-smartphone-illustrazione-vettoriale-eps10-image218752439.html

Lo scambio protetto di dati tra due smartphone illustrazione vettoriale EPS10 Illustrazione Vettorialehttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/lo-scambio-protetto-di-dati-tra-due-smartphone-illustrazione-vettoriale-eps10-image218752439.htmlRFPKW0Y3–Lo scambio protetto di dati tra due smartphone illustrazione vettoriale EPS10

Sportelli con lucchetto di trasporto autosufficiente. Metafora per sicurezza, protezione dei dati, protezione da virus, blocco, ecc. versione B&N di R086F0. Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/sportelli-con-lucchetto-di-trasporto-autosufficiente-metafora-per-sicurezza-protezione-dei-dati-protezione-da-virus-blocco-ecc-versione-b-n-di-r086f0-image223916328.html

Sportelli con lucchetto di trasporto autosufficiente. Metafora per sicurezza, protezione dei dati, protezione da virus, blocco, ecc. versione B&N di R086F0. Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/sportelli-con-lucchetto-di-trasporto-autosufficiente-metafora-per-sicurezza-protezione-dei-dati-protezione-da-virus-blocco-ecc-versione-b-n-di-r086f0-image223916328.htmlRFR087FM–Sportelli con lucchetto di trasporto autosufficiente. Metafora per sicurezza, protezione dei dati, protezione da virus, blocco, ecc. versione B&N di R086F0.

RFMB0X1A–Lo scambio protetto di dati flat Icona del concetto di intestazione

Proteggere i dati. Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/foto-immagine-proteggere-i-dati-130411251.html

Proteggere i dati. Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/foto-immagine-proteggere-i-dati-130411251.htmlRMHG4MTK–Proteggere i dati.

Elaborazione sicura dei dati Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/elaborazione-sicura-dei-dati-image364007583.html

Elaborazione sicura dei dati Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/elaborazione-sicura-dei-dati-image364007583.htmlRM2C45YAR–Elaborazione sicura dei dati

Fissare il significato dei dati di file vietati e Privacy Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/foto-immagine-fissare-il-significato-dei-dati-di-file-vietati-e-privacy-117362315.html

Fissare il significato dei dati di file vietati e Privacy Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/foto-immagine-fissare-il-significato-dei-dati-di-file-vietati-e-privacy-117362315.htmlRFGPX8R7–Fissare il significato dei dati di file vietati e Privacy

LokSak ShieldSak bag per la protezione dei dati sicura. Blocchi di frequenze radio, infrarossi e segnali di scansione. Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/foto-immagine-loksak-shieldsak-bag-per-la-protezione-dei-dati-sicura-blocchi-di-frequenze-radio-infrarossi-e-segnali-di-scansione-73211651.html

LokSak ShieldSak bag per la protezione dei dati sicura. Blocchi di frequenze radio, infrarossi e segnali di scansione. Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/foto-immagine-loksak-shieldsak-bag-per-la-protezione-dei-dati-sicura-blocchi-di-frequenze-radio-infrarossi-e-segnali-di-scansione-73211651.htmlRME7325R–LokSak ShieldSak bag per la protezione dei dati sicura. Blocchi di frequenze radio, infrarossi e segnali di scansione.

Una archiviazione sicura dei dati centro gestito da Zenium sul Slough Trading Station Wagon, vicino a Heathrow, London, Regno Unito Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/una-archiviazione-sicura-dei-dati-centro-gestito-da-zenium-sul-slough-trading-station-wagon-vicino-a-heathrow-london-regno-unito-image255246075.html

Una archiviazione sicura dei dati centro gestito da Zenium sul Slough Trading Station Wagon, vicino a Heathrow, London, Regno Unito Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/una-archiviazione-sicura-dei-dati-centro-gestito-da-zenium-sul-slough-trading-station-wagon-vicino-a-heathrow-london-regno-unito-image255246075.htmlRMTR7CY7–Una archiviazione sicura dei dati centro gestito da Zenium sul Slough Trading Station Wagon, vicino a Heathrow, London, Regno Unito

Una donna dito aprire una cartella e i dati su un display digitale Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/foto-immagine-una-donna-dito-aprire-una-cartella-e-i-dati-su-un-display-digitale-52911768.html

Una donna dito aprire una cartella e i dati su un display digitale Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/foto-immagine-una-donna-dito-aprire-una-cartella-e-i-dati-su-un-display-digitale-52911768.htmlRFD229E0–Una donna dito aprire una cartella e i dati su un display digitale

Sicurezza Internet - Navigazione sicura. Barra degli indirizzi del browser indica la trasmissione protetta dei dati protocollo è in effetti Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/foto-immagine-sicurezza-internet-navigazione-sicura-barra-degli-indirizzi-del-browser-indica-la-trasmissione-protetta-dei-dati-protocollo-e-in-effetti-58309199.html

Sicurezza Internet - Navigazione sicura. Barra degli indirizzi del browser indica la trasmissione protetta dei dati protocollo è in effetti Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/foto-immagine-sicurezza-internet-navigazione-sicura-barra-degli-indirizzi-del-browser-indica-la-trasmissione-protetta-dei-dati-protocollo-e-in-effetti-58309199.htmlRFDAT5YB–Sicurezza Internet - Navigazione sicura. Barra degli indirizzi del browser indica la trasmissione protetta dei dati protocollo è in effetti

Background astratto vettoriale della tecnologia inetrnet nel mondo. Trasferimento di denaro, connessione online, scambio sicuro di dati Illustrazione Vettorialehttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/background-astratto-vettoriale-della-tecnologia-inetrnet-nel-mondo-trasferimento-di-denaro-connessione-online-scambio-sicuro-di-dati-image453064445.html

Background astratto vettoriale della tecnologia inetrnet nel mondo. Trasferimento di denaro, connessione online, scambio sicuro di dati Illustrazione Vettorialehttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/background-astratto-vettoriale-della-tecnologia-inetrnet-nel-mondo-trasferimento-di-denaro-connessione-online-scambio-sicuro-di-dati-image453064445.htmlRF2H92T91–Background astratto vettoriale della tecnologia inetrnet nel mondo. Trasferimento di denaro, connessione online, scambio sicuro di dati

Cartello di testo che mostra la sicurezza mobile. L'idea di business si adopera per proteggere i dati sui dispositivi mobili come gli smartphone Mobile Drawing Sharing commenti positivi e Bubble vocale Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/cartello-di-testo-che-mostra-la-sicurezza-mobile-l-idea-di-business-si-adopera-per-proteggere-i-dati-sui-dispositivi-mobili-come-gli-smartphone-mobile-drawing-sharing-commenti-positivi-e-bubble-vocale-image483351614.html

Cartello di testo che mostra la sicurezza mobile. L'idea di business si adopera per proteggere i dati sui dispositivi mobili come gli smartphone Mobile Drawing Sharing commenti positivi e Bubble vocale Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/cartello-di-testo-che-mostra-la-sicurezza-mobile-l-idea-di-business-si-adopera-per-proteggere-i-dati-sui-dispositivi-mobili-come-gli-smartphone-mobile-drawing-sharing-commenti-positivi-e-bubble-vocale-image483351614.htmlRF2K2AFWJ–Cartello di testo che mostra la sicurezza mobile. L'idea di business si adopera per proteggere i dati sui dispositivi mobili come gli smartphone Mobile Drawing Sharing commenti positivi e Bubble vocale

Dispositivo di memorizzazione su disco rigido su superficie scura, componenti tecnici, parti di sicurezza dei dati Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/dispositivo-di-memorizzazione-su-disco-rigido-su-superficie-scura-componenti-tecnici-parti-di-sicurezza-dei-dati-image425415664.html

Dispositivo di memorizzazione su disco rigido su superficie scura, componenti tecnici, parti di sicurezza dei dati Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/dispositivo-di-memorizzazione-su-disco-rigido-su-superficie-scura-componenti-tecnici-parti-di-sicurezza-dei-dati-image425415664.htmlRF2FM3A0G–Dispositivo di memorizzazione su disco rigido su superficie scura, componenti tecnici, parti di sicurezza dei dati

Persona di business utilizzando la scansione delle impronte digitali sullo smartphone per accedere ai dati protetti pagamento su internet con computer portatile in background con fintech (financ Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/persona-di-business-utilizzando-la-scansione-delle-impronte-digitali-sullo-smartphone-per-accedere-ai-dati-protetti-pagamento-su-internet-con-computer-portatile-in-background-con-fintech-financ-image158490158.html

Persona di business utilizzando la scansione delle impronte digitali sullo smartphone per accedere ai dati protetti pagamento su internet con computer portatile in background con fintech (financ Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/persona-di-business-utilizzando-la-scansione-delle-impronte-digitali-sullo-smartphone-per-accedere-ai-dati-protetti-pagamento-su-internet-con-computer-portatile-in-background-con-fintech-financ-image158490158.htmlRFK5RRPP–Persona di business utilizzando la scansione delle impronte digitali sullo smartphone per accedere ai dati protetti pagamento su internet con computer portatile in background con fintech (financ

Immagine del lucchetto in cerchio e schema di navigazione sui codici binari sui rack dei server dati Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/immagine-del-lucchetto-in-cerchio-e-schema-di-navigazione-sui-codici-binari-sui-rack-dei-server-dati-image607600697.html

Immagine del lucchetto in cerchio e schema di navigazione sui codici binari sui rack dei server dati Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/immagine-del-lucchetto-in-cerchio-e-schema-di-navigazione-sui-codici-binari-sui-rack-dei-server-dati-image607600697.htmlRF2X8EGTW–Immagine del lucchetto in cerchio e schema di navigazione sui codici binari sui rack dei server dati

Torri di server di computer che si trovano in una sala di data center sicura Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/torri-di-server-di-computer-che-si-trovano-in-una-sala-di-data-center-sicura-image546219952.html

Torri di server di computer che si trovano in una sala di data center sicura Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/torri-di-server-di-computer-che-si-trovano-in-una-sala-di-data-center-sicura-image546219952.htmlRM2PMJD3C–Torri di server di computer che si trovano in una sala di data center sicura

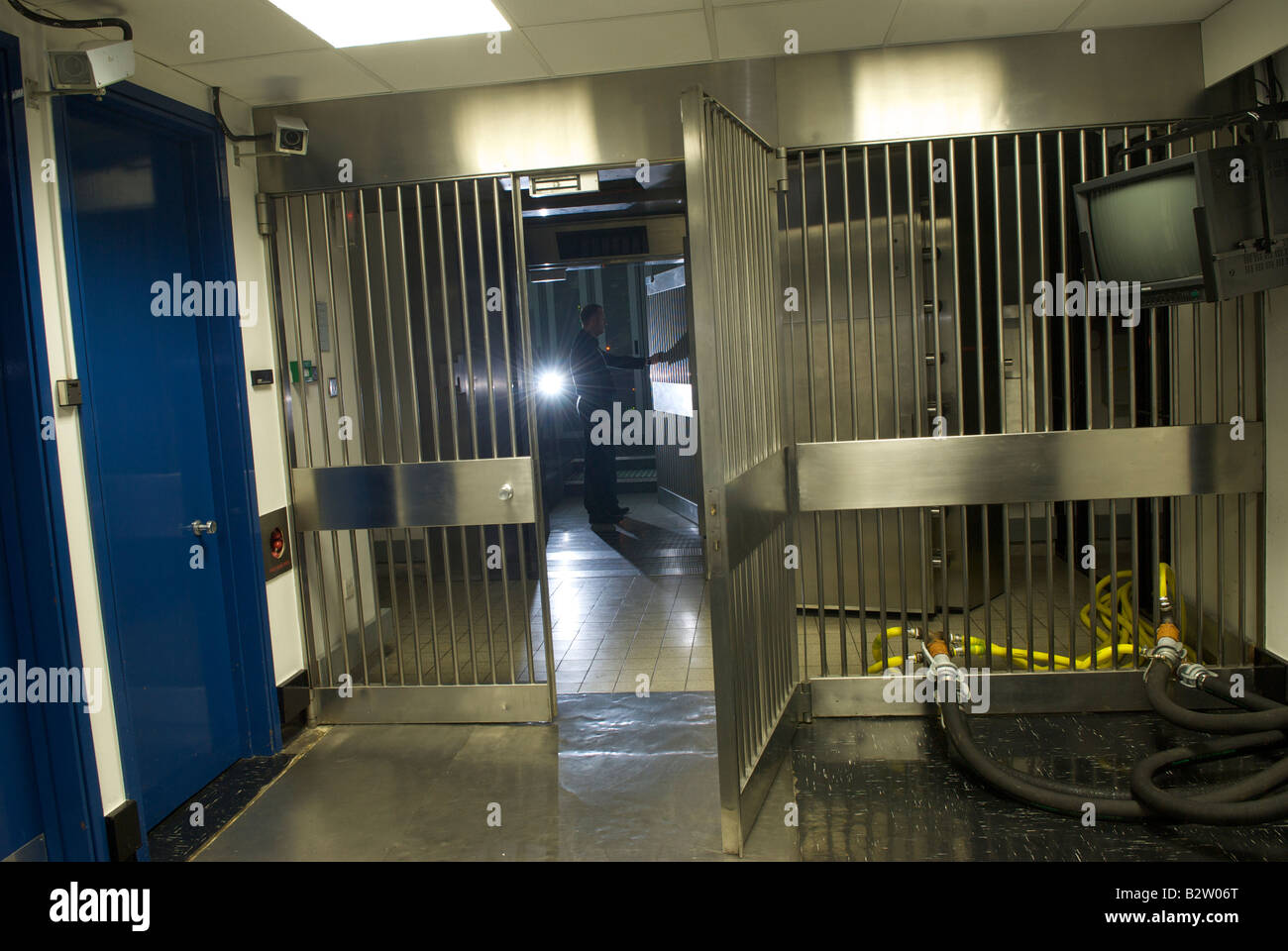

La ex banca di Inghilterra bullion vault in Manchester, adesso casa di archiviazione sicura dei dati Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/foto-immagine-la-ex-banca-di-inghilterra-bullion-vault-in-manchester-adesso-casa-di-archiviazione-sicura-dei-dati-18988672.html

La ex banca di Inghilterra bullion vault in Manchester, adesso casa di archiviazione sicura dei dati Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/foto-immagine-la-ex-banca-di-inghilterra-bullion-vault-in-manchester-adesso-casa-di-archiviazione-sicura-dei-dati-18988672.htmlRMB2W06T–La ex banca di Inghilterra bullion vault in Manchester, adesso casa di archiviazione sicura dei dati

Proteggere i dati con la crittografia per proteggere le informazioni vulnerabili Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/foto-immagine-proteggere-i-dati-con-la-crittografia-per-proteggere-le-informazioni-vulnerabili-108819780.html

Proteggere i dati con la crittografia per proteggere le informazioni vulnerabili Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/foto-immagine-proteggere-i-dati-con-la-crittografia-per-proteggere-le-informazioni-vulnerabili-108819780.htmlRFG914MM–Proteggere i dati con la crittografia per proteggere le informazioni vulnerabili

Il trasferimento dei dati dal database per Smartphone o Tablet PC. Internet Security. La chiave di protezione. Illustrazione Vettoriale. Illustrazione Vettorialehttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/il-trasferimento-dei-dati-dal-database-per-smartphone-o-tablet-pc-internet-security-la-chiave-di-protezione-illustrazione-vettoriale-image241318771.html

Il trasferimento dei dati dal database per Smartphone o Tablet PC. Internet Security. La chiave di protezione. Illustrazione Vettoriale. Illustrazione Vettorialehttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/il-trasferimento-dei-dati-dal-database-per-smartphone-o-tablet-pc-internet-security-la-chiave-di-protezione-illustrazione-vettoriale-image241318771.htmlRFT0H0FF–Il trasferimento dei dati dal database per Smartphone o Tablet PC. Internet Security. La chiave di protezione. Illustrazione Vettoriale.

Testo sicuro di dati scritti su illeggibile codice crittografato Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/foto-immagine-testo-sicuro-di-dati-scritti-su-illeggibile-codice-crittografato-117496898.html

Testo sicuro di dati scritti su illeggibile codice crittografato Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/foto-immagine-testo-sicuro-di-dati-scritti-su-illeggibile-codice-crittografato-117496898.htmlRFGR4CDP–Testo sicuro di dati scritti su illeggibile codice crittografato

Notebook con schermo, concetto di sicurezza informatica. Dati 3D su laptop e cloud protetti. Sicurezza informatica, antivirus, crittografia, protezione dei dati Illustrazione Vettorialehttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/notebook-con-schermo-concetto-di-sicurezza-informatica-dati-3d-su-laptop-e-cloud-protetti-sicurezza-informatica-antivirus-crittografia-protezione-dei-dati-image431511197.html

Notebook con schermo, concetto di sicurezza informatica. Dati 3D su laptop e cloud protetti. Sicurezza informatica, antivirus, crittografia, protezione dei dati Illustrazione Vettorialehttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/notebook-con-schermo-concetto-di-sicurezza-informatica-dati-3d-su-laptop-e-cloud-protetti-sicurezza-informatica-antivirus-crittografia-protezione-dei-dati-image431511197.htmlRF2G210X5–Notebook con schermo, concetto di sicurezza informatica. Dati 3D su laptop e cloud protetti. Sicurezza informatica, antivirus, crittografia, protezione dei dati

Vpn - Iscrizione su Vintage orologio da tasca. 3D. Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/foto-immagine-vpn-iscrizione-su-vintage-orologio-da-tasca-3d-143088443.html

Vpn - Iscrizione su Vintage orologio da tasca. 3D. Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/foto-immagine-vpn-iscrizione-su-vintage-orologio-da-tasca-3d-143088443.htmlRFJ8P6NF–Vpn - Iscrizione su Vintage orologio da tasca. 3D.

Proteggere i dati di elaborazione di analisi il concetto di business. Informazioni personali sicurezza cartoon isometrica lucchetto codice binario di flusso. Persone lavoro uomo problem solving. Banner Web sfondo illustrazione vettoriale Illustrazione Vettorialehttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/proteggere-i-dati-di-elaborazione-di-analisi-il-concetto-di-business-informazioni-personali-sicurezza-cartoon-isometrica-lucchetto-codice-binario-di-flusso-persone-lavoro-uomo-problem-solving-banner-web-sfondo-illustrazione-vettoriale-image219226805.html

Proteggere i dati di elaborazione di analisi il concetto di business. Informazioni personali sicurezza cartoon isometrica lucchetto codice binario di flusso. Persone lavoro uomo problem solving. Banner Web sfondo illustrazione vettoriale Illustrazione Vettorialehttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/proteggere-i-dati-di-elaborazione-di-analisi-il-concetto-di-business-informazioni-personali-sicurezza-cartoon-isometrica-lucchetto-codice-binario-di-flusso-persone-lavoro-uomo-problem-solving-banner-web-sfondo-illustrazione-vettoriale-image219226805.htmlRFPMJJ0N–Proteggere i dati di elaborazione di analisi il concetto di business. Informazioni personali sicurezza cartoon isometrica lucchetto codice binario di flusso. Persone lavoro uomo problem solving. Banner Web sfondo illustrazione vettoriale

Elaborazione sicura dei dati Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/elaborazione-sicura-dei-dati-image364006484.html

Elaborazione sicura dei dati Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/elaborazione-sicura-dei-dati-image364006484.htmlRM2C45WYG–Elaborazione sicura dei dati

Connessione Internet sicura e concetto di trasferimento dati Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/connessione-internet-sicura-e-concetto-di-trasferimento-dati-image376717751.html

Connessione Internet sicura e concetto di trasferimento dati Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/connessione-internet-sicura-e-concetto-di-trasferimento-dati-image376717751.htmlRF2CTTY9B–Connessione Internet sicura e concetto di trasferimento dati

Background del codice binario della tecnologia astratta. Caos blu di zeri e di uno. Dati binari digitali instabili e concetto di dati sicuro texture perfetta Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/background-del-codice-binario-della-tecnologia-astratta-caos-blu-di-zeri-e-di-uno-dati-binari-digitali-instabili-e-concetto-di-dati-sicuro-texture-perfetta-image441394190.html

Background del codice binario della tecnologia astratta. Caos blu di zeri e di uno. Dati binari digitali instabili e concetto di dati sicuro texture perfetta Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/background-del-codice-binario-della-tecnologia-astratta-caos-blu-di-zeri-e-di-uno-dati-binari-digitali-instabili-e-concetto-di-dati-sicuro-texture-perfetta-image441394190.htmlRF2GJ36P6–Background del codice binario della tecnologia astratta. Caos blu di zeri e di uno. Dati binari digitali instabili e concetto di dati sicuro texture perfetta

Una archiviazione sicura dei dati centro gestito da Zenium sul Slough Trading Station Wagon, vicino a Heathrow, London, Regno Unito Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/una-archiviazione-sicura-dei-dati-centro-gestito-da-zenium-sul-slough-trading-station-wagon-vicino-a-heathrow-london-regno-unito-image255245465.html

Una archiviazione sicura dei dati centro gestito da Zenium sul Slough Trading Station Wagon, vicino a Heathrow, London, Regno Unito Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/una-archiviazione-sicura-dei-dati-centro-gestito-da-zenium-sul-slough-trading-station-wagon-vicino-a-heathrow-london-regno-unito-image255245465.htmlRMTR7C5D–Una archiviazione sicura dei dati centro gestito da Zenium sul Slough Trading Station Wagon, vicino a Heathrow, London, Regno Unito

I dati personali che vale la pena concetto su sfondo blu Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/foto-immagine-i-dati-personali-che-vale-la-pena-concetto-su-sfondo-blu-77379509.html

I dati personali che vale la pena concetto su sfondo blu Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/foto-immagine-i-dati-personali-che-vale-la-pena-concetto-su-sfondo-blu-77379509.htmlRFEDTX9W–I dati personali che vale la pena concetto su sfondo blu

Illustrazione del vettore Secure Data Server Illustrazione Vettorialehttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/illustrazione-del-vettore-secure-data-server-image601874697.html

Illustrazione del vettore Secure Data Server Illustrazione Vettorialehttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/illustrazione-del-vettore-secure-data-server-image601874697.htmlRF2WY5N8W–Illustrazione del vettore Secure Data Server

RFM54M0P–Sicurezza icona isometrica, isolata su uno sfondo colorato

Cartello che mostra la sicurezza mobile. Concetto che significa sforzi per proteggere i dati sui dispositivi mobili come gli smartphone Abstract Typing Online Invitation Letters, Fixing Word Processing Program Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/cartello-che-mostra-la-sicurezza-mobile-concetto-che-significa-sforzi-per-proteggere-i-dati-sui-dispositivi-mobili-come-gli-smartphone-abstract-typing-online-invitation-letters-fixing-word-processing-program-image483263485.html

Cartello che mostra la sicurezza mobile. Concetto che significa sforzi per proteggere i dati sui dispositivi mobili come gli smartphone Abstract Typing Online Invitation Letters, Fixing Word Processing Program Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/cartello-che-mostra-la-sicurezza-mobile-concetto-che-significa-sforzi-per-proteggere-i-dati-sui-dispositivi-mobili-come-gli-smartphone-abstract-typing-online-invitation-letters-fixing-word-processing-program-image483263485.htmlRF2K26FE5–Cartello che mostra la sicurezza mobile. Concetto che significa sforzi per proteggere i dati sui dispositivi mobili come gli smartphone Abstract Typing Online Invitation Letters, Fixing Word Processing Program

Mano dell'uomo tenere un dispositivo di memorizzazione hdd al buio superficie, componenti tecnici, parti per la sicurezza dei dati Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/mano-dell-uomo-tenere-un-dispositivo-di-memorizzazione-hdd-al-buio-superficie-componenti-tecnici-parti-per-la-sicurezza-dei-dati-image425334695.html

Mano dell'uomo tenere un dispositivo di memorizzazione hdd al buio superficie, componenti tecnici, parti per la sicurezza dei dati Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/mano-dell-uomo-tenere-un-dispositivo-di-memorizzazione-hdd-al-buio-superficie-componenti-tecnici-parti-per-la-sicurezza-dei-dati-image425334695.htmlRF2FKYJMR–Mano dell'uomo tenere un dispositivo di memorizzazione hdd al buio superficie, componenti tecnici, parti per la sicurezza dei dati

Sicurezza informatica e comunicazione globale, dati sicura tecnologia di rete, cyberattack protezione per collegamenti in tutto il mondo, finanza, IoT e cryptocurre Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/sicurezza-informatica-e-comunicazione-globale-dati-sicura-tecnologia-di-rete-cyberattack-protezione-per-collegamenti-in-tutto-il-mondo-finanza-iot-e-cryptocurre-image184784146.html

Sicurezza informatica e comunicazione globale, dati sicura tecnologia di rete, cyberattack protezione per collegamenti in tutto il mondo, finanza, IoT e cryptocurre Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/sicurezza-informatica-e-comunicazione-globale-dati-sicura-tecnologia-di-rete-cyberattack-protezione-per-collegamenti-in-tutto-il-mondo-finanza-iot-e-cryptocurre-image184784146.htmlRFMMHJ1P–Sicurezza informatica e comunicazione globale, dati sicura tecnologia di rete, cyberattack protezione per collegamenti in tutto il mondo, finanza, IoT e cryptocurre

RF2X8R00W–Immagine dell'icona del lucchetto di sicurezza contro l'elaborazione dei dati di sicurezza informatica

Lucchetto su un rosso e sfondo nero con i bit pattern. Proteggere i dati del concetto. Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/foto-immagine-lucchetto-su-un-rosso-e-sfondo-nero-con-i-bit-pattern-proteggere-i-dati-del-concetto-93928497.html

Lucchetto su un rosso e sfondo nero con i bit pattern. Proteggere i dati del concetto. Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/foto-immagine-lucchetto-su-un-rosso-e-sfondo-nero-con-i-bit-pattern-proteggere-i-dati-del-concetto-93928497.htmlRFFCPPN5–Lucchetto su un rosso e sfondo nero con i bit pattern. Proteggere i dati del concetto.

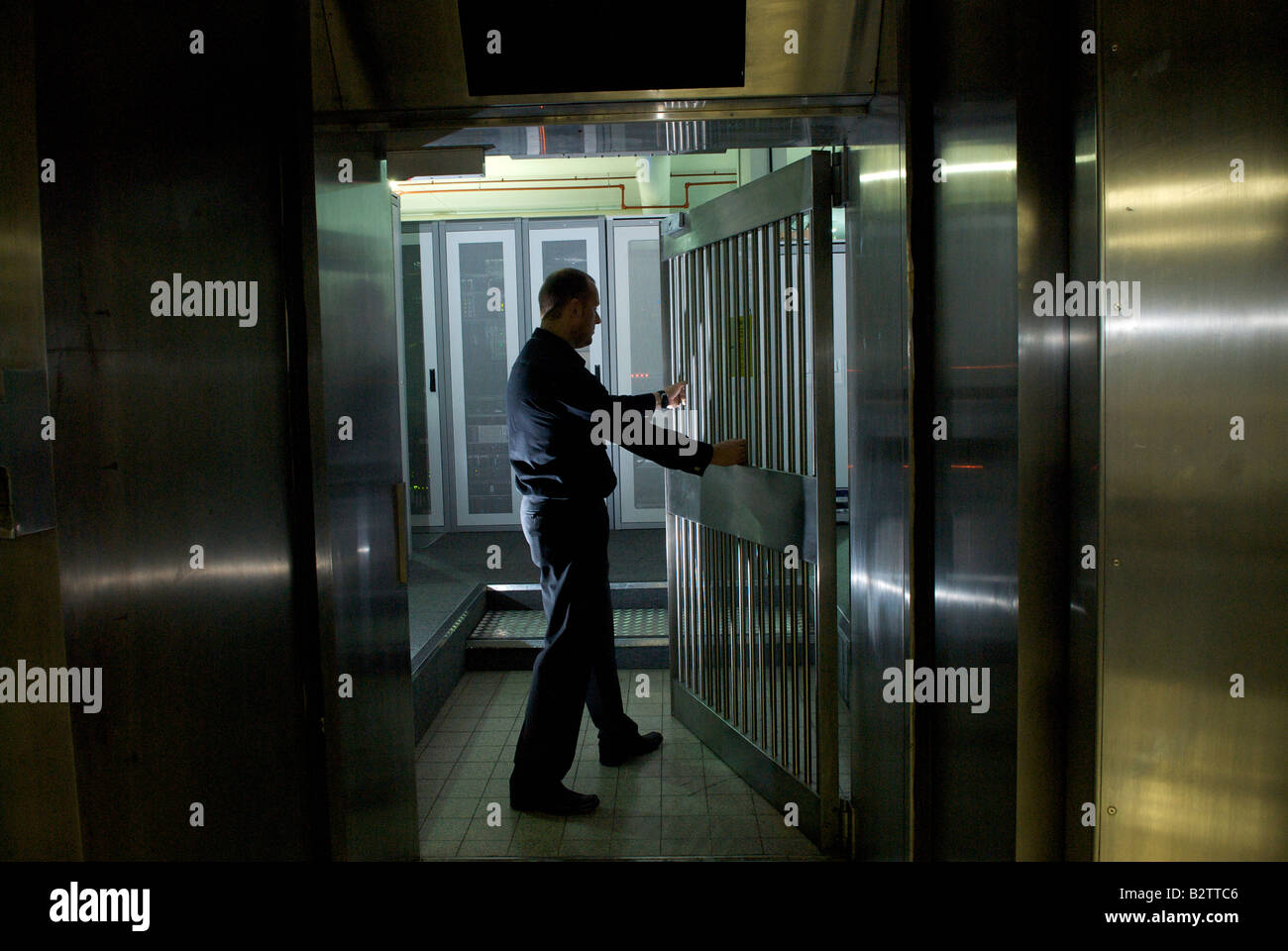

La ex banca di Inghilterra bullion vault in Manchester, adesso casa di archiviazione sicura dei dati Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/foto-immagine-la-ex-banca-di-inghilterra-bullion-vault-in-manchester-adesso-casa-di-archiviazione-sicura-dei-dati-18985686.html

La ex banca di Inghilterra bullion vault in Manchester, adesso casa di archiviazione sicura dei dati Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/foto-immagine-la-ex-banca-di-inghilterra-bullion-vault-in-manchester-adesso-casa-di-archiviazione-sicura-dei-dati-18985686.htmlRMB2TTC6–La ex banca di Inghilterra bullion vault in Manchester, adesso casa di archiviazione sicura dei dati

Proteggere i dati con la crittografia per proteggere le informazioni vulnerabili Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/foto-immagine-proteggere-i-dati-con-la-crittografia-per-proteggere-le-informazioni-vulnerabili-90526926.html

Proteggere i dati con la crittografia per proteggere le informazioni vulnerabili Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/foto-immagine-proteggere-i-dati-con-la-crittografia-per-proteggere-le-informazioni-vulnerabili-90526926.htmlRFF77T0E–Proteggere i dati con la crittografia per proteggere le informazioni vulnerabili

RF2JPA1YR–icona della linea della cartella dei dati protetti, simbolo di contorno, illustrazione vettoriale, simbolo concettuale

RF2WKD755–Medico medico non riconoscibile che accede a dati sicuri sul server cloud. Concetto di tecnologia informatica sanitaria per la conformità nel cloud, nel cloud-

RF2NAMKFF–Illustrazione delle pagine Web crittografate, concetto di certificato SSL, trasmissione sicura dei dati tra il server e il browser Vector Icon Design, Cloud Hosting

VPN - iscrizione sul bianco tasto della tastiera. 3D. Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/foto-immagine-vpn-iscrizione-sul-bianco-tasto-della-tastiera-3d-136727106.html

VPN - iscrizione sul bianco tasto della tastiera. 3D. Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/foto-immagine-vpn-iscrizione-sul-bianco-tasto-della-tastiera-3d-136727106.htmlRFHXCCPX–VPN - iscrizione sul bianco tasto della tastiera. 3D.

Proteggere i dati di elaborazione di analisi il concetto di business. Informazioni personali sicurezza cartoon isometrica lucchetto codice binario di flusso. Persone lavoro uomo problem solving. Banner Web sfondo illustrazione vettoriale Illustrazione Vettorialehttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/proteggere-i-dati-di-elaborazione-di-analisi-il-concetto-di-business-informazioni-personali-sicurezza-cartoon-isometrica-lucchetto-codice-binario-di-flusso-persone-lavoro-uomo-problem-solving-banner-web-sfondo-illustrazione-vettoriale-image219007211.html

Proteggere i dati di elaborazione di analisi il concetto di business. Informazioni personali sicurezza cartoon isometrica lucchetto codice binario di flusso. Persone lavoro uomo problem solving. Banner Web sfondo illustrazione vettoriale Illustrazione Vettorialehttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/proteggere-i-dati-di-elaborazione-di-analisi-il-concetto-di-business-informazioni-personali-sicurezza-cartoon-isometrica-lucchetto-codice-binario-di-flusso-persone-lavoro-uomo-problem-solving-banner-web-sfondo-illustrazione-vettoriale-image219007211.htmlRFPM8HX3–Proteggere i dati di elaborazione di analisi il concetto di business. Informazioni personali sicurezza cartoon isometrica lucchetto codice binario di flusso. Persone lavoro uomo problem solving. Banner Web sfondo illustrazione vettoriale

Concetto di elaborazione sicura dei dati Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/concetto-di-elaborazione-sicura-dei-dati-image364006598.html

Concetto di elaborazione sicura dei dati Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/concetto-di-elaborazione-sicura-dei-dati-image364006598.htmlRM2C45X3J–Concetto di elaborazione sicura dei dati

Concetto per la protezione dei computer e la scansione dei dati Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/concetto-per-la-protezione-dei-computer-e-la-scansione-dei-dati-image62888680.html

Concetto per la protezione dei computer e la scansione dei dati Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/concetto-per-la-protezione-dei-computer-e-la-scansione-dei-dati-image62888680.htmlRMDJ8R48–Concetto per la protezione dei computer e la scansione dei dati

Background del codice binario della tecnologia astratta. Caos verde di zeri e di uno, alcuni pezzi mancati. Dati binari digitali instabili e concetto di sicurezza dei dati Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/background-del-codice-binario-della-tecnologia-astratta-caos-verde-di-zeri-e-di-uno-alcuni-pezzi-mancati-dati-binari-digitali-instabili-e-concetto-di-sicurezza-dei-dati-image441394193.html

Background del codice binario della tecnologia astratta. Caos verde di zeri e di uno, alcuni pezzi mancati. Dati binari digitali instabili e concetto di sicurezza dei dati Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/background-del-codice-binario-della-tecnologia-astratta-caos-verde-di-zeri-e-di-uno-alcuni-pezzi-mancati-dati-binari-digitali-instabili-e-concetto-di-sicurezza-dei-dati-image441394193.htmlRF2GJ36P9–Background del codice binario della tecnologia astratta. Caos verde di zeri e di uno, alcuni pezzi mancati. Dati binari digitali instabili e concetto di sicurezza dei dati

Vista laterale di una archiviazione sicura dei dati centro gestito da Zenium sul Slough Trading Station Wagon, vicino a Heathrow, London, Regno Unito Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/vista-laterale-di-una-archiviazione-sicura-dei-dati-centro-gestito-da-zenium-sul-slough-trading-station-wagon-vicino-a-heathrow-london-regno-unito-image255245235.html

Vista laterale di una archiviazione sicura dei dati centro gestito da Zenium sul Slough Trading Station Wagon, vicino a Heathrow, London, Regno Unito Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/vista-laterale-di-una-archiviazione-sicura-dei-dati-centro-gestito-da-zenium-sul-slough-trading-station-wagon-vicino-a-heathrow-london-regno-unito-image255245235.htmlRMTR7BW7–Vista laterale di una archiviazione sicura dei dati centro gestito da Zenium sul Slough Trading Station Wagon, vicino a Heathrow, London, Regno Unito

Cavo di rete e un lucchetto che rappresenta la sicurezza Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/foto-immagine-cavo-di-rete-e-un-lucchetto-che-rappresenta-la-sicurezza-32182745.html

Cavo di rete e un lucchetto che rappresenta la sicurezza Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/foto-immagine-cavo-di-rete-e-un-lucchetto-che-rappresenta-la-sicurezza-32182745.htmlRMBTA1BN–Cavo di rete e un lucchetto che rappresenta la sicurezza

La gente di affari con schermo di protezione. Le persone a proteggere i loro dati sul dispositivo design piatto illustrazione vettoriale. Utilizzare per la pagina di atterraggio, web o mobile app, banner. Fissare il concetto di dati Illustrazione Vettorialehttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/la-gente-di-affari-con-schermo-di-protezione-le-persone-a-proteggere-i-loro-dati-sul-dispositivo-design-piatto-illustrazione-vettoriale-utilizzare-per-la-pagina-di-atterraggio-web-o-mobile-app-banner-fissare-il-concetto-di-dati-image245683492.html

La gente di affari con schermo di protezione. Le persone a proteggere i loro dati sul dispositivo design piatto illustrazione vettoriale. Utilizzare per la pagina di atterraggio, web o mobile app, banner. Fissare il concetto di dati Illustrazione Vettorialehttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/la-gente-di-affari-con-schermo-di-protezione-le-persone-a-proteggere-i-loro-dati-sul-dispositivo-design-piatto-illustrazione-vettoriale-utilizzare-per-la-pagina-di-atterraggio-web-o-mobile-app-banner-fissare-il-concetto-di-dati-image245683492.htmlRFT7KRPC–La gente di affari con schermo di protezione. Le persone a proteggere i loro dati sul dispositivo design piatto illustrazione vettoriale. Utilizzare per la pagina di atterraggio, web o mobile app, banner. Fissare il concetto di dati

Chiave generica su unità disco rigido piatto - come metafora visiva per la crittografia dei dati, sicurezza dei dati, file, accesso permesso, server lock out. Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/foto-immagine-chiave-generica-su-unita-disco-rigido-piatto-come-metafora-visiva-per-la-crittografia-dei-dati-sicurezza-dei-dati-file-accesso-permesso-server-lock-out-94620103.html

Chiave generica su unità disco rigido piatto - come metafora visiva per la crittografia dei dati, sicurezza dei dati, file, accesso permesso, server lock out. Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/foto-immagine-chiave-generica-su-unita-disco-rigido-piatto-come-metafora-visiva-per-la-crittografia-dei-dati-sicurezza-dei-dati-file-accesso-permesso-server-lock-out-94620103.htmlRMFDX8WB–Chiave generica su unità disco rigido piatto - come metafora visiva per la crittografia dei dati, sicurezza dei dati, file, accesso permesso, server lock out.

RF2PYFCTM–Proteggete i vostri dati prima che i ladri approfittino. un hacker irriconoscibile che utilizza un cellulare e un computer portatile al buio.

Cavi di rete e di alimentazione dietro i rack di server di computer all'interno di una sala di data center sicura Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/cavi-di-rete-e-di-alimentazione-dietro-i-rack-di-server-di-computer-all-interno-di-una-sala-di-data-center-sicura-image546219626.html

Cavi di rete e di alimentazione dietro i rack di server di computer all'interno di una sala di data center sicura Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/cavi-di-rete-e-di-alimentazione-dietro-i-rack-di-server-di-computer-all-interno-di-una-sala-di-data-center-sicura-image546219626.htmlRM2PMJCKP–Cavi di rete e di alimentazione dietro i rack di server di computer all'interno di una sala di data center sicura

Cyber security sul concetto di internet con 3D Lucchetto e protezione, proteggere i dati personali e la privacy da cyberattack e hacker, accesso sicuro su digitale Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/cyber-security-sul-concetto-di-internet-con-3d-lucchetto-e-protezione-proteggere-i-dati-personali-e-la-privacy-da-cyberattack-e-hacker-accesso-sicuro-su-digitale-image184784154.html

Cyber security sul concetto di internet con 3D Lucchetto e protezione, proteggere i dati personali e la privacy da cyberattack e hacker, accesso sicuro su digitale Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/cyber-security-sul-concetto-di-internet-con-3d-lucchetto-e-protezione-proteggere-i-dati-personali-e-la-privacy-da-cyberattack-e-hacker-accesso-sicuro-su-digitale-image184784154.htmlRFMMHJ22–Cyber security sul concetto di internet con 3D Lucchetto e protezione, proteggere i dati personali e la privacy da cyberattack e hacker, accesso sicuro su digitale

RF2XB6XAA–Icona di blocco digitale con testo rilevato malware e scansione su sfondo scuro

Storage di dati cloud e la mano dell'uomo d'affari. Scambio di informazioni e archiviazione sicura dei dati. Server cloud e tecnologia avanzata Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/storage-di-dati-cloud-e-la-mano-dell-uomo-d-affari-scambio-di-informazioni-e-archiviazione-sicura-dei-dati-server-cloud-e-tecnologia-avanzata-image483440978.html

Storage di dati cloud e la mano dell'uomo d'affari. Scambio di informazioni e archiviazione sicura dei dati. Server cloud e tecnologia avanzata Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/storage-di-dati-cloud-e-la-mano-dell-uomo-d-affari-scambio-di-informazioni-e-archiviazione-sicura-dei-dati-server-cloud-e-tecnologia-avanzata-image483440978.htmlRF2K2EHW6–Storage di dati cloud e la mano dell'uomo d'affari. Scambio di informazioni e archiviazione sicura dei dati. Server cloud e tecnologia avanzata

La ex banca di Inghilterra bullion vault in Manchester, adesso casa di archiviazione sicura dei dati Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/foto-immagine-la-ex-banca-di-inghilterra-bullion-vault-in-manchester-adesso-casa-di-archiviazione-sicura-dei-dati-19005689.html

La ex banca di Inghilterra bullion vault in Manchester, adesso casa di archiviazione sicura dei dati Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/foto-immagine-la-ex-banca-di-inghilterra-bullion-vault-in-manchester-adesso-casa-di-archiviazione-sicura-dei-dati-19005689.htmlRMB2WNXH–La ex banca di Inghilterra bullion vault in Manchester, adesso casa di archiviazione sicura dei dati

Proteggere i dati con la crittografia per proteggere le informazioni vulnerabili Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/foto-immagine-proteggere-i-dati-con-la-crittografia-per-proteggere-le-informazioni-vulnerabili-104757921.html

Proteggere i dati con la crittografia per proteggere le informazioni vulnerabili Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/foto-immagine-proteggere-i-dati-con-la-crittografia-per-proteggere-le-informazioni-vulnerabili-104757921.htmlRFG2C3P9–Proteggere i dati con la crittografia per proteggere le informazioni vulnerabili

RF2HPJ587–Icona Secure Simple Vector.

RF2HKT1B3–Icona Secure Simple Vector. Modello di disegno del simbolo di illustrazione per l'elemento dell'interfaccia utente mobile Web.

Girato dal retro di incappucciati rottura hacker nel Corporate server dei dati dal suo nascondiglio sotterraneo. Posto ha un'atmosfera scura, display multipli Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/girato-dal-retro-di-incappucciati-rottura-hacker-nel-corporate-server-dei-dati-dal-suo-nascondiglio-sotterraneo-posto-ha-un-atmosfera-scura-display-multipli-image624167394.html

Girato dal retro di incappucciati rottura hacker nel Corporate server dei dati dal suo nascondiglio sotterraneo. Posto ha un'atmosfera scura, display multipli Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/girato-dal-retro-di-incappucciati-rottura-hacker-nel-corporate-server-dei-dati-dal-suo-nascondiglio-sotterraneo-posto-ha-un-atmosfera-scura-display-multipli-image624167394.htmlRF2Y7D7TJ–Girato dal retro di incappucciati rottura hacker nel Corporate server dei dati dal suo nascondiglio sotterraneo. Posto ha un'atmosfera scura, display multipli

RM2PC3F62–Infineon Technologies - tecnologia dei semiconduttori per la trasmissione sicura dei dati pubblicitaria nella RIVISTA TIME - Maggio, 2001

RF2WGGWN9–Logista farmaceutico irriconoscibile che utilizza una soluzione Internet delle cose basata sulla tecnologia blockchain per garantire l'integrità dei dati della fornitura di farmaci cha

Concetto di elaborazione sicura dei dati Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/concetto-di-elaborazione-sicura-dei-dati-image364005590.html

Concetto di elaborazione sicura dei dati Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/concetto-di-elaborazione-sicura-dei-dati-image364005590.htmlRM2C45TRJ–Concetto di elaborazione sicura dei dati

Concetto per la protezione dei computer e la scansione dei dati Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/concetto-per-la-protezione-dei-computer-e-la-scansione-dei-dati-image62888682.html

Concetto per la protezione dei computer e la scansione dei dati Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/concetto-per-la-protezione-dei-computer-e-la-scansione-dei-dati-image62888682.htmlRMDJ8R4A–Concetto per la protezione dei computer e la scansione dei dati

Astratto tecnologia Binary codice background. Zeri e zeri blu sfocati, in stile neon. Dati binari digitali instabili e concetto di dati sicuri senza soluzione di tex Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/astratto-tecnologia-binary-codice-background-zeri-e-zeri-blu-sfocati-in-stile-neon-dati-binari-digitali-instabili-e-concetto-di-dati-sicuri-senza-soluzione-di-tex-image441394287.html

Astratto tecnologia Binary codice background. Zeri e zeri blu sfocati, in stile neon. Dati binari digitali instabili e concetto di dati sicuri senza soluzione di tex Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/astratto-tecnologia-binary-codice-background-zeri-e-zeri-blu-sfocati-in-stile-neon-dati-binari-digitali-instabili-e-concetto-di-dati-sicuri-senza-soluzione-di-tex-image441394287.htmlRF2GJ36WK–Astratto tecnologia Binary codice background. Zeri e zeri blu sfocati, in stile neon. Dati binari digitali instabili e concetto di dati sicuri senza soluzione di tex

Background Technology Codice binario 01 .dati binari digitali e sicuro Concetto di dati .matrice astratta con numero 0 e 1..concetti di tecnologia Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/background-technology-codice-binario-01-dati-binari-digitali-e-sicuro-concetto-di-dati-matrice-astratta-con-numero-0-e-1-concetti-di-tecnologia-image408151112.html

Background Technology Codice binario 01 .dati binari digitali e sicuro Concetto di dati .matrice astratta con numero 0 e 1..concetti di tecnologia Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/background-technology-codice-binario-01-dati-binari-digitali-e-sicuro-concetto-di-dati-matrice-astratta-con-numero-0-e-1-concetti-di-tecnologia-image408151112.htmlRF2EM0TWC–Background Technology Codice binario 01 .dati binari digitali e sicuro Concetto di dati .matrice astratta con numero 0 e 1..concetti di tecnologia

RFMB0X02–La sicurezza della rete e la protezione dei dati, lo scambio protetto di dati flat concetto icona modello di pagina di intestazione

Cartella o file con un foro di serratura bloccata con una chiave. Concetto per la privacy o la protezione dei dati o archiviazione sicura dei dati ecc. Illustrazione Vettorialehttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/cartella-o-file-con-un-foro-di-serratura-bloccata-con-una-chiave-concetto-per-la-privacy-o-la-protezione-dei-dati-o-archiviazione-sicura-dei-dati-ecc-image555670113.html

Cartella o file con un foro di serratura bloccata con una chiave. Concetto per la privacy o la protezione dei dati o archiviazione sicura dei dati ecc. Illustrazione Vettorialehttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/cartella-o-file-con-un-foro-di-serratura-bloccata-con-una-chiave-concetto-per-la-privacy-o-la-protezione-dei-dati-o-archiviazione-sicura-dei-dati-ecc-image555670113.htmlRF2R80XW5–Cartella o file con un foro di serratura bloccata con una chiave. Concetto per la privacy o la protezione dei dati o archiviazione sicura dei dati ecc.

Chiave generica su unità disco rigido piatto - come metafora visiva per la crittografia dei dati, sicurezza dei dati, file, accesso permesso, server lock out. Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/foto-immagine-chiave-generica-su-unita-disco-rigido-piatto-come-metafora-visiva-per-la-crittografia-dei-dati-sicurezza-dei-dati-file-accesso-permesso-server-lock-out-94620107.html

Chiave generica su unità disco rigido piatto - come metafora visiva per la crittografia dei dati, sicurezza dei dati, file, accesso permesso, server lock out. Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/foto-immagine-chiave-generica-su-unita-disco-rigido-piatto-come-metafora-visiva-per-la-crittografia-dei-dati-sicurezza-dei-dati-file-accesso-permesso-server-lock-out-94620107.htmlRMFDX8WF–Chiave generica su unità disco rigido piatto - come metafora visiva per la crittografia dei dati, sicurezza dei dati, file, accesso permesso, server lock out.

Mano della donna su uno sfondo beige. Archiviazione dei dati su cloud, scambio di informazioni e archiviazione sicura dei dati Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/mano-della-donna-su-uno-sfondo-beige-archiviazione-dei-dati-su-cloud-scambio-di-informazioni-e-archiviazione-sicura-dei-dati-image483707695.html

Mano della donna su uno sfondo beige. Archiviazione dei dati su cloud, scambio di informazioni e archiviazione sicura dei dati Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/mano-della-donna-su-uno-sfondo-beige-archiviazione-dei-dati-su-cloud-scambio-di-informazioni-e-archiviazione-sicura-dei-dati-image483707695.htmlRF2K2XP2R–Mano della donna su uno sfondo beige. Archiviazione dei dati su cloud, scambio di informazioni e archiviazione sicura dei dati

Cavi di rete e di alimentazione dietro i rack di server di computer all'interno di una sala di data center sicura Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/cavi-di-rete-e-di-alimentazione-dietro-i-rack-di-server-di-computer-all-interno-di-una-sala-di-data-center-sicura-image546219569.html

Cavi di rete e di alimentazione dietro i rack di server di computer all'interno di una sala di data center sicura Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/cavi-di-rete-e-di-alimentazione-dietro-i-rack-di-server-di-computer-all-interno-di-una-sala-di-data-center-sicura-image546219569.htmlRM2PMJCHN–Cavi di rete e di alimentazione dietro i rack di server di computer all'interno di una sala di data center sicura

Sicurezza, protezione e privacy dei dati su Internet. Persona che tocca lo scudo virtuale, accesso sicuro, connessione crittografata. Sistema protetto da password e. Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/sicurezza-protezione-e-privacy-dei-dati-su-internet-persona-che-tocca-lo-scudo-virtuale-accesso-sicuro-connessione-crittografata-sistema-protetto-da-password-e-image569623695.html

Sicurezza, protezione e privacy dei dati su Internet. Persona che tocca lo scudo virtuale, accesso sicuro, connessione crittografata. Sistema protetto da password e. Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/sicurezza-protezione-e-privacy-dei-dati-su-internet-persona-che-tocca-lo-scudo-virtuale-accesso-sicuro-connessione-crittografata-sistema-protetto-da-password-e-image569623695.htmlRF2T2MGRB–Sicurezza, protezione e privacy dei dati su Internet. Persona che tocca lo scudo virtuale, accesso sicuro, connessione crittografata. Sistema protetto da password e.

Una sola linea che disegna una donna d'affari araba si arrampica sullo scudo con la corda. Funziona per aiutare i clienti a proteggere i dati dagli attacchi di virus. Controllare ogni strato. Ha Illustrazione Vettorialehttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/una-sola-linea-che-disegna-una-donna-d-affari-araba-si-arrampica-sullo-scudo-con-la-corda-funziona-per-aiutare-i-clienti-a-proteggere-i-dati-dagli-attacchi-di-virus-controllare-ogni-strato-ha-image622215230.html

Una sola linea che disegna una donna d'affari araba si arrampica sullo scudo con la corda. Funziona per aiutare i clienti a proteggere i dati dagli attacchi di virus. Controllare ogni strato. Ha Illustrazione Vettorialehttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/una-sola-linea-che-disegna-una-donna-d-affari-araba-si-arrampica-sullo-scudo-con-la-corda-funziona-per-aiutare-i-clienti-a-proteggere-i-dati-dagli-attacchi-di-virus-controllare-ogni-strato-ha-image622215230.htmlRF2Y489TE–Una sola linea che disegna una donna d'affari araba si arrampica sullo scudo con la corda. Funziona per aiutare i clienti a proteggere i dati dagli attacchi di virus. Controllare ogni strato. Ha

Storage di dati cloud e la mano dell'uomo d'affari. Scambio di informazioni e archiviazione sicura dei dati. Server cloud e tecnologia avanzata Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/storage-di-dati-cloud-e-la-mano-dell-uomo-d-affari-scambio-di-informazioni-e-archiviazione-sicura-dei-dati-server-cloud-e-tecnologia-avanzata-image483521785.html

Storage di dati cloud e la mano dell'uomo d'affari. Scambio di informazioni e archiviazione sicura dei dati. Server cloud e tecnologia avanzata Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/storage-di-dati-cloud-e-la-mano-dell-uomo-d-affari-scambio-di-informazioni-e-archiviazione-sicura-dei-dati-server-cloud-e-tecnologia-avanzata-image483521785.htmlRF2K2J8Y5–Storage di dati cloud e la mano dell'uomo d'affari. Scambio di informazioni e archiviazione sicura dei dati. Server cloud e tecnologia avanzata

La ex banca di Inghilterra bullion vault in Manchester, adesso casa di archiviazione sicura dei dati Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/foto-immagine-la-ex-banca-di-inghilterra-bullion-vault-in-manchester-adesso-casa-di-archiviazione-sicura-dei-dati-19005560.html

La ex banca di Inghilterra bullion vault in Manchester, adesso casa di archiviazione sicura dei dati Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/foto-immagine-la-ex-banca-di-inghilterra-bullion-vault-in-manchester-adesso-casa-di-archiviazione-sicura-dei-dati-19005560.htmlRMB2WNP0–La ex banca di Inghilterra bullion vault in Manchester, adesso casa di archiviazione sicura dei dati

Proteggere i dati con la crittografia per proteggere le informazioni vulnerabili Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/proteggere-i-dati-con-la-crittografia-per-proteggere-le-informazioni-vulnerabili-image370927907.html

Proteggere i dati con la crittografia per proteggere le informazioni vulnerabili Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/proteggere-i-dati-con-la-crittografia-per-proteggere-le-informazioni-vulnerabili-image370927907.htmlRF2CFD697–Proteggere i dati con la crittografia per proteggere le informazioni vulnerabili

RF2HN8P28–Icona Secure Simple Vector.

Cartella o file con un foro di serratura bloccata con una chiave. Concetto per la privacy o la protezione dei dati o archiviazione sicura dei dati ecc. Illustrazione Vettorialehttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/cartella-o-file-con-un-foro-di-serratura-bloccata-con-una-chiave-concetto-per-la-privacy-o-la-protezione-dei-dati-o-archiviazione-sicura-dei-dati-ecc-image64976194.html

Cartella o file con un foro di serratura bloccata con una chiave. Concetto per la privacy o la protezione dei dati o archiviazione sicura dei dati ecc. Illustrazione Vettorialehttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/cartella-o-file-con-un-foro-di-serratura-bloccata-con-una-chiave-concetto-per-la-privacy-o-la-protezione-dei-dati-o-archiviazione-sicura-dei-dati-ecc-image64976194.htmlRFDNKWPA–Cartella o file con un foro di serratura bloccata con una chiave. Concetto per la privacy o la protezione dei dati o archiviazione sicura dei dati ecc.

Righe di nastro magnetico storage di mantenere i dati sicuri Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/foto-immagine-righe-di-nastro-magnetico-storage-di-mantenere-i-dati-sicuri-34996762.html

Righe di nastro magnetico storage di mantenere i dati sicuri Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/foto-immagine-righe-di-nastro-magnetico-storage-di-mantenere-i-dati-sicuri-34996762.htmlRFC0X6MA–Righe di nastro magnetico storage di mantenere i dati sicuri

Simbolo del logo Secure Data base, contorno vettoriale in bianco e nero Illustrazione Vettorialehttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/simbolo-del-logo-secure-data-base-contorno-vettoriale-in-bianco-e-nero-image619171295.html

Simbolo del logo Secure Data base, contorno vettoriale in bianco e nero Illustrazione Vettorialehttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/simbolo-del-logo-secure-data-base-contorno-vettoriale-in-bianco-e-nero-image619171295.htmlRF2XY9K8F–Simbolo del logo Secure Data base, contorno vettoriale in bianco e nero

RF2X083M5–il responsabile del suo ufficio detiene un ologramma sicuro del server dati protetto da un ombrello. icone cartella e documento

Concetto di elaborazione sicura dei dati Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/concetto-di-elaborazione-sicura-dei-dati-image364005617.html

Concetto di elaborazione sicura dei dati Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/concetto-di-elaborazione-sicura-dei-dati-image364005617.htmlRM2C45TTH–Concetto di elaborazione sicura dei dati

Cartone animato di uomo d'affari cercare di sbloccare cartella sicuro file di dati documento. Metafora per la privacy di Internet, la sicurezza informatica e la perdita di dati. Singolo continuo Illustrazione Vettorialehttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/cartone-animato-di-uomo-d-affari-cercare-di-sbloccare-cartella-sicuro-file-di-dati-documento-metafora-per-la-privacy-di-internet-la-sicurezza-informatica-e-la-perdita-di-dati-singolo-continuo-image503948340.html

Cartone animato di uomo d'affari cercare di sbloccare cartella sicuro file di dati documento. Metafora per la privacy di Internet, la sicurezza informatica e la perdita di dati. Singolo continuo Illustrazione Vettorialehttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/cartone-animato-di-uomo-d-affari-cercare-di-sbloccare-cartella-sicuro-file-di-dati-documento-metafora-per-la-privacy-di-internet-la-sicurezza-informatica-e-la-perdita-di-dati-singolo-continuo-image503948340.htmlRF2M7TR70–Cartone animato di uomo d'affari cercare di sbloccare cartella sicuro file di dati documento. Metafora per la privacy di Internet, la sicurezza informatica e la perdita di dati. Singolo continuo

Concetto per la protezione del computer e ransomware Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/concetto-per-la-protezione-del-computer-e-ransomware-image62888676.html

Concetto per la protezione del computer e ransomware Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/concetto-per-la-protezione-del-computer-e-ransomware-image62888676.htmlRMDJ8R44–Concetto per la protezione del computer e ransomware

Deep Matrix Dark Tunnel codice binario 0 e 1. Dati sicuri e trasferimento dati in un concetto web profondo o scuro. Hacker di sistema di codice binario. Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/deep-matrix-dark-tunnel-codice-binario-0-e-1-dati-sicuri-e-trasferimento-dati-in-un-concetto-web-profondo-o-scuro-hacker-di-sistema-di-codice-binario-image415596717.html

Deep Matrix Dark Tunnel codice binario 0 e 1. Dati sicuri e trasferimento dati in un concetto web profondo o scuro. Hacker di sistema di codice binario. Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/deep-matrix-dark-tunnel-codice-binario-0-e-1-dati-sicuri-e-trasferimento-dati-in-un-concetto-web-profondo-o-scuro-hacker-di-sistema-di-codice-binario-image415596717.htmlRF2F441RW–Deep Matrix Dark Tunnel codice binario 0 e 1. Dati sicuri e trasferimento dati in un concetto web profondo o scuro. Hacker di sistema di codice binario.