Difetti di sicurezza Immagini Stock

(188)Filtri rapidi:

Difetti di sicurezza Immagini Stock

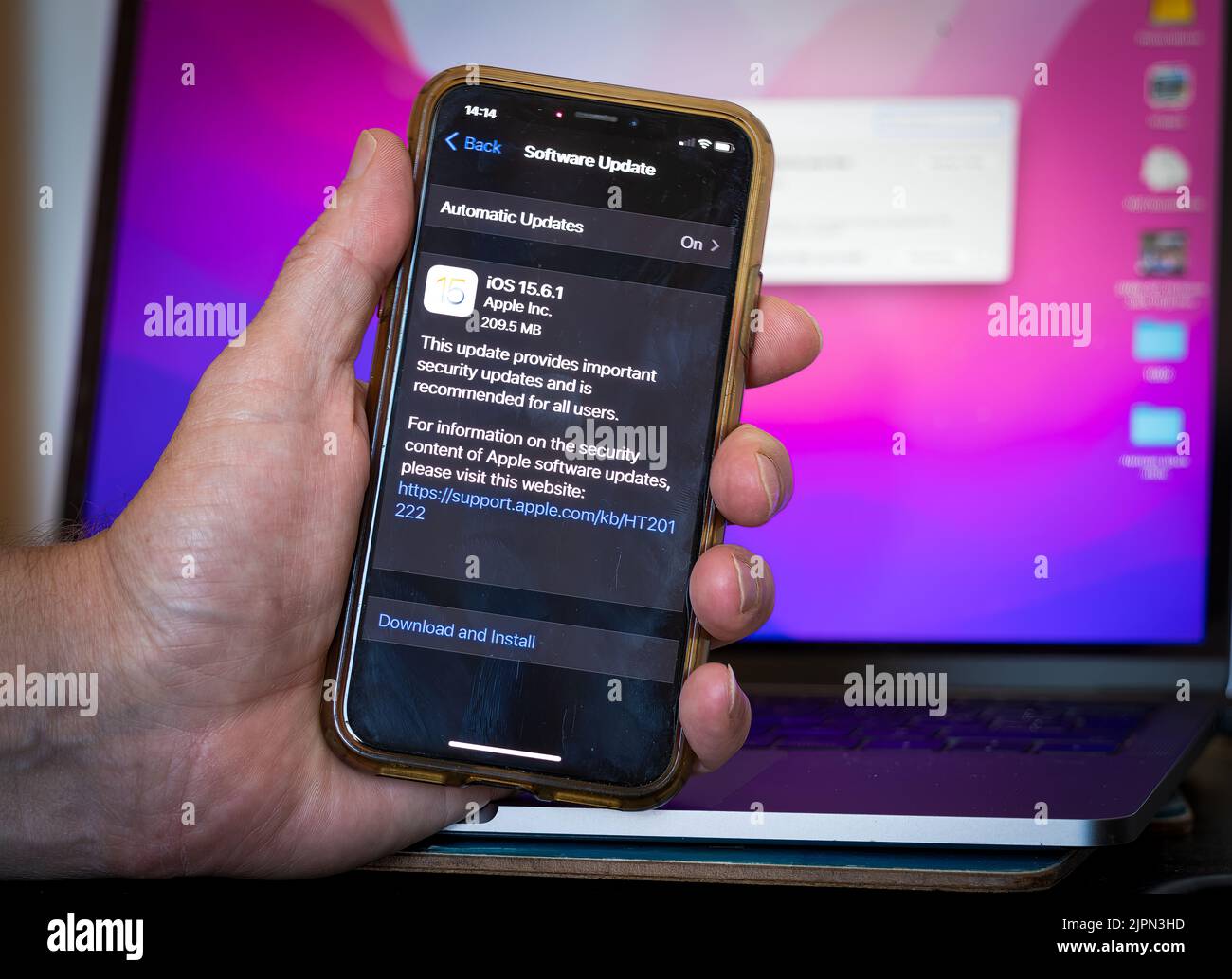

Billingshurst, West Sussex, Regno Unito. 19th ago, 2022. Apple ha rilasciato aggiornamenti per correggere i difetti di sicurezza su iPhone, iPad e dispositivi Mac dopo che gli hacker hanno "sfruttato attivamente" le vulnerabilità e i difetti di sicurezza. Credit: Andy Soloman/Alamy Live News Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/billingshurst-west-sussex-regno-unito-19th-ago-2022-apple-ha-rilasciato-aggiornamenti-per-correggere-i-difetti-di-sicurezza-su-iphone-ipad-e-dispositivi-mac-dopo-che-gli-hacker-hanno-sfruttato-attivamente-le-vulnerabilita-e-i-difetti-di-sicurezza-credit-andy-soloman-alamy-live-news-image478662816.html

Billingshurst, West Sussex, Regno Unito. 19th ago, 2022. Apple ha rilasciato aggiornamenti per correggere i difetti di sicurezza su iPhone, iPad e dispositivi Mac dopo che gli hacker hanno "sfruttato attivamente" le vulnerabilità e i difetti di sicurezza. Credit: Andy Soloman/Alamy Live News Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/billingshurst-west-sussex-regno-unito-19th-ago-2022-apple-ha-rilasciato-aggiornamenti-per-correggere-i-difetti-di-sicurezza-su-iphone-ipad-e-dispositivi-mac-dopo-che-gli-hacker-hanno-sfruttato-attivamente-le-vulnerabilita-e-i-difetti-di-sicurezza-credit-andy-soloman-alamy-live-news-image478662816.htmlRF2JPMY8G–Billingshurst, West Sussex, Regno Unito. 19th ago, 2022. Apple ha rilasciato aggiornamenti per correggere i difetti di sicurezza su iPhone, iPad e dispositivi Mac dopo che gli hacker hanno "sfruttato attivamente" le vulnerabilità e i difetti di sicurezza. Credit: Andy Soloman/Alamy Live News

RF2J9KMWK–Correzione dei difetti di protezione icona del concetto

Hacker anonimo che punta con il dito sullo schermo. Il concetto di avviso di sicurezza di Internet è imperfezioni Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/hacker-anonimo-che-punta-con-il-dito-sullo-schermo-il-concetto-di-avviso-di-sicurezza-di-internet-e-imperfezioni-image503107577.html

Hacker anonimo che punta con il dito sullo schermo. Il concetto di avviso di sicurezza di Internet è imperfezioni Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/hacker-anonimo-che-punta-con-il-dito-sullo-schermo-il-concetto-di-avviso-di-sicurezza-di-internet-e-imperfezioni-image503107577.htmlRF2M6EERN–Hacker anonimo che punta con il dito sullo schermo. Il concetto di avviso di sicurezza di Internet è imperfezioni

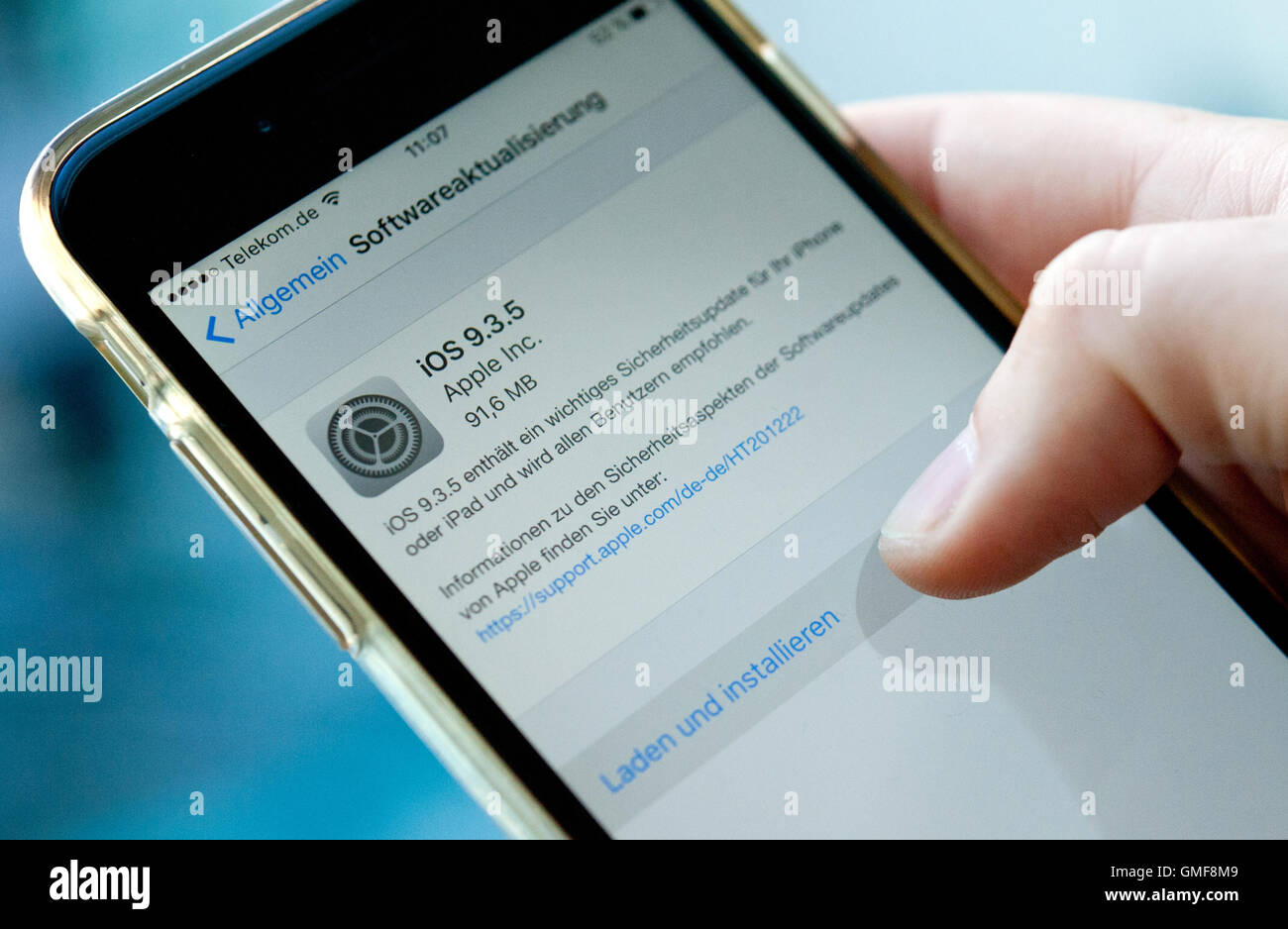

Berlino, Germania. 26 Ago, 2016. Illustrazione - Informazioni su un aggiornamento software per il dispositivo mobile viene mostrato sullo schermo di un iPhone a Berlino, Germania, 26 agosto 2016. Una vulnerabilità scoperta di recente spy software ha avuto accesso a iphone e altri dispositivi Apple come non è mai stato visto prima. Ancora, le falle di sicurezza nel sistema di iPhone iOS sono supposti per ottenere fissato con gli aggiornamenti del software. Foto: Susann Prautsch/dpa/Alamy Live News Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/foto-immagine-berlino-germania-26-ago-2016-illustrazione-informazioni-su-un-aggiornamento-software-per-il-dispositivo-mobile-viene-mostrato-sullo-schermo-di-un-iphone-a-berlino-germania-26-agosto-2016-una-vulnerabilita-scoperta-di-recente-spy-software-ha-avuto-accesso-a-iphone-e-altri-dispositivi-apple-come-non-e-mai-stato-visto-prima-ancora-le-falle-di-sicurezza-nel-sistema-di-iphone-ios-sono-supposti-per-ottenere-fissato-con-gli-aggiornamenti-del-software-foto-susann-prautsch-dpa-alamy-live-news-115891449.html

Berlino, Germania. 26 Ago, 2016. Illustrazione - Informazioni su un aggiornamento software per il dispositivo mobile viene mostrato sullo schermo di un iPhone a Berlino, Germania, 26 agosto 2016. Una vulnerabilità scoperta di recente spy software ha avuto accesso a iphone e altri dispositivi Apple come non è mai stato visto prima. Ancora, le falle di sicurezza nel sistema di iPhone iOS sono supposti per ottenere fissato con gli aggiornamenti del software. Foto: Susann Prautsch/dpa/Alamy Live News Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/foto-immagine-berlino-germania-26-ago-2016-illustrazione-informazioni-su-un-aggiornamento-software-per-il-dispositivo-mobile-viene-mostrato-sullo-schermo-di-un-iphone-a-berlino-germania-26-agosto-2016-una-vulnerabilita-scoperta-di-recente-spy-software-ha-avuto-accesso-a-iphone-e-altri-dispositivi-apple-come-non-e-mai-stato-visto-prima-ancora-le-falle-di-sicurezza-nel-sistema-di-iphone-ios-sono-supposti-per-ottenere-fissato-con-gli-aggiornamenti-del-software-foto-susann-prautsch-dpa-alamy-live-news-115891449.htmlRMGMF8M9–Berlino, Germania. 26 Ago, 2016. Illustrazione - Informazioni su un aggiornamento software per il dispositivo mobile viene mostrato sullo schermo di un iPhone a Berlino, Germania, 26 agosto 2016. Una vulnerabilità scoperta di recente spy software ha avuto accesso a iphone e altri dispositivi Apple come non è mai stato visto prima. Ancora, le falle di sicurezza nel sistema di iPhone iOS sono supposti per ottenere fissato con gli aggiornamenti del software. Foto: Susann Prautsch/dpa/Alamy Live News

Bildnummer: 54658749 Datum: 19.11.2010 Copyright: imago/Xinhua (101119) -- SHANGHAI, 19 novembre 2010 (Xinhua) -- i lavoratori controllano gli estintori in un cantiere nel distretto di Xuhui di Shanghai, Cina orientale, 19 novembre 2010. A tutti i cantieri di Shanghai è stato ordinato di smettere di lavorare e controllare potenziali difetti di sicurezza dalle 9.00 alle 11.00, venerdì. (Xinhua/Pei Xin) (zgp) CHINA-SHANGHAI-CONSTRUCTION SITE-SECURITY EXAMINATION (CN) PUBLICATIONxNOTxINxCHN Wirtschaft Bauwirtschaft Sicherheit kbdig xub 2010 quer o0 Arbeitwelten Feuerlöscher Bildnummer 54658749 Date 19 11 2010 Copyright Imago Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/bildnummer-54658749-datum-19-11-2010-copyright-imago-xinhua-101119-shanghai-19-novembre-2010-xinhua-i-lavoratori-controllano-gli-estintori-in-un-cantiere-nel-distretto-di-xuhui-di-shanghai-cina-orientale-19-novembre-2010-a-tutti-i-cantieri-di-shanghai-e-stato-ordinato-di-smettere-di-lavorare-e-controllare-potenziali-difetti-di-sicurezza-dalle-9-00-alle-11-00-venerdi-xinhua-pei-xin-zgp-china-shanghai-construction-site-security-examination-cn-publicationxnotxinxchn-wirtschaft-bauwirtschaft-sicherheit-kbdig-xub-2010-quer-o0-arbeitwelten-feuerloscher-bildnummer-54658749-date-19-11-2010-copyright-imago-image562676532.html

Bildnummer: 54658749 Datum: 19.11.2010 Copyright: imago/Xinhua (101119) -- SHANGHAI, 19 novembre 2010 (Xinhua) -- i lavoratori controllano gli estintori in un cantiere nel distretto di Xuhui di Shanghai, Cina orientale, 19 novembre 2010. A tutti i cantieri di Shanghai è stato ordinato di smettere di lavorare e controllare potenziali difetti di sicurezza dalle 9.00 alle 11.00, venerdì. (Xinhua/Pei Xin) (zgp) CHINA-SHANGHAI-CONSTRUCTION SITE-SECURITY EXAMINATION (CN) PUBLICATIONxNOTxINxCHN Wirtschaft Bauwirtschaft Sicherheit kbdig xub 2010 quer o0 Arbeitwelten Feuerlöscher Bildnummer 54658749 Date 19 11 2010 Copyright Imago Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/bildnummer-54658749-datum-19-11-2010-copyright-imago-xinhua-101119-shanghai-19-novembre-2010-xinhua-i-lavoratori-controllano-gli-estintori-in-un-cantiere-nel-distretto-di-xuhui-di-shanghai-cina-orientale-19-novembre-2010-a-tutti-i-cantieri-di-shanghai-e-stato-ordinato-di-smettere-di-lavorare-e-controllare-potenziali-difetti-di-sicurezza-dalle-9-00-alle-11-00-venerdi-xinhua-pei-xin-zgp-china-shanghai-construction-site-security-examination-cn-publicationxnotxinxchn-wirtschaft-bauwirtschaft-sicherheit-kbdig-xub-2010-quer-o0-arbeitwelten-feuerloscher-bildnummer-54658749-date-19-11-2010-copyright-imago-image562676532.htmlRM2RKC3JC–Bildnummer: 54658749 Datum: 19.11.2010 Copyright: imago/Xinhua (101119) -- SHANGHAI, 19 novembre 2010 (Xinhua) -- i lavoratori controllano gli estintori in un cantiere nel distretto di Xuhui di Shanghai, Cina orientale, 19 novembre 2010. A tutti i cantieri di Shanghai è stato ordinato di smettere di lavorare e controllare potenziali difetti di sicurezza dalle 9.00 alle 11.00, venerdì. (Xinhua/Pei Xin) (zgp) CHINA-SHANGHAI-CONSTRUCTION SITE-SECURITY EXAMINATION (CN) PUBLICATIONxNOTxINxCHN Wirtschaft Bauwirtschaft Sicherheit kbdig xub 2010 quer o0 Arbeitwelten Feuerlöscher Bildnummer 54658749 Date 19 11 2010 Copyright Imago

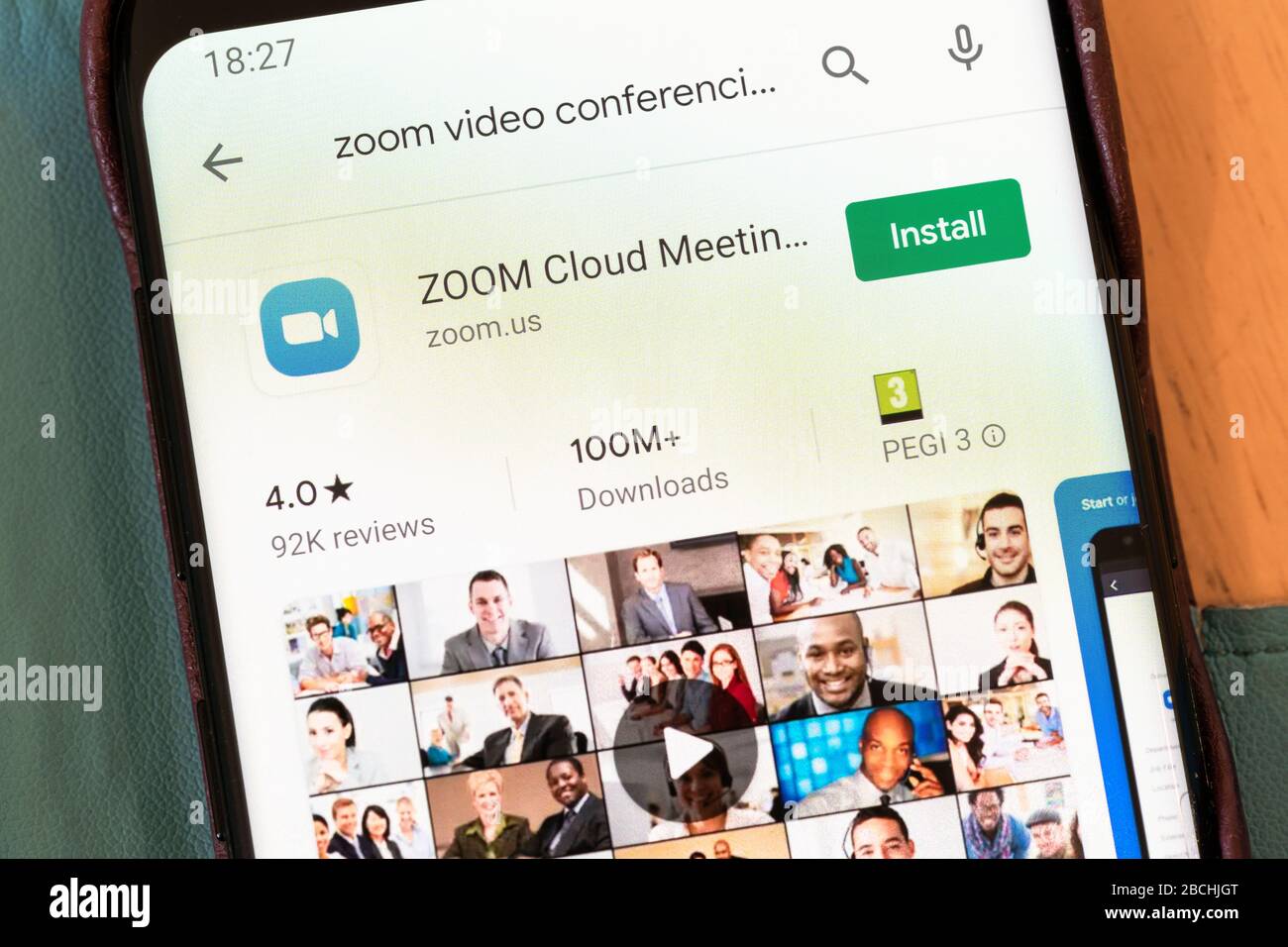

La schermata di installazione di Google Play per l'applicazione di videoconferenza Zoom. Ci sono problemi di sicurezza e di privacy con l'app Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/la-schermata-di-installazione-di-google-play-per-l-applicazione-di-videoconferenza-zoom-ci-sono-problemi-di-sicurezza-e-di-privacy-con-l-app-image351970822.html

La schermata di installazione di Google Play per l'applicazione di videoconferenza Zoom. Ci sono problemi di sicurezza e di privacy con l'app Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/la-schermata-di-installazione-di-google-play-per-l-applicazione-di-videoconferenza-zoom-ci-sono-problemi-di-sicurezza-e-di-privacy-con-l-app-image351970822.htmlRM2BCHJAE–La schermata di installazione di Google Play per l'applicazione di videoconferenza Zoom. Ci sono problemi di sicurezza e di privacy con l'app

Word cloud - La sicurezza delle applicazioni Illustrazione Vettorialehttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/foto-immagine-word-cloud-la-sicurezza-delle-applicazioni-118397723.html

Word cloud - La sicurezza delle applicazioni Illustrazione Vettorialehttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/foto-immagine-word-cloud-la-sicurezza-delle-applicazioni-118397723.htmlRFGTHDE3–Word cloud - La sicurezza delle applicazioni

Un sleeveband "Reinhard Heydrich' per uomini arruolati o Sottufficiali del sesto o xi SS-Gebirgsjäger-Regiment in 6SS-Gebirgs-Division "Nord". Nero e grigio argento BeVo tipo con estremità cucita e tessuto produttore nome 'BEVO-WUPPERTAL'. Non sottoscritto. Leggermente sporca con piccoli difetti. Lunghezza 49 cm. storica, storica del xx secolo, 1930S, 1940s, secret service, servizio di sicurezza, servizi segreti, i servizi di sicurezza, polizia, servizio armato, servizi armati, NS, il socialismo nazionale, il nazismo, il terzo Reich, Reich tedesco, Germania, utensile e un pezzo di attrezzature, utensili, oggetto, oggetti, alambicchi, cli, Editorial-Use-solo Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/un-sleeveband-reinhard-heydrich-per-uomini-arruolati-o-sottufficiali-del-sesto-o-xi-ss-gebirgsjager-regiment-in-6ss-gebirgs-division-nord-nero-e-grigio-argento-bevo-tipo-con-estremita-cucita-e-tessuto-produttore-nome-bevo-wuppertal-non-sottoscritto-leggermente-sporca-con-piccoli-difetti-lunghezza-49-cm-storica-storica-del-xx-secolo-1930s-1940s-secret-service-servizio-di-sicurezza-servizi-segreti-i-servizi-di-sicurezza-polizia-servizio-armato-servizi-armati-ns-il-socialismo-nazionale-il-nazismo-il-terzo-reich-reich-tedesco-germania-utensile-e-un-pezzo-di-attrezzature-utensili-oggetto-oggetti-alambicchi-cli-editorial-use-solo-image245839781.html

Un sleeveband "Reinhard Heydrich' per uomini arruolati o Sottufficiali del sesto o xi SS-Gebirgsjäger-Regiment in 6SS-Gebirgs-Division "Nord". Nero e grigio argento BeVo tipo con estremità cucita e tessuto produttore nome 'BEVO-WUPPERTAL'. Non sottoscritto. Leggermente sporca con piccoli difetti. Lunghezza 49 cm. storica, storica del xx secolo, 1930S, 1940s, secret service, servizio di sicurezza, servizi segreti, i servizi di sicurezza, polizia, servizio armato, servizi armati, NS, il socialismo nazionale, il nazismo, il terzo Reich, Reich tedesco, Germania, utensile e un pezzo di attrezzature, utensili, oggetto, oggetti, alambicchi, cli, Editorial-Use-solo Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/un-sleeveband-reinhard-heydrich-per-uomini-arruolati-o-sottufficiali-del-sesto-o-xi-ss-gebirgsjager-regiment-in-6ss-gebirgs-division-nord-nero-e-grigio-argento-bevo-tipo-con-estremita-cucita-e-tessuto-produttore-nome-bevo-wuppertal-non-sottoscritto-leggermente-sporca-con-piccoli-difetti-lunghezza-49-cm-storica-storica-del-xx-secolo-1930s-1940s-secret-service-servizio-di-sicurezza-servizi-segreti-i-servizi-di-sicurezza-polizia-servizio-armato-servizi-armati-ns-il-socialismo-nazionale-il-nazismo-il-terzo-reich-reich-tedesco-germania-utensile-e-un-pezzo-di-attrezzature-utensili-oggetto-oggetti-alambicchi-cli-editorial-use-solo-image245839781.htmlRMT7XY45–Un sleeveband "Reinhard Heydrich' per uomini arruolati o Sottufficiali del sesto o xi SS-Gebirgsjäger-Regiment in 6SS-Gebirgs-Division "Nord". Nero e grigio argento BeVo tipo con estremità cucita e tessuto produttore nome 'BEVO-WUPPERTAL'. Non sottoscritto. Leggermente sporca con piccoli difetti. Lunghezza 49 cm. storica, storica del xx secolo, 1930S, 1940s, secret service, servizio di sicurezza, servizi segreti, i servizi di sicurezza, polizia, servizio armato, servizi armati, NS, il socialismo nazionale, il nazismo, il terzo Reich, Reich tedesco, Germania, utensile e un pezzo di attrezzature, utensili, oggetto, oggetti, alambicchi, cli, Editorial-Use-solo

Word cloud - La sicurezza delle applicazioni Illustrazione Vettorialehttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/foto-immagine-word-cloud-la-sicurezza-delle-applicazioni-114478692.html

Word cloud - La sicurezza delle applicazioni Illustrazione Vettorialehttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/foto-immagine-word-cloud-la-sicurezza-delle-applicazioni-114478692.htmlRFGJ6XMM–Word cloud - La sicurezza delle applicazioni

Tehran. Il 25 febbraio, 2018. Foto scattata nel febbraio 17, 2019 mostra Ministro degli Esteri iraniano Mohammad Javad Zarif affrontare il cinquantacinquesimo in occasione della conferenza di Monaco sulla sicurezza a Monaco di Baviera, Germania. Mohammad Javad Zarif sembrava di avere annunciato dimissioni nel febbraio 25, 2018 attraverso i media sociali. "Grazie per il grande e coraggioso iraniani e i miei colleghi, ma mi scuso per la mia mancanza di servirvi e alcuni difetti nel mio lavoro", Zarif detto sul suo account Instagram. Credito: Lu Yang/Xinhua/Alamy Live News Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/tehran-il-25-febbraio-2018-foto-scattata-nel-febbraio-17-2019-mostra-ministro-degli-esteri-iraniano-mohammad-javad-zarif-affrontare-il-cinquantacinquesimo-in-occasione-della-conferenza-di-monaco-sulla-sicurezza-a-monaco-di-baviera-germania-mohammad-javad-zarif-sembrava-di-avere-annunciato-dimissioni-nel-febbraio-25-2018-attraverso-i-media-sociali-grazie-per-il-grande-e-coraggioso-iraniani-e-i-miei-colleghi-ma-mi-scuso-per-la-mia-mancanza-di-servirvi-e-alcuni-difetti-nel-mio-lavoro-zarif-detto-sul-suo-account-instagram-credito-lu-yang-xinhua-alamy-live-news-image238218212.html

Tehran. Il 25 febbraio, 2018. Foto scattata nel febbraio 17, 2019 mostra Ministro degli Esteri iraniano Mohammad Javad Zarif affrontare il cinquantacinquesimo in occasione della conferenza di Monaco sulla sicurezza a Monaco di Baviera, Germania. Mohammad Javad Zarif sembrava di avere annunciato dimissioni nel febbraio 25, 2018 attraverso i media sociali. "Grazie per il grande e coraggioso iraniani e i miei colleghi, ma mi scuso per la mia mancanza di servirvi e alcuni difetti nel mio lavoro", Zarif detto sul suo account Instagram. Credito: Lu Yang/Xinhua/Alamy Live News Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/tehran-il-25-febbraio-2018-foto-scattata-nel-febbraio-17-2019-mostra-ministro-degli-esteri-iraniano-mohammad-javad-zarif-affrontare-il-cinquantacinquesimo-in-occasione-della-conferenza-di-monaco-sulla-sicurezza-a-monaco-di-baviera-germania-mohammad-javad-zarif-sembrava-di-avere-annunciato-dimissioni-nel-febbraio-25-2018-attraverso-i-media-sociali-grazie-per-il-grande-e-coraggioso-iraniani-e-i-miei-colleghi-ma-mi-scuso-per-la-mia-mancanza-di-servirvi-e-alcuni-difetti-nel-mio-lavoro-zarif-detto-sul-suo-account-instagram-credito-lu-yang-xinhua-alamy-live-news-image238218212.htmlRMRRFNN8–Tehran. Il 25 febbraio, 2018. Foto scattata nel febbraio 17, 2019 mostra Ministro degli Esteri iraniano Mohammad Javad Zarif affrontare il cinquantacinquesimo in occasione della conferenza di Monaco sulla sicurezza a Monaco di Baviera, Germania. Mohammad Javad Zarif sembrava di avere annunciato dimissioni nel febbraio 25, 2018 attraverso i media sociali. "Grazie per il grande e coraggioso iraniani e i miei colleghi, ma mi scuso per la mia mancanza di servirvi e alcuni difetti nel mio lavoro", Zarif detto sul suo account Instagram. Credito: Lu Yang/Xinhua/Alamy Live News

220202-N-SY758-1016 OCEANO ATLANTICO (DAL 2, 2022) marinai assegnati alla portaerei USS George H.W. Boccola (CVN 77) ispezionare un tubo flessibile antifuoco per individuare eventuali difetti durante una perforazione generale per quarti nell'alloggiamento dell'hangar, 2 febbraio 2022. George H.W. Bush fornisce all'autorità di comando nazionale capacità di lotta contro la guerra flessibile e personalizzabile attraverso il gruppo di sciopero del vettore che mantiene la stabilità e la sicurezza marittima al fine di garantire l'accesso, scoraggiare l'aggressione e difendere gli interessi degli Stati Uniti, alleati e partner. (STATI UNITI Foto Navy di Mass Communication Specialist classe 3rd Brandon Roberson) Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/220202-n-sy758-1016-oceano-atlantico-dal-2-2022-marinai-assegnati-alla-portaerei-uss-george-h-w-boccola-cvn-77-ispezionare-un-tubo-flessibile-antifuoco-per-individuare-eventuali-difetti-durante-una-perforazione-generale-per-quarti-nell-alloggiamento-dell-hangar-2-febbraio-2022-george-h-w-bush-fornisce-all-autorita-di-comando-nazionale-capacita-di-lotta-contro-la-guerra-flessibile-e-personalizzabile-attraverso-il-gruppo-di-sciopero-del-vettore-che-mantiene-la-stabilita-e-la-sicurezza-marittima-al-fine-di-garantire-l-accesso-scoraggiare-l-aggressione-e-difendere-gli-interessi-degli-stati-uniti-alleati-e-partner-stati-uniti-foto-navy-di-mass-communication-specialist-classe-3rd-brandon-roberson-image459718530.html

220202-N-SY758-1016 OCEANO ATLANTICO (DAL 2, 2022) marinai assegnati alla portaerei USS George H.W. Boccola (CVN 77) ispezionare un tubo flessibile antifuoco per individuare eventuali difetti durante una perforazione generale per quarti nell'alloggiamento dell'hangar, 2 febbraio 2022. George H.W. Bush fornisce all'autorità di comando nazionale capacità di lotta contro la guerra flessibile e personalizzabile attraverso il gruppo di sciopero del vettore che mantiene la stabilità e la sicurezza marittima al fine di garantire l'accesso, scoraggiare l'aggressione e difendere gli interessi degli Stati Uniti, alleati e partner. (STATI UNITI Foto Navy di Mass Communication Specialist classe 3rd Brandon Roberson) Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/220202-n-sy758-1016-oceano-atlantico-dal-2-2022-marinai-assegnati-alla-portaerei-uss-george-h-w-boccola-cvn-77-ispezionare-un-tubo-flessibile-antifuoco-per-individuare-eventuali-difetti-durante-una-perforazione-generale-per-quarti-nell-alloggiamento-dell-hangar-2-febbraio-2022-george-h-w-bush-fornisce-all-autorita-di-comando-nazionale-capacita-di-lotta-contro-la-guerra-flessibile-e-personalizzabile-attraverso-il-gruppo-di-sciopero-del-vettore-che-mantiene-la-stabilita-e-la-sicurezza-marittima-al-fine-di-garantire-l-accesso-scoraggiare-l-aggressione-e-difendere-gli-interessi-degli-stati-uniti-alleati-e-partner-stati-uniti-foto-navy-di-mass-communication-specialist-classe-3rd-brandon-roberson-image459718530.htmlRM2HKWYJX–220202-N-SY758-1016 OCEANO ATLANTICO (DAL 2, 2022) marinai assegnati alla portaerei USS George H.W. Boccola (CVN 77) ispezionare un tubo flessibile antifuoco per individuare eventuali difetti durante una perforazione generale per quarti nell'alloggiamento dell'hangar, 2 febbraio 2022. George H.W. Bush fornisce all'autorità di comando nazionale capacità di lotta contro la guerra flessibile e personalizzabile attraverso il gruppo di sciopero del vettore che mantiene la stabilità e la sicurezza marittima al fine di garantire l'accesso, scoraggiare l'aggressione e difendere gli interessi degli Stati Uniti, alleati e partner. (STATI UNITI Foto Navy di Mass Communication Specialist classe 3rd Brandon Roberson)

![A92288 U19BG SCATOLA TV GIUNZIONE K. PETERSON (Project Engineer) FEB 13 92 EG&G/NTS PHOTO LAB[Nota dell'archivista: Difetti significativi presenti in negativo] Data di pubblicazione: 2/13/1992 BG-TUNNEL; SCATOLE; EDGERTON, GERMESHAUSEN & GRIER; EG&G; APPARECCHIATURE; APPARECCHIATURE (SNL); STRUMENTI; STRUMENTI E APPARECCHIATURE; GIUNZIONE; TEST DI GIUNZIONE; NEVADA; NEVADA; NEVADA; NTS; TECNOLOGIA NUCLEARE; TEST NUCLEARI; TEST NUCLEARI; SITI DI TEST; GALLERIE; TV BOX; UGT; SOTTOTERRA; TEST SOTTERRANEI; FILI E CAVI; IMMAGINI STORICHE DELLA SCATOLA DI DERIVAZIONE-TV. 1972 - 2012. Dipartimento di energia. Consigliere nazionale per la sicurezza nucleare Foto Stock A92288 U19BG SCATOLA TV GIUNZIONE K. PETERSON (Project Engineer) FEB 13 92 EG&G/NTS PHOTO LAB[Nota dell'archivista: Difetti significativi presenti in negativo] Data di pubblicazione: 2/13/1992 BG-TUNNEL; SCATOLE; EDGERTON, GERMESHAUSEN & GRIER; EG&G; APPARECCHIATURE; APPARECCHIATURE (SNL); STRUMENTI; STRUMENTI E APPARECCHIATURE; GIUNZIONE; TEST DI GIUNZIONE; NEVADA; NEVADA; NEVADA; NTS; TECNOLOGIA NUCLEARE; TEST NUCLEARI; TEST NUCLEARI; SITI DI TEST; GALLERIE; TV BOX; UGT; SOTTOTERRA; TEST SOTTERRANEI; FILI E CAVI; IMMAGINI STORICHE DELLA SCATOLA DI DERIVAZIONE-TV. 1972 - 2012. Dipartimento di energia. Consigliere nazionale per la sicurezza nucleare Foto Stock](https://c8.alamy.com/compit/2jr61ma/a92288-u19bg-scatola-tv-giunzione-k-peterson-project-engineer-feb-13-92-eg-g-nts-photo-lab-nota-dell-archivista-difetti-significativi-presenti-in-negativo-data-di-pubblicazione-2-13-1992-bg-tunnel-scatole-edgerton-germeshausen-grier-eg-g-apparecchiature-apparecchiature-snl-strumenti-strumenti-e-apparecchiature-giunzione-test-di-giunzione-nevada-nevada-nevada-nts-tecnologia-nucleare-test-nucleari-test-nucleari-siti-di-test-gallerie-tv-box-ugt-sottoterra-test-sotterranei-fili-e-cavi-immagini-storiche-della-scatola-di-derivazione-tv-1972-2012-dipartimento-di-energia-consigliere-nazionale-per-la-sicurezza-nucleare-2jr61ma.jpg) A92288 U19BG SCATOLA TV GIUNZIONE K. PETERSON (Project Engineer) FEB 13 92 EG&G/NTS PHOTO LAB[Nota dell'archivista: Difetti significativi presenti in negativo] Data di pubblicazione: 2/13/1992 BG-TUNNEL; SCATOLE; EDGERTON, GERMESHAUSEN & GRIER; EG&G; APPARECCHIATURE; APPARECCHIATURE (SNL); STRUMENTI; STRUMENTI E APPARECCHIATURE; GIUNZIONE; TEST DI GIUNZIONE; NEVADA; NEVADA; NEVADA; NTS; TECNOLOGIA NUCLEARE; TEST NUCLEARI; TEST NUCLEARI; SITI DI TEST; GALLERIE; TV BOX; UGT; SOTTOTERRA; TEST SOTTERRANEI; FILI E CAVI; IMMAGINI STORICHE DELLA SCATOLA DI DERIVAZIONE-TV. 1972 - 2012. Dipartimento di energia. Consigliere nazionale per la sicurezza nucleare Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/a92288-u19bg-scatola-tv-giunzione-k-peterson-project-engineer-feb-13-92-eg-g-nts-photo-lab-nota-dell-archivista-difetti-significativi-presenti-in-negativo-data-di-pubblicazione-2-13-1992-bg-tunnel-scatole-edgerton-germeshausen-grier-eg-g-apparecchiature-apparecchiature-snl-strumenti-strumenti-e-apparecchiature-giunzione-test-di-giunzione-nevada-nevada-nevada-nts-tecnologia-nucleare-test-nucleari-test-nucleari-siti-di-test-gallerie-tv-box-ugt-sottoterra-test-sotterranei-fili-e-cavi-immagini-storiche-della-scatola-di-derivazione-tv-1972-2012-dipartimento-di-energia-consigliere-nazionale-per-la-sicurezza-nucleare-image478950090.html

A92288 U19BG SCATOLA TV GIUNZIONE K. PETERSON (Project Engineer) FEB 13 92 EG&G/NTS PHOTO LAB[Nota dell'archivista: Difetti significativi presenti in negativo] Data di pubblicazione: 2/13/1992 BG-TUNNEL; SCATOLE; EDGERTON, GERMESHAUSEN & GRIER; EG&G; APPARECCHIATURE; APPARECCHIATURE (SNL); STRUMENTI; STRUMENTI E APPARECCHIATURE; GIUNZIONE; TEST DI GIUNZIONE; NEVADA; NEVADA; NEVADA; NTS; TECNOLOGIA NUCLEARE; TEST NUCLEARI; TEST NUCLEARI; SITI DI TEST; GALLERIE; TV BOX; UGT; SOTTOTERRA; TEST SOTTERRANEI; FILI E CAVI; IMMAGINI STORICHE DELLA SCATOLA DI DERIVAZIONE-TV. 1972 - 2012. Dipartimento di energia. Consigliere nazionale per la sicurezza nucleare Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/a92288-u19bg-scatola-tv-giunzione-k-peterson-project-engineer-feb-13-92-eg-g-nts-photo-lab-nota-dell-archivista-difetti-significativi-presenti-in-negativo-data-di-pubblicazione-2-13-1992-bg-tunnel-scatole-edgerton-germeshausen-grier-eg-g-apparecchiature-apparecchiature-snl-strumenti-strumenti-e-apparecchiature-giunzione-test-di-giunzione-nevada-nevada-nevada-nts-tecnologia-nucleare-test-nucleari-test-nucleari-siti-di-test-gallerie-tv-box-ugt-sottoterra-test-sotterranei-fili-e-cavi-immagini-storiche-della-scatola-di-derivazione-tv-1972-2012-dipartimento-di-energia-consigliere-nazionale-per-la-sicurezza-nucleare-image478950090.htmlRM2JR61MA–A92288 U19BG SCATOLA TV GIUNZIONE K. PETERSON (Project Engineer) FEB 13 92 EG&G/NTS PHOTO LAB[Nota dell'archivista: Difetti significativi presenti in negativo] Data di pubblicazione: 2/13/1992 BG-TUNNEL; SCATOLE; EDGERTON, GERMESHAUSEN & GRIER; EG&G; APPARECCHIATURE; APPARECCHIATURE (SNL); STRUMENTI; STRUMENTI E APPARECCHIATURE; GIUNZIONE; TEST DI GIUNZIONE; NEVADA; NEVADA; NEVADA; NTS; TECNOLOGIA NUCLEARE; TEST NUCLEARI; TEST NUCLEARI; SITI DI TEST; GALLERIE; TV BOX; UGT; SOTTOTERRA; TEST SOTTERRANEI; FILI E CAVI; IMMAGINI STORICHE DELLA SCATOLA DI DERIVAZIONE-TV. 1972 - 2012. Dipartimento di energia. Consigliere nazionale per la sicurezza nucleare

Amministratore octogenico che utilizza un tablet per valutare i difetti di sicurezza informatica dei server dovuti a connessioni di rete non protette. Dipendente esperto che garantisce che lo spazio high-tech sia impenetrabile dagli attacchi ddos Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/amministratore-octogenico-che-utilizza-un-tablet-per-valutare-i-difetti-di-sicurezza-informatica-dei-server-dovuti-a-connessioni-di-rete-non-protette-dipendente-esperto-che-garantisce-che-lo-spazio-high-tech-sia-impenetrabile-dagli-attacchi-ddos-image563626098.html

Amministratore octogenico che utilizza un tablet per valutare i difetti di sicurezza informatica dei server dovuti a connessioni di rete non protette. Dipendente esperto che garantisce che lo spazio high-tech sia impenetrabile dagli attacchi ddos Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/amministratore-octogenico-che-utilizza-un-tablet-per-valutare-i-difetti-di-sicurezza-informatica-dei-server-dovuti-a-connessioni-di-rete-non-protette-dipendente-esperto-che-garantisce-che-lo-spazio-high-tech-sia-impenetrabile-dagli-attacchi-ddos-image563626098.htmlRF2RMYARE–Amministratore octogenico che utilizza un tablet per valutare i difetti di sicurezza informatica dei server dovuti a connessioni di rete non protette. Dipendente esperto che garantisce che lo spazio high-tech sia impenetrabile dagli attacchi ddos

RMB6GNFN–Macro screenshot del browser web Internet Explorer l'icona con la falla di sicurezza scrivendo solo uso editoriale

Questo è il volto di un hacker esperto di sistemi operativi e altri programmi. Sfrutterà i difetti e li violerà Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/questo-e-il-volto-di-un-hacker-esperto-di-sistemi-operativi-e-altri-programmi-sfruttera-i-difetti-e-li-violera-image567937410.html

Questo è il volto di un hacker esperto di sistemi operativi e altri programmi. Sfrutterà i difetti e li violerà Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/questo-e-il-volto-di-un-hacker-esperto-di-sistemi-operativi-e-altri-programmi-sfruttera-i-difetti-e-li-violera-image567937410.htmlRF2RYYNXX–Questo è il volto di un hacker esperto di sistemi operativi e altri programmi. Sfrutterà i difetti e li violerà

Ombra. Sistemi informatici aziendali progettati per risolvere i difetti del sistema informativo centralizzato. Il dipendente del software utilizza senza approvazione IT. Illustrazione vettoriale piatta Illustrazione Vettorialehttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/ombra-sistemi-informatici-aziendali-progettati-per-risolvere-i-difetti-del-sistema-informativo-centralizzato-il-dipendente-del-software-utilizza-senza-approvazione-it-illustrazione-vettoriale-piatta-image621379355.html

Ombra. Sistemi informatici aziendali progettati per risolvere i difetti del sistema informativo centralizzato. Il dipendente del software utilizza senza approvazione IT. Illustrazione vettoriale piatta Illustrazione Vettorialehttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/ombra-sistemi-informatici-aziendali-progettati-per-risolvere-i-difetti-del-sistema-informativo-centralizzato-il-dipendente-del-software-utilizza-senza-approvazione-it-illustrazione-vettoriale-piatta-image621379355.htmlRF2Y2X7KR–Ombra. Sistemi informatici aziendali progettati per risolvere i difetti del sistema informativo centralizzato. Il dipendente del software utilizza senza approvazione IT. Illustrazione vettoriale piatta

Airman 1. Classe Joshua Wilson, 49o delle forze di sicurezza Squadron patrolman, restituisce il suo quotidiano rilasciato M9 Beretta alla fine del suo turno a Holloman Air Force Base, N.M., 2 aprile 2015. La SF armory è responsabile per l'emissione e ricezione di sistemi d'arma per SF posti e patrolmen. Le armi sono liquidati di munizioni ed ispezionata per verificare la presenza di eventuali difetti o discrepanze. Se sono necessarie riparazioni, essi sono incanalati al combat arms gamma per le riparazioni. Airman 1. Classe Aaron Montoya / rilasciato) Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/foto-immagine-airman-1-classe-joshua-wilson-49o-delle-forze-di-sicurezza-squadron-patrolman-restituisce-il-suo-quotidiano-rilasciato-m9-beretta-alla-fine-del-suo-turno-a-holloman-air-force-base-n-m-2-aprile-2015-la-sf-armory-e-responsabile-per-l-emissione-e-ricezione-di-sistemi-d-arma-per-sf-posti-e-patrolmen-le-armi-sono-liquidati-di-munizioni-ed-ispezionata-per-verificare-la-presenza-di-eventuali-difetti-o-discrepanze-se-sono-necessarie-riparazioni-essi-sono-incanalati-al-combat-arms-gamma-per-le-riparazioni-airman-1-classe-aaron-montoya-rilasciato-129324252.html

Airman 1. Classe Joshua Wilson, 49o delle forze di sicurezza Squadron patrolman, restituisce il suo quotidiano rilasciato M9 Beretta alla fine del suo turno a Holloman Air Force Base, N.M., 2 aprile 2015. La SF armory è responsabile per l'emissione e ricezione di sistemi d'arma per SF posti e patrolmen. Le armi sono liquidati di munizioni ed ispezionata per verificare la presenza di eventuali difetti o discrepanze. Se sono necessarie riparazioni, essi sono incanalati al combat arms gamma per le riparazioni. Airman 1. Classe Aaron Montoya / rilasciato) Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/foto-immagine-airman-1-classe-joshua-wilson-49o-delle-forze-di-sicurezza-squadron-patrolman-restituisce-il-suo-quotidiano-rilasciato-m9-beretta-alla-fine-del-suo-turno-a-holloman-air-force-base-n-m-2-aprile-2015-la-sf-armory-e-responsabile-per-l-emissione-e-ricezione-di-sistemi-d-arma-per-sf-posti-e-patrolmen-le-armi-sono-liquidati-di-munizioni-ed-ispezionata-per-verificare-la-presenza-di-eventuali-difetti-o-discrepanze-se-sono-necessarie-riparazioni-essi-sono-incanalati-al-combat-arms-gamma-per-le-riparazioni-airman-1-classe-aaron-montoya-rilasciato-129324252.htmlRMHEB6B8–Airman 1. Classe Joshua Wilson, 49o delle forze di sicurezza Squadron patrolman, restituisce il suo quotidiano rilasciato M9 Beretta alla fine del suo turno a Holloman Air Force Base, N.M., 2 aprile 2015. La SF armory è responsabile per l'emissione e ricezione di sistemi d'arma per SF posti e patrolmen. Le armi sono liquidati di munizioni ed ispezionata per verificare la presenza di eventuali difetti o discrepanze. Se sono necessarie riparazioni, essi sono incanalati al combat arms gamma per le riparazioni. Airman 1. Classe Aaron Montoya / rilasciato)

Non possiamo permettere che tutti i difetti filtrino attraverso. due tecnici che utilizzano un tablet digitale mentre lavorano in una sala server. Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/non-possiamo-permettere-che-tutti-i-difetti-filtrino-attraverso-due-tecnici-che-utilizzano-un-tablet-digitale-mentre-lavorano-in-una-sala-server-image554288694.html

Non possiamo permettere che tutti i difetti filtrino attraverso. due tecnici che utilizzano un tablet digitale mentre lavorano in una sala server. Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/non-possiamo-permettere-che-tutti-i-difetti-filtrino-attraverso-due-tecnici-che-utilizzano-un-tablet-digitale-mentre-lavorano-in-una-sala-server-image554288694.htmlRF2R5P0TP–Non possiamo permettere che tutti i difetti filtrino attraverso. due tecnici che utilizzano un tablet digitale mentre lavorano in una sala server.

Tecnologia degli occhi con informazioni sulla tecnologia di scansione. Si riferisce all'uso della tecnologia per cercare di risolvere i difetti del lavoro aziendale o industriale Illustrazione Vettorialehttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/tecnologia-degli-occhi-con-informazioni-sulla-tecnologia-di-scansione-si-riferisce-all-uso-della-tecnologia-per-cercare-di-risolvere-i-difetti-del-lavoro-aziendale-o-industriale-image567936326.html

Tecnologia degli occhi con informazioni sulla tecnologia di scansione. Si riferisce all'uso della tecnologia per cercare di risolvere i difetti del lavoro aziendale o industriale Illustrazione Vettorialehttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/tecnologia-degli-occhi-con-informazioni-sulla-tecnologia-di-scansione-si-riferisce-all-uso-della-tecnologia-per-cercare-di-risolvere-i-difetti-del-lavoro-aziendale-o-industriale-image567936326.htmlRF2RYYMG6–Tecnologia degli occhi con informazioni sulla tecnologia di scansione. Si riferisce all'uso della tecnologia per cercare di risolvere i difetti del lavoro aziendale o industriale

Billingshurst, West Sussex, Regno Unito. 19th ago, 2022. Apple ha rilasciato aggiornamenti per correggere i difetti di sicurezza su iPhone, iPad e dispositivi Mac dopo che gli hacker hanno "sfruttato attivamente" le vulnerabilità e i difetti di sicurezza. Credit: Andy Soloman/Alamy Live News Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/billingshurst-west-sussex-regno-unito-19th-ago-2022-apple-ha-rilasciato-aggiornamenti-per-correggere-i-difetti-di-sicurezza-su-iphone-ipad-e-dispositivi-mac-dopo-che-gli-hacker-hanno-sfruttato-attivamente-le-vulnerabilita-e-i-difetti-di-sicurezza-credit-andy-soloman-alamy-live-news-image478662825.html

Billingshurst, West Sussex, Regno Unito. 19th ago, 2022. Apple ha rilasciato aggiornamenti per correggere i difetti di sicurezza su iPhone, iPad e dispositivi Mac dopo che gli hacker hanno "sfruttato attivamente" le vulnerabilità e i difetti di sicurezza. Credit: Andy Soloman/Alamy Live News Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/billingshurst-west-sussex-regno-unito-19th-ago-2022-apple-ha-rilasciato-aggiornamenti-per-correggere-i-difetti-di-sicurezza-su-iphone-ipad-e-dispositivi-mac-dopo-che-gli-hacker-hanno-sfruttato-attivamente-le-vulnerabilita-e-i-difetti-di-sicurezza-credit-andy-soloman-alamy-live-news-image478662825.htmlRF2JPMY8W–Billingshurst, West Sussex, Regno Unito. 19th ago, 2022. Apple ha rilasciato aggiornamenti per correggere i difetti di sicurezza su iPhone, iPad e dispositivi Mac dopo che gli hacker hanno "sfruttato attivamente" le vulnerabilità e i difetti di sicurezza. Credit: Andy Soloman/Alamy Live News

RF2J9G57W–Correzione dei difetti di sicurezza icona di concetto turchese

Foto dei loghi di Postbank, plasma service e redteam pentesting nel loro ufficio di Aquisgrana di notte. Deutsche Postbank AG, parte della Deutsche Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/foto-dei-loghi-di-postbank-plasma-service-e-redteam-pentesting-nel-loro-ufficio-di-aquisgrana-di-notte-deutsche-postbank-ag-parte-della-deutsche-image602376834.html

Foto dei loghi di Postbank, plasma service e redteam pentesting nel loro ufficio di Aquisgrana di notte. Deutsche Postbank AG, parte della Deutsche Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/foto-dei-loghi-di-postbank-plasma-service-e-redteam-pentesting-nel-loro-ufficio-di-aquisgrana-di-notte-deutsche-postbank-ag-parte-della-deutsche-image602376834.htmlRF2X00HPA–Foto dei loghi di Postbank, plasma service e redteam pentesting nel loro ufficio di Aquisgrana di notte. Deutsche Postbank AG, parte della Deutsche

Dettaglio del nuovo specchio vintage con cornice in legno di lusso consegnato senza eventuali difetti nella confezione di cartone - sicurezza durante trasporto di oggetti fragili Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/dettaglio-del-nuovo-specchio-vintage-con-cornice-in-legno-di-lusso-consegnato-senza-eventuali-difetti-nella-confezione-di-cartone-sicurezza-durante-trasporto-di-oggetti-fragili-image410827980.html

Dettaglio del nuovo specchio vintage con cornice in legno di lusso consegnato senza eventuali difetti nella confezione di cartone - sicurezza durante trasporto di oggetti fragili Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/dettaglio-del-nuovo-specchio-vintage-con-cornice-in-legno-di-lusso-consegnato-senza-eventuali-difetti-nella-confezione-di-cartone-sicurezza-durante-trasporto-di-oggetti-fragili-image410827980.htmlRF2ETAR7T–Dettaglio del nuovo specchio vintage con cornice in legno di lusso consegnato senza eventuali difetti nella confezione di cartone - sicurezza durante trasporto di oggetti fragili

Bildnummer: 54658750 Datum: 19.11.2010 Copyright: imago/Xinhua (101119) -- SHANGHAI, 19 novembre 2010 (Xinhua) -- i lavoratori imparano l'uso dell'estintore in un cantiere nel distretto Luwan di Shanghai, Cina orientale, 19 novembre 2010. A tutti i cantieri di Shanghai è stato ordinato di smettere di lavorare e controllare potenziali difetti di sicurezza dalle 9.00 alle 11.00, venerdì. (Xinhua/Pei Xin) (zgp) CHINA-SHANGHAI-CONSTRUCTION SITE-SECURITY EXAMINATION (CN) PUBLICATIONxNOTxINxCHN Wirtschaft Bauwirtschaft Sicherheit kbdig xub 2010 quer o0 Arbeitwelten Feuerlöscher Bildnummer 54658750 Date 19 11 2010 Copy Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/bildnummer-54658750-datum-19-11-2010-copyright-imago-xinhua-101119-shanghai-19-novembre-2010-xinhua-i-lavoratori-imparano-l-uso-dell-estintore-in-un-cantiere-nel-distretto-luwan-di-shanghai-cina-orientale-19-novembre-2010-a-tutti-i-cantieri-di-shanghai-e-stato-ordinato-di-smettere-di-lavorare-e-controllare-potenziali-difetti-di-sicurezza-dalle-9-00-alle-11-00-venerdi-xinhua-pei-xin-zgp-china-shanghai-construction-site-security-examination-cn-publicationxnotxinxchn-wirtschaft-bauwirtschaft-sicherheit-kbdig-xub-2010-quer-o0-arbeitwelten-feuerloscher-bildnummer-54658750-date-19-11-2010-copy-image562676545.html

Bildnummer: 54658750 Datum: 19.11.2010 Copyright: imago/Xinhua (101119) -- SHANGHAI, 19 novembre 2010 (Xinhua) -- i lavoratori imparano l'uso dell'estintore in un cantiere nel distretto Luwan di Shanghai, Cina orientale, 19 novembre 2010. A tutti i cantieri di Shanghai è stato ordinato di smettere di lavorare e controllare potenziali difetti di sicurezza dalle 9.00 alle 11.00, venerdì. (Xinhua/Pei Xin) (zgp) CHINA-SHANGHAI-CONSTRUCTION SITE-SECURITY EXAMINATION (CN) PUBLICATIONxNOTxINxCHN Wirtschaft Bauwirtschaft Sicherheit kbdig xub 2010 quer o0 Arbeitwelten Feuerlöscher Bildnummer 54658750 Date 19 11 2010 Copy Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/bildnummer-54658750-datum-19-11-2010-copyright-imago-xinhua-101119-shanghai-19-novembre-2010-xinhua-i-lavoratori-imparano-l-uso-dell-estintore-in-un-cantiere-nel-distretto-luwan-di-shanghai-cina-orientale-19-novembre-2010-a-tutti-i-cantieri-di-shanghai-e-stato-ordinato-di-smettere-di-lavorare-e-controllare-potenziali-difetti-di-sicurezza-dalle-9-00-alle-11-00-venerdi-xinhua-pei-xin-zgp-china-shanghai-construction-site-security-examination-cn-publicationxnotxinxchn-wirtschaft-bauwirtschaft-sicherheit-kbdig-xub-2010-quer-o0-arbeitwelten-feuerloscher-bildnummer-54658750-date-19-11-2010-copy-image562676545.htmlRM2RKC3JW–Bildnummer: 54658750 Datum: 19.11.2010 Copyright: imago/Xinhua (101119) -- SHANGHAI, 19 novembre 2010 (Xinhua) -- i lavoratori imparano l'uso dell'estintore in un cantiere nel distretto Luwan di Shanghai, Cina orientale, 19 novembre 2010. A tutti i cantieri di Shanghai è stato ordinato di smettere di lavorare e controllare potenziali difetti di sicurezza dalle 9.00 alle 11.00, venerdì. (Xinhua/Pei Xin) (zgp) CHINA-SHANGHAI-CONSTRUCTION SITE-SECURITY EXAMINATION (CN) PUBLICATIONxNOTxINxCHN Wirtschaft Bauwirtschaft Sicherheit kbdig xub 2010 quer o0 Arbeitwelten Feuerlöscher Bildnummer 54658750 Date 19 11 2010 Copy

La schermata di installazione di Google Play per l'applicazione di videoconferenza Zoom. Ci sono problemi di sicurezza e di privacy con l'app Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/la-schermata-di-installazione-di-google-play-per-l-applicazione-di-videoconferenza-zoom-ci-sono-problemi-di-sicurezza-e-di-privacy-con-l-app-image351971000.html

La schermata di installazione di Google Play per l'applicazione di videoconferenza Zoom. Ci sono problemi di sicurezza e di privacy con l'app Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/la-schermata-di-installazione-di-google-play-per-l-applicazione-di-videoconferenza-zoom-ci-sono-problemi-di-sicurezza-e-di-privacy-con-l-app-image351971000.htmlRM2BCHJGT–La schermata di installazione di Google Play per l'applicazione di videoconferenza Zoom. Ci sono problemi di sicurezza e di privacy con l'app

Evitare restrizioni e barriere. Sistemi di sicurezza deboli. Scappatoie nelle leggi, aggirare le regole. Regole inefficaci. Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/evitare-restrizioni-e-barriere-sistemi-di-sicurezza-deboli-scappatoie-nelle-leggi-aggirare-le-regole-regole-inefficaci-image629402800.html

Evitare restrizioni e barriere. Sistemi di sicurezza deboli. Scappatoie nelle leggi, aggirare le regole. Regole inefficaci. Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/evitare-restrizioni-e-barriere-sistemi-di-sicurezza-deboli-scappatoie-nelle-leggi-aggirare-le-regole-regole-inefficaci-image629402800.htmlRF2YFYNKC–Evitare restrizioni e barriere. Sistemi di sicurezza deboli. Scappatoie nelle leggi, aggirare le regole. Regole inefficaci.

Un sleeveband "Reinhard Heydrich' per uomini arruolati o Sottufficiali del sesto o xi SS-Gebirgsjäger-Regiment in 6SS-Gebirgs-Division "Nord". Nero e grigio argento BeVo tipo con estremità cucita e tessuto produttore nome 'BEVO-WUPPERTAL'. Non sottoscritto. Leggermente sporca con piccoli difetti. Lunghezza 49 cm. storica, storica del xx secolo, 1930S, 1940s, secret service, servizio di sicurezza, servizi segreti, i servizi di sicurezza, polizia, servizio armato, servizi armati, NS, il socialismo nazionale, il nazismo, il terzo Reich, Reich tedesco, Germania, utensile e un pezzo di attrezzature, utensili, oggetto, oggetti, alambicchi, cli, Editorial-Use-solo Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/un-sleeveband-reinhard-heydrich-per-uomini-arruolati-o-sottufficiali-del-sesto-o-xi-ss-gebirgsjager-regiment-in-6ss-gebirgs-division-nord-nero-e-grigio-argento-bevo-tipo-con-estremita-cucita-e-tessuto-produttore-nome-bevo-wuppertal-non-sottoscritto-leggermente-sporca-con-piccoli-difetti-lunghezza-49-cm-storica-storica-del-xx-secolo-1930s-1940s-secret-service-servizio-di-sicurezza-servizi-segreti-i-servizi-di-sicurezza-polizia-servizio-armato-servizi-armati-ns-il-socialismo-nazionale-il-nazismo-il-terzo-reich-reich-tedesco-germania-utensile-e-un-pezzo-di-attrezzature-utensili-oggetto-oggetti-alambicchi-cli-editorial-use-solo-image245839885.html

Un sleeveband "Reinhard Heydrich' per uomini arruolati o Sottufficiali del sesto o xi SS-Gebirgsjäger-Regiment in 6SS-Gebirgs-Division "Nord". Nero e grigio argento BeVo tipo con estremità cucita e tessuto produttore nome 'BEVO-WUPPERTAL'. Non sottoscritto. Leggermente sporca con piccoli difetti. Lunghezza 49 cm. storica, storica del xx secolo, 1930S, 1940s, secret service, servizio di sicurezza, servizi segreti, i servizi di sicurezza, polizia, servizio armato, servizi armati, NS, il socialismo nazionale, il nazismo, il terzo Reich, Reich tedesco, Germania, utensile e un pezzo di attrezzature, utensili, oggetto, oggetti, alambicchi, cli, Editorial-Use-solo Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/un-sleeveband-reinhard-heydrich-per-uomini-arruolati-o-sottufficiali-del-sesto-o-xi-ss-gebirgsjager-regiment-in-6ss-gebirgs-division-nord-nero-e-grigio-argento-bevo-tipo-con-estremita-cucita-e-tessuto-produttore-nome-bevo-wuppertal-non-sottoscritto-leggermente-sporca-con-piccoli-difetti-lunghezza-49-cm-storica-storica-del-xx-secolo-1930s-1940s-secret-service-servizio-di-sicurezza-servizi-segreti-i-servizi-di-sicurezza-polizia-servizio-armato-servizi-armati-ns-il-socialismo-nazionale-il-nazismo-il-terzo-reich-reich-tedesco-germania-utensile-e-un-pezzo-di-attrezzature-utensili-oggetto-oggetti-alambicchi-cli-editorial-use-solo-image245839885.htmlRMT7XY7W–Un sleeveband "Reinhard Heydrich' per uomini arruolati o Sottufficiali del sesto o xi SS-Gebirgsjäger-Regiment in 6SS-Gebirgs-Division "Nord". Nero e grigio argento BeVo tipo con estremità cucita e tessuto produttore nome 'BEVO-WUPPERTAL'. Non sottoscritto. Leggermente sporca con piccoli difetti. Lunghezza 49 cm. storica, storica del xx secolo, 1930S, 1940s, secret service, servizio di sicurezza, servizi segreti, i servizi di sicurezza, polizia, servizio armato, servizi armati, NS, il socialismo nazionale, il nazismo, il terzo Reich, Reich tedesco, Germania, utensile e un pezzo di attrezzature, utensili, oggetto, oggetti, alambicchi, cli, Editorial-Use-solo

Difetti critici riguardano hardware del computer Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/foto-immagine-difetti-critici-riguardano-hardware-del-computer-175853864.html

Difetti critici riguardano hardware del computer Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/foto-immagine-difetti-critici-riguardano-hardware-del-computer-175853864.htmlRFM62RB4–Difetti critici riguardano hardware del computer

Il personale Sgt. Leon Hardy, 931st sicurezza Force Squadron combat arms formazione e manutenzione di istruttore, valuta uno studente che target durante un corso CATM Dicembre 2, 2017, a McConnell Air Force Base, Kan. Valutando raggruppamenti shot, istruttori fornire feedback agli aviatori di comporre nei loro siti, correggere la propria postura o altri difetti. (U.S. Air Force photo by Staff Sgt. Preston Webb) Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/il-personale-sgt-leon-hardy-931st-sicurezza-force-squadron-combat-arms-formazione-e-manutenzione-di-istruttore-valuta-uno-studente-che-target-durante-un-corso-catm-dicembre-2-2017-a-mcconnell-air-force-base-kan-valutando-raggruppamenti-shot-istruttori-fornire-feedback-agli-aviatori-di-comporre-nei-loro-siti-correggere-la-propria-postura-o-altri-difetti-u-s-air-force-photo-by-staff-sgt-preston-webb-image180624694.html

Il personale Sgt. Leon Hardy, 931st sicurezza Force Squadron combat arms formazione e manutenzione di istruttore, valuta uno studente che target durante un corso CATM Dicembre 2, 2017, a McConnell Air Force Base, Kan. Valutando raggruppamenti shot, istruttori fornire feedback agli aviatori di comporre nei loro siti, correggere la propria postura o altri difetti. (U.S. Air Force photo by Staff Sgt. Preston Webb) Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/il-personale-sgt-leon-hardy-931st-sicurezza-force-squadron-combat-arms-formazione-e-manutenzione-di-istruttore-valuta-uno-studente-che-target-durante-un-corso-catm-dicembre-2-2017-a-mcconnell-air-force-base-kan-valutando-raggruppamenti-shot-istruttori-fornire-feedback-agli-aviatori-di-comporre-nei-loro-siti-correggere-la-propria-postura-o-altri-difetti-u-s-air-force-photo-by-staff-sgt-preston-webb-image180624694.htmlRMMDT4HX–Il personale Sgt. Leon Hardy, 931st sicurezza Force Squadron combat arms formazione e manutenzione di istruttore, valuta uno studente che target durante un corso CATM Dicembre 2, 2017, a McConnell Air Force Base, Kan. Valutando raggruppamenti shot, istruttori fornire feedback agli aviatori di comporre nei loro siti, correggere la propria postura o altri difetti. (U.S. Air Force photo by Staff Sgt. Preston Webb)

La prossima generazione di reti di raccogliere enormi quantità di dati in grandi città e sono una minaccia alla privacy Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/la-prossima-generazione-di-reti-di-raccogliere-enormi-quantita-di-dati-in-grandi-citta-e-sono-una-minaccia-alla-privacy-image335568438.html

La prossima generazione di reti di raccogliere enormi quantità di dati in grandi città e sono una minaccia alla privacy Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/la-prossima-generazione-di-reti-di-raccogliere-enormi-quantita-di-dati-in-grandi-citta-e-sono-una-minaccia-alla-privacy-image335568438.htmlRF2ADXCY2–La prossima generazione di reti di raccogliere enormi quantità di dati in grandi città e sono una minaccia alla privacy

![A760838 HANNA, WY GASSIFICAZIONE DEL CARBONE B. BENJAMIN (Project Engineer) Apr 15 76 EG&G/NTS PHOTO LAB[nota dell'archivista: I difetti esistono in negativo] Data di pubblicazione: 4/15/1976 BENJAMIN, BENJAMIN CODY; ESPLORAZIONE DEL CARBONE; PROGETTO DI GASSIFICAZIONE DEL CARBONE; SPORCO (SUOLO); EDGERTON, GERMESHAUSEN & GRIER; EG&G; APPARECCHIATURE E STRUMENTI; APPARECCHIATURE (SNL); HANNA, WY; STRUMENTI E ATTREZZATURE; NEVADA TEST SITE; NTS; CAPANNONI; PALI TELEFONICI; SITI DI PROVA; RIMORCHI; CAMION; VEICOLI, MOTORI (NON MILITARI); FILI E CAVI; WYOMING; IMMAGINI STORICHE DI GASSIFICAZIONE DEL CARBONE. 1972 - 2012. Dipartimento di energia. Sicurezza nucleare nazionale A Foto Stock A760838 HANNA, WY GASSIFICAZIONE DEL CARBONE B. BENJAMIN (Project Engineer) Apr 15 76 EG&G/NTS PHOTO LAB[nota dell'archivista: I difetti esistono in negativo] Data di pubblicazione: 4/15/1976 BENJAMIN, BENJAMIN CODY; ESPLORAZIONE DEL CARBONE; PROGETTO DI GASSIFICAZIONE DEL CARBONE; SPORCO (SUOLO); EDGERTON, GERMESHAUSEN & GRIER; EG&G; APPARECCHIATURE E STRUMENTI; APPARECCHIATURE (SNL); HANNA, WY; STRUMENTI E ATTREZZATURE; NEVADA TEST SITE; NTS; CAPANNONI; PALI TELEFONICI; SITI DI PROVA; RIMORCHI; CAMION; VEICOLI, MOTORI (NON MILITARI); FILI E CAVI; WYOMING; IMMAGINI STORICHE DI GASSIFICAZIONE DEL CARBONE. 1972 - 2012. Dipartimento di energia. Sicurezza nucleare nazionale A Foto Stock](https://c8.alamy.com/compit/2jr8pfn/a760838-hanna-wy-gassificazione-del-carbone-b-benjamin-project-engineer-apr-15-76-eg-g-nts-photo-lab-nota-dell-archivista-i-difetti-esistono-in-negativo-data-di-pubblicazione-4-15-1976-benjamin-benjamin-cody-esplorazione-del-carbone-progetto-di-gassificazione-del-carbone-sporco-suolo-edgerton-germeshausen-grier-eg-g-apparecchiature-e-strumenti-apparecchiature-snl-hanna-wy-strumenti-e-attrezzature-nevada-test-site-nts-capannoni-pali-telefonici-siti-di-prova-rimorchi-camion-veicoli-motori-non-militari-fili-e-cavi-wyoming-immagini-storiche-di-gassificazione-del-carbone-1972-2012-dipartimento-di-energia-sicurezza-nucleare-nazionale-a-2jr8pfn.jpg) A760838 HANNA, WY GASSIFICAZIONE DEL CARBONE B. BENJAMIN (Project Engineer) Apr 15 76 EG&G/NTS PHOTO LAB[nota dell'archivista: I difetti esistono in negativo] Data di pubblicazione: 4/15/1976 BENJAMIN, BENJAMIN CODY; ESPLORAZIONE DEL CARBONE; PROGETTO DI GASSIFICAZIONE DEL CARBONE; SPORCO (SUOLO); EDGERTON, GERMESHAUSEN & GRIER; EG&G; APPARECCHIATURE E STRUMENTI; APPARECCHIATURE (SNL); HANNA, WY; STRUMENTI E ATTREZZATURE; NEVADA TEST SITE; NTS; CAPANNONI; PALI TELEFONICI; SITI DI PROVA; RIMORCHI; CAMION; VEICOLI, MOTORI (NON MILITARI); FILI E CAVI; WYOMING; IMMAGINI STORICHE DI GASSIFICAZIONE DEL CARBONE. 1972 - 2012. Dipartimento di energia. Sicurezza nucleare nazionale A Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/a760838-hanna-wy-gassificazione-del-carbone-b-benjamin-project-engineer-apr-15-76-eg-g-nts-photo-lab-nota-dell-archivista-i-difetti-esistono-in-negativo-data-di-pubblicazione-4-15-1976-benjamin-benjamin-cody-esplorazione-del-carbone-progetto-di-gassificazione-del-carbone-sporco-suolo-edgerton-germeshausen-grier-eg-g-apparecchiature-e-strumenti-apparecchiature-snl-hanna-wy-strumenti-e-attrezzature-nevada-test-site-nts-capannoni-pali-telefonici-siti-di-prova-rimorchi-camion-veicoli-motori-non-militari-fili-e-cavi-wyoming-immagini-storiche-di-gassificazione-del-carbone-1972-2012-dipartimento-di-energia-sicurezza-nucleare-nazionale-a-image479010329.html

A760838 HANNA, WY GASSIFICAZIONE DEL CARBONE B. BENJAMIN (Project Engineer) Apr 15 76 EG&G/NTS PHOTO LAB[nota dell'archivista: I difetti esistono in negativo] Data di pubblicazione: 4/15/1976 BENJAMIN, BENJAMIN CODY; ESPLORAZIONE DEL CARBONE; PROGETTO DI GASSIFICAZIONE DEL CARBONE; SPORCO (SUOLO); EDGERTON, GERMESHAUSEN & GRIER; EG&G; APPARECCHIATURE E STRUMENTI; APPARECCHIATURE (SNL); HANNA, WY; STRUMENTI E ATTREZZATURE; NEVADA TEST SITE; NTS; CAPANNONI; PALI TELEFONICI; SITI DI PROVA; RIMORCHI; CAMION; VEICOLI, MOTORI (NON MILITARI); FILI E CAVI; WYOMING; IMMAGINI STORICHE DI GASSIFICAZIONE DEL CARBONE. 1972 - 2012. Dipartimento di energia. Sicurezza nucleare nazionale A Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/a760838-hanna-wy-gassificazione-del-carbone-b-benjamin-project-engineer-apr-15-76-eg-g-nts-photo-lab-nota-dell-archivista-i-difetti-esistono-in-negativo-data-di-pubblicazione-4-15-1976-benjamin-benjamin-cody-esplorazione-del-carbone-progetto-di-gassificazione-del-carbone-sporco-suolo-edgerton-germeshausen-grier-eg-g-apparecchiature-e-strumenti-apparecchiature-snl-hanna-wy-strumenti-e-attrezzature-nevada-test-site-nts-capannoni-pali-telefonici-siti-di-prova-rimorchi-camion-veicoli-motori-non-militari-fili-e-cavi-wyoming-immagini-storiche-di-gassificazione-del-carbone-1972-2012-dipartimento-di-energia-sicurezza-nucleare-nazionale-a-image479010329.htmlRM2JR8PFN–A760838 HANNA, WY GASSIFICAZIONE DEL CARBONE B. BENJAMIN (Project Engineer) Apr 15 76 EG&G/NTS PHOTO LAB[nota dell'archivista: I difetti esistono in negativo] Data di pubblicazione: 4/15/1976 BENJAMIN, BENJAMIN CODY; ESPLORAZIONE DEL CARBONE; PROGETTO DI GASSIFICAZIONE DEL CARBONE; SPORCO (SUOLO); EDGERTON, GERMESHAUSEN & GRIER; EG&G; APPARECCHIATURE E STRUMENTI; APPARECCHIATURE (SNL); HANNA, WY; STRUMENTI E ATTREZZATURE; NEVADA TEST SITE; NTS; CAPANNONI; PALI TELEFONICI; SITI DI PROVA; RIMORCHI; CAMION; VEICOLI, MOTORI (NON MILITARI); FILI E CAVI; WYOMING; IMMAGINI STORICHE DI GASSIFICAZIONE DEL CARBONE. 1972 - 2012. Dipartimento di energia. Sicurezza nucleare nazionale A

Lavoratori competenti che si guardano intorno al data center high-tech, utilizzando un notebook per controllare il piano di disaster recovery e valutare i gadget server che necessitano di sostituzione, prevenendo i difetti Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/lavoratori-competenti-che-si-guardano-intorno-al-data-center-high-tech-utilizzando-un-notebook-per-controllare-il-piano-di-disaster-recovery-e-valutare-i-gadget-server-che-necessitano-di-sostituzione-prevenendo-i-difetti-image605919070.html

Lavoratori competenti che si guardano intorno al data center high-tech, utilizzando un notebook per controllare il piano di disaster recovery e valutare i gadget server che necessitano di sostituzione, prevenendo i difetti Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/lavoratori-competenti-che-si-guardano-intorno-al-data-center-high-tech-utilizzando-un-notebook-per-controllare-il-piano-di-disaster-recovery-e-valutare-i-gadget-server-che-necessitano-di-sostituzione-prevenendo-i-difetti-image605919070.htmlRF2X5NYXP–Lavoratori competenti che si guardano intorno al data center high-tech, utilizzando un notebook per controllare il piano di disaster recovery e valutare i gadget server che necessitano di sostituzione, prevenendo i difetti

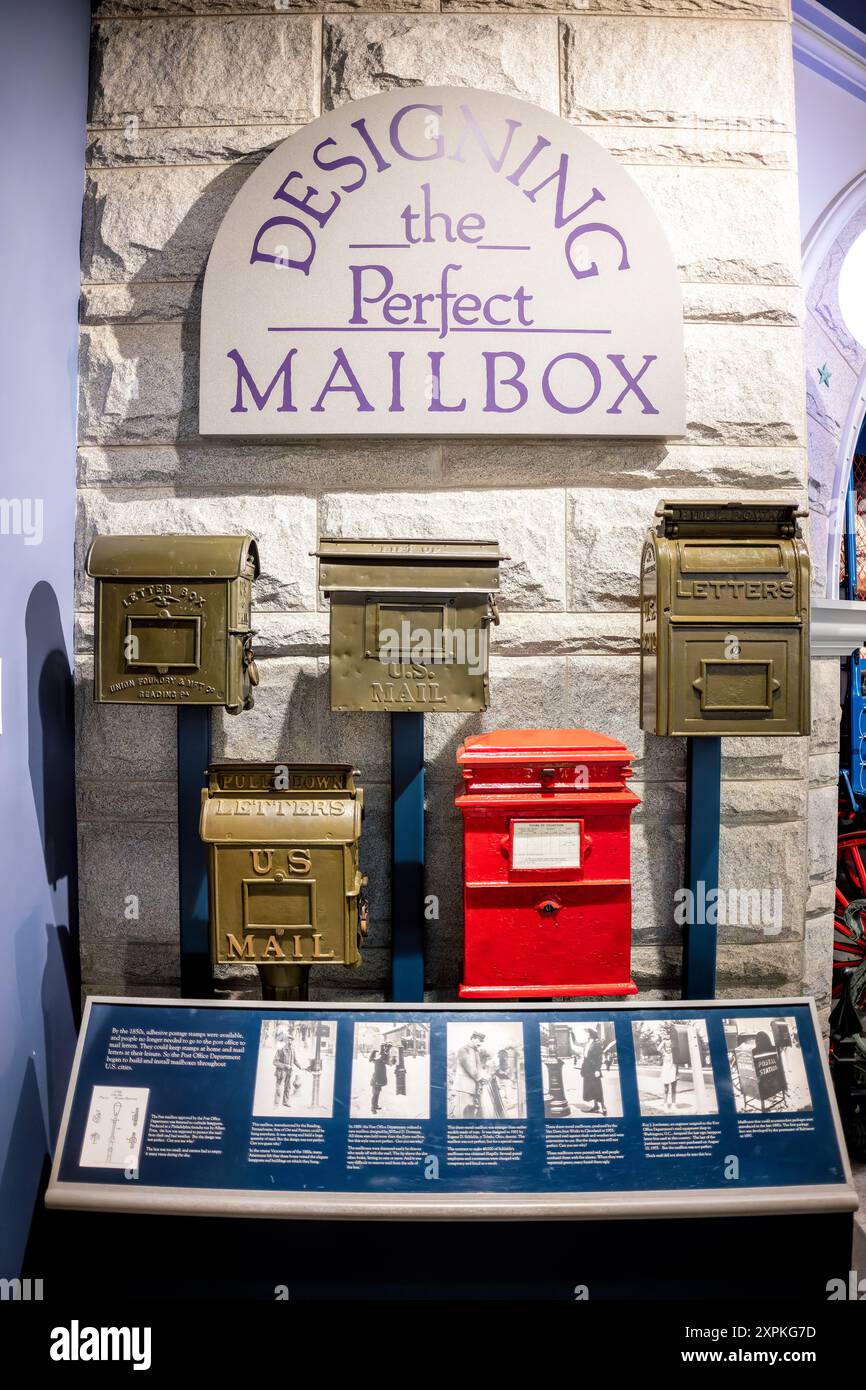

WASHINGTON DC, Stati Uniti — Una mostra di disegni storici di cassette postali degli Stati Uniti allo Smithsonian National Postal Museum di Washington DC. La mostra presenta i primi modelli di cassette postali della metà del XIX secolo, tra cui la scatola di lettere di Potts del 1858 e una casella di posta Orr and Painter, illustrare l'evoluzione dei sistemi di raccolta della posta urbana e le sfide affrontate nella loro progettazione e implementazione. Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/washington-dc-stati-uniti-una-mostra-di-disegni-storici-di-cassette-postali-degli-stati-uniti-allo-smithsonian-national-postal-museum-di-washington-dc-la-mostra-presenta-i-primi-modelli-di-cassette-postali-della-meta-del-xix-secolo-tra-cui-la-scatola-di-lettere-di-potts-del-1858-e-una-casella-di-posta-orr-and-painter-illustrare-l-evoluzione-dei-sistemi-di-raccolta-della-posta-urbana-e-le-sfide-affrontate-nella-loro-progettazione-e-implementazione-image616315174.html

WASHINGTON DC, Stati Uniti — Una mostra di disegni storici di cassette postali degli Stati Uniti allo Smithsonian National Postal Museum di Washington DC. La mostra presenta i primi modelli di cassette postali della metà del XIX secolo, tra cui la scatola di lettere di Potts del 1858 e una casella di posta Orr and Painter, illustrare l'evoluzione dei sistemi di raccolta della posta urbana e le sfide affrontate nella loro progettazione e implementazione. Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/washington-dc-stati-uniti-una-mostra-di-disegni-storici-di-cassette-postali-degli-stati-uniti-allo-smithsonian-national-postal-museum-di-washington-dc-la-mostra-presenta-i-primi-modelli-di-cassette-postali-della-meta-del-xix-secolo-tra-cui-la-scatola-di-lettere-di-potts-del-1858-e-una-casella-di-posta-orr-and-painter-illustrare-l-evoluzione-dei-sistemi-di-raccolta-della-posta-urbana-e-le-sfide-affrontate-nella-loro-progettazione-e-implementazione-image616315174.htmlRM2XPKG86–WASHINGTON DC, Stati Uniti — Una mostra di disegni storici di cassette postali degli Stati Uniti allo Smithsonian National Postal Museum di Washington DC. La mostra presenta i primi modelli di cassette postali della metà del XIX secolo, tra cui la scatola di lettere di Potts del 1858 e una casella di posta Orr and Painter, illustrare l'evoluzione dei sistemi di raccolta della posta urbana e le sfide affrontate nella loro progettazione e implementazione.

Questo è il volto di un hacker esperto di sistemi operativi e altri programmi. Sfrutterà i difetti e li violerà Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/questo-e-il-volto-di-un-hacker-esperto-di-sistemi-operativi-e-altri-programmi-sfruttera-i-difetti-e-li-violera-image567937446.html

Questo è il volto di un hacker esperto di sistemi operativi e altri programmi. Sfrutterà i difetti e li violerà Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/questo-e-il-volto-di-un-hacker-esperto-di-sistemi-operativi-e-altri-programmi-sfruttera-i-difetti-e-li-violera-image567937446.htmlRF2RYYP06–Questo è il volto di un hacker esperto di sistemi operativi e altri programmi. Sfrutterà i difetti e li violerà

Banner Web o landing page Shadow IT. Sistemi informatici aziendali progettati per risolvere i difetti del sistema informativo centralizzato. Il dipendente del software utilizza senza approvazione IT. Illustrazione vettoriale piatta Illustrazione Vettorialehttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/banner-web-o-landing-page-shadow-it-sistemi-informatici-aziendali-progettati-per-risolvere-i-difetti-del-sistema-informativo-centralizzato-il-dipendente-del-software-utilizza-senza-approvazione-it-illustrazione-vettoriale-piatta-image621394633.html

Banner Web o landing page Shadow IT. Sistemi informatici aziendali progettati per risolvere i difetti del sistema informativo centralizzato. Il dipendente del software utilizza senza approvazione IT. Illustrazione vettoriale piatta Illustrazione Vettorialehttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/banner-web-o-landing-page-shadow-it-sistemi-informatici-aziendali-progettati-per-risolvere-i-difetti-del-sistema-informativo-centralizzato-il-dipendente-del-software-utilizza-senza-approvazione-it-illustrazione-vettoriale-piatta-image621394633.htmlRF2Y2XY5D–Banner Web o landing page Shadow IT. Sistemi informatici aziendali progettati per risolvere i difetti del sistema informativo centralizzato. Il dipendente del software utilizza senza approvazione IT. Illustrazione vettoriale piatta

Revisione del codice del testo di scrittura. Foto concettuale singola tecnica più efficace per identificare i difetti di sicurezza Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/revisione-del-codice-del-testo-di-scrittura-foto-concettuale-singola-tecnica-piu-efficace-per-identificare-i-difetti-di-sicurezza-image348761956.html

Revisione del codice del testo di scrittura. Foto concettuale singola tecnica più efficace per identificare i difetti di sicurezza Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/revisione-del-codice-del-testo-di-scrittura-foto-concettuale-singola-tecnica-piu-efficace-per-identificare-i-difetti-di-sicurezza-image348761956.htmlRF2B7BDC4–Revisione del codice del testo di scrittura. Foto concettuale singola tecnica più efficace per identificare i difetti di sicurezza

La Paz, Bolivia, 26 settembre 2015. Foto del 43 studenti mancanti in Messico appesi ad un filo spinato di recinzione di sicurezza al di fuori della Ambasciata messicana a La Paz, oggi è il primo anniversario della loro scomparsa. Gli studenti (che erano da una scuola di formazione per insegnanti in Ayotzinapa) è scomparso nella notte del 26 settembre 2014 nella città di Iguala in Stato di Guerrero. Il governo messicano per la gestione del caso è stata ampiamente criticata e una squadra inviata dalla Commissione interamericana per i Diritti Umani ha trovato una serie di carenze nel governo nel corso dell'inchiesta. Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/foto-immagine-la-paz-bolivia-26-settembre-2015-foto-del-43-studenti-mancanti-in-messico-appesi-ad-un-filo-spinato-di-recinzione-di-sicurezza-al-di-fuori-della-ambasciata-messicana-a-la-paz-oggi-e-il-primo-anniversario-della-loro-scomparsa-gli-studenti-che-erano-da-una-scuola-di-formazione-per-insegnanti-in-ayotzinapa-e-scomparso-nella-notte-del-26-settembre-2014-nella-citta-di-iguala-in-stato-di-guerrero-il-governo-messicano-per-la-gestione-del-caso-e-stata-ampiamente-criticata-e-una-squadra-inviata-dalla-commissione-interamericana-per-i-diritti-umani-ha-trovato-una-serie-di-carenze-nel-governo-nel-corso-dell-inchiesta-87898662.html

La Paz, Bolivia, 26 settembre 2015. Foto del 43 studenti mancanti in Messico appesi ad un filo spinato di recinzione di sicurezza al di fuori della Ambasciata messicana a La Paz, oggi è il primo anniversario della loro scomparsa. Gli studenti (che erano da una scuola di formazione per insegnanti in Ayotzinapa) è scomparso nella notte del 26 settembre 2014 nella città di Iguala in Stato di Guerrero. Il governo messicano per la gestione del caso è stata ampiamente criticata e una squadra inviata dalla Commissione interamericana per i Diritti Umani ha trovato una serie di carenze nel governo nel corso dell'inchiesta. Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/foto-immagine-la-paz-bolivia-26-settembre-2015-foto-del-43-studenti-mancanti-in-messico-appesi-ad-un-filo-spinato-di-recinzione-di-sicurezza-al-di-fuori-della-ambasciata-messicana-a-la-paz-oggi-e-il-primo-anniversario-della-loro-scomparsa-gli-studenti-che-erano-da-una-scuola-di-formazione-per-insegnanti-in-ayotzinapa-e-scomparso-nella-notte-del-26-settembre-2014-nella-citta-di-iguala-in-stato-di-guerrero-il-governo-messicano-per-la-gestione-del-caso-e-stata-ampiamente-criticata-e-una-squadra-inviata-dalla-commissione-interamericana-per-i-diritti-umani-ha-trovato-una-serie-di-carenze-nel-governo-nel-corso-dell-inchiesta-87898662.htmlRMF303HX–La Paz, Bolivia, 26 settembre 2015. Foto del 43 studenti mancanti in Messico appesi ad un filo spinato di recinzione di sicurezza al di fuori della Ambasciata messicana a La Paz, oggi è il primo anniversario della loro scomparsa. Gli studenti (che erano da una scuola di formazione per insegnanti in Ayotzinapa) è scomparso nella notte del 26 settembre 2014 nella città di Iguala in Stato di Guerrero. Il governo messicano per la gestione del caso è stata ampiamente criticata e una squadra inviata dalla Commissione interamericana per i Diritti Umani ha trovato una serie di carenze nel governo nel corso dell'inchiesta.

La tecnologia oculare con tecnologia intelligente si riferisce alla ricerca di difetti nelle aziende o nei settori di lavoro utilizzando la tecnologia intelligente per risolvere i problemi q Illustrazione Vettorialehttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/la-tecnologia-oculare-con-tecnologia-intelligente-si-riferisce-alla-ricerca-di-difetti-nelle-aziende-o-nei-settori-di-lavoro-utilizzando-la-tecnologia-intelligente-per-risolvere-i-problemi-q-image567936339.html

La tecnologia oculare con tecnologia intelligente si riferisce alla ricerca di difetti nelle aziende o nei settori di lavoro utilizzando la tecnologia intelligente per risolvere i problemi q Illustrazione Vettorialehttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/la-tecnologia-oculare-con-tecnologia-intelligente-si-riferisce-alla-ricerca-di-difetti-nelle-aziende-o-nei-settori-di-lavoro-utilizzando-la-tecnologia-intelligente-per-risolvere-i-problemi-q-image567936339.htmlRF2RYYMGK–La tecnologia oculare con tecnologia intelligente si riferisce alla ricerca di difetti nelle aziende o nei settori di lavoro utilizzando la tecnologia intelligente per risolvere i problemi q

Billingshurst, West Sussex, Regno Unito. 19th ago, 2022. Apple ha rilasciato aggiornamenti per correggere i difetti di sicurezza su iPhone, iPad e dispositivi Mac dopo che gli hacker hanno "sfruttato attivamente" le vulnerabilità e i difetti di sicurezza. Credit: Andy Soloman/Alamy Live News Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/billingshurst-west-sussex-regno-unito-19th-ago-2022-apple-ha-rilasciato-aggiornamenti-per-correggere-i-difetti-di-sicurezza-su-iphone-ipad-e-dispositivi-mac-dopo-che-gli-hacker-hanno-sfruttato-attivamente-le-vulnerabilita-e-i-difetti-di-sicurezza-credit-andy-soloman-alamy-live-news-image478666201.html

Billingshurst, West Sussex, Regno Unito. 19th ago, 2022. Apple ha rilasciato aggiornamenti per correggere i difetti di sicurezza su iPhone, iPad e dispositivi Mac dopo che gli hacker hanno "sfruttato attivamente" le vulnerabilità e i difetti di sicurezza. Credit: Andy Soloman/Alamy Live News Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/billingshurst-west-sussex-regno-unito-19th-ago-2022-apple-ha-rilasciato-aggiornamenti-per-correggere-i-difetti-di-sicurezza-su-iphone-ipad-e-dispositivi-mac-dopo-che-gli-hacker-hanno-sfruttato-attivamente-le-vulnerabilita-e-i-difetti-di-sicurezza-credit-andy-soloman-alamy-live-news-image478666201.htmlRF2JPN3HD–Billingshurst, West Sussex, Regno Unito. 19th ago, 2022. Apple ha rilasciato aggiornamenti per correggere i difetti di sicurezza su iPhone, iPad e dispositivi Mac dopo che gli hacker hanno "sfruttato attivamente" le vulnerabilità e i difetti di sicurezza. Credit: Andy Soloman/Alamy Live News

RF2J9RYGA–Correzione dei difetti di sicurezza icona di concetto blu chiaro

Unboxing ispezionando il nuovo specchio in legno vintage di lusso incorniciato consegnato senza eventuali difetti nella confezione di cartone - sicurezza durante trasporto di oggetti fragili Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/unboxing-ispezionando-il-nuovo-specchio-in-legno-vintage-di-lusso-incorniciato-consegnato-senza-eventuali-difetti-nella-confezione-di-cartone-sicurezza-durante-trasporto-di-oggetti-fragili-image406896679.html

Unboxing ispezionando il nuovo specchio in legno vintage di lusso incorniciato consegnato senza eventuali difetti nella confezione di cartone - sicurezza durante trasporto di oggetti fragili Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/unboxing-ispezionando-il-nuovo-specchio-in-legno-vintage-di-lusso-incorniciato-consegnato-senza-eventuali-difetti-nella-confezione-di-cartone-sicurezza-durante-trasporto-di-oggetti-fragili-image406896679.htmlRF2EHYMT7–Unboxing ispezionando il nuovo specchio in legno vintage di lusso incorniciato consegnato senza eventuali difetti nella confezione di cartone - sicurezza durante trasporto di oggetti fragili

Bildnummer: 54658748 Datum: 19.11.2010 Copyright: imago/Xinhua (101119) -- SHANGHAI, 19 novembre 2010 (Xinhua) -- i lavoratori controllano il passaggio di sicurezza in un cantiere nel distretto Luwan di Shanghai, Cina orientale, 19 novembre 2010. A tutti i cantieri di Shanghai è stato ordinato di smettere di lavorare e controllare potenziali difetti di sicurezza dalle 9.00 alle 11.00, venerdì. (Xinhua/Pei Xin) (zgp) CHINA-SHANGHAI-CONSTRUCTION SITE-SECURITY EXAMINATION (CN) PUBLICATIONxNOTxINxCHN Wirtschaft Bauwirtschaft Sicherheit kbdig xub 2010 quer o0 Arbeitwelten Baugewerbe Bildnummer 54658748 Date 19 11 2010 Copyright Imago X. Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/bildnummer-54658748-datum-19-11-2010-copyright-imago-xinhua-101119-shanghai-19-novembre-2010-xinhua-i-lavoratori-controllano-il-passaggio-di-sicurezza-in-un-cantiere-nel-distretto-luwan-di-shanghai-cina-orientale-19-novembre-2010-a-tutti-i-cantieri-di-shanghai-e-stato-ordinato-di-smettere-di-lavorare-e-controllare-potenziali-difetti-di-sicurezza-dalle-9-00-alle-11-00-venerdi-xinhua-pei-xin-zgp-china-shanghai-construction-site-security-examination-cn-publicationxnotxinxchn-wirtschaft-bauwirtschaft-sicherheit-kbdig-xub-2010-quer-o0-arbeitwelten-baugewerbe-bildnummer-54658748-date-19-11-2010-copyright-imago-x-image562676541.html

Bildnummer: 54658748 Datum: 19.11.2010 Copyright: imago/Xinhua (101119) -- SHANGHAI, 19 novembre 2010 (Xinhua) -- i lavoratori controllano il passaggio di sicurezza in un cantiere nel distretto Luwan di Shanghai, Cina orientale, 19 novembre 2010. A tutti i cantieri di Shanghai è stato ordinato di smettere di lavorare e controllare potenziali difetti di sicurezza dalle 9.00 alle 11.00, venerdì. (Xinhua/Pei Xin) (zgp) CHINA-SHANGHAI-CONSTRUCTION SITE-SECURITY EXAMINATION (CN) PUBLICATIONxNOTxINxCHN Wirtschaft Bauwirtschaft Sicherheit kbdig xub 2010 quer o0 Arbeitwelten Baugewerbe Bildnummer 54658748 Date 19 11 2010 Copyright Imago X. Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/bildnummer-54658748-datum-19-11-2010-copyright-imago-xinhua-101119-shanghai-19-novembre-2010-xinhua-i-lavoratori-controllano-il-passaggio-di-sicurezza-in-un-cantiere-nel-distretto-luwan-di-shanghai-cina-orientale-19-novembre-2010-a-tutti-i-cantieri-di-shanghai-e-stato-ordinato-di-smettere-di-lavorare-e-controllare-potenziali-difetti-di-sicurezza-dalle-9-00-alle-11-00-venerdi-xinhua-pei-xin-zgp-china-shanghai-construction-site-security-examination-cn-publicationxnotxinxchn-wirtschaft-bauwirtschaft-sicherheit-kbdig-xub-2010-quer-o0-arbeitwelten-baugewerbe-bildnummer-54658748-date-19-11-2010-copyright-imago-x-image562676541.htmlRM2RKC3JN–Bildnummer: 54658748 Datum: 19.11.2010 Copyright: imago/Xinhua (101119) -- SHANGHAI, 19 novembre 2010 (Xinhua) -- i lavoratori controllano il passaggio di sicurezza in un cantiere nel distretto Luwan di Shanghai, Cina orientale, 19 novembre 2010. A tutti i cantieri di Shanghai è stato ordinato di smettere di lavorare e controllare potenziali difetti di sicurezza dalle 9.00 alle 11.00, venerdì. (Xinhua/Pei Xin) (zgp) CHINA-SHANGHAI-CONSTRUCTION SITE-SECURITY EXAMINATION (CN) PUBLICATIONxNOTxINxCHN Wirtschaft Bauwirtschaft Sicherheit kbdig xub 2010 quer o0 Arbeitwelten Baugewerbe Bildnummer 54658748 Date 19 11 2010 Copyright Imago X.

Un primo piano dei logo per le applicazioni di videoconferenza dei team Zoom e Microsoft sullo schermo di uno smartphone. Zoom ha problemi di privacy e sicurezza Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/un-primo-piano-dei-logo-per-le-applicazioni-di-videoconferenza-dei-team-zoom-e-microsoft-sullo-schermo-di-uno-smartphone-zoom-ha-problemi-di-privacy-e-sicurezza-image351971265.html

Un primo piano dei logo per le applicazioni di videoconferenza dei team Zoom e Microsoft sullo schermo di uno smartphone. Zoom ha problemi di privacy e sicurezza Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/un-primo-piano-dei-logo-per-le-applicazioni-di-videoconferenza-dei-team-zoom-e-microsoft-sullo-schermo-di-uno-smartphone-zoom-ha-problemi-di-privacy-e-sicurezza-image351971265.htmlRM2BCHJX9–Un primo piano dei logo per le applicazioni di videoconferenza dei team Zoom e Microsoft sullo schermo di uno smartphone. Zoom ha problemi di privacy e sicurezza

Il personale Sgt. Leon Hardy, 931st sicurezza Force Squadron combat arms formazione e manutenzione di istruttore, valuta uno studente che target durante un corso CATM Dicembre 2, 2017, a McConnell Air Force Base, Kan. Valutando raggruppamenti shot, istruttori fornire feedback agli aviatori di comporre nei loro siti, correggere la propria postura o altri difetti. (U.S. Air Force photo by Staff Sgt. Preston Webb) Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/il-personale-sgt-leon-hardy-931st-sicurezza-force-squadron-combat-arms-formazione-e-manutenzione-di-istruttore-valuta-uno-studente-che-target-durante-un-corso-catm-dicembre-2-2017-a-mcconnell-air-force-base-kan-valutando-raggruppamenti-shot-istruttori-fornire-feedback-agli-aviatori-di-comporre-nei-loro-siti-correggere-la-propria-postura-o-altri-difetti-u-s-air-force-photo-by-staff-sgt-preston-webb-image183582597.html

Il personale Sgt. Leon Hardy, 931st sicurezza Force Squadron combat arms formazione e manutenzione di istruttore, valuta uno studente che target durante un corso CATM Dicembre 2, 2017, a McConnell Air Force Base, Kan. Valutando raggruppamenti shot, istruttori fornire feedback agli aviatori di comporre nei loro siti, correggere la propria postura o altri difetti. (U.S. Air Force photo by Staff Sgt. Preston Webb) Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/il-personale-sgt-leon-hardy-931st-sicurezza-force-squadron-combat-arms-formazione-e-manutenzione-di-istruttore-valuta-uno-studente-che-target-durante-un-corso-catm-dicembre-2-2017-a-mcconnell-air-force-base-kan-valutando-raggruppamenti-shot-istruttori-fornire-feedback-agli-aviatori-di-comporre-nei-loro-siti-correggere-la-propria-postura-o-altri-difetti-u-s-air-force-photo-by-staff-sgt-preston-webb-image183582597.htmlRMMJJWD9–Il personale Sgt. Leon Hardy, 931st sicurezza Force Squadron combat arms formazione e manutenzione di istruttore, valuta uno studente che target durante un corso CATM Dicembre 2, 2017, a McConnell Air Force Base, Kan. Valutando raggruppamenti shot, istruttori fornire feedback agli aviatori di comporre nei loro siti, correggere la propria postura o altri difetti. (U.S. Air Force photo by Staff Sgt. Preston Webb)

Admninistrator del sistema Senescent che utilizza un computer portatile per esaminare le file dei server per rilevare eventuali fluttuazioni di potenza. Esperti esperti che monitorano le unità dei data center, identificando potenziali difetti Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/admninistrator-del-sistema-senescent-che-utilizza-un-computer-portatile-per-esaminare-le-file-dei-server-per-rilevare-eventuali-fluttuazioni-di-potenza-esperti-esperti-che-monitorano-le-unita-dei-data-center-identificando-potenziali-difetti-image573269277.html

Admninistrator del sistema Senescent che utilizza un computer portatile per esaminare le file dei server per rilevare eventuali fluttuazioni di potenza. Esperti esperti che monitorano le unità dei data center, identificando potenziali difetti Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/admninistrator-del-sistema-senescent-che-utilizza-un-computer-portatile-per-esaminare-le-file-dei-server-per-rilevare-eventuali-fluttuazioni-di-potenza-esperti-esperti-che-monitorano-le-unita-dei-data-center-identificando-potenziali-difetti-image573269277.htmlRF2T8JJPN–Admninistrator del sistema Senescent che utilizza un computer portatile per esaminare le file dei server per rilevare eventuali fluttuazioni di potenza. Esperti esperti che monitorano le unità dei data center, identificando potenziali difetti

WASHINGTON DC, Stati Uniti — Una mostra di disegni storici di cassette postali degli Stati Uniti allo Smithsonian National Postal Museum di Washington DC. La mostra presenta i primi modelli di cassette postali della metà del XIX secolo, tra cui la scatola di lettere di Potts del 1858 e una casella di posta Orr and Painter, illustrare l'evoluzione dei sistemi di raccolta della posta urbana e le sfide affrontate nella loro progettazione e implementazione. Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/washington-dc-stati-uniti-una-mostra-di-disegni-storici-di-cassette-postali-degli-stati-uniti-allo-smithsonian-national-postal-museum-di-washington-dc-la-mostra-presenta-i-primi-modelli-di-cassette-postali-della-meta-del-xix-secolo-tra-cui-la-scatola-di-lettere-di-potts-del-1858-e-una-casella-di-posta-orr-and-painter-illustrare-l-evoluzione-dei-sistemi-di-raccolta-della-posta-urbana-e-le-sfide-affrontate-nella-loro-progettazione-e-implementazione-image616315153.html