Furto di informazioni Immagini Stock

(40,579)Filtri rapidi:

Furto di informazioni Immagini Stock

Concetto di furto di dati con incappucciati ladro rubare informazioni sul computer memorizzati nel disco rigido Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/foto-immagine-concetto-di-furto-di-dati-con-incappucciati-ladro-rubare-informazioni-sul-computer-memorizzati-nel-disco-rigido-27096195.html

Concetto di furto di dati con incappucciati ladro rubare informazioni sul computer memorizzati nel disco rigido Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/foto-immagine-concetto-di-furto-di-dati-con-incappucciati-ladro-rubare-informazioni-sul-computer-memorizzati-nel-disco-rigido-27096195.htmlRFBG29D7–Concetto di furto di dati con incappucciati ladro rubare informazioni sul computer memorizzati nel disco rigido

Inghilterra, Londra Hammersmith, segno di avvertimento dal parcheggio auto Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/foto-immagine-inghilterra-londra-hammersmith-segno-di-avvertimento-dal-parcheggio-auto-17983100.html

Inghilterra, Londra Hammersmith, segno di avvertimento dal parcheggio auto Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/foto-immagine-inghilterra-londra-hammersmith-segno-di-avvertimento-dal-parcheggio-auto-17983100.htmlRMB175HG–Inghilterra, Londra Hammersmith, segno di avvertimento dal parcheggio auto

Hacking, cybercriminalità e sovrapposizione digitale di furto di informazioni sulle carte di credito, frode sull'identità e minaccia alla sicurezza informatica. Tecnologia FinTech blockchain Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/hacking-cybercriminalita-e-sovrapposizione-digitale-di-furto-di-informazioni-sulle-carte-di-credito-frode-sull-identita-e-minaccia-alla-sicurezza-informatica-tecnologia-fintech-blockchain-image488419885.html

Hacking, cybercriminalità e sovrapposizione digitale di furto di informazioni sulle carte di credito, frode sull'identità e minaccia alla sicurezza informatica. Tecnologia FinTech blockchain Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/hacking-cybercriminalita-e-sovrapposizione-digitale-di-furto-di-informazioni-sulle-carte-di-credito-frode-sull-identita-e-minaccia-alla-sicurezza-informatica-tecnologia-fintech-blockchain-image488419885.htmlRF2KAHCF9–Hacking, cybercriminalità e sovrapposizione digitale di furto di informazioni sulle carte di credito, frode sull'identità e minaccia alla sicurezza informatica. Tecnologia FinTech blockchain

Il furto di identità in internet, concept Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/il-furto-di-identita-in-internet-concept-image227534975.html

Il furto di identità in internet, concept Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/il-furto-di-identita-in-internet-concept-image227534975.htmlRFR65353–Il furto di identità in internet, concept

Hacker in una stanza buia che utilizza un laptop, phishing su Internet, hacking e furto di informazioni personali, minacce alla sicurezza dei dati, sicurezza online Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/foto-immagine-hacker-in-una-stanza-buia-che-utilizza-un-laptop-phishing-su-internet-hacking-e-furto-di-informazioni-personali-minacce-alla-sicurezza-dei-dati-sicurezza-online-147281877.html

Hacker in una stanza buia che utilizza un laptop, phishing su Internet, hacking e furto di informazioni personali, minacce alla sicurezza dei dati, sicurezza online Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/foto-immagine-hacker-in-una-stanza-buia-che-utilizza-un-laptop-phishing-su-internet-hacking-e-furto-di-informazioni-personali-minacce-alla-sicurezza-dei-dati-sicurezza-online-147281877.htmlRMJFH7F1–Hacker in una stanza buia che utilizza un laptop, phishing su Internet, hacking e furto di informazioni personali, minacce alla sicurezza dei dati, sicurezza online

Semafori provvisori rubato da grandi opere stradali sito nella città WILTSHIRE REGNO UNITO Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/foto-immagine-semafori-provvisori-rubato-da-grandi-opere-stradali-sito-nella-citta-wiltshire-regno-unito-84966421.html

Semafori provvisori rubato da grandi opere stradali sito nella città WILTSHIRE REGNO UNITO Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/foto-immagine-semafori-provvisori-rubato-da-grandi-opere-stradali-sito-nella-citta-wiltshire-regno-unito-84966421.htmlRMEX6FF1–Semafori provvisori rubato da grandi opere stradali sito nella città WILTSHIRE REGNO UNITO

Concetto di violazione dei dati e furto di informazioni. Composizione creativa di lucchetto di sicurezza rotto. Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/concetto-di-violazione-dei-dati-e-furto-di-informazioni-composizione-creativa-di-lucchetto-di-sicurezza-rotto-image491962445.html

Concetto di violazione dei dati e furto di informazioni. Composizione creativa di lucchetto di sicurezza rotto. Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/concetto-di-violazione-dei-dati-e-furto-di-informazioni-composizione-creativa-di-lucchetto-di-sicurezza-rotto-image491962445.htmlRF2KGAR39–Concetto di violazione dei dati e furto di informazioni. Composizione creativa di lucchetto di sicurezza rotto.

Cartello che mostra il furto di dati. Concetto che significa trasferimento illegale di qualsiasi informazione riservata Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/cartello-che-mostra-il-furto-di-dati-concetto-che-significa-trasferimento-illegale-di-qualsiasi-informazione-riservata-image550248833.html

Cartello che mostra il furto di dati. Concetto che significa trasferimento illegale di qualsiasi informazione riservata Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/cartello-che-mostra-il-furto-di-dati-concetto-che-significa-trasferimento-illegale-di-qualsiasi-informazione-riservata-image550248833.htmlRF2PY6001–Cartello che mostra il furto di dati. Concetto che significa trasferimento illegale di qualsiasi informazione riservata

Una carta di plastica bianca e un lettore di dati personali. Furto o perdita di informazioni riservate. Layout con spazio di copia Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/una-carta-di-plastica-bianca-e-un-lettore-di-dati-personali-furto-o-perdita-di-informazioni-riservate-layout-con-spazio-di-copia-image432644211.html

Una carta di plastica bianca e un lettore di dati personali. Furto o perdita di informazioni riservate. Layout con spazio di copia Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/una-carta-di-plastica-bianca-e-un-lettore-di-dati-personali-furto-o-perdita-di-informazioni-riservate-layout-con-spazio-di-copia-image432644211.htmlRM2G3TJ2Y–Una carta di plastica bianca e un lettore di dati personali. Furto o perdita di informazioni riservate. Layout con spazio di copia

hacker su uno schermo con codice binario verde. Criminalità e furto di informazioni e computer Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/hacker-su-uno-schermo-con-codice-binario-verde-criminalita-e-furto-di-informazioni-e-computer-image529721820.html

hacker su uno schermo con codice binario verde. Criminalità e furto di informazioni e computer Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/hacker-su-uno-schermo-con-codice-binario-verde-criminalita-e-furto-di-informazioni-e-computer-image529721820.htmlRF2NNPWGC–hacker su uno schermo con codice binario verde. Criminalità e furto di informazioni e computer

Il furto di identità scritto su una tastiera. Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/foto-immagine-il-furto-di-identita-scritto-su-una-tastiera-134565490.html

Il furto di identità scritto su una tastiera. Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/foto-immagine-il-furto-di-identita-scritto-su-una-tastiera-134565490.htmlRFHPWYJA–Il furto di identità scritto su una tastiera.

Mistero mano nel guanto con unità flash. Le informazioni segrete furto di close-up. Dark artistico sfondo del computer. Abstract blue pattern digitale. Saboteur. Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/mistero-mano-nel-guanto-con-unita-flash-le-informazioni-segrete-furto-di-close-up-dark-artistico-sfondo-del-computer-abstract-blue-pattern-digitale-saboteur-image235468120.html

Mistero mano nel guanto con unità flash. Le informazioni segrete furto di close-up. Dark artistico sfondo del computer. Abstract blue pattern digitale. Saboteur. Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/mistero-mano-nel-guanto-con-unita-flash-le-informazioni-segrete-furto-di-close-up-dark-artistico-sfondo-del-computer-abstract-blue-pattern-digitale-saboteur-image235468120.htmlRFRK2DYM–Mistero mano nel guanto con unità flash. Le informazioni segrete furto di close-up. Dark artistico sfondo del computer. Abstract blue pattern digitale. Saboteur.

Il furto di identità testo circondato da carta tagliuzzata. Grande idea per la protezione delle informazioni Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/foto-immagine-il-furto-di-identita-testo-circondato-da-carta-tagliuzzata-grande-idea-per-la-protezione-delle-informazioni-43711603.html

Il furto di identità testo circondato da carta tagliuzzata. Grande idea per la protezione delle informazioni Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/foto-immagine-il-furto-di-identita-testo-circondato-da-carta-tagliuzzata-grande-idea-per-la-protezione-delle-informazioni-43711603.htmlRFCF36GK–Il furto di identità testo circondato da carta tagliuzzata. Grande idea per la protezione delle informazioni

Primo piano del lucchetto sulla carta di credito sulle banconote in dollari, concetto di furto di informazioni sulla carta di credito. Lucchetto con carta di credito in aggiunta ai dollari Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/primo-piano-del-lucchetto-sulla-carta-di-credito-sulle-banconote-in-dollari-concetto-di-furto-di-informazioni-sulla-carta-di-credito-lucchetto-con-carta-di-credito-in-aggiunta-ai-dollari-image557002573.html

Primo piano del lucchetto sulla carta di credito sulle banconote in dollari, concetto di furto di informazioni sulla carta di credito. Lucchetto con carta di credito in aggiunta ai dollari Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/primo-piano-del-lucchetto-sulla-carta-di-credito-sulle-banconote-in-dollari-concetto-di-furto-di-informazioni-sulla-carta-di-credito-lucchetto-con-carta-di-credito-in-aggiunta-ai-dollari-image557002573.htmlRF2RA5JD1–Primo piano del lucchetto sulla carta di credito sulle banconote in dollari, concetto di furto di informazioni sulla carta di credito. Lucchetto con carta di credito in aggiunta ai dollari

Documenti di trinciato e tagliare carta di credito nel bidone dei rifiuti - Il furto di identità di protezione. Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/foto-immagine-documenti-di-trinciato-e-tagliare-carta-di-credito-nel-bidone-dei-rifiuti-il-furto-di-identita-di-protezione-25613002.html

Documenti di trinciato e tagliare carta di credito nel bidone dei rifiuti - Il furto di identità di protezione. Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/foto-immagine-documenti-di-trinciato-e-tagliare-carta-di-credito-nel-bidone-dei-rifiuti-il-furto-di-identita-di-protezione-25613002.htmlRFBDJNJ2–Documenti di trinciato e tagliare carta di credito nel bidone dei rifiuti - Il furto di identità di protezione.

Spia antifurto segno a st brigids santuario County Louth Repubblica di Irlanda tipicamente irlandese di menzionare le borsette Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/foto-immagine-spia-antifurto-segno-a-st-brigids-santuario-county-louth-repubblica-di-irlanda-tipicamente-irlandese-di-menzionare-le-borsette-166884502.html

Spia antifurto segno a st brigids santuario County Louth Repubblica di Irlanda tipicamente irlandese di menzionare le borsette Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/foto-immagine-spia-antifurto-segno-a-st-brigids-santuario-county-louth-repubblica-di-irlanda-tipicamente-irlandese-di-menzionare-le-borsette-166884502.htmlRMKKE6TP–Spia antifurto segno a st brigids santuario County Louth Repubblica di Irlanda tipicamente irlandese di menzionare le borsette

Poster informativo nella finestra della farmacia Boots Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/poster-informativo-nella-finestra-della-farmacia-boots-image352579294.html

Poster informativo nella finestra della farmacia Boots Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/poster-informativo-nella-finestra-della-farmacia-boots-image352579294.htmlRM2BDHADJ–Poster informativo nella finestra della farmacia Boots

Documento di trinciato con il furto di identità stampati in rosso Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/foto-immagine-documento-di-trinciato-con-il-furto-di-identita-stampati-in-rosso-23366255.html

Documento di trinciato con il furto di identità stampati in rosso Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/foto-immagine-documento-di-trinciato-con-il-furto-di-identita-stampati-in-rosso-23366255.htmlRFBA0BW3–Documento di trinciato con il furto di identità stampati in rosso

Tessera di previdenza sociale circondata da filo spinato. Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/foto-immagine-tessera-di-previdenza-sociale-circondata-da-filo-spinato-28571354.html

Tessera di previdenza sociale circondata da filo spinato. Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/foto-immagine-tessera-di-previdenza-sociale-circondata-da-filo-spinato-28571354.htmlRFBJDF1E–Tessera di previdenza sociale circondata da filo spinato.

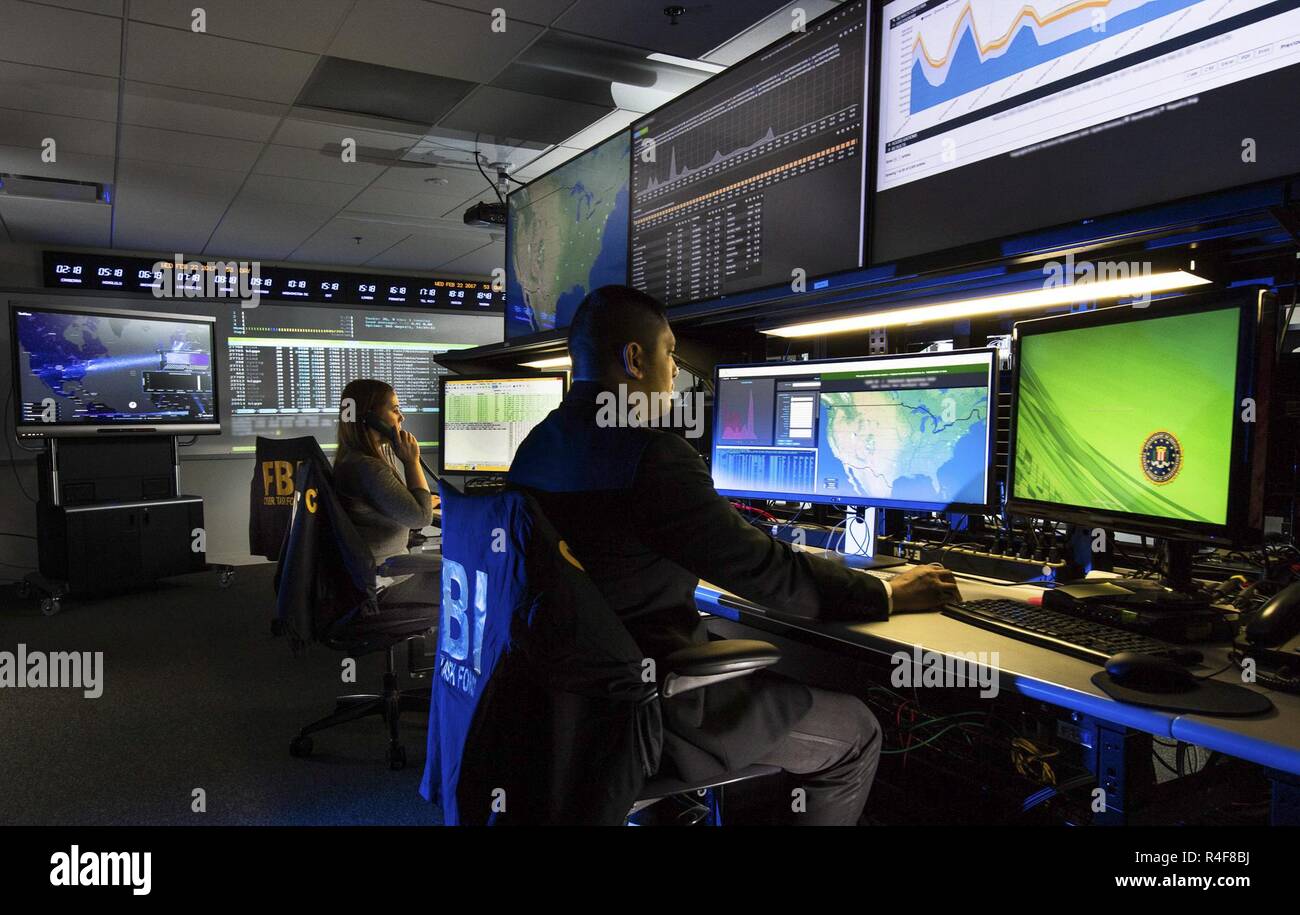

Ufficio federale dell'inchiesta - FBI - gli agenti lavorano al computer in ufficio di presidenza della cyber crimini divisione. Il FBI Cyber Division è un Ufficio federale di investigazione di divisione che capi lo sforzo nazionale di indagare e perseguire i reati commessi attraverso Internet, incluso il "cyber in base al terrorismo, spionaggio, computer di intrusioni e grandi cyber frodi." Questa divisione del FBI usa le informazioni che raccoglie durante l'inchiesta per informare il pubblico delle attuali tendenze nel cyber crime.Ufficio federale di indagine si concentra intorno a tre priorità principali: computer intrusion, furto di identità e frodi cyber. Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/ufficio-federale-dell-inchiesta-fbi-gli-agenti-lavorano-al-computer-in-ufficio-di-presidenza-della-cyber-crimini-divisione-il-fbi-cyber-division-e-un-ufficio-federale-di-investigazione-di-divisione-che-capi-lo-sforzo-nazionale-di-indagare-e-perseguire-i-reati-commessi-attraverso-internet-incluso-il-cyber-in-base-al-terrorismo-spionaggio-computer-di-intrusioni-e-grandi-cyber-frodi-questa-divisione-del-fbi-usa-le-informazioni-che-raccoglie-durante-l-inchiesta-per-informare-il-pubblico-delle-attuali-tendenze-nel-cyber-crime-ufficio-federale-di-indagine-si-concentra-intorno-a-tre-priorita-principali-computer-intrusion-furto-di-identita-e-frodi-cyber-image226529286.html

Ufficio federale dell'inchiesta - FBI - gli agenti lavorano al computer in ufficio di presidenza della cyber crimini divisione. Il FBI Cyber Division è un Ufficio federale di investigazione di divisione che capi lo sforzo nazionale di indagare e perseguire i reati commessi attraverso Internet, incluso il "cyber in base al terrorismo, spionaggio, computer di intrusioni e grandi cyber frodi." Questa divisione del FBI usa le informazioni che raccoglie durante l'inchiesta per informare il pubblico delle attuali tendenze nel cyber crime.Ufficio federale di indagine si concentra intorno a tre priorità principali: computer intrusion, furto di identità e frodi cyber. Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/ufficio-federale-dell-inchiesta-fbi-gli-agenti-lavorano-al-computer-in-ufficio-di-presidenza-della-cyber-crimini-divisione-il-fbi-cyber-division-e-un-ufficio-federale-di-investigazione-di-divisione-che-capi-lo-sforzo-nazionale-di-indagare-e-perseguire-i-reati-commessi-attraverso-internet-incluso-il-cyber-in-base-al-terrorismo-spionaggio-computer-di-intrusioni-e-grandi-cyber-frodi-questa-divisione-del-fbi-usa-le-informazioni-che-raccoglie-durante-l-inchiesta-per-informare-il-pubblico-delle-attuali-tendenze-nel-cyber-crime-ufficio-federale-di-indagine-si-concentra-intorno-a-tre-priorita-principali-computer-intrusion-furto-di-identita-e-frodi-cyber-image226529286.htmlRFR4F8BJ–Ufficio federale dell'inchiesta - FBI - gli agenti lavorano al computer in ufficio di presidenza della cyber crimini divisione. Il FBI Cyber Division è un Ufficio federale di investigazione di divisione che capi lo sforzo nazionale di indagare e perseguire i reati commessi attraverso Internet, incluso il "cyber in base al terrorismo, spionaggio, computer di intrusioni e grandi cyber frodi." Questa divisione del FBI usa le informazioni che raccoglie durante l'inchiesta per informare il pubblico delle attuali tendenze nel cyber crime.Ufficio federale di indagine si concentra intorno a tre priorità principali: computer intrusion, furto di identità e frodi cyber.

Caduta di lucchetti rotti. Il concetto di violazione della sicurezza, della riservatezza e della privacy. Hacking e furto di informazioni. Alleggerimento delle restrizioni. Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/caduta-di-lucchetti-rotti-il-concetto-di-violazione-della-sicurezza-della-riservatezza-e-della-privacy-hacking-e-furto-di-informazioni-alleggerimento-delle-restrizioni-image633963292.html

Caduta di lucchetti rotti. Il concetto di violazione della sicurezza, della riservatezza e della privacy. Hacking e furto di informazioni. Alleggerimento delle restrizioni. Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/caduta-di-lucchetti-rotti-il-concetto-di-violazione-della-sicurezza-della-riservatezza-e-della-privacy-hacking-e-furto-di-informazioni-alleggerimento-delle-restrizioni-image633963292.htmlRF2YRBEJ4–Caduta di lucchetti rotti. Il concetto di violazione della sicurezza, della riservatezza e della privacy. Hacking e furto di informazioni. Alleggerimento delle restrizioni.

Un cartello marrone attaccato ad un palo del telegrafo a Sand Francisco, California, consiglia alle persone di rimuovere oggetti di valore dalle auto chiuse a chiave per prevenire il furto Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/un-cartello-marrone-attaccato-ad-un-palo-del-telegrafo-a-sand-francisco-california-consiglia-alle-persone-di-rimuovere-oggetti-di-valore-dalle-auto-chiuse-a-chiave-per-prevenire-il-furto-image479770260.html

Un cartello marrone attaccato ad un palo del telegrafo a Sand Francisco, California, consiglia alle persone di rimuovere oggetti di valore dalle auto chiuse a chiave per prevenire il furto Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/un-cartello-marrone-attaccato-ad-un-palo-del-telegrafo-a-sand-francisco-california-consiglia-alle-persone-di-rimuovere-oggetti-di-valore-dalle-auto-chiuse-a-chiave-per-prevenire-il-furto-image479770260.htmlRF2JTFBT4–Un cartello marrone attaccato ad un palo del telegrafo a Sand Francisco, California, consiglia alle persone di rimuovere oggetti di valore dalle auto chiuse a chiave per prevenire il furto

Segno che avvisa che il furto di biciclette può comportare una condanna penale Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/foto-immagine-segno-che-avvisa-che-il-furto-di-biciclette-puo-comportare-una-condanna-penale-44046259.html

Segno che avvisa che il furto di biciclette può comportare una condanna penale Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/foto-immagine-segno-che-avvisa-che-il-furto-di-biciclette-puo-comportare-una-condanna-penale-44046259.htmlRMCFJDCK–Segno che avvisa che il furto di biciclette può comportare una condanna penale

Hacker in una stanza buia che utilizza un laptop, phishing su Internet, hacking e furto di informazioni personali, minacce alla sicurezza dei dati, copia dello spazio sul computer Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/foto-immagine-hacker-in-una-stanza-buia-che-utilizza-un-laptop-phishing-su-internet-hacking-e-furto-di-informazioni-personali-minacce-alla-sicurezza-dei-dati-copia-dello-spazio-sul-computer-147281861.html

Hacker in una stanza buia che utilizza un laptop, phishing su Internet, hacking e furto di informazioni personali, minacce alla sicurezza dei dati, copia dello spazio sul computer Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/foto-immagine-hacker-in-una-stanza-buia-che-utilizza-un-laptop-phishing-su-internet-hacking-e-furto-di-informazioni-personali-minacce-alla-sicurezza-dei-dati-copia-dello-spazio-sul-computer-147281861.htmlRMJFH7ED–Hacker in una stanza buia che utilizza un laptop, phishing su Internet, hacking e furto di informazioni personali, minacce alla sicurezza dei dati, copia dello spazio sul computer

Una donna con le mani in mano sono mostrati triturazione di carta con le parole informazioni personali su una pagina di trinciato accanto a lei. Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/foto-immagine-una-donna-con-le-mani-in-mano-sono-mostrati-triturazione-di-carta-con-le-parole-informazioni-personali-su-una-pagina-di-trinciato-accanto-a-lei-172333505.html

Una donna con le mani in mano sono mostrati triturazione di carta con le parole informazioni personali su una pagina di trinciato accanto a lei. Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/foto-immagine-una-donna-con-le-mani-in-mano-sono-mostrati-triturazione-di-carta-con-le-parole-informazioni-personali-su-una-pagina-di-trinciato-accanto-a-lei-172333505.htmlRFM0AD41–Una donna con le mani in mano sono mostrati triturazione di carta con le parole informazioni personali su una pagina di trinciato accanto a lei.

Concetto di violazione dei dati e furto di informazioni. Composizione creativa di lucchetto di sicurezza rotto. Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/concetto-di-violazione-dei-dati-e-furto-di-informazioni-composizione-creativa-di-lucchetto-di-sicurezza-rotto-image491962446.html

Concetto di violazione dei dati e furto di informazioni. Composizione creativa di lucchetto di sicurezza rotto. Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/concetto-di-violazione-dei-dati-e-furto-di-informazioni-composizione-creativa-di-lucchetto-di-sicurezza-rotto-image491962446.htmlRF2KGAR3A–Concetto di violazione dei dati e furto di informazioni. Composizione creativa di lucchetto di sicurezza rotto.

Furto di dati di visualizzazione concettuale. Approccio aziendale trasferimento illegale di qualsiasi informazione riservata Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/furto-di-dati-di-visualizzazione-concettuale-approccio-aziendale-trasferimento-illegale-di-qualsiasi-informazione-riservata-image550248288.html

Furto di dati di visualizzazione concettuale. Approccio aziendale trasferimento illegale di qualsiasi informazione riservata Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/furto-di-dati-di-visualizzazione-concettuale-approccio-aziendale-trasferimento-illegale-di-qualsiasi-informazione-riservata-image550248288.htmlRF2PY5Y8G–Furto di dati di visualizzazione concettuale. Approccio aziendale trasferimento illegale di qualsiasi informazione riservata

Persona creata su un disco rigido esterno per il backup per salvare i dati Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/foto-immagine-persona-creata-su-un-disco-rigido-esterno-per-il-backup-per-salvare-i-dati-103637653.html

Persona creata su un disco rigido esterno per il backup per salvare i dati Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/foto-immagine-persona-creata-su-un-disco-rigido-esterno-per-il-backup-per-salvare-i-dati-103637653.htmlRMG0H2TN–Persona creata su un disco rigido esterno per il backup per salvare i dati

hacker su uno schermo con codice binario verde. Criminalità e furto di informazioni e computer Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/hacker-su-uno-schermo-con-codice-binario-verde-criminalita-e-furto-di-informazioni-e-computer-image529721885.html

hacker su uno schermo con codice binario verde. Criminalità e furto di informazioni e computer Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/hacker-su-uno-schermo-con-codice-binario-verde-criminalita-e-furto-di-informazioni-e-computer-image529721885.htmlRF2NNPWJN–hacker su uno schermo con codice binario verde. Criminalità e furto di informazioni e computer

Raffigurazione del concetto di furto di dati, aperto harddisk e la mano guantata, al furto di informazioni Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/foto-immagine-raffigurazione-del-concetto-di-furto-di-dati-aperto-harddisk-e-la-mano-guantata-al-furto-di-informazioni-52257735.html

Raffigurazione del concetto di furto di dati, aperto harddisk e la mano guantata, al furto di informazioni Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/foto-immagine-raffigurazione-del-concetto-di-furto-di-dati-aperto-harddisk-e-la-mano-guantata-al-furto-di-informazioni-52257735.htmlRFD10F7K–Raffigurazione del concetto di furto di dati, aperto harddisk e la mano guantata, al furto di informazioni

Furto di identità Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/foto-immagine-furto-di-identita-32679886.html

Furto di identità Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/foto-immagine-furto-di-identita-32679886.htmlRFBW4KEP–Furto di identità

Business dcuments contenenti informazioni sensibili attendono una commerciale servizio di triturazione. Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/foto-immagine-business-dcuments-contenenti-informazioni-sensibili-attendono-una-commerciale-servizio-di-triturazione-80728081.html

Business dcuments contenenti informazioni sensibili attendono una commerciale servizio di triturazione. Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/foto-immagine-business-dcuments-contenenti-informazioni-sensibili-attendono-una-commerciale-servizio-di-triturazione-80728081.htmlRMEK9DDN–Business dcuments contenenti informazioni sensibili attendono una commerciale servizio di triturazione.

Lucchetto con carta di credito in aggiunta ai dollari. Lucchetto sopra la carta di credito su banconote in dollari, concetto di furto di informazioni sulla carta di credito Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/lucchetto-con-carta-di-credito-in-aggiunta-ai-dollari-lucchetto-sopra-la-carta-di-credito-su-banconote-in-dollari-concetto-di-furto-di-informazioni-sulla-carta-di-credito-image557002580.html

Lucchetto con carta di credito in aggiunta ai dollari. Lucchetto sopra la carta di credito su banconote in dollari, concetto di furto di informazioni sulla carta di credito Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/lucchetto-con-carta-di-credito-in-aggiunta-ai-dollari-lucchetto-sopra-la-carta-di-credito-su-banconote-in-dollari-concetto-di-furto-di-informazioni-sulla-carta-di-credito-image557002580.htmlRF2RA5JD8–Lucchetto con carta di credito in aggiunta ai dollari. Lucchetto sopra la carta di credito su banconote in dollari, concetto di furto di informazioni sulla carta di credito

Segno di Cispa Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/foto-immagine-segno-di-cispa-56100141.html

Segno di Cispa Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/foto-immagine-segno-di-cispa-56100141.htmlRFD77G8D–Segno di Cispa

Le mani in uscita di un monitor di un computer e di concederti una figura, il furto di identità concept Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/foto-immagine-le-mani-in-uscita-di-un-monitor-di-un-computer-e-di-concederti-una-figura-il-furto-di-identita-concept-148162410.html

Le mani in uscita di un monitor di un computer e di concederti una figura, il furto di identità concept Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/foto-immagine-le-mani-in-uscita-di-un-monitor-di-un-computer-e-di-concederti-una-figura-il-furto-di-identita-concept-148162410.htmlRFJH1AJJ–Le mani in uscita di un monitor di un computer e di concederti una figura, il furto di identità concept

Poster informativo nella finestra della farmacia Boots Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/poster-informativo-nella-finestra-della-farmacia-boots-image352579298.html

Poster informativo nella finestra della farmacia Boots Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/poster-informativo-nella-finestra-della-farmacia-boots-image352579298.htmlRM2BDHADP–Poster informativo nella finestra della farmacia Boots

Il furto di segreti commerciali titolo su un libro e un martello. Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/foto-immagine-il-furto-di-segreti-commerciali-titolo-su-un-libro-e-un-martello-129648333.html

Il furto di segreti commerciali titolo su un libro e un martello. Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/foto-immagine-il-furto-di-segreti-commerciali-titolo-su-un-libro-e-un-martello-129648333.htmlRFHEWYNH–Il furto di segreti commerciali titolo su un libro e un martello.

Tessera di previdenza sociale circondata da filo spinato. Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/foto-immagine-tessera-di-previdenza-sociale-circondata-da-filo-spinato-28571352.html

Tessera di previdenza sociale circondata da filo spinato. Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/foto-immagine-tessera-di-previdenza-sociale-circondata-da-filo-spinato-28571352.htmlRFBJDF1C–Tessera di previdenza sociale circondata da filo spinato.

Ufficio federale dell'inchiesta - FBI - gli agenti lavorano al computer in ufficio di presidenza della cyber crimini divisione. Il FBI Cyber Division è un Ufficio federale di investigazione di divisione che capi lo sforzo nazionale di indagare e perseguire i reati commessi attraverso Internet, incluso il "cyber in base al terrorismo, spionaggio, computer di intrusioni e grandi cyber frodi." Questa divisione del FBI usa le informazioni che raccoglie durante l'inchiesta per informare il pubblico delle attuali tendenze nel cyber crime.Ufficio federale di indagine si concentra intorno a tre priorità principali: computer intrusion, furto di identità e frodi cyber. Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/ufficio-federale-dell-inchiesta-fbi-gli-agenti-lavorano-al-computer-in-ufficio-di-presidenza-della-cyber-crimini-divisione-il-fbi-cyber-division-e-un-ufficio-federale-di-investigazione-di-divisione-che-capi-lo-sforzo-nazionale-di-indagare-e-perseguire-i-reati-commessi-attraverso-internet-incluso-il-cyber-in-base-al-terrorismo-spionaggio-computer-di-intrusioni-e-grandi-cyber-frodi-questa-divisione-del-fbi-usa-le-informazioni-che-raccoglie-durante-l-inchiesta-per-informare-il-pubblico-delle-attuali-tendenze-nel-cyber-crime-ufficio-federale-di-indagine-si-concentra-intorno-a-tre-priorita-principali-computer-intrusion-furto-di-identita-e-frodi-cyber-image226529281.html

Ufficio federale dell'inchiesta - FBI - gli agenti lavorano al computer in ufficio di presidenza della cyber crimini divisione. Il FBI Cyber Division è un Ufficio federale di investigazione di divisione che capi lo sforzo nazionale di indagare e perseguire i reati commessi attraverso Internet, incluso il "cyber in base al terrorismo, spionaggio, computer di intrusioni e grandi cyber frodi." Questa divisione del FBI usa le informazioni che raccoglie durante l'inchiesta per informare il pubblico delle attuali tendenze nel cyber crime.Ufficio federale di indagine si concentra intorno a tre priorità principali: computer intrusion, furto di identità e frodi cyber. Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/ufficio-federale-dell-inchiesta-fbi-gli-agenti-lavorano-al-computer-in-ufficio-di-presidenza-della-cyber-crimini-divisione-il-fbi-cyber-division-e-un-ufficio-federale-di-investigazione-di-divisione-che-capi-lo-sforzo-nazionale-di-indagare-e-perseguire-i-reati-commessi-attraverso-internet-incluso-il-cyber-in-base-al-terrorismo-spionaggio-computer-di-intrusioni-e-grandi-cyber-frodi-questa-divisione-del-fbi-usa-le-informazioni-che-raccoglie-durante-l-inchiesta-per-informare-il-pubblico-delle-attuali-tendenze-nel-cyber-crime-ufficio-federale-di-indagine-si-concentra-intorno-a-tre-priorita-principali-computer-intrusion-furto-di-identita-e-frodi-cyber-image226529281.htmlRFR4F8BD–Ufficio federale dell'inchiesta - FBI - gli agenti lavorano al computer in ufficio di presidenza della cyber crimini divisione. Il FBI Cyber Division è un Ufficio federale di investigazione di divisione che capi lo sforzo nazionale di indagare e perseguire i reati commessi attraverso Internet, incluso il "cyber in base al terrorismo, spionaggio, computer di intrusioni e grandi cyber frodi." Questa divisione del FBI usa le informazioni che raccoglie durante l'inchiesta per informare il pubblico delle attuali tendenze nel cyber crime.Ufficio federale di indagine si concentra intorno a tre priorità principali: computer intrusion, furto di identità e frodi cyber.

Furto di idee. Spionaggio aziendale o industriale. Proteggere le idee, i diritti di proprietà intellettuale e le informazioni contro i furti. Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/furto-di-idee-spionaggio-aziendale-o-industriale-proteggere-le-idee-i-diritti-di-proprieta-intellettuale-e-le-informazioni-contro-i-furti-image567027617.html

Furto di idee. Spionaggio aziendale o industriale. Proteggere le idee, i diritti di proprietà intellettuale e le informazioni contro i furti. Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/furto-di-idee-spionaggio-aziendale-o-industriale-proteggere-le-idee-i-diritti-di-proprieta-intellettuale-e-le-informazioni-contro-i-furti-image567027617.htmlRF2RXE9E9–Furto di idee. Spionaggio aziendale o industriale. Proteggere le idee, i diritti di proprietà intellettuale e le informazioni contro i furti.

Serrature di apertura. Il concetto di violazione della sicurezza, della riservatezza e della privacy. Hacking e furto di informazioni. Alleggerimento delle restrizioni. Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/serrature-di-apertura-il-concetto-di-violazione-della-sicurezza-della-riservatezza-e-della-privacy-hacking-e-furto-di-informazioni-alleggerimento-delle-restrizioni-image636631200.html

Serrature di apertura. Il concetto di violazione della sicurezza, della riservatezza e della privacy. Hacking e furto di informazioni. Alleggerimento delle restrizioni. Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/serrature-di-apertura-il-concetto-di-violazione-della-sicurezza-della-riservatezza-e-della-privacy-hacking-e-furto-di-informazioni-alleggerimento-delle-restrizioni-image636631200.htmlRF2YYN1GG–Serrature di apertura. Il concetto di violazione della sicurezza, della riservatezza e della privacy. Hacking e furto di informazioni. Alleggerimento delle restrizioni.

Segno danneggiato in cerca di aiuto per trovare il semaforo rubato dalla recente strada principale funziona a Melksham WILTSHIRE REGNO UNITO Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/foto-immagine-segno-danneggiato-in-cerca-di-aiuto-per-trovare-il-semaforo-rubato-dalla-recente-strada-principale-funziona-a-melksham-wiltshire-regno-unito-84966440.html

Segno danneggiato in cerca di aiuto per trovare il semaforo rubato dalla recente strada principale funziona a Melksham WILTSHIRE REGNO UNITO Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/foto-immagine-segno-danneggiato-in-cerca-di-aiuto-per-trovare-il-semaforo-rubato-dalla-recente-strada-principale-funziona-a-melksham-wiltshire-regno-unito-84966440.htmlRMEX6FFM–Segno danneggiato in cerca di aiuto per trovare il semaforo rubato dalla recente strada principale funziona a Melksham WILTSHIRE REGNO UNITO

Hacker in una stanza buia che utilizza un laptop con un logo rosso per i rischi biologici, phishing su Internet, hacking e furto di informazioni personali, minacce alla sicurezza dei dati Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/foto-immagine-hacker-in-una-stanza-buia-che-utilizza-un-laptop-con-un-logo-rosso-per-i-rischi-biologici-phishing-su-internet-hacking-e-furto-di-informazioni-personali-minacce-alla-sicurezza-dei-dati-147281914.html

Hacker in una stanza buia che utilizza un laptop con un logo rosso per i rischi biologici, phishing su Internet, hacking e furto di informazioni personali, minacce alla sicurezza dei dati Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/foto-immagine-hacker-in-una-stanza-buia-che-utilizza-un-laptop-con-un-logo-rosso-per-i-rischi-biologici-phishing-su-internet-hacking-e-furto-di-informazioni-personali-minacce-alla-sicurezza-dei-dati-147281914.htmlRMJFH7GA–Hacker in una stanza buia che utilizza un laptop con un logo rosso per i rischi biologici, phishing su Internet, hacking e furto di informazioni personali, minacce alla sicurezza dei dati

Avviso scheda, 'stop rubare da furto', furto, furto di auto, rapina, criminalità, attività criminali, avvertimento pericolo segno, suggerimento, segno, segno, cura, informazioni, still life, la fotografia del prodotto Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/foto-immagine-avviso-scheda-stop-rubare-da-furto-furto-furto-di-auto-rapina-criminalita-attivita-criminali-avvertimento-pericolo-segno-suggerimento-segno-segno-cura-informazioni-still-life-la-fotografia-del-prodotto-122870048.html

Avviso scheda, 'stop rubare da furto', furto, furto di auto, rapina, criminalità, attività criminali, avvertimento pericolo segno, suggerimento, segno, segno, cura, informazioni, still life, la fotografia del prodotto Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/foto-immagine-avviso-scheda-stop-rubare-da-furto-furto-furto-di-auto-rapina-criminalita-attivita-criminali-avvertimento-pericolo-segno-suggerimento-segno-segno-cura-informazioni-still-life-la-fotografia-del-prodotto-122870048.htmlRMH3W600–Avviso scheda, 'stop rubare da furto', furto, furto di auto, rapina, criminalità, attività criminali, avvertimento pericolo segno, suggerimento, segno, segno, cura, informazioni, still life, la fotografia del prodotto

Concetto di violazione dei dati e furto di informazioni. Composizione creativa con parola su blocchi di legno e lucchetto aperto. Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/concetto-di-violazione-dei-dati-e-furto-di-informazioni-composizione-creativa-con-parola-su-blocchi-di-legno-e-lucchetto-aperto-image491962447.html

Concetto di violazione dei dati e furto di informazioni. Composizione creativa con parola su blocchi di legno e lucchetto aperto. Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/concetto-di-violazione-dei-dati-e-furto-di-informazioni-composizione-creativa-con-parola-su-blocchi-di-legno-e-lucchetto-aperto-image491962447.htmlRF2KGAR3B–Concetto di violazione dei dati e furto di informazioni. Composizione creativa con parola su blocchi di legno e lucchetto aperto.

Didascalia concettuale furto di dati. Panoramica aziendale trasferimento illegale di qualsiasi informazione riservata Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/didascalia-concettuale-furto-di-dati-panoramica-aziendale-trasferimento-illegale-di-qualsiasi-informazione-riservata-image550256074.html

Didascalia concettuale furto di dati. Panoramica aziendale trasferimento illegale di qualsiasi informazione riservata Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/didascalia-concettuale-furto-di-dati-panoramica-aziendale-trasferimento-illegale-di-qualsiasi-informazione-riservata-image550256074.htmlRF2PY696J–Didascalia concettuale furto di dati. Panoramica aziendale trasferimento illegale di qualsiasi informazione riservata

La protezione da furti di identità Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/foto-immagine-la-protezione-da-furti-di-identita-172333511.html

La protezione da furti di identità Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/foto-immagine-la-protezione-da-furti-di-identita-172333511.htmlRFM0AD47–La protezione da furti di identità

Close up di shredded sensibili documenti personali, compresi gli estratti conto bancari e fiscali, dettagli distrutti per evitare il furto di identità. Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/foto-immagine-close-up-di-shredded-sensibili-documenti-personali-compresi-gli-estratti-conto-bancari-e-fiscali-dettagli-distrutti-per-evitare-il-furto-di-identita-24261267.html

Close up di shredded sensibili documenti personali, compresi gli estratti conto bancari e fiscali, dettagli distrutti per evitare il furto di identità. Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/foto-immagine-close-up-di-shredded-sensibili-documenti-personali-compresi-gli-estratti-conto-bancari-e-fiscali-dettagli-distrutti-per-evitare-il-furto-di-identita-24261267.htmlRMBBD5DR–Close up di shredded sensibili documenti personali, compresi gli estratti conto bancari e fiscali, dettagli distrutti per evitare il furto di identità.

"Informazioni riservate" carta attraverso una trinciatrice. Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/foto-immagine-informazioni-riservate-carta-attraverso-una-trinciatrice-93985412.html

"Informazioni riservate" carta attraverso una trinciatrice. Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/foto-immagine-informazioni-riservate-carta-attraverso-una-trinciatrice-93985412.htmlRMFCWB9T–"Informazioni riservate" carta attraverso una trinciatrice.

Furto di identità Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/foto-immagine-furto-di-identita-32285231.html

Furto di identità Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/foto-immagine-furto-di-identita-32285231.htmlRFBTEM3Y–Furto di identità

Sofia, Bulgaria, 18 Gennaio 2014 - sette carrozze e il motore di un treno rovesciato tra Yana e Musachevo stazioni ferroviarie, bulgaria occidentale, per una notte.l ufficio stampa del Ministero bulgaro di trasporto, tecnologie di informazione e comunicazione. Secondo le informazioni iniziali, l'incidente è stato causato come risultato di un furto di elementi ferroviaria. Non ci sono morti e feriti segnalati. Credito: Emil Djumailiev djumandji/Alamy Live News Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/sofia-bulgaria-18-gennaio-2014-sette-carrozze-e-il-motore-di-un-treno-rovesciato-tra-yana-e-musachevo-stazioni-ferroviarie-bulgaria-occidentale-per-una-notte-l-ufficio-stampa-del-ministero-bulgaro-di-trasporto-tecnologie-di-informazione-e-comunicazione-secondo-le-informazioni-iniziali-l-incidente-e-stato-causato-come-risultato-di-un-furto-di-elementi-ferroviaria-non-ci-sono-morti-e-feriti-segnalati-credito-emil-djumailiev-djumandji-alamy-live-news-image65834471.html

Sofia, Bulgaria, 18 Gennaio 2014 - sette carrozze e il motore di un treno rovesciato tra Yana e Musachevo stazioni ferroviarie, bulgaria occidentale, per una notte.l ufficio stampa del Ministero bulgaro di trasporto, tecnologie di informazione e comunicazione. Secondo le informazioni iniziali, l'incidente è stato causato come risultato di un furto di elementi ferroviaria. Non ci sono morti e feriti segnalati. Credito: Emil Djumailiev djumandji/Alamy Live News Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/sofia-bulgaria-18-gennaio-2014-sette-carrozze-e-il-motore-di-un-treno-rovesciato-tra-yana-e-musachevo-stazioni-ferroviarie-bulgaria-occidentale-per-una-notte-l-ufficio-stampa-del-ministero-bulgaro-di-trasporto-tecnologie-di-informazione-e-comunicazione-secondo-le-informazioni-iniziali-l-incidente-e-stato-causato-come-risultato-di-un-furto-di-elementi-ferroviaria-non-ci-sono-morti-e-feriti-segnalati-credito-emil-djumailiev-djumandji-alamy-live-news-image65834471.htmlRMDR30F3–Sofia, Bulgaria, 18 Gennaio 2014 - sette carrozze e il motore di un treno rovesciato tra Yana e Musachevo stazioni ferroviarie, bulgaria occidentale, per una notte.l ufficio stampa del Ministero bulgaro di trasporto, tecnologie di informazione e comunicazione. Secondo le informazioni iniziali, l'incidente è stato causato come risultato di un furto di elementi ferroviaria. Non ci sono morti e feriti segnalati. Credito: Emil Djumailiev djumandji/Alamy Live News

Furto di identità Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/foto-immagine-furto-di-identita-79597598.html

Furto di identità Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/foto-immagine-furto-di-identita-79597598.htmlRFEHDYFA–Furto di identità

Polizia unità mobile di Prevenzione del furto la sicurezza domestica Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/foto-immagine-polizia-unita-mobile-di-prevenzione-del-furto-la-sicurezza-domestica-15714942.html

Polizia unità mobile di Prevenzione del furto la sicurezza domestica Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/foto-immagine-polizia-unita-mobile-di-prevenzione-del-furto-la-sicurezza-domestica-15714942.htmlRMAP919K–Polizia unità mobile di Prevenzione del furto la sicurezza domestica

Le mani in uscita di un monitor di computer afferrando una persona, il furto di identità concept Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/foto-immagine-le-mani-in-uscita-di-un-monitor-di-computer-afferrando-una-persona-il-furto-di-identita-concept-164861096.html

Le mani in uscita di un monitor di computer afferrando una persona, il furto di identità concept Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/foto-immagine-le-mani-in-uscita-di-un-monitor-di-computer-afferrando-una-persona-il-furto-di-identita-concept-164861096.htmlRFKG6208–Le mani in uscita di un monitor di computer afferrando una persona, il furto di identità concept

Avviso di polizia di consigliare gli automobilisti di non lasciare oggetti di valore nella loro auto in caso di furto Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/avviso-di-polizia-di-consigliare-gli-automobilisti-di-non-lasciare-oggetti-di-valore-nella-loro-auto-in-caso-di-furto-image215665050.html

Avviso di polizia di consigliare gli automobilisti di non lasciare oggetti di valore nella loro auto in caso di furto Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/avviso-di-polizia-di-consigliare-gli-automobilisti-di-non-lasciare-oggetti-di-valore-nella-loro-auto-in-caso-di-furto-image215665050.htmlRMPETAY6–Avviso di polizia di consigliare gli automobilisti di non lasciare oggetti di valore nella loro auto in caso di furto

Furti informatici concetto shot con il computer portatile e denaro Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/furti-informatici-concetto-shot-con-il-computer-portatile-e-denaro-image69160171.html

Furti informatici concetto shot con il computer portatile e denaro Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/furti-informatici-concetto-shot-con-il-computer-portatile-e-denaro-image69160171.htmlRFE0EEE3–Furti informatici concetto shot con il computer portatile e denaro

Segno contro il furto di legname in un tronco di albero, Germania Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/foto-immagine-segno-contro-il-furto-di-legname-in-un-tronco-di-albero-germania-75985014.html

Segno contro il furto di legname in un tronco di albero, Germania Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/foto-immagine-segno-contro-il-furto-di-legname-in-un-tronco-di-albero-germania-75985014.htmlRMEBHBJE–Segno contro il furto di legname in un tronco di albero, Germania

Ufficio federale dell'inchiesta - FBI - gli agenti lavorano al computer in ufficio di presidenza della cyber crimini divisione. Il FBI Cyber Division è un Ufficio federale di investigazione di divisione che capi lo sforzo nazionale di indagare e perseguire i reati commessi attraverso Internet, incluso il "cyber in base al terrorismo, spionaggio, computer di intrusioni e grandi cyber frodi." Questa divisione del FBI usa le informazioni che raccoglie durante l'inchiesta per informare il pubblico delle attuali tendenze nel cyber crime.Ufficio federale di indagine si concentra intorno a tre priorità principali: computer intrusion, furto di identità e frodi cyber. Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/ufficio-federale-dell-inchiesta-fbi-gli-agenti-lavorano-al-computer-in-ufficio-di-presidenza-della-cyber-crimini-divisione-il-fbi-cyber-division-e-un-ufficio-federale-di-investigazione-di-divisione-che-capi-lo-sforzo-nazionale-di-indagare-e-perseguire-i-reati-commessi-attraverso-internet-incluso-il-cyber-in-base-al-terrorismo-spionaggio-computer-di-intrusioni-e-grandi-cyber-frodi-questa-divisione-del-fbi-usa-le-informazioni-che-raccoglie-durante-l-inchiesta-per-informare-il-pubblico-delle-attuali-tendenze-nel-cyber-crime-ufficio-federale-di-indagine-si-concentra-intorno-a-tre-priorita-principali-computer-intrusion-furto-di-identita-e-frodi-cyber-image226529283.html

Ufficio federale dell'inchiesta - FBI - gli agenti lavorano al computer in ufficio di presidenza della cyber crimini divisione. Il FBI Cyber Division è un Ufficio federale di investigazione di divisione che capi lo sforzo nazionale di indagare e perseguire i reati commessi attraverso Internet, incluso il "cyber in base al terrorismo, spionaggio, computer di intrusioni e grandi cyber frodi." Questa divisione del FBI usa le informazioni che raccoglie durante l'inchiesta per informare il pubblico delle attuali tendenze nel cyber crime.Ufficio federale di indagine si concentra intorno a tre priorità principali: computer intrusion, furto di identità e frodi cyber. Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/ufficio-federale-dell-inchiesta-fbi-gli-agenti-lavorano-al-computer-in-ufficio-di-presidenza-della-cyber-crimini-divisione-il-fbi-cyber-division-e-un-ufficio-federale-di-investigazione-di-divisione-che-capi-lo-sforzo-nazionale-di-indagare-e-perseguire-i-reati-commessi-attraverso-internet-incluso-il-cyber-in-base-al-terrorismo-spionaggio-computer-di-intrusioni-e-grandi-cyber-frodi-questa-divisione-del-fbi-usa-le-informazioni-che-raccoglie-durante-l-inchiesta-per-informare-il-pubblico-delle-attuali-tendenze-nel-cyber-crime-ufficio-federale-di-indagine-si-concentra-intorno-a-tre-priorita-principali-computer-intrusion-furto-di-identita-e-frodi-cyber-image226529283.htmlRFR4F8BF–Ufficio federale dell'inchiesta - FBI - gli agenti lavorano al computer in ufficio di presidenza della cyber crimini divisione. Il FBI Cyber Division è un Ufficio federale di investigazione di divisione che capi lo sforzo nazionale di indagare e perseguire i reati commessi attraverso Internet, incluso il "cyber in base al terrorismo, spionaggio, computer di intrusioni e grandi cyber frodi." Questa divisione del FBI usa le informazioni che raccoglie durante l'inchiesta per informare il pubblico delle attuali tendenze nel cyber crime.Ufficio federale di indagine si concentra intorno a tre priorità principali: computer intrusion, furto di identità e frodi cyber.

Un campione dei documenti e delle informazioni utilizzate per il furto di identità REGNO UNITO Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/foto-immagine-un-campione-dei-documenti-e-delle-informazioni-utilizzate-per-il-furto-di-identita-regno-unito-29880368.html

Un campione dei documenti e delle informazioni utilizzate per il furto di identità REGNO UNITO Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/foto-immagine-un-campione-dei-documenti-e-delle-informazioni-utilizzate-per-il-furto-di-identita-regno-unito-29880368.htmlRMBMH4M0–Un campione dei documenti e delle informazioni utilizzate per il furto di identità REGNO UNITO

Una carta di plastica bianca e un lettore di dati personali. Furto o perdita di informazioni riservate. Layout con spazio di copia Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/una-carta-di-plastica-bianca-e-un-lettore-di-dati-personali-furto-o-perdita-di-informazioni-riservate-layout-con-spazio-di-copia-image387968176.html

Una carta di plastica bianca e un lettore di dati personali. Furto o perdita di informazioni riservate. Layout con spazio di copia Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/una-carta-di-plastica-bianca-e-un-lettore-di-dati-personali-furto-o-perdita-di-informazioni-riservate-layout-con-spazio-di-copia-image387968176.htmlRF2DF5DA8–Una carta di plastica bianca e un lettore di dati personali. Furto o perdita di informazioni riservate. Layout con spazio di copia

Close up concetto stock foto raffigurante il data mining o il furto di informazioni sul computer. Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/foto-immagine-close-up-concetto-stock-foto-raffigurante-il-data-mining-o-il-furto-di-informazioni-sul-computer-102440760.html

Close up concetto stock foto raffigurante il data mining o il furto di informazioni sul computer. Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/foto-immagine-close-up-concetto-stock-foto-raffigurante-il-data-mining-o-il-furto-di-informazioni-sul-computer-102440760.htmlRMFXJG6G–Close up concetto stock foto raffigurante il data mining o il furto di informazioni sul computer.

Persona in una stanza buia che utilizza un notebook con logo rosso a rischio biologico, phishing su Internet, hacking, furto di informazioni personali e minacce alla sicurezza dei dati Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/foto-immagine-persona-in-una-stanza-buia-che-utilizza-un-notebook-con-logo-rosso-a-rischio-biologico-phishing-su-internet-hacking-furto-di-informazioni-personali-e-minacce-alla-sicurezza-dei-dati-147148654.html

Persona in una stanza buia che utilizza un notebook con logo rosso a rischio biologico, phishing su Internet, hacking, furto di informazioni personali e minacce alla sicurezza dei dati Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/foto-immagine-persona-in-una-stanza-buia-che-utilizza-un-notebook-con-logo-rosso-a-rischio-biologico-phishing-su-internet-hacking-furto-di-informazioni-personali-e-minacce-alla-sicurezza-dei-dati-147148654.htmlRMJFB5H2–Persona in una stanza buia che utilizza un notebook con logo rosso a rischio biologico, phishing su Internet, hacking, furto di informazioni personali e minacce alla sicurezza dei dati

Concetto di privacy di hacking della sicurezza informatica Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/concetto-di-privacy-di-hacking-della-sicurezza-informatica-image376931298.html

Concetto di privacy di hacking della sicurezza informatica Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/concetto-di-privacy-di-hacking-della-sicurezza-informatica-image376931298.htmlRF2CW6KM2–Concetto di privacy di hacking della sicurezza informatica

Concetto di violazione dei dati e furto di informazioni. Composizione creativa con parola su blocchi di legno e lucchetto aperto. Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/concetto-di-violazione-dei-dati-e-furto-di-informazioni-composizione-creativa-con-parola-su-blocchi-di-legno-e-lucchetto-aperto-image491962499.html

Concetto di violazione dei dati e furto di informazioni. Composizione creativa con parola su blocchi di legno e lucchetto aperto. Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/concetto-di-violazione-dei-dati-e-furto-di-informazioni-composizione-creativa-con-parola-su-blocchi-di-legno-e-lucchetto-aperto-image491962499.htmlRF2KGAR57–Concetto di violazione dei dati e furto di informazioni. Composizione creativa con parola su blocchi di legno e lucchetto aperto.

Ispirazione che mostra il segno furto di dati. Le aziende mostrano il trasferimento illegale di qualsiasi informazione che sia riservata Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/ispirazione-che-mostra-il-segno-furto-di-dati-le-aziende-mostrano-il-trasferimento-illegale-di-qualsiasi-informazione-che-sia-riservata-image550248240.html

Ispirazione che mostra il segno furto di dati. Le aziende mostrano il trasferimento illegale di qualsiasi informazione che sia riservata Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/ispirazione-che-mostra-il-segno-furto-di-dati-le-aziende-mostrano-il-trasferimento-illegale-di-qualsiasi-informazione-che-sia-riservata-image550248240.htmlRF2PY5Y6T–Ispirazione che mostra il segno furto di dati. Le aziende mostrano il trasferimento illegale di qualsiasi informazione che sia riservata

Il riflesso di dati rubati sugli occhiali da sole che indicano il furto di identità Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/il-riflesso-di-dati-rubati-sugli-occhiali-da-sole-che-indicano-il-furto-di-identita-image599596480.html

Il riflesso di dati rubati sugli occhiali da sole che indicano il furto di identità Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/il-riflesso-di-dati-rubati-sugli-occhiali-da-sole-che-indicano-il-furto-di-identita-image599596480.htmlRF2WRDYC0–Il riflesso di dati rubati sugli occhiali da sole che indicano il furto di identità

ALBERTA, CANADA - Maggio 2018: firmare in un parcheggio pubblico in Alberta attenzione ai visitatori di bloccare le loro vetture per impedire il furto. Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/alberta-canada-maggio-2018-firmare-in-un-parcheggio-pubblico-in-alberta-attenzione-ai-visitatori-di-bloccare-le-loro-vetture-per-impedire-il-furto-image227685924.html

ALBERTA, CANADA - Maggio 2018: firmare in un parcheggio pubblico in Alberta attenzione ai visitatori di bloccare le loro vetture per impedire il furto. Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/alberta-canada-maggio-2018-firmare-in-un-parcheggio-pubblico-in-alberta-attenzione-ai-visitatori-di-bloccare-le-loro-vetture-per-impedire-il-furto-image227685924.htmlRFR6BYM4–ALBERTA, CANADA - Maggio 2018: firmare in un parcheggio pubblico in Alberta attenzione ai visitatori di bloccare le loro vetture per impedire il furto.

"Informazioni riservate" carta attraverso una trinciatrice. Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/foto-immagine-informazioni-riservate-carta-attraverso-una-trinciatrice-93985138.html

"Informazioni riservate" carta attraverso una trinciatrice. Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/foto-immagine-informazioni-riservate-carta-attraverso-una-trinciatrice-93985138.htmlRMFCWB02–"Informazioni riservate" carta attraverso una trinciatrice.

Pila di carta grattugiata. Concetto di distruzione dei documenti, furto di identità e riciclaggio Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/pila-di-carta-grattugiata-concetto-di-distruzione-dei-documenti-furto-di-identita-e-riciclaggio-image487611804.html

Pila di carta grattugiata. Concetto di distruzione dei documenti, furto di identità e riciclaggio Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/pila-di-carta-grattugiata-concetto-di-distruzione-dei-documenti-furto-di-identita-e-riciclaggio-image487611804.htmlRF2K98HR8–Pila di carta grattugiata. Concetto di distruzione dei documenti, furto di identità e riciclaggio

Sofia, Bulgaria, 18 Gennaio 2014 - sette carrozze e il motore di un treno rovesciato tra Yana e Musachevo stazioni ferroviarie, bulgaria occidentale, per una notte.l ufficio stampa del Ministero bulgaro di trasporto, tecnologie di informazione e comunicazione. Secondo le informazioni iniziali, l'incidente è stato causato come risultato di un furto di elementi ferroviaria. Non ci sono morti e feriti segnalati. Credito: Emil Djumailiev djumandji/Alamy Live News Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/sofia-bulgaria-18-gennaio-2014-sette-carrozze-e-il-motore-di-un-treno-rovesciato-tra-yana-e-musachevo-stazioni-ferroviarie-bulgaria-occidentale-per-una-notte-l-ufficio-stampa-del-ministero-bulgaro-di-trasporto-tecnologie-di-informazione-e-comunicazione-secondo-le-informazioni-iniziali-l-incidente-e-stato-causato-come-risultato-di-un-furto-di-elementi-ferroviaria-non-ci-sono-morti-e-feriti-segnalati-credito-emil-djumailiev-djumandji-alamy-live-news-image65834321.html

Sofia, Bulgaria, 18 Gennaio 2014 - sette carrozze e il motore di un treno rovesciato tra Yana e Musachevo stazioni ferroviarie, bulgaria occidentale, per una notte.l ufficio stampa del Ministero bulgaro di trasporto, tecnologie di informazione e comunicazione. Secondo le informazioni iniziali, l'incidente è stato causato come risultato di un furto di elementi ferroviaria. Non ci sono morti e feriti segnalati. Credito: Emil Djumailiev djumandji/Alamy Live News Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/sofia-bulgaria-18-gennaio-2014-sette-carrozze-e-il-motore-di-un-treno-rovesciato-tra-yana-e-musachevo-stazioni-ferroviarie-bulgaria-occidentale-per-una-notte-l-ufficio-stampa-del-ministero-bulgaro-di-trasporto-tecnologie-di-informazione-e-comunicazione-secondo-le-informazioni-iniziali-l-incidente-e-stato-causato-come-risultato-di-un-furto-di-elementi-ferroviaria-non-ci-sono-morti-e-feriti-segnalati-credito-emil-djumailiev-djumandji-alamy-live-news-image65834321.htmlRMDR309N–Sofia, Bulgaria, 18 Gennaio 2014 - sette carrozze e il motore di un treno rovesciato tra Yana e Musachevo stazioni ferroviarie, bulgaria occidentale, per una notte.l ufficio stampa del Ministero bulgaro di trasporto, tecnologie di informazione e comunicazione. Secondo le informazioni iniziali, l'incidente è stato causato come risultato di un furto di elementi ferroviaria. Non ci sono morti e feriti segnalati. Credito: Emil Djumailiev djumandji/Alamy Live News

Un ladro di identità ruba qualcuno s le informazioni della carta di credito e caricare le sue informazioni a Internet Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/foto-immagine-un-ladro-di-identita-ruba-qualcuno-s-le-informazioni-della-carta-di-credito-e-caricare-le-sue-informazioni-a-internet-19252998.html

Un ladro di identità ruba qualcuno s le informazioni della carta di credito e caricare le sue informazioni a Internet Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/foto-immagine-un-ladro-di-identita-ruba-qualcuno-s-le-informazioni-della-carta-di-credito-e-caricare-le-sue-informazioni-a-internet-19252998.htmlRFB391B2–Un ladro di identità ruba qualcuno s le informazioni della carta di credito e caricare le sue informazioni a Internet

All'interno della polizia unità mobile di Prevenzione del furto la sicurezza domestica Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/foto-immagine-all-interno-della-polizia-unita-mobile-di-prevenzione-del-furto-la-sicurezza-domestica-15714956.html

All'interno della polizia unità mobile di Prevenzione del furto la sicurezza domestica Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/foto-immagine-all-interno-della-polizia-unita-mobile-di-prevenzione-del-furto-la-sicurezza-domestica-15714956.htmlRMAP91AN–All'interno della polizia unità mobile di Prevenzione del furto la sicurezza domestica

Le mani in uscita del monitor del computer cercando di afferrare una persona, il furto di identità concept Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/foto-immagine-le-mani-in-uscita-del-monitor-del-computer-cercando-di-afferrare-una-persona-il-furto-di-identita-concept-161774592.html

Le mani in uscita del monitor del computer cercando di afferrare una persona, il furto di identità concept Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/foto-immagine-le-mani-in-uscita-del-monitor-del-computer-cercando-di-afferrare-una-persona-il-furto-di-identita-concept-161774592.htmlRFKB5D40–Le mani in uscita del monitor del computer cercando di afferrare una persona, il furto di identità concept

Segnalare le sanzioni per la pesca illegale nelle lingue dell'Europa dell'est e dell'inglese Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/segnalare-le-sanzioni-per-la-pesca-illegale-nelle-lingue-dell-europa-dell-est-e-dell-inglese-image552653264.html

Segnalare le sanzioni per la pesca illegale nelle lingue dell'Europa dell'est e dell'inglese Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/segnalare-le-sanzioni-per-la-pesca-illegale-nelle-lingue-dell-europa-dell-est-e-dell-inglese-image552653264.htmlRM2R33ETG–Segnalare le sanzioni per la pesca illegale nelle lingue dell'Europa dell'est e dell'inglese

Furti informatici concetto shot con il computer portatile e denaro Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/foto-immagine-furti-informatici-concetto-shot-con-il-computer-portatile-e-denaro-80887065.html

Furti informatici concetto shot con il computer portatile e denaro Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/foto-immagine-furti-informatici-concetto-shot-con-il-computer-portatile-e-denaro-80887065.htmlRFEKGM7N–Furti informatici concetto shot con il computer portatile e denaro

Segnale di avvertimento su albero trund " legno il furto sia un reato contro la foresta leggi", in Germania, in Renania settentrionale-Vestfalia Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/foto-immagine-segnale-di-avvertimento-su-albero-trund-legno-il-furto-sia-un-reato-contro-la-foresta-leggi-in-germania-in-renania-settentrionale-vestfalia-47942140.html

Segnale di avvertimento su albero trund " legno il furto sia un reato contro la foresta leggi", in Germania, in Renania settentrionale-Vestfalia Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/foto-immagine-segnale-di-avvertimento-su-albero-trund-legno-il-furto-sia-un-reato-contro-la-foresta-leggi-in-germania-in-renania-settentrionale-vestfalia-47942140.htmlRMCNYXK8–Segnale di avvertimento su albero trund " legno il furto sia un reato contro la foresta leggi", in Germania, in Renania settentrionale-Vestfalia

Ufficio federale dell'inchiesta - FBI - gli agenti lavorano al computer in ufficio di presidenza della cyber crimini divisione. Il FBI Cyber Division è un Ufficio federale di investigazione di divisione che capi lo sforzo nazionale di indagare e perseguire i reati commessi attraverso Internet, incluso il "cyber in base al terrorismo, spionaggio, computer di intrusioni e grandi cyber frodi." Questa divisione del FBI usa le informazioni che raccoglie durante l'inchiesta per informare il pubblico delle attuali tendenze nel cyber crime.Ufficio federale di indagine si concentra intorno a tre priorità principali: computer intrusion, furto di identità e frodi cyber. Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/ufficio-federale-dell-inchiesta-fbi-gli-agenti-lavorano-al-computer-in-ufficio-di-presidenza-della-cyber-crimini-divisione-il-fbi-cyber-division-e-un-ufficio-federale-di-investigazione-di-divisione-che-capi-lo-sforzo-nazionale-di-indagare-e-perseguire-i-reati-commessi-attraverso-internet-incluso-il-cyber-in-base-al-terrorismo-spionaggio-computer-di-intrusioni-e-grandi-cyber-frodi-questa-divisione-del-fbi-usa-le-informazioni-che-raccoglie-durante-l-inchiesta-per-informare-il-pubblico-delle-attuali-tendenze-nel-cyber-crime-ufficio-federale-di-indagine-si-concentra-intorno-a-tre-priorita-principali-computer-intrusion-furto-di-identita-e-frodi-cyber-image226529298.html

Ufficio federale dell'inchiesta - FBI - gli agenti lavorano al computer in ufficio di presidenza della cyber crimini divisione. Il FBI Cyber Division è un Ufficio federale di investigazione di divisione che capi lo sforzo nazionale di indagare e perseguire i reati commessi attraverso Internet, incluso il "cyber in base al terrorismo, spionaggio, computer di intrusioni e grandi cyber frodi." Questa divisione del FBI usa le informazioni che raccoglie durante l'inchiesta per informare il pubblico delle attuali tendenze nel cyber crime.Ufficio federale di indagine si concentra intorno a tre priorità principali: computer intrusion, furto di identità e frodi cyber. Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/ufficio-federale-dell-inchiesta-fbi-gli-agenti-lavorano-al-computer-in-ufficio-di-presidenza-della-cyber-crimini-divisione-il-fbi-cyber-division-e-un-ufficio-federale-di-investigazione-di-divisione-che-capi-lo-sforzo-nazionale-di-indagare-e-perseguire-i-reati-commessi-attraverso-internet-incluso-il-cyber-in-base-al-terrorismo-spionaggio-computer-di-intrusioni-e-grandi-cyber-frodi-questa-divisione-del-fbi-usa-le-informazioni-che-raccoglie-durante-l-inchiesta-per-informare-il-pubblico-delle-attuali-tendenze-nel-cyber-crime-ufficio-federale-di-indagine-si-concentra-intorno-a-tre-priorita-principali-computer-intrusion-furto-di-identita-e-frodi-cyber-image226529298.htmlRFR4F8C2–Ufficio federale dell'inchiesta - FBI - gli agenti lavorano al computer in ufficio di presidenza della cyber crimini divisione. Il FBI Cyber Division è un Ufficio federale di investigazione di divisione che capi lo sforzo nazionale di indagare e perseguire i reati commessi attraverso Internet, incluso il "cyber in base al terrorismo, spionaggio, computer di intrusioni e grandi cyber frodi." Questa divisione del FBI usa le informazioni che raccoglie durante l'inchiesta per informare il pubblico delle attuali tendenze nel cyber crime.Ufficio federale di indagine si concentra intorno a tre priorità principali: computer intrusion, furto di identità e frodi cyber.

Un campione dei documenti e delle informazioni utilizzate per il furto di identità REGNO UNITO Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/foto-immagine-un-campione-dei-documenti-e-delle-informazioni-utilizzate-per-il-furto-di-identita-regno-unito-29880396.html

Un campione dei documenti e delle informazioni utilizzate per il furto di identità REGNO UNITO Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/foto-immagine-un-campione-dei-documenti-e-delle-informazioni-utilizzate-per-il-furto-di-identita-regno-unito-29880396.htmlRMBMH4N0–Un campione dei documenti e delle informazioni utilizzate per il furto di identità REGNO UNITO

Una carta di plastica bianca e un lettore di dati personali. Furto o perdita di informazioni riservate. Layout con spazio di copia Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/una-carta-di-plastica-bianca-e-un-lettore-di-dati-personali-furto-o-perdita-di-informazioni-riservate-layout-con-spazio-di-copia-image387968299.html

Una carta di plastica bianca e un lettore di dati personali. Furto o perdita di informazioni riservate. Layout con spazio di copia Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/una-carta-di-plastica-bianca-e-un-lettore-di-dati-personali-furto-o-perdita-di-informazioni-riservate-layout-con-spazio-di-copia-image387968299.htmlRF2DF5DEK–Una carta di plastica bianca e un lettore di dati personali. Furto o perdita di informazioni riservate. Layout con spazio di copia

Close up concetto stock foto raffigurante il data mining o il furto di informazioni sul computer. Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/foto-immagine-close-up-concetto-stock-foto-raffigurante-il-data-mining-o-il-furto-di-informazioni-sul-computer-102440759.html

Close up concetto stock foto raffigurante il data mining o il furto di informazioni sul computer. Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/foto-immagine-close-up-concetto-stock-foto-raffigurante-il-data-mining-o-il-furto-di-informazioni-sul-computer-102440759.htmlRMFXJG6F–Close up concetto stock foto raffigurante il data mining o il furto di informazioni sul computer.

Il furto di identità e sicurezza informatica. Mobile di hacker e criminali login per persone Conto personale online, informazioni e dati con lo smartphone. Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/il-furto-di-identita-e-sicurezza-informatica-mobile-di-hacker-e-criminali-login-per-persone-conto-personale-online-informazioni-e-dati-con-lo-smartphone-image214387745.html

Il furto di identità e sicurezza informatica. Mobile di hacker e criminali login per persone Conto personale online, informazioni e dati con lo smartphone. Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/il-furto-di-identita-e-sicurezza-informatica-mobile-di-hacker-e-criminali-login-per-persone-conto-personale-online-informazioni-e-dati-con-lo-smartphone-image214387745.htmlRFPCP5N5–Il furto di identità e sicurezza informatica. Mobile di hacker e criminali login per persone Conto personale online, informazioni e dati con lo smartphone.

Concetto di privacy di hacking della sicurezza informatica Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/concetto-di-privacy-di-hacking-della-sicurezza-informatica-image376931301.html

Concetto di privacy di hacking della sicurezza informatica Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/concetto-di-privacy-di-hacking-della-sicurezza-informatica-image376931301.htmlRF2CW6KM5–Concetto di privacy di hacking della sicurezza informatica

Concetto di violazione dei dati e furto di informazioni. Composizione creativa con parola su blocchi di legno e lucchetto aperto. Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/concetto-di-violazione-dei-dati-e-furto-di-informazioni-composizione-creativa-con-parola-su-blocchi-di-legno-e-lucchetto-aperto-image491962448.html

Concetto di violazione dei dati e furto di informazioni. Composizione creativa con parola su blocchi di legno e lucchetto aperto. Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/concetto-di-violazione-dei-dati-e-furto-di-informazioni-composizione-creativa-con-parola-su-blocchi-di-legno-e-lucchetto-aperto-image491962448.htmlRF2KGAR3C–Concetto di violazione dei dati e furto di informazioni. Composizione creativa con parola su blocchi di legno e lucchetto aperto.

Segno di scrittura a mano furto di dati. Business idea trasferimento illegale di qualsiasi informazione riservata Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/segno-di-scrittura-a-mano-furto-di-dati-business-idea-trasferimento-illegale-di-qualsiasi-informazione-riservata-image550260495.html

Segno di scrittura a mano furto di dati. Business idea trasferimento illegale di qualsiasi informazione riservata Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/segno-di-scrittura-a-mano-furto-di-dati-business-idea-trasferimento-illegale-di-qualsiasi-informazione-riservata-image550260495.htmlRF2PY6ETF–Segno di scrittura a mano furto di dati. Business idea trasferimento illegale di qualsiasi informazione riservata

Carte riservate triturate in un sacchetto di plastica, Cardiff, Galles, Regno Unito Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/carte-riservate-triturate-in-un-sacchetto-di-plastica-cardiff-galles-regno-unito-image366695930.html

Carte riservate triturate in un sacchetto di plastica, Cardiff, Galles, Regno Unito Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/carte-riservate-triturate-in-un-sacchetto-di-plastica-cardiff-galles-regno-unito-image366695930.htmlRM2C8GCB6–Carte riservate triturate in un sacchetto di plastica, Cardiff, Galles, Regno Unito

Scheda di plastica, formato tascabile, di un cingolato del veicolo in caso di furto e di dare informazioni su cosa fare in caso di ciò che accade. Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/foto-immagine-scheda-di-plastica-formato-tascabile-di-un-cingolato-del-veicolo-in-caso-di-furto-e-di-dare-informazioni-su-cosa-fare-in-caso-di-cio-che-accade-176965996.html

Scheda di plastica, formato tascabile, di un cingolato del veicolo in caso di furto e di dare informazioni su cosa fare in caso di ciò che accade. Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/foto-immagine-scheda-di-plastica-formato-tascabile-di-un-cingolato-del-veicolo-in-caso-di-furto-e-di-dare-informazioni-su-cosa-fare-in-caso-di-cio-che-accade-176965996.htmlRMM7WDX4–Scheda di plastica, formato tascabile, di un cingolato del veicolo in caso di furto e di dare informazioni su cosa fare in caso di ciò che accade.