Monitorare le frodi Immagini Stock

(3,354)Filtri rapidi:

Monitorare le frodi Immagini Stock

Scioccata donna anziana turbata che riceve cattive notizie, ricerca di frodi, furto di denaro, perdita, spesa eccessiva, problema finanziario, calcolatrice in attesa, telefono, monitor Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/scioccata-donna-anziana-turbata-che-riceve-cattive-notizie-ricerca-di-frodi-furto-di-denaro-perdita-spesa-eccessiva-problema-finanziario-calcolatrice-in-attesa-telefono-monitor-image595875261.html

Scioccata donna anziana turbata che riceve cattive notizie, ricerca di frodi, furto di denaro, perdita, spesa eccessiva, problema finanziario, calcolatrice in attesa, telefono, monitor Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/scioccata-donna-anziana-turbata-che-riceve-cattive-notizie-ricerca-di-frodi-furto-di-denaro-perdita-spesa-eccessiva-problema-finanziario-calcolatrice-in-attesa-telefono-monitor-image595875261.htmlRF2WHCCY9–Scioccata donna anziana turbata che riceve cattive notizie, ricerca di frodi, furto di denaro, perdita, spesa eccessiva, problema finanziario, calcolatrice in attesa, telefono, monitor

Phishing mail, frode su Internet Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/phishing-mail-frode-su-internet-image546556620.html

Phishing mail, frode su Internet Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/phishing-mail-frode-su-internet-image546556620.htmlRM2PN5PF8–Phishing mail, frode su Internet

Cyber bullismo, frodi online o computer virus concetto. La riflessione di triste e depresso e frustrato uomo o teen testa pendente a portata di mano in uno schermo del notebook. Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/foto-immagine-cyber-bullismo-frodi-online-o-computer-virus-concetto-la-riflessione-di-triste-e-depresso-e-frustrato-uomo-o-teen-testa-pendente-a-portata-di-mano-in-uno-schermo-del-notebook-174795607.html

Cyber bullismo, frodi online o computer virus concetto. La riflessione di triste e depresso e frustrato uomo o teen testa pendente a portata di mano in uno schermo del notebook. Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/foto-immagine-cyber-bullismo-frodi-online-o-computer-virus-concetto-la-riflessione-di-triste-e-depresso-e-frustrato-uomo-o-teen-testa-pendente-a-portata-di-mano-in-uno-schermo-del-notebook-174795607.htmlRFM4AHG7–Cyber bullismo, frodi online o computer virus concetto. La riflessione di triste e depresso e frustrato uomo o teen testa pendente a portata di mano in uno schermo del notebook.

Internet security lock su un computer portatile monitor, isolati su sfondo bianco Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/foto-immagine-internet-security-lock-su-un-computer-portatile-monitor-isolati-su-sfondo-bianco-73048271.html

Internet security lock su un computer portatile monitor, isolati su sfondo bianco Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/foto-immagine-internet-security-lock-su-un-computer-portatile-monitor-isolati-su-sfondo-bianco-73048271.htmlRFE6RHPR–Internet security lock su un computer portatile monitor, isolati su sfondo bianco

Concetto di propaganda. Lo schermo del monitor con notizie false. Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/concetto-di-propaganda-lo-schermo-del-monitor-con-notizie-false-image156398907.html

Concetto di propaganda. Lo schermo del monitor con notizie false. Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/concetto-di-propaganda-lo-schermo-del-monitor-con-notizie-false-image156398907.htmlRFK2CGB7–Concetto di propaganda. Lo schermo del monitor con notizie false.

Frode di ID in tv Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/frode-di-id-in-tv-image483633142.html

Frode di ID in tv Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/frode-di-id-in-tv-image483633142.htmlRF2K2RB06–Frode di ID in tv

Persona che tiene uno smartphone con il logo dell'agenzia britannica Serious Fraud Office (SFO) sullo schermo di fronte al sito Web. Mettere a fuoco sul display del telefono. Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/persona-che-tiene-uno-smartphone-con-il-logo-dell-agenzia-britannica-serious-fraud-office-sfo-sullo-schermo-di-fronte-al-sito-web-mettere-a-fuoco-sul-display-del-telefono-image472353526.html

Persona che tiene uno smartphone con il logo dell'agenzia britannica Serious Fraud Office (SFO) sullo schermo di fronte al sito Web. Mettere a fuoco sul display del telefono. Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/persona-che-tiene-uno-smartphone-con-il-logo-dell-agenzia-britannica-serious-fraud-office-sfo-sullo-schermo-di-fronte-al-sito-web-mettere-a-fuoco-sul-display-del-telefono-image472353526.htmlRF2JCDFMP–Persona che tiene uno smartphone con il logo dell'agenzia britannica Serious Fraud Office (SFO) sullo schermo di fronte al sito Web. Mettere a fuoco sul display del telefono.

Auditor che esamina le frodi aziendali e il risparmio di denaro Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/auditor-che-esamina-le-frodi-aziendali-e-il-risparmio-di-denaro-image458743191.html

Auditor che esamina le frodi aziendali e il risparmio di denaro Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/auditor-che-esamina-le-frodi-aziendali-e-il-risparmio-di-denaro-image458743191.htmlRF2HJ9FHB–Auditor che esamina le frodi aziendali e il risparmio di denaro

Hacker con Log sullo schermo,frode informatica concetto sfondo Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/foto-immagine-hacker-con-log-sullo-schermo-frode-informatica-concetto-sfondo-72271563.html

Hacker con Log sullo schermo,frode informatica concetto sfondo Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/foto-immagine-hacker-con-log-sullo-schermo-frode-informatica-concetto-sfondo-72271563.htmlRFE5G737–Hacker con Log sullo schermo,frode informatica concetto sfondo

Le pinne di squalo orbitando attorno ad un computer in mare Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/foto-immagine-le-pinne-di-squalo-orbitando-attorno-ad-un-computer-in-mare-49204804.html

Le pinne di squalo orbitando attorno ad un computer in mare Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/foto-immagine-le-pinne-di-squalo-orbitando-attorno-ad-un-computer-in-mare-49204804.htmlRMCT1D6C–Le pinne di squalo orbitando attorno ad un computer in mare

Giudica gavel con sfondo luminoso dello schermo del computer Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/giudica-gavel-con-sfondo-luminoso-dello-schermo-del-computer-image368471040.html

Giudica gavel con sfondo luminoso dello schermo del computer Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/giudica-gavel-con-sfondo-luminoso-dello-schermo-del-computer-image368471040.htmlRF2CBD8G0–Giudica gavel con sfondo luminoso dello schermo del computer

Auditor che esamina le frodi aziendali Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/auditor-che-esamina-le-frodi-aziendali-image483277959.html

Auditor che esamina le frodi aziendali Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/auditor-che-esamina-le-frodi-aziendali-image483277959.htmlRF2K275Y3–Auditor che esamina le frodi aziendali

Isolate il computer portatile con carte di credito e amo da pesca. Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/isolate-il-computer-portatile-con-carte-di-credito-e-amo-da-pesca-image153951023.html

Isolate il computer portatile con carte di credito e amo da pesca. Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/isolate-il-computer-portatile-con-carte-di-credito-e-amo-da-pesca-image153951023.htmlRFJXD22R–Isolate il computer portatile con carte di credito e amo da pesca.

Coppia anziana che effettua una chiamata con un videofonino su un computer Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/coppia-anziana-che-effettua-una-chiamata-con-un-videofonino-su-un-computer-image636909691.html

Coppia anziana che effettua una chiamata con un videofonino su un computer Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/coppia-anziana-che-effettua-una-chiamata-con-un-videofonino-su-un-computer-image636909691.htmlRF2S05MPK–Coppia anziana che effettua una chiamata con un videofonino su un computer

Primo piano sulla donna moderna con laptop e smartphone che navigano sul sito Web di e-commerce per frodi. Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/primo-piano-sulla-donna-moderna-con-laptop-e-smartphone-che-navigano-sul-sito-web-di-e-commerce-per-frodi-image530500601.html

Primo piano sulla donna moderna con laptop e smartphone che navigano sul sito Web di e-commerce per frodi. Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/primo-piano-sulla-donna-moderna-con-laptop-e-smartphone-che-navigano-sul-sito-web-di-e-commerce-per-frodi-image530500601.htmlRF2NR2AX1–Primo piano sulla donna moderna con laptop e smartphone che navigano sul sito Web di e-commerce per frodi.

Un uomo d'affari usa uno smartphone mobile con un segnale di avvertimento virtuale per fare attenzione nell'investire un avviso sulla situazione economica, rischi di investimento aziendale. Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/un-uomo-d-affari-usa-uno-smartphone-mobile-con-un-segnale-di-avvertimento-virtuale-per-fare-attenzione-nell-investire-un-avviso-sulla-situazione-economica-rischi-di-investimento-aziendale-image610517710.html

Un uomo d'affari usa uno smartphone mobile con un segnale di avvertimento virtuale per fare attenzione nell'investire un avviso sulla situazione economica, rischi di investimento aziendale. Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/un-uomo-d-affari-usa-uno-smartphone-mobile-con-un-segnale-di-avvertimento-virtuale-per-fare-attenzione-nell-investire-un-avviso-sulla-situazione-economica-rischi-di-investimento-aziendale-image610517710.htmlRF2XD7DFX–Un uomo d'affari usa uno smartphone mobile con un segnale di avvertimento virtuale per fare attenzione nell'investire un avviso sulla situazione economica, rischi di investimento aziendale.

Un cybercriminale è catturato e legato in manette mentre tenta di truffare su Internet. Pericolo di phishing Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/un-cybercriminale-e-catturato-e-legato-in-manette-mentre-tenta-di-truffare-su-internet-pericolo-di-phishing-image497653676.html

Un cybercriminale è catturato e legato in manette mentre tenta di truffare su Internet. Pericolo di phishing Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/un-cybercriminale-e-catturato-e-legato-in-manette-mentre-tenta-di-truffare-su-internet-pericolo-di-phishing-image497653676.htmlRF2KWJ29G–Un cybercriminale è catturato e legato in manette mentre tenta di truffare su Internet. Pericolo di phishing

Schermata malware di avviso VR sul laptop. Sicurezza informatica tecnologia aziendale per la protezione dei dati. Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/schermata-malware-di-avviso-vr-sul-laptop-sicurezza-informatica-tecnologia-aziendale-per-la-protezione-dei-dati-image484659459.html

Schermata malware di avviso VR sul laptop. Sicurezza informatica tecnologia aziendale per la protezione dei dati. Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/schermata-malware-di-avviso-vr-sul-laptop-sicurezza-informatica-tecnologia-aziendale-per-la-protezione-dei-dati-image484659459.htmlRF2K4E42B–Schermata malware di avviso VR sul laptop. Sicurezza informatica tecnologia aziendale per la protezione dei dati.

Notizie false in TV. Informazioni mententi per ingannare le persone in TV. Tecnologia dei media e concetto di stile di vita moderno: Guardare e leggere le notizie false e Hoax. Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/notizie-false-in-tv-informazioni-mententi-per-ingannare-le-persone-in-tv-tecnologia-dei-media-e-concetto-di-stile-di-vita-moderno-guardare-e-leggere-le-notizie-false-e-hoax-image401788507.html

Notizie false in TV. Informazioni mententi per ingannare le persone in TV. Tecnologia dei media e concetto di stile di vita moderno: Guardare e leggere le notizie false e Hoax. Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/notizie-false-in-tv-informazioni-mententi-per-ingannare-le-persone-in-tv-tecnologia-dei-media-e-concetto-di-stile-di-vita-moderno-guardare-e-leggere-le-notizie-false-e-hoax-image401788507.htmlRM2E9K19F–Notizie false in TV. Informazioni mententi per ingannare le persone in TV. Tecnologia dei media e concetto di stile di vita moderno: Guardare e leggere le notizie false e Hoax.

Scioccata coppia di anziani che riceve cattive notizie, ricerca di frodi, furto di denaro, perdita, spesa eccessiva, problema finanziario, calcolatrice in attesa, telefono, monitor Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/scioccata-coppia-di-anziani-che-riceve-cattive-notizie-ricerca-di-frodi-furto-di-denaro-perdita-spesa-eccessiva-problema-finanziario-calcolatrice-in-attesa-telefono-monitor-image595875296.html

Scioccata coppia di anziani che riceve cattive notizie, ricerca di frodi, furto di denaro, perdita, spesa eccessiva, problema finanziario, calcolatrice in attesa, telefono, monitor Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/scioccata-coppia-di-anziani-che-riceve-cattive-notizie-ricerca-di-frodi-furto-di-denaro-perdita-spesa-eccessiva-problema-finanziario-calcolatrice-in-attesa-telefono-monitor-image595875296.htmlRF2WHCD0G–Scioccata coppia di anziani che riceve cattive notizie, ricerca di frodi, furto di denaro, perdita, spesa eccessiva, problema finanziario, calcolatrice in attesa, telefono, monitor

Phishing mail, lente di ingrandimento, truffa Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/phishing-mail-lente-di-ingrandimento-truffa-image546556604.html

Phishing mail, lente di ingrandimento, truffa Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/phishing-mail-lente-di-ingrandimento-truffa-image546556604.htmlRM2PN5PEM–Phishing mail, lente di ingrandimento, truffa

Cyber minaccia per la sicurezza e il concetto di attacco. Numeri binari, zero e uno su uno schermo del notebook. La riflessione di hacker in mano sul monitor del computer. Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/foto-immagine-cyber-minaccia-per-la-sicurezza-e-il-concetto-di-attacco-numeri-binari-zero-e-uno-su-uno-schermo-del-notebook-la-riflessione-di-hacker-in-mano-sul-monitor-del-computer-174795630.html

Cyber minaccia per la sicurezza e il concetto di attacco. Numeri binari, zero e uno su uno schermo del notebook. La riflessione di hacker in mano sul monitor del computer. Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/foto-immagine-cyber-minaccia-per-la-sicurezza-e-il-concetto-di-attacco-numeri-binari-zero-e-uno-su-uno-schermo-del-notebook-la-riflessione-di-hacker-in-mano-sul-monitor-del-computer-174795630.htmlRFM4AHH2–Cyber minaccia per la sicurezza e il concetto di attacco. Numeri binari, zero e uno su uno schermo del notebook. La riflessione di hacker in mano sul monitor del computer.

Giustizia peso bilancia con codice sul monitor in background. Il codice di programmazione legge bilancia la criminalità giustizia concetto internet Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/foto-immagine-giustizia-peso-bilancia-con-codice-sul-monitor-in-background-il-codice-di-programmazione-legge-bilancia-la-criminalita-giustizia-concetto-internet-142829295.html

Giustizia peso bilancia con codice sul monitor in background. Il codice di programmazione legge bilancia la criminalità giustizia concetto internet Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/foto-immagine-giustizia-peso-bilancia-con-codice-sul-monitor-in-background-il-codice-di-programmazione-legge-bilancia-la-criminalita-giustizia-concetto-internet-142829295.htmlRFJ8AC67–Giustizia peso bilancia con codice sul monitor in background. Il codice di programmazione legge bilancia la criminalità giustizia concetto internet

Monitor con messaggio Fake news e le mani su una tastiera. Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/foto-immagine-monitor-con-messaggio-fake-news-e-le-mani-su-una-tastiera-140132099.html

Monitor con messaggio Fake news e le mani su una tastiera. Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/foto-immagine-monitor-con-messaggio-fake-news-e-le-mani-su-una-tastiera-140132099.htmlRFJ3YFWR–Monitor con messaggio Fake news e le mani su una tastiera.

Un giovane hacking password per rompere la sicurezza dell'interfaccia, utilizzando virus per infettare il computer e rubare i big data. Pericoloso pirata informatico che fa ciberattacco al database di sistema, frode IT. Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/un-giovane-hacking-password-per-rompere-la-sicurezza-dell-interfaccia-utilizzando-virus-per-infettare-il-computer-e-rubare-i-big-data-pericoloso-pirata-informatico-che-fa-ciberattacco-al-database-di-sistema-frode-it-image490656609.html

Un giovane hacking password per rompere la sicurezza dell'interfaccia, utilizzando virus per infettare il computer e rubare i big data. Pericoloso pirata informatico che fa ciberattacco al database di sistema, frode IT. Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/un-giovane-hacking-password-per-rompere-la-sicurezza-dell-interfaccia-utilizzando-virus-per-infettare-il-computer-e-rubare-i-big-data-pericoloso-pirata-informatico-che-fa-ciberattacco-al-database-di-sistema-frode-it-image490656609.htmlRF2KE79E9–Un giovane hacking password per rompere la sicurezza dell'interfaccia, utilizzando virus per infettare il computer e rubare i big data. Pericoloso pirata informatico che fa ciberattacco al database di sistema, frode IT.

Smartphone con sito web dell'agenzia britannica Serious Fraud Office (SFO) sullo schermo davanti al logo. Mettere a fuoco sulla parte superiore sinistra del display del telefono. Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/smartphone-con-sito-web-dell-agenzia-britannica-serious-fraud-office-sfo-sullo-schermo-davanti-al-logo-mettere-a-fuoco-sulla-parte-superiore-sinistra-del-display-del-telefono-image472352917.html

Smartphone con sito web dell'agenzia britannica Serious Fraud Office (SFO) sullo schermo davanti al logo. Mettere a fuoco sulla parte superiore sinistra del display del telefono. Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/smartphone-con-sito-web-dell-agenzia-britannica-serious-fraud-office-sfo-sullo-schermo-davanti-al-logo-mettere-a-fuoco-sulla-parte-superiore-sinistra-del-display-del-telefono-image472352917.htmlRF2JCDEY1–Smartphone con sito web dell'agenzia britannica Serious Fraud Office (SFO) sullo schermo davanti al logo. Mettere a fuoco sulla parte superiore sinistra del display del telefono.

Giovane imprenditrice guardando il collasso delle finanze grafico sul monitor del computer Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/foto-immagine-giovane-imprenditrice-guardando-il-collasso-delle-finanze-grafico-sul-monitor-del-computer-160739339.html

Giovane imprenditrice guardando il collasso delle finanze grafico sul monitor del computer Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/foto-immagine-giovane-imprenditrice-guardando-il-collasso-delle-finanze-grafico-sul-monitor-del-computer-160739339.htmlRFK9E8JK–Giovane imprenditrice guardando il collasso delle finanze grafico sul monitor del computer

Hacker con Log sullo schermo,frode informatica,le frodi finanziarie, concetto sfondo Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/foto-immagine-hacker-con-log-sullo-schermo-frode-informatica-le-frodi-finanziarie-concetto-sfondo-72271565.html

Hacker con Log sullo schermo,frode informatica,le frodi finanziarie, concetto sfondo Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/foto-immagine-hacker-con-log-sullo-schermo-frode-informatica-le-frodi-finanziarie-concetto-sfondo-72271565.htmlRFE5G739–Hacker con Log sullo schermo,frode informatica,le frodi finanziarie, concetto sfondo

Hacker con computer Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/hacker-con-computer-image490558534.html

Hacker con computer Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/hacker-con-computer-image490558534.htmlRF2KE2TBJ–Hacker con computer

RF2BGP028–Hacker non riconoscibile che utilizza un computer portatile con barra di avanzamento

Ladro che rubava il monitor del computer in una casa straniera. Rapina Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/ladro-che-rubava-il-monitor-del-computer-in-una-casa-straniera-rapina-image615392206.html

Ladro che rubava il monitor del computer in una casa straniera. Rapina Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/ladro-che-rubava-il-monitor-del-computer-in-una-casa-straniera-rapina-image615392206.htmlRF2XN5F12–Ladro che rubava il monitor del computer in una casa straniera. Rapina

Barra di ricerca su un monitor del computer con la domanda che mi presta 10 milioni. Ricerca di informazioni su Internet, primo piano. Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/barra-di-ricerca-su-un-monitor-del-computer-con-la-domanda-che-mi-presta-10-milioni-ricerca-di-informazioni-su-internet-primo-piano-image416627656.html

Barra di ricerca su un monitor del computer con la domanda che mi presta 10 milioni. Ricerca di informazioni su Internet, primo piano. Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/barra-di-ricerca-su-un-monitor-del-computer-con-la-domanda-che-mi-presta-10-milioni-ricerca-di-informazioni-su-internet-primo-piano-image416627656.htmlRF2F5R0R4–Barra di ricerca su un monitor del computer con la domanda che mi presta 10 milioni. Ricerca di informazioni su Internet, primo piano.

Coppia anziana che effettua una chiamata con un videofonino su un computer Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/coppia-anziana-che-effettua-una-chiamata-con-un-videofonino-su-un-computer-image636909698.html

Coppia anziana che effettua una chiamata con un videofonino su un computer Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/coppia-anziana-che-effettua-una-chiamata-con-un-videofonino-su-un-computer-image636909698.htmlRF2S05MPX–Coppia anziana che effettua una chiamata con un videofonino su un computer

Hacker con la schermata di accesso,frode informatica concetto sfondo Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/hacker-con-la-schermata-di-accesso-frode-informatica-concetto-sfondo-image259251820.html

Hacker con la schermata di accesso,frode informatica concetto sfondo Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/hacker-con-la-schermata-di-accesso-frode-informatica-concetto-sfondo-image259251820.htmlRFW1NX9G–Hacker con la schermata di accesso,frode informatica concetto sfondo

Giovane adulto in abiti neri con volto nascosto. Il truffatore malintenzionato utilizza dispositivi mobili. Il truffatore chiama. Racchetta mobile. L'hacker dirotta per telefono. Frode sul conto del cellulare. Truffa. Foto di alta qualità Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/giovane-adulto-in-abiti-neri-con-volto-nascosto-il-truffatore-malintenzionato-utilizza-dispositivi-mobili-il-truffatore-chiama-racchetta-mobile-l-hacker-dirotta-per-telefono-frode-sul-conto-del-cellulare-truffa-foto-di-alta-qualita-image596531299.html

Giovane adulto in abiti neri con volto nascosto. Il truffatore malintenzionato utilizza dispositivi mobili. Il truffatore chiama. Racchetta mobile. L'hacker dirotta per telefono. Frode sul conto del cellulare. Truffa. Foto di alta qualità Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/giovane-adulto-in-abiti-neri-con-volto-nascosto-il-truffatore-malintenzionato-utilizza-dispositivi-mobili-il-truffatore-chiama-racchetta-mobile-l-hacker-dirotta-per-telefono-frode-sul-conto-del-cellulare-truffa-foto-di-alta-qualita-image596531299.htmlRM2WJE9N7–Giovane adulto in abiti neri con volto nascosto. Il truffatore malintenzionato utilizza dispositivi mobili. Il truffatore chiama. Racchetta mobile. L'hacker dirotta per telefono. Frode sul conto del cellulare. Truffa. Foto di alta qualità

Vista superiore della scioccato elegante donna seduta sul divano nel soggiorno moderno sperimentando errore dati. Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/vista-superiore-della-scioccato-elegante-donna-seduta-sul-divano-nel-soggiorno-moderno-sperimentando-errore-dati-image259810997.html

Vista superiore della scioccato elegante donna seduta sul divano nel soggiorno moderno sperimentando errore dati. Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/vista-superiore-della-scioccato-elegante-donna-seduta-sul-divano-nel-soggiorno-moderno-sperimentando-errore-dati-image259810997.htmlRFW2KBG5–Vista superiore della scioccato elegante donna seduta sul divano nel soggiorno moderno sperimentando errore dati.

Primo piano di lente d'ingrandimento onide frode Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/primo-piano-di-lente-d-ingrandimento-onide-frode-image362020597.html

Primo piano di lente d'ingrandimento onide frode Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/primo-piano-di-lente-d-ingrandimento-onide-frode-image362020597.htmlRM2C0YCY1–Primo piano di lente d'ingrandimento onide frode

Il pirata informatico di rubare un lucchetto attraverso un monitor di un laptop. Concetto di criminalità informatica. Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/il-pirata-informatico-di-rubare-un-lucchetto-attraverso-un-monitor-di-un-laptop-concetto-di-criminalita-informatica-image246884329.html

Il pirata informatico di rubare un lucchetto attraverso un monitor di un laptop. Concetto di criminalità informatica. Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/il-pirata-informatico-di-rubare-un-lucchetto-attraverso-un-monitor-di-un-laptop-concetto-di-criminalita-informatica-image246884329.htmlRFT9JFDD–Il pirata informatico di rubare un lucchetto attraverso un monitor di un laptop. Concetto di criminalità informatica.

Anziano anziano anziano con avviso di virus sul monitor del computer schermo Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/anziano-anziano-anziano-con-avviso-di-virus-sul-monitor-del-computer-schermo-image384014368.html

Anziano anziano anziano con avviso di virus sul monitor del computer schermo Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/anziano-anziano-anziano-con-avviso-di-virus-sul-monitor-del-computer-schermo-image384014368.htmlRF2D8NA6T–Anziano anziano anziano con avviso di virus sul monitor del computer schermo

Phishing mail, lente di ingrandimento, truffa Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/phishing-mail-lente-di-ingrandimento-truffa-image546556625.html

Phishing mail, lente di ingrandimento, truffa Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/phishing-mail-lente-di-ingrandimento-truffa-image546556625.htmlRM2PN5PFD–Phishing mail, lente di ingrandimento, truffa

Hacker codice di scrittura con il computer portatile. Numeri binari, zero e uno sulla schermata monitor. Cyber security threat, attacco e online il concetto di criminalità. Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/foto-immagine-hacker-codice-di-scrittura-con-il-computer-portatile-numeri-binari-zero-e-uno-sulla-schermata-monitor-cyber-security-threat-attacco-e-online-il-concetto-di-criminalita-174795615.html

Hacker codice di scrittura con il computer portatile. Numeri binari, zero e uno sulla schermata monitor. Cyber security threat, attacco e online il concetto di criminalità. Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/foto-immagine-hacker-codice-di-scrittura-con-il-computer-portatile-numeri-binari-zero-e-uno-sulla-schermata-monitor-cyber-security-threat-attacco-e-online-il-concetto-di-criminalita-174795615.htmlRFM4AHGF–Hacker codice di scrittura con il computer portatile. Numeri binari, zero e uno sulla schermata monitor. Cyber security threat, attacco e online il concetto di criminalità.

Statua della giustizia con il codice sul dispositivo di monitoraggio in background. Il codice di programmazione legge la criminalità giustizia internet statua themis concept Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/foto-immagine-statua-della-giustizia-con-il-codice-sul-dispositivo-di-monitoraggio-in-background-il-codice-di-programmazione-legge-la-criminalita-giustizia-internet-statua-themis-concept-142829283.html

Statua della giustizia con il codice sul dispositivo di monitoraggio in background. Il codice di programmazione legge la criminalità giustizia internet statua themis concept Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/foto-immagine-statua-della-giustizia-con-il-codice-sul-dispositivo-di-monitoraggio-in-background-il-codice-di-programmazione-legge-la-criminalita-giustizia-internet-statua-themis-concept-142829283.htmlRFJ8AC5R–Statua della giustizia con il codice sul dispositivo di monitoraggio in background. Il codice di programmazione legge la criminalità giustizia internet statua themis concept

Monitor con messaggio di indagine e le mani su una tastiera. Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/foto-immagine-monitor-con-messaggio-di-indagine-e-le-mani-su-una-tastiera-140132116.html

Monitor con messaggio di indagine e le mani su una tastiera. Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/foto-immagine-monitor-con-messaggio-di-indagine-e-le-mani-su-una-tastiera-140132116.htmlRFJ3YFXC–Monitor con messaggio di indagine e le mani su una tastiera.

Ladro mascherato pericoloso installare virus per hack sistema sul computer, lavorando a tarda notte in ufficio. Cyber terrorista e criminale con maschera hacking server di rete e fare truffa o frode. Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/ladro-mascherato-pericoloso-installare-virus-per-hack-sistema-sul-computer-lavorando-a-tarda-notte-in-ufficio-cyber-terrorista-e-criminale-con-maschera-hacking-server-di-rete-e-fare-truffa-o-frode-image509692243.html

Ladro mascherato pericoloso installare virus per hack sistema sul computer, lavorando a tarda notte in ufficio. Cyber terrorista e criminale con maschera hacking server di rete e fare truffa o frode. Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/ladro-mascherato-pericoloso-installare-virus-per-hack-sistema-sul-computer-lavorando-a-tarda-notte-in-ufficio-cyber-terrorista-e-criminale-con-maschera-hacking-server-di-rete-e-fare-truffa-o-frode-image509692243.htmlRF2MH6DJB–Ladro mascherato pericoloso installare virus per hack sistema sul computer, lavorando a tarda notte in ufficio. Cyber terrorista e criminale con maschera hacking server di rete e fare truffa o frode.

Telefono cellulare con logo dell'agenzia britannica Serious Fraud Office (SFO) sullo schermo di fronte al sito web. Mettere a fuoco sulla sinistra del display del telefono. Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/telefono-cellulare-con-logo-dell-agenzia-britannica-serious-fraud-office-sfo-sullo-schermo-di-fronte-al-sito-web-mettere-a-fuoco-sulla-sinistra-del-display-del-telefono-image472353562.html

Telefono cellulare con logo dell'agenzia britannica Serious Fraud Office (SFO) sullo schermo di fronte al sito web. Mettere a fuoco sulla sinistra del display del telefono. Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/telefono-cellulare-con-logo-dell-agenzia-britannica-serious-fraud-office-sfo-sullo-schermo-di-fronte-al-sito-web-mettere-a-fuoco-sulla-sinistra-del-display-del-telefono-image472353562.htmlRF2JCDFP2–Telefono cellulare con logo dell'agenzia britannica Serious Fraud Office (SFO) sullo schermo di fronte al sito web. Mettere a fuoco sulla sinistra del display del telefono.

L'analista di dati African Man utilizza un foglio di calcolo sul computer Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/l-analista-di-dati-african-man-utilizza-un-foglio-di-calcolo-sul-computer-image457583529.html

L'analista di dati African Man utilizza un foglio di calcolo sul computer Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/l-analista-di-dati-african-man-utilizza-un-foglio-di-calcolo-sul-computer-image457583529.htmlRF2HGCMCW–L'analista di dati African Man utilizza un foglio di calcolo sul computer

Hacker femmina facendo frode telefonica e rapina. esigente vittima denaro attraverso il furto di carte di credito. parlando e ricatto povere vittime. Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/hacker-femmina-facendo-frode-telefonica-e-rapina-esigente-vittima-denaro-attraverso-il-furto-di-carte-di-credito-parlando-e-ricatto-povere-vittime-image217653591.html

Hacker femmina facendo frode telefonica e rapina. esigente vittima denaro attraverso il furto di carte di credito. parlando e ricatto povere vittime. Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/hacker-femmina-facendo-frode-telefonica-e-rapina-esigente-vittima-denaro-attraverso-il-furto-di-carte-di-credito-parlando-e-ricatto-povere-vittime-image217653591.htmlRFPJ2YAF–Hacker femmina facendo frode telefonica e rapina. esigente vittima denaro attraverso il furto di carte di credito. parlando e ricatto povere vittime.

Giudica gavel con sfondo luminoso dello schermo del computer Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/giudica-gavel-con-sfondo-luminoso-dello-schermo-del-computer-image368471076.html

Giudica gavel con sfondo luminoso dello schermo del computer Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/giudica-gavel-con-sfondo-luminoso-dello-schermo-del-computer-image368471076.htmlRF2CBD8H8–Giudica gavel con sfondo luminoso dello schermo del computer

Notebook con monitor come banco e lucchetti aperti sul rendering 3d in background Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/notebook-con-monitor-come-banco-e-lucchetti-aperti-sul-rendering-3d-in-background-image446565313.html

Notebook con monitor come banco e lucchetti aperti sul rendering 3d in background Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/notebook-con-monitor-come-banco-e-lucchetti-aperti-sul-rendering-3d-in-background-image446565313.htmlRF2GXEPH5–Notebook con monitor come banco e lucchetti aperti sul rendering 3d in background

Ladro che rubava il monitor del computer in una casa straniera. Rapina Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/ladro-che-rubava-il-monitor-del-computer-in-una-casa-straniera-rapina-image615208560.html

Ladro che rubava il monitor del computer in una casa straniera. Rapina Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/ladro-che-rubava-il-monitor-del-computer-in-una-casa-straniera-rapina-image615208560.htmlRF2XMW4P8–Ladro che rubava il monitor del computer in una casa straniera. Rapina

Barra di ricerca su un monitor del computer con la domanda che mi presta 10 milioni. Ricerca di informazioni su Internet, primo piano. Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/barra-di-ricerca-su-un-monitor-del-computer-con-la-domanda-che-mi-presta-10-milioni-ricerca-di-informazioni-su-internet-primo-piano-image417658968.html

Barra di ricerca su un monitor del computer con la domanda che mi presta 10 milioni. Ricerca di informazioni su Internet, primo piano. Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/barra-di-ricerca-su-un-monitor-del-computer-con-la-domanda-che-mi-presta-10-milioni-ricerca-di-informazioni-su-internet-primo-piano-image417658968.htmlRF2F7E07M–Barra di ricerca su un monitor del computer con la domanda che mi presta 10 milioni. Ricerca di informazioni su Internet, primo piano.

Coppia anziana che effettua una chiamata con un videofonino su un computer Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/coppia-anziana-che-effettua-una-chiamata-con-un-videofonino-su-un-computer-image636909675.html

Coppia anziana che effettua una chiamata con un videofonino su un computer Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/coppia-anziana-che-effettua-una-chiamata-con-un-videofonino-su-un-computer-image636909675.htmlRF2S05MP3–Coppia anziana che effettua una chiamata con un videofonino su un computer

Un cybercriminale che arriva attraverso un notebook per rubare la carta di credito di un acquirente online. Truffe su Internet Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/un-cybercriminale-che-arriva-attraverso-un-notebook-per-rubare-la-carta-di-credito-di-un-acquirente-online-truffe-su-internet-image497653822.html

Un cybercriminale che arriva attraverso un notebook per rubare la carta di credito di un acquirente online. Truffe su Internet Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/un-cybercriminale-che-arriva-attraverso-un-notebook-per-rubare-la-carta-di-credito-di-un-acquirente-online-truffe-su-internet-image497653822.htmlRF2KWJ2EP–Un cybercriminale che arriva attraverso un notebook per rubare la carta di credito di un acquirente online. Truffe su Internet

Giovane adulto in abiti neri con volto nascosto. Il truffatore malintenzionato utilizza dispositivi mobili. Il truffatore chiama. Racchetta mobile. L'hacker dirotta per telefono. Frode sul conto del cellulare. Truffa. Foto di alta qualità Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/giovane-adulto-in-abiti-neri-con-volto-nascosto-il-truffatore-malintenzionato-utilizza-dispositivi-mobili-il-truffatore-chiama-racchetta-mobile-l-hacker-dirotta-per-telefono-frode-sul-conto-del-cellulare-truffa-foto-di-alta-qualita-image596531503.html

Giovane adulto in abiti neri con volto nascosto. Il truffatore malintenzionato utilizza dispositivi mobili. Il truffatore chiama. Racchetta mobile. L'hacker dirotta per telefono. Frode sul conto del cellulare. Truffa. Foto di alta qualità Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/giovane-adulto-in-abiti-neri-con-volto-nascosto-il-truffatore-malintenzionato-utilizza-dispositivi-mobili-il-truffatore-chiama-racchetta-mobile-l-hacker-dirotta-per-telefono-frode-sul-conto-del-cellulare-truffa-foto-di-alta-qualita-image596531503.htmlRM2WJEA0F–Giovane adulto in abiti neri con volto nascosto. Il truffatore malintenzionato utilizza dispositivi mobili. Il truffatore chiama. Racchetta mobile. L'hacker dirotta per telefono. Frode sul conto del cellulare. Truffa. Foto di alta qualità

Tarda notte maschio computer hacking codice in caotica camera d'albergo scuro web cybercrimine sicurezza violazione informazioni atto carta di credito frode identità furto. Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/tarda-notte-maschio-computer-hacking-codice-in-caotica-camera-d-albergo-scuro-web-cybercrimine-sicurezza-violazione-informazioni-atto-carta-di-credito-frode-identita-furto-image348672513.html

Tarda notte maschio computer hacking codice in caotica camera d'albergo scuro web cybercrimine sicurezza violazione informazioni atto carta di credito frode identità furto. Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/tarda-notte-maschio-computer-hacking-codice-in-caotica-camera-d-albergo-scuro-web-cybercrimine-sicurezza-violazione-informazioni-atto-carta-di-credito-frode-identita-furto-image348672513.htmlRF2B77B9N–Tarda notte maschio computer hacking codice in caotica camera d'albergo scuro web cybercrimine sicurezza violazione informazioni atto carta di credito frode identità furto.

Visualizzazione concettuale due diligence, Business idea Valutazione completa Audit di indagine volontaria Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/visualizzazione-concettuale-due-diligence-business-idea-valutazione-completa-audit-di-indagine-volontaria-image548069385.html

Visualizzazione concettuale due diligence, Business idea Valutazione completa Audit di indagine volontaria Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/visualizzazione-concettuale-due-diligence-business-idea-valutazione-completa-audit-di-indagine-volontaria-image548069385.htmlRF2PRJM2H–Visualizzazione concettuale due diligence, Business idea Valutazione completa Audit di indagine volontaria

Due diligence di visualizzazione concettuale. Business idea Valutazione completa indagine volontaria Audit Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/due-diligence-di-visualizzazione-concettuale-business-idea-valutazione-completa-indagine-volontaria-audit-image547415379.html

Due diligence di visualizzazione concettuale. Business idea Valutazione completa indagine volontaria Audit Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/due-diligence-di-visualizzazione-concettuale-business-idea-valutazione-completa-indagine-volontaria-audit-image547415379.htmlRM2PPGWW7–Due diligence di visualizzazione concettuale. Business idea Valutazione completa indagine volontaria Audit

Anziano anziano anziano con avviso di virus sul monitor del computer schermo Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/anziano-anziano-anziano-con-avviso-di-virus-sul-monitor-del-computer-schermo-image384014362.html

Anziano anziano anziano con avviso di virus sul monitor del computer schermo Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/anziano-anziano-anziano-con-avviso-di-virus-sul-monitor-del-computer-schermo-image384014362.htmlRF2D8NA6J–Anziano anziano anziano con avviso di virus sul monitor del computer schermo

Laptop, immagine simbolica, criminalità informatica e criminalità informatica, hacker, sicurezza dei dati, frode elettorale Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/laptop-immagine-simbolica-criminalita-informatica-e-criminalita-informatica-hacker-sicurezza-dei-dati-frode-elettorale-image153711140.html

Laptop, immagine simbolica, criminalità informatica e criminalità informatica, hacker, sicurezza dei dati, frode elettorale Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/laptop-immagine-simbolica-criminalita-informatica-e-criminalita-informatica-hacker-sicurezza-dei-dati-frode-elettorale-image153711140.htmlRMJX243G–Laptop, immagine simbolica, criminalità informatica e criminalità informatica, hacker, sicurezza dei dati, frode elettorale

100 kuna banconote con il ritratto di Ivan Mazuranic. Egli è stato uno scrittore croato e politico. Croazia, Europa Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/100-kuna-banconote-con-il-ritratto-di-ivan-mazuranic-egli-e-stato-uno-scrittore-croato-e-politico-croazia-europa-image355936196.html

100 kuna banconote con il ritratto di Ivan Mazuranic. Egli è stato uno scrittore croato e politico. Croazia, Europa Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/100-kuna-banconote-con-il-ritratto-di-ivan-mazuranic-egli-e-stato-uno-scrittore-croato-e-politico-croazia-europa-image355936196.htmlRM2BK2870–100 kuna banconote con il ritratto di Ivan Mazuranic. Egli è stato uno scrittore croato e politico. Croazia, Europa

Statua della giustizia con il codice sul dispositivo di monitoraggio in background. Il codice di programmazione legge la criminalità giustizia internet statua themis concept Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/foto-immagine-statua-della-giustizia-con-il-codice-sul-dispositivo-di-monitoraggio-in-background-il-codice-di-programmazione-legge-la-criminalita-giustizia-internet-statua-themis-concept-142829290.html

Statua della giustizia con il codice sul dispositivo di monitoraggio in background. Il codice di programmazione legge la criminalità giustizia internet statua themis concept Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/foto-immagine-statua-della-giustizia-con-il-codice-sul-dispositivo-di-monitoraggio-in-background-il-codice-di-programmazione-legge-la-criminalita-giustizia-internet-statua-themis-concept-142829290.htmlRFJ8AC62–Statua della giustizia con il codice sul dispositivo di monitoraggio in background. Il codice di programmazione legge la criminalità giustizia internet statua themis concept

Attacco di phishing su computer portatile, donna che lavorano in ufficio, la criminalità informatica, la frode Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/attacco-di-phishing-su-computer-portatile-donna-che-lavorano-in-ufficio-la-criminalita-informatica-la-frode-image340082487.html

Attacco di phishing su computer portatile, donna che lavorano in ufficio, la criminalità informatica, la frode Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/attacco-di-phishing-su-computer-portatile-donna-che-lavorano-in-ufficio-la-criminalita-informatica-la-frode-image340082487.htmlRF2AN82K3–Attacco di phishing su computer portatile, donna che lavorano in ufficio, la criminalità informatica, la frode

Impostor con maschera hacking rete di computer di notte, lavorando su laptop e più monitor per rubare le informazioni IT. Hacker mascherato con identità nascosta che agisce pericoloso, violazione della sicurezza. Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/impostor-con-maschera-hacking-rete-di-computer-di-notte-lavorando-su-laptop-e-piu-monitor-per-rubare-le-informazioni-it-hacker-mascherato-con-identita-nascosta-che-agisce-pericoloso-violazione-della-sicurezza-image490656543.html

Impostor con maschera hacking rete di computer di notte, lavorando su laptop e più monitor per rubare le informazioni IT. Hacker mascherato con identità nascosta che agisce pericoloso, violazione della sicurezza. Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/impostor-con-maschera-hacking-rete-di-computer-di-notte-lavorando-su-laptop-e-piu-monitor-per-rubare-le-informazioni-it-hacker-mascherato-con-identita-nascosta-che-agisce-pericoloso-violazione-della-sicurezza-image490656543.htmlRF2KE79BY–Impostor con maschera hacking rete di computer di notte, lavorando su laptop e più monitor per rubare le informazioni IT. Hacker mascherato con identità nascosta che agisce pericoloso, violazione della sicurezza.

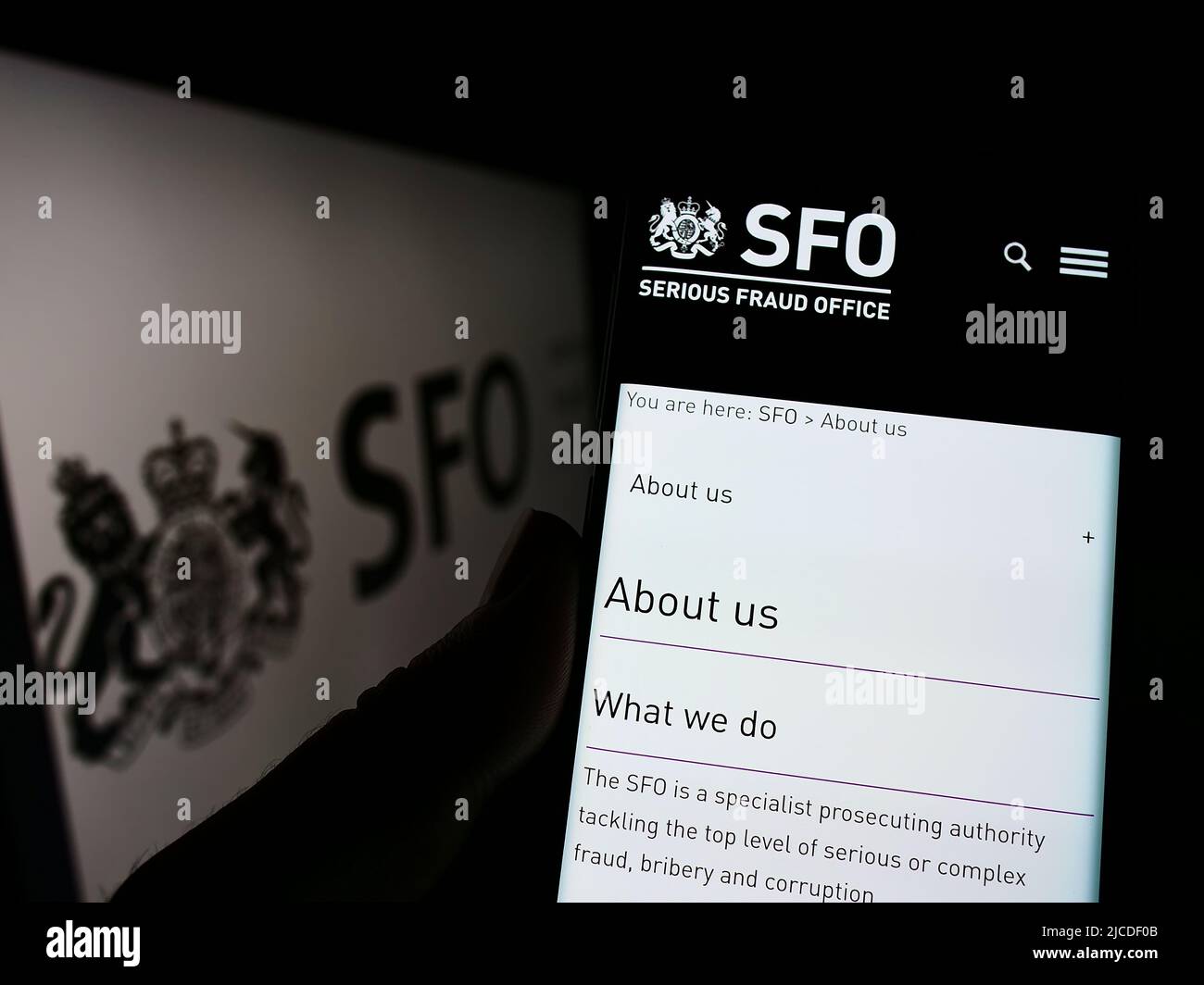

Persona che detiene il cellulare con il sito web dell'agenzia britannica Serious Fraud Office (OFS) sullo schermo di fronte al logo. Concentrarsi sul centro del display del telefono. Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/persona-che-detiene-il-cellulare-con-il-sito-web-dell-agenzia-britannica-serious-fraud-office-ofs-sullo-schermo-di-fronte-al-logo-concentrarsi-sul-centro-del-display-del-telefono-image472352955.html

Persona che detiene il cellulare con il sito web dell'agenzia britannica Serious Fraud Office (OFS) sullo schermo di fronte al logo. Concentrarsi sul centro del display del telefono. Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/persona-che-detiene-il-cellulare-con-il-sito-web-dell-agenzia-britannica-serious-fraud-office-ofs-sullo-schermo-di-fronte-al-logo-concentrarsi-sul-centro-del-display-del-telefono-image472352955.htmlRF2JCDF0B–Persona che detiene il cellulare con il sito web dell'agenzia britannica Serious Fraud Office (OFS) sullo schermo di fronte al logo. Concentrarsi sul centro del display del telefono.

L'analista di dati African Man utilizza un foglio di calcolo sul computer Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/l-analista-di-dati-african-man-utilizza-un-foglio-di-calcolo-sul-computer-image490714256.html

L'analista di dati African Man utilizza un foglio di calcolo sul computer Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/l-analista-di-dati-african-man-utilizza-un-foglio-di-calcolo-sul-computer-image490714256.htmlRF2KE9Y14–L'analista di dati African Man utilizza un foglio di calcolo sul computer

Codice di programmazione sul monitor del calcolatore Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/codice-di-programmazione-sul-monitor-del-calcolatore-image353892099.html

Codice di programmazione sul monitor del calcolatore Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/codice-di-programmazione-sul-monitor-del-calcolatore-image353892099.htmlRF2BFN4YF–Codice di programmazione sul monitor del calcolatore

Giudica gavel con sfondo luminoso dello schermo del computer Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/giudica-gavel-con-sfondo-luminoso-dello-schermo-del-computer-image368471098.html

Giudica gavel con sfondo luminoso dello schermo del computer Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/giudica-gavel-con-sfondo-luminoso-dello-schermo-del-computer-image368471098.htmlRF2CBD8J2–Giudica gavel con sfondo luminoso dello schermo del computer

Didascalia di testo che presenta due diligence, vetrina di affari Valutazione completa indagine volontaria di verifica che digita le informazioni di Web site in linea, Edi Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/didascalia-di-testo-che-presenta-due-diligence-vetrina-di-affari-valutazione-completa-indagine-volontaria-di-verifica-che-digita-le-informazioni-di-web-site-in-linea-edi-image461097725.html

Didascalia di testo che presenta due diligence, vetrina di affari Valutazione completa indagine volontaria di verifica che digita le informazioni di Web site in linea, Edi Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/didascalia-di-testo-che-presenta-due-diligence-vetrina-di-affari-valutazione-completa-indagine-volontaria-di-verifica-che-digita-le-informazioni-di-web-site-in-linea-edi-image461097725.htmlRF2HP4PRW–Didascalia di testo che presenta due diligence, vetrina di affari Valutazione completa indagine volontaria di verifica che digita le informazioni di Web site in linea, Edi

Ladro che rubava il monitor del computer in una casa straniera. Rapina Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/ladro-che-rubava-il-monitor-del-computer-in-una-casa-straniera-rapina-image614228284.html

Ladro che rubava il monitor del computer in una casa straniera. Rapina Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/ladro-che-rubava-il-monitor-del-computer-in-una-casa-straniera-rapina-image614228284.htmlRF2XK8ECC–Ladro che rubava il monitor del computer in una casa straniera. Rapina

Donna con carta di credito frodi navigazione sito di e-commerce su un portatile mentre è seduto sul divano di casa moderna nella soleggiata caldo giorno d'estate. Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/donna-con-carta-di-credito-frodi-navigazione-sito-di-e-commerce-su-un-portatile-mentre-e-seduto-sul-divano-di-casa-moderna-nella-soleggiata-caldo-giorno-d-estate-image259430751.html

Donna con carta di credito frodi navigazione sito di e-commerce su un portatile mentre è seduto sul divano di casa moderna nella soleggiata caldo giorno d'estate. Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/donna-con-carta-di-credito-frodi-navigazione-sito-di-e-commerce-su-un-portatile-mentre-e-seduto-sul-divano-di-casa-moderna-nella-soleggiata-caldo-giorno-d-estate-image259430751.htmlRFW222FY–Donna con carta di credito frodi navigazione sito di e-commerce su un portatile mentre è seduto sul divano di casa moderna nella soleggiata caldo giorno d'estate.

Coppia anziana che effettua una chiamata con un videofonino su un computer Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/coppia-anziana-che-effettua-una-chiamata-con-un-videofonino-su-un-computer-image636909687.html

Coppia anziana che effettua una chiamata con un videofonino su un computer Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/coppia-anziana-che-effettua-una-chiamata-con-un-videofonino-su-un-computer-image636909687.htmlRF2S05MPF–Coppia anziana che effettua una chiamata con un videofonino su un computer

Lato in uscita del monitor del computer cercando di rubare quelle denaro. Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/lato-in-uscita-del-monitor-del-computer-cercando-di-rubare-quelle-denaro-image228480039.html

Lato in uscita del monitor del computer cercando di rubare quelle denaro. Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/lato-in-uscita-del-monitor-del-computer-cercando-di-rubare-quelle-denaro-image228480039.htmlRFR7M4HB–Lato in uscita del monitor del computer cercando di rubare quelle denaro.

Giovane adulto in abiti neri con volto nascosto. Il truffatore malintenzionato utilizza dispositivi mobili. Il truffatore chiama. Racchetta mobile. L'hacker dirotta per telefono. Frode sul conto del cellulare. Truffa. Foto di alta qualità Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/giovane-adulto-in-abiti-neri-con-volto-nascosto-il-truffatore-malintenzionato-utilizza-dispositivi-mobili-il-truffatore-chiama-racchetta-mobile-l-hacker-dirotta-per-telefono-frode-sul-conto-del-cellulare-truffa-foto-di-alta-qualita-image596531497.html

Giovane adulto in abiti neri con volto nascosto. Il truffatore malintenzionato utilizza dispositivi mobili. Il truffatore chiama. Racchetta mobile. L'hacker dirotta per telefono. Frode sul conto del cellulare. Truffa. Foto di alta qualità Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/giovane-adulto-in-abiti-neri-con-volto-nascosto-il-truffatore-malintenzionato-utilizza-dispositivi-mobili-il-truffatore-chiama-racchetta-mobile-l-hacker-dirotta-per-telefono-frode-sul-conto-del-cellulare-truffa-foto-di-alta-qualita-image596531497.htmlRM2WJEA09–Giovane adulto in abiti neri con volto nascosto. Il truffatore malintenzionato utilizza dispositivi mobili. Il truffatore chiama. Racchetta mobile. L'hacker dirotta per telefono. Frode sul conto del cellulare. Truffa. Foto di alta qualità

Hacker femmina con lo sguardo fisso sullo schermo sorridente. seduti nella parte anteriore del computer e laptop pensando a come frode. Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/hacker-femmina-con-lo-sguardo-fisso-sullo-schermo-sorridente-seduti-nella-parte-anteriore-del-computer-e-laptop-pensando-a-come-frode-image217653477.html

Hacker femmina con lo sguardo fisso sullo schermo sorridente. seduti nella parte anteriore del computer e laptop pensando a come frode. Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/hacker-femmina-con-lo-sguardo-fisso-sullo-schermo-sorridente-seduti-nella-parte-anteriore-del-computer-e-laptop-pensando-a-come-frode-image217653477.htmlRFPJ2Y6D–Hacker femmina con lo sguardo fisso sullo schermo sorridente. seduti nella parte anteriore del computer e laptop pensando a come frode.

Testo che mostra l'ispirazione due diligence, panoramica aziendale Valutazione completa Valutazione verifica volontaria Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/testo-che-mostra-l-ispirazione-due-diligence-panoramica-aziendale-valutazione-completa-valutazione-verifica-volontaria-image548459674.html

Testo che mostra l'ispirazione due diligence, panoramica aziendale Valutazione completa Valutazione verifica volontaria Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/testo-che-mostra-l-ispirazione-due-diligence-panoramica-aziendale-valutazione-completa-valutazione-verifica-volontaria-image548459674.htmlRF2PT8DWE–Testo che mostra l'ispirazione due diligence, panoramica aziendale Valutazione completa Valutazione verifica volontaria

Ragazza nel cofano cercando nella fotocamera. Attacchi di hacker e frodi online su lo sfondo dello schermo nel buio. Il concetto di cyber security Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/ragazza-nel-cofano-cercando-nella-fotocamera-attacchi-di-hacker-e-frodi-online-su-lo-sfondo-dello-schermo-nel-buio-il-concetto-di-cyber-security-image235443734.html

Ragazza nel cofano cercando nella fotocamera. Attacchi di hacker e frodi online su lo sfondo dello schermo nel buio. Il concetto di cyber security Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/ragazza-nel-cofano-cercando-nella-fotocamera-attacchi-di-hacker-e-frodi-online-su-lo-sfondo-dello-schermo-nel-buio-il-concetto-di-cyber-security-image235443734.htmlRFRK1ATP–Ragazza nel cofano cercando nella fotocamera. Attacchi di hacker e frodi online su lo sfondo dello schermo nel buio. Il concetto di cyber security

Concetto di Consumer Financial Protection Bureau scrivere su documenti cartacei isolati su un tavolo di legno. Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/concetto-di-consumer-financial-protection-bureau-scrivere-su-documenti-cartacei-isolati-su-un-tavolo-di-legno-image636156575.html

Concetto di Consumer Financial Protection Bureau scrivere su documenti cartacei isolati su un tavolo di legno. Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/concetto-di-consumer-financial-protection-bureau-scrivere-su-documenti-cartacei-isolati-su-un-tavolo-di-legno-image636156575.htmlRF2YXYC5K–Concetto di Consumer Financial Protection Bureau scrivere su documenti cartacei isolati su un tavolo di legno.

Laptop, immagine simbolica, criminalità informatica e criminalità informatica, hacker, sicurezza dei dati, frode elettorale Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/laptop-immagine-simbolica-criminalita-informatica-e-criminalita-informatica-hacker-sicurezza-dei-dati-frode-elettorale-image153711120.html

Laptop, immagine simbolica, criminalità informatica e criminalità informatica, hacker, sicurezza dei dati, frode elettorale Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/laptop-immagine-simbolica-criminalita-informatica-e-criminalita-informatica-hacker-sicurezza-dei-dati-frode-elettorale-image153711120.htmlRMJX242T–Laptop, immagine simbolica, criminalità informatica e criminalità informatica, hacker, sicurezza dei dati, frode elettorale

50 kuna banconote con il ritratto di Ivan Gundulic. Egli era due volte Senatore e membro del consiglio di piccole dimensioni. Croazia, Europa Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/50-kuna-banconote-con-il-ritratto-di-ivan-gundulic-egli-era-due-volte-senatore-e-membro-del-consiglio-di-piccole-dimensioni-croazia-europa-image355936047.html

50 kuna banconote con il ritratto di Ivan Gundulic. Egli era due volte Senatore e membro del consiglio di piccole dimensioni. Croazia, Europa Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/50-kuna-banconote-con-il-ritratto-di-ivan-gundulic-egli-era-due-volte-senatore-e-membro-del-consiglio-di-piccole-dimensioni-croazia-europa-image355936047.htmlRM2BK281K–50 kuna banconote con il ritratto di Ivan Gundulic. Egli era due volte Senatore e membro del consiglio di piccole dimensioni. Croazia, Europa

Statua della giustizia con il codice sul dispositivo di monitoraggio in background. Il codice di programmazione legge la criminalità giustizia internet statua themis concept Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/foto-immagine-statua-della-giustizia-con-il-codice-sul-dispositivo-di-monitoraggio-in-background-il-codice-di-programmazione-legge-la-criminalita-giustizia-internet-statua-themis-concept-142829291.html

Statua della giustizia con il codice sul dispositivo di monitoraggio in background. Il codice di programmazione legge la criminalità giustizia internet statua themis concept Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/foto-immagine-statua-della-giustizia-con-il-codice-sul-dispositivo-di-monitoraggio-in-background-il-codice-di-programmazione-legge-la-criminalita-giustizia-internet-statua-themis-concept-142829291.htmlRFJ8AC63–Statua della giustizia con il codice sul dispositivo di monitoraggio in background. Il codice di programmazione legge la criminalità giustizia internet statua themis concept

Uomo pirata informatico tenta di violare la sicurezza di un sistema di computer cerca su internet . Hacker Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/foto-immagine-uomo-pirata-informatico-tenta-di-violare-la-sicurezza-di-un-sistema-di-computer-cerca-su-internet-hacker-149751053.html

Uomo pirata informatico tenta di violare la sicurezza di un sistema di computer cerca su internet . Hacker Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/foto-immagine-uomo-pirata-informatico-tenta-di-violare-la-sicurezza-di-un-sistema-di-computer-cerca-su-internet-hacker-149751053.htmlRFJKHMYW–Uomo pirata informatico tenta di violare la sicurezza di un sistema di computer cerca su internet . Hacker

Un giovane hacker rubando i dati di programmazione dal server, indossando una felpa con cappuccio e facendo il cyberterrorismo con più schermi. Hacking dei server e attacchi informatici che utilizzano virus per infettare il sistema IT. Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/un-giovane-hacker-rubando-i-dati-di-programmazione-dal-server-indossando-una-felpa-con-cappuccio-e-facendo-il-cyberterrorismo-con-piu-schermi-hacking-dei-server-e-attacchi-informatici-che-utilizzano-virus-per-infettare-il-sistema-it-image509693134.html

Un giovane hacker rubando i dati di programmazione dal server, indossando una felpa con cappuccio e facendo il cyberterrorismo con più schermi. Hacking dei server e attacchi informatici che utilizzano virus per infettare il sistema IT. Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/un-giovane-hacker-rubando-i-dati-di-programmazione-dal-server-indossando-una-felpa-con-cappuccio-e-facendo-il-cyberterrorismo-con-piu-schermi-hacking-dei-server-e-attacchi-informatici-che-utilizzano-virus-per-infettare-il-sistema-it-image509693134.htmlRF2MH6EP6–Un giovane hacker rubando i dati di programmazione dal server, indossando una felpa con cappuccio e facendo il cyberterrorismo con più schermi. Hacking dei server e attacchi informatici che utilizzano virus per infettare il sistema IT.

Persona che detiene il telefono cellulare con il logo dell'agenzia britannica Serious Fraud Office (SFO) sullo schermo di fronte alla pagina web. Mettere a fuoco sul display del telefono. Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/persona-che-detiene-il-telefono-cellulare-con-il-logo-dell-agenzia-britannica-serious-fraud-office-sfo-sullo-schermo-di-fronte-alla-pagina-web-mettere-a-fuoco-sul-display-del-telefono-image472353530.html

Persona che detiene il telefono cellulare con il logo dell'agenzia britannica Serious Fraud Office (SFO) sullo schermo di fronte alla pagina web. Mettere a fuoco sul display del telefono. Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/persona-che-detiene-il-telefono-cellulare-con-il-logo-dell-agenzia-britannica-serious-fraud-office-sfo-sullo-schermo-di-fronte-alla-pagina-web-mettere-a-fuoco-sul-display-del-telefono-image472353530.htmlRF2JCDFMX–Persona che detiene il telefono cellulare con il logo dell'agenzia britannica Serious Fraud Office (SFO) sullo schermo di fronte alla pagina web. Mettere a fuoco sul display del telefono.

Analista dipendente utilizzando foglio di calcolo sullo schermo del computer Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/analista-dipendente-utilizzando-foglio-di-calcolo-sullo-schermo-del-computer-image456003045.html

Analista dipendente utilizzando foglio di calcolo sullo schermo del computer Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/analista-dipendente-utilizzando-foglio-di-calcolo-sullo-schermo-del-computer-image456003045.htmlRF2HDTMF1–Analista dipendente utilizzando foglio di calcolo sullo schermo del computer

Codice di programmazione sul monitor del computer tablet Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/codice-di-programmazione-sul-monitor-del-computer-tablet-image353877721.html

Codice di programmazione sul monitor del computer tablet Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/codice-di-programmazione-sul-monitor-del-computer-tablet-image353877721.htmlRF2BFMEJ1–Codice di programmazione sul monitor del computer tablet

Giudica gavel con sfondo luminoso dello schermo del computer Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/giudica-gavel-con-sfondo-luminoso-dello-schermo-del-computer-image368470875.html

Giudica gavel con sfondo luminoso dello schermo del computer Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/giudica-gavel-con-sfondo-luminoso-dello-schermo-del-computer-image368470875.htmlRF2CBD8A3–Giudica gavel con sfondo luminoso dello schermo del computer

Hacker in una felpa con cappuccio scuro seduto davanti a un notebook. Calcolatore attacco sulla privacy Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/foto-immagine-hacker-in-una-felpa-con-cappuccio-scuro-seduto-davanti-a-un-notebook-calcolatore-attacco-sulla-privacy-169012258.html

Hacker in una felpa con cappuccio scuro seduto davanti a un notebook. Calcolatore attacco sulla privacy Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/foto-immagine-hacker-in-una-felpa-con-cappuccio-scuro-seduto-davanti-a-un-notebook-calcolatore-attacco-sulla-privacy-169012258.htmlRFKPY4T2–Hacker in una felpa con cappuccio scuro seduto davanti a un notebook. Calcolatore attacco sulla privacy

Ladro che rubava il monitor del computer in una casa straniera. Rapina Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/ladro-che-rubava-il-monitor-del-computer-in-una-casa-straniera-rapina-image614637636.html

Ladro che rubava il monitor del computer in una casa straniera. Rapina Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/ladro-che-rubava-il-monitor-del-computer-in-una-casa-straniera-rapina-image614637636.htmlRF2XKY4G4–Ladro che rubava il monitor del computer in una casa straniera. Rapina

Vista superiore della casalinga alla moda in abito bianco con carta di credito acquisto di trucco mentre shop online su un computer portatile e che soffrono di shopping online le frodi wh Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/vista-superiore-della-casalinga-alla-moda-in-abito-bianco-con-carta-di-credito-acquisto-di-trucco-mentre-shop-online-su-un-computer-portatile-e-che-soffrono-di-shopping-online-le-frodi-wh-image259427070.html

Vista superiore della casalinga alla moda in abito bianco con carta di credito acquisto di trucco mentre shop online su un computer portatile e che soffrono di shopping online le frodi wh Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/vista-superiore-della-casalinga-alla-moda-in-abito-bianco-con-carta-di-credito-acquisto-di-trucco-mentre-shop-online-su-un-computer-portatile-e-che-soffrono-di-shopping-online-le-frodi-wh-image259427070.htmlRFW21WTE–Vista superiore della casalinga alla moda in abito bianco con carta di credito acquisto di trucco mentre shop online su un computer portatile e che soffrono di shopping online le frodi wh

Coppia anziana che effettua una chiamata con un videofonino su un computer Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/coppia-anziana-che-effettua-una-chiamata-con-un-videofonino-su-un-computer-image636909663.html

Coppia anziana che effettua una chiamata con un videofonino su un computer Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/coppia-anziana-che-effettua-una-chiamata-con-un-videofonino-su-un-computer-image636909663.htmlRF2S05MNK–Coppia anziana che effettua una chiamata con un videofonino su un computer

La mano mostra una figura dal monitor del computer su sfondo bianco Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/la-mano-mostra-una-figura-dal-monitor-del-computer-su-sfondo-bianco-image552975205.html

La mano mostra una figura dal monitor del computer su sfondo bianco Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/la-mano-mostra-una-figura-dal-monitor-del-computer-su-sfondo-bianco-image552975205.htmlRF2R3J5ED–La mano mostra una figura dal monitor del computer su sfondo bianco

Giovane adulto in abiti neri con volto nascosto. Il truffatore malintenzionato utilizza dispositivi mobili. Il truffatore chiama. Racchetta mobile. L'hacker dirotta per telefono. Frode sul conto del cellulare. Truffa. Foto di alta qualità Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/giovane-adulto-in-abiti-neri-con-volto-nascosto-il-truffatore-malintenzionato-utilizza-dispositivi-mobili-il-truffatore-chiama-racchetta-mobile-l-hacker-dirotta-per-telefono-frode-sul-conto-del-cellulare-truffa-foto-di-alta-qualita-image596531377.html

Giovane adulto in abiti neri con volto nascosto. Il truffatore malintenzionato utilizza dispositivi mobili. Il truffatore chiama. Racchetta mobile. L'hacker dirotta per telefono. Frode sul conto del cellulare. Truffa. Foto di alta qualità Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/giovane-adulto-in-abiti-neri-con-volto-nascosto-il-truffatore-malintenzionato-utilizza-dispositivi-mobili-il-truffatore-chiama-racchetta-mobile-l-hacker-dirotta-per-telefono-frode-sul-conto-del-cellulare-truffa-foto-di-alta-qualita-image596531377.htmlRM2WJE9T1–Giovane adulto in abiti neri con volto nascosto. Il truffatore malintenzionato utilizza dispositivi mobili. Il truffatore chiama. Racchetta mobile. L'hacker dirotta per telefono. Frode sul conto del cellulare. Truffa. Foto di alta qualità

Truffa sul Monitor mostra schemi Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/foto-immagine-truffa-sul-monitor-mostra-schemi-58494786.html

Truffa sul Monitor mostra schemi Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/foto-immagine-truffa-sul-monitor-mostra-schemi-58494786.htmlRFDB4JKE–Truffa sul Monitor mostra schemi

Scrittura di testo visualizzato due diligence, Business idea Valutazione completa Valutazione volontaria Audit Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/scrittura-di-testo-visualizzato-due-diligence-business-idea-valutazione-completa-valutazione-volontaria-audit-image548452835.html

Scrittura di testo visualizzato due diligence, Business idea Valutazione completa Valutazione volontaria Audit Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/scrittura-di-testo-visualizzato-due-diligence-business-idea-valutazione-completa-valutazione-volontaria-audit-image548452835.htmlRF2PT8557–Scrittura di testo visualizzato due diligence, Business idea Valutazione completa Valutazione volontaria Audit

Ragazza nel cofano cercando nella fotocamera. Attacchi di hacker e frodi online su lo sfondo dello schermo nel buio. Il concetto di cyber security Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/ragazza-nel-cofano-cercando-nella-fotocamera-attacchi-di-hacker-e-frodi-online-su-lo-sfondo-dello-schermo-nel-buio-il-concetto-di-cyber-security-image235443693.html

Ragazza nel cofano cercando nella fotocamera. Attacchi di hacker e frodi online su lo sfondo dello schermo nel buio. Il concetto di cyber security Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/ragazza-nel-cofano-cercando-nella-fotocamera-attacchi-di-hacker-e-frodi-online-su-lo-sfondo-dello-schermo-nel-buio-il-concetto-di-cyber-security-image235443693.htmlRFRK1AR9–Ragazza nel cofano cercando nella fotocamera. Attacchi di hacker e frodi online su lo sfondo dello schermo nel buio. Il concetto di cyber security

Frodi online Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/foto-immagine-frodi-online-40043315.html

Frodi online Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/foto-immagine-frodi-online-40043315.htmlRFC943JB–Frodi online

Laptop, immagine simbolica, criminalità informatica e criminalità informatica, hacker, sicurezza dei dati, frodi finanziarie, le quotazioni di borsa sullo smartphone Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/laptop-immagine-simbolica-criminalita-informatica-e-criminalita-informatica-hacker-sicurezza-dei-dati-frodi-finanziarie-le-quotazioni-di-borsa-sullo-smartphone-image153711153.html

Laptop, immagine simbolica, criminalità informatica e criminalità informatica, hacker, sicurezza dei dati, frodi finanziarie, le quotazioni di borsa sullo smartphone Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/laptop-immagine-simbolica-criminalita-informatica-e-criminalita-informatica-hacker-sicurezza-dei-dati-frodi-finanziarie-le-quotazioni-di-borsa-sullo-smartphone-image153711153.htmlRMJX2441–Laptop, immagine simbolica, criminalità informatica e criminalità informatica, hacker, sicurezza dei dati, frodi finanziarie, le quotazioni di borsa sullo smartphone

Molte monete da 1 centesimo di euro, lato anteriore, vista su un Tablet PC Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/molte-monete-da-1-centesimo-di-euro-lato-anteriore-vista-su-un-tablet-pc-image356843475.html

Molte monete da 1 centesimo di euro, lato anteriore, vista su un Tablet PC Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/molte-monete-da-1-centesimo-di-euro-lato-anteriore-vista-su-un-tablet-pc-image356843475.htmlRM2BMFHDR–Molte monete da 1 centesimo di euro, lato anteriore, vista su un Tablet PC

Virus trovato nei dati binari sullo schermo del computer Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/virus-trovato-nei-dati-binari-sullo-schermo-del-computer-image341382930.html

Virus trovato nei dati binari sullo schermo del computer Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/virus-trovato-nei-dati-binari-sullo-schermo-del-computer-image341382930.htmlRF2ARB9BE–Virus trovato nei dati binari sullo schermo del computer

Furto di dati personali attraverso un concetto di notebook per computer hacker, elettronico e di sicurezza di rete di sicurezza bancaria Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/foto-immagine-furto-di-dati-personali-attraverso-un-concetto-di-notebook-per-computer-hacker-elettronico-e-di-sicurezza-di-rete-di-sicurezza-bancaria-131243636.html

Furto di dati personali attraverso un concetto di notebook per computer hacker, elettronico e di sicurezza di rete di sicurezza bancaria Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/foto-immagine-furto-di-dati-personali-attraverso-un-concetto-di-notebook-per-computer-hacker-elettronico-e-di-sicurezza-di-rete-di-sicurezza-bancaria-131243636.htmlRFHHEJGM–Furto di dati personali attraverso un concetto di notebook per computer hacker, elettronico e di sicurezza di rete di sicurezza bancaria