Rubare il codice Immagini Stock

(8,774)Filtri rapidi:

Rubare il codice Immagini Stock

Nota adesiva con codice pin su carta di credito Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/foto-immagine-nota-adesiva-con-codice-pin-su-carta-di-credito-169833225.html

Nota adesiva con codice pin su carta di credito Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/foto-immagine-nota-adesiva-con-codice-pin-su-carta-di-credito-169833225.htmlRFKT8G09–Nota adesiva con codice pin su carta di credito

Uomo codice di programmazione sul computer in ufficio Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/uomo-codice-di-programmazione-sul-computer-in-ufficio-image262210446.html

Uomo codice di programmazione sul computer in ufficio Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/uomo-codice-di-programmazione-sul-computer-in-ufficio-image262210446.htmlRFW6GM2P–Uomo codice di programmazione sul computer in ufficio

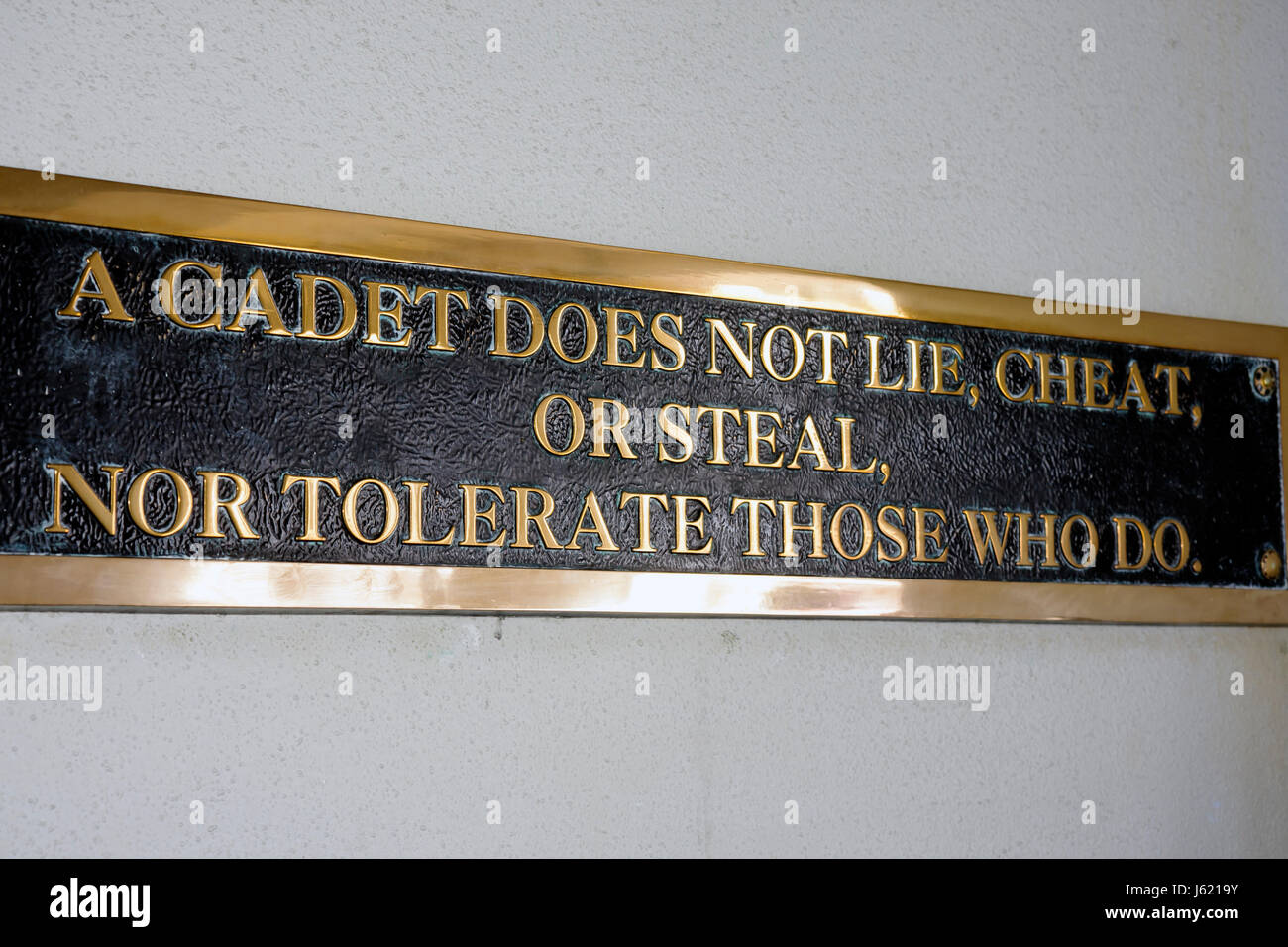

Charleston South Carolina, The Citadel, The Military College of, South Carolina, militare, istruzione, formazione, cadetto, disciplina, Checkurboard Quadrangle, Padg Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/foto-immagine-charleston-south-carolina-the-citadel-the-military-college-of-south-carolina-militare-istruzione-formazione-cadetto-disciplina-checkurboard-quadrangle-padg-141415847.html

Charleston South Carolina, The Citadel, The Military College of, South Carolina, militare, istruzione, formazione, cadetto, disciplina, Checkurboard Quadrangle, Padg Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/foto-immagine-charleston-south-carolina-the-citadel-the-military-college-of-south-carolina-militare-istruzione-formazione-cadetto-disciplina-checkurboard-quadrangle-padg-141415847.htmlRMJ6219Y–Charleston South Carolina, The Citadel, The Military College of, South Carolina, militare, istruzione, formazione, cadetto, disciplina, Checkurboard Quadrangle, Padg

Concetto di furto della password. Mano con guanti, codice binario e parola chiave sullo schermo del computer portatile Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/concetto-di-furto-della-password-mano-con-guanti-codice-binario-e-parola-chiave-sullo-schermo-del-computer-portatile-image490598215.html

Concetto di furto della password. Mano con guanti, codice binario e parola chiave sullo schermo del computer portatile Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/concetto-di-furto-della-password-mano-con-guanti-codice-binario-e-parola-chiave-sullo-schermo-del-computer-portatile-image490598215.htmlRF2KE4K0R–Concetto di furto della password. Mano con guanti, codice binario e parola chiave sullo schermo del computer portatile

Mobile banking hack e cyber security concetto. Hacker e criminali login per persone banca online applicazione e rubare i soldi dal conto. Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/foto-immagine-mobile-banking-hack-e-cyber-security-concetto-hacker-e-criminali-login-per-persone-banca-online-applicazione-e-rubare-i-soldi-dal-conto-174798850.html

Mobile banking hack e cyber security concetto. Hacker e criminali login per persone banca online applicazione e rubare i soldi dal conto. Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/foto-immagine-mobile-banking-hack-e-cyber-security-concetto-hacker-e-criminali-login-per-persone-banca-online-applicazione-e-rubare-i-soldi-dal-conto-174798850.htmlRFM4ANM2–Mobile banking hack e cyber security concetto. Hacker e criminali login per persone banca online applicazione e rubare i soldi dal conto.

Hacker toglie la sua felpa. Collage di codici binari Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/hacker-toglie-la-sua-felpa-collage-di-codici-binari-image354522156.html

Hacker toglie la sua felpa. Collage di codici binari Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/hacker-toglie-la-sua-felpa-collage-di-codici-binari-image354522156.htmlRF2BGNTHG–Hacker toglie la sua felpa. Collage di codici binari

Combination-Lock un sfondo bianco Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/foto-immagine-combination-lock-un-sfondo-bianco-168480187.html

Combination-Lock un sfondo bianco Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/foto-immagine-combination-lock-un-sfondo-bianco-168480187.htmlRFKP2X5F–Combination-Lock un sfondo bianco

Fissaggio di una moto con un codice antifurto di blocco. Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/foto-immagine-fissaggio-di-una-moto-con-un-codice-antifurto-di-blocco-74370217.html

Fissaggio di una moto con un codice antifurto di blocco. Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/foto-immagine-fissaggio-di-una-moto-con-un-codice-antifurto-di-blocco-74370217.htmlRFE8YRY5–Fissaggio di una moto con un codice antifurto di blocco.

Anonimo incappucciati hacker ritratto sul computer sullo sfondo del codice Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/anonimo-incappucciati-hacker-ritratto-sul-computer-sullo-sfondo-del-codice-image257881530.html

Anonimo incappucciati hacker ritratto sul computer sullo sfondo del codice Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/anonimo-incappucciati-hacker-ritratto-sul-computer-sullo-sfondo-del-codice-image257881530.htmlRFTYFEEJ–Anonimo incappucciati hacker ritratto sul computer sullo sfondo del codice

Hacker femminile professionista che digita il codice del virus sul computer portatile per un attacco informatico Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/hacker-femminile-professionista-che-digita-il-codice-del-virus-sul-computer-portatile-per-un-attacco-informatico-image482864307.html

Hacker femminile professionista che digita il codice del virus sul computer portatile per un attacco informatico Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/hacker-femminile-professionista-che-digita-il-codice-del-virus-sul-computer-portatile-per-un-attacco-informatico-image482864307.htmlRF2K1GA9R–Hacker femminile professionista che digita il codice del virus sul computer portatile per un attacco informatico

Utente malintenzionato preleva il codice per computer Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/utente-malintenzionato-preleva-il-codice-per-computer-image335073826.html

Utente malintenzionato preleva il codice per computer Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/utente-malintenzionato-preleva-il-codice-per-computer-image335073826.htmlRM2AD3X2A–Utente malintenzionato preleva il codice per computer

Anonimo incappucciati hacker ritratto sul computer sullo sfondo del codice Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/anonimo-incappucciati-hacker-ritratto-sul-computer-sullo-sfondo-del-codice-image362531193.html

Anonimo incappucciati hacker ritratto sul computer sullo sfondo del codice Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/anonimo-incappucciati-hacker-ritratto-sul-computer-sullo-sfondo-del-codice-image362531193.htmlRF2C1PM6H–Anonimo incappucciati hacker ritratto sul computer sullo sfondo del codice

Hacker di fronte a uno sfondo grigio con codice a barre Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/foto-immagine-hacker-di-fronte-a-uno-sfondo-grigio-con-codice-a-barre-149141748.html

Hacker di fronte a uno sfondo grigio con codice a barre Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/foto-immagine-hacker-di-fronte-a-uno-sfondo-grigio-con-codice-a-barre-149141748.htmlRFJJHYR0–Hacker di fronte a uno sfondo grigio con codice a barre

Scrittura a mano testo identità hackingcriminale che ruba le tue informazioni personali utilizzando malware. Parola per criminale che ruba le tue informazioni personali utilizzando malware Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/scrittura-a-mano-testo-identita-hackingcriminale-che-ruba-le-tue-informazioni-personali-utilizzando-malware-parola-per-criminale-che-ruba-le-tue-informazioni-personali-utilizzando-malware-image548060611.html

Scrittura a mano testo identità hackingcriminale che ruba le tue informazioni personali utilizzando malware. Parola per criminale che ruba le tue informazioni personali utilizzando malware Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/scrittura-a-mano-testo-identita-hackingcriminale-che-ruba-le-tue-informazioni-personali-utilizzando-malware-parola-per-criminale-che-ruba-le-tue-informazioni-personali-utilizzando-malware-image548060611.htmlRF2PRJ8W7–Scrittura a mano testo identità hackingcriminale che ruba le tue informazioni personali utilizzando malware. Parola per criminale che ruba le tue informazioni personali utilizzando malware

Sicurezza informatica, hacker con felpa con cappuccio e faccia oscurata, computer codice sovrapposizione immagine Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/foto-immagine-sicurezza-informatica-hacker-con-felpa-con-cappuccio-e-faccia-oscurata-computer-codice-sovrapposizione-immagine-171142650.html

Sicurezza informatica, hacker con felpa con cappuccio e faccia oscurata, computer codice sovrapposizione immagine Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/foto-immagine-sicurezza-informatica-hacker-con-felpa-con-cappuccio-e-faccia-oscurata-computer-codice-sovrapposizione-immagine-171142650.htmlRFKXC65E–Sicurezza informatica, hacker con felpa con cappuccio e faccia oscurata, computer codice sovrapposizione immagine

serratura per bicicletta con codice numerico fissata a una griglia metallica Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/serratura-per-bicicletta-con-codice-numerico-fissata-a-una-griglia-metallica-image387557073.html

serratura per bicicletta con codice numerico fissata a una griglia metallica Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/serratura-per-bicicletta-con-codice-numerico-fissata-a-una-griglia-metallica-image387557073.htmlRF2DEEN01–serratura per bicicletta con codice numerico fissata a una griglia metallica

Vecchia valigetta con codice di blocco. Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/vecchia-valigetta-con-codice-di-blocco-image606144622.html

Vecchia valigetta con codice di blocco. Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/vecchia-valigetta-con-codice-di-blocco-image606144622.htmlRF2X647J6–Vecchia valigetta con codice di blocco.

il pirata informatico tenta di rubare una password Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/il-pirata-informatico-tenta-di-rubare-una-password-image525226362.html

il pirata informatico tenta di rubare una password Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/il-pirata-informatico-tenta-di-rubare-una-password-image525226362.htmlRF2NEE3GA–il pirata informatico tenta di rubare una password

Il criminale con balaclava pensa al codice per la sicurezza chiusa a chiave Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/il-criminale-con-balaclava-pensa-al-codice-per-la-sicurezza-chiusa-a-chiave-image471238106.html

Il criminale con balaclava pensa al codice per la sicurezza chiusa a chiave Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/il-criminale-con-balaclava-pensa-al-codice-per-la-sicurezza-chiusa-a-chiave-image471238106.htmlRF2JAJN0A–Il criminale con balaclava pensa al codice per la sicurezza chiusa a chiave

L'hacker nascosto lavora al buio per rubare i dati online Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/l-hacker-nascosto-lavora-al-buio-per-rubare-i-dati-online-image441039608.html

L'hacker nascosto lavora al buio per rubare i dati online Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/l-hacker-nascosto-lavora-al-buio-per-rubare-i-dati-online-image441039608.htmlRF2GHF2EG–L'hacker nascosto lavora al buio per rubare i dati online

Uomo codice di programmazione sul computer portatile in ufficio Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/uomo-codice-di-programmazione-sul-computer-portatile-in-ufficio-image264239392.html

Uomo codice di programmazione sul computer portatile in ufficio Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/uomo-codice-di-programmazione-sul-computer-portatile-in-ufficio-image264239392.htmlRFW9W414–Uomo codice di programmazione sul computer portatile in ufficio

Charleston South Carolina, The Citadel, The Military College of, South Carolina, militare, istruzione, formazione, cadetto, disciplina, Checkurboard Quadrangle, Padg Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/foto-immagine-charleston-south-carolina-the-citadel-the-military-college-of-south-carolina-militare-istruzione-formazione-cadetto-disciplina-checkurboard-quadrangle-padg-141415848.html

Charleston South Carolina, The Citadel, The Military College of, South Carolina, militare, istruzione, formazione, cadetto, disciplina, Checkurboard Quadrangle, Padg Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/foto-immagine-charleston-south-carolina-the-citadel-the-military-college-of-south-carolina-militare-istruzione-formazione-cadetto-disciplina-checkurboard-quadrangle-padg-141415848.htmlRMJ621A0–Charleston South Carolina, The Citadel, The Military College of, South Carolina, militare, istruzione, formazione, cadetto, disciplina, Checkurboard Quadrangle, Padg

Concetto di cybersicurezza. Schermo del computer portatile con codice binario e parola cibersecurity in background Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/concetto-di-cybersicurezza-schermo-del-computer-portatile-con-codice-binario-e-parola-cibersecurity-in-background-image490598224.html

Concetto di cybersicurezza. Schermo del computer portatile con codice binario e parola cibersecurity in background Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/concetto-di-cybersicurezza-schermo-del-computer-portatile-con-codice-binario-e-parola-cibersecurity-in-background-image490598224.htmlRF2KE4K14–Concetto di cybersicurezza. Schermo del computer portatile con codice binario e parola cibersecurity in background

Mobile banking hack e cyber security concetto. Hacker e criminali login per persone banca online applicazione e rubare i soldi dal conto. Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/foto-immagine-mobile-banking-hack-e-cyber-security-concetto-hacker-e-criminali-login-per-persone-banca-online-applicazione-e-rubare-i-soldi-dal-conto-174798876.html

Mobile banking hack e cyber security concetto. Hacker e criminali login per persone banca online applicazione e rubare i soldi dal conto. Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/foto-immagine-mobile-banking-hack-e-cyber-security-concetto-hacker-e-criminali-login-per-persone-banca-online-applicazione-e-rubare-i-soldi-dal-conto-174798876.htmlRFM4ANN0–Mobile banking hack e cyber security concetto. Hacker e criminali login per persone banca online applicazione e rubare i soldi dal conto.

L'uomo hacker ruba le informazioni. Ragazzo in cappuccio senza faccia Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/l-uomo-hacker-ruba-le-informazioni-ragazzo-in-cappuccio-senza-faccia-image353021962.html

L'uomo hacker ruba le informazioni. Ragazzo in cappuccio senza faccia Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/l-uomo-hacker-ruba-le-informazioni-ragazzo-in-cappuccio-senza-faccia-image353021962.htmlRF2BE9F36–L'uomo hacker ruba le informazioni. Ragazzo in cappuccio senza faccia

Lucchetto, porte in ferro chiuse. Pirateria informatica, violazione. Comporre il codice Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/lucchetto-porte-in-ferro-chiuse-pirateria-informatica-violazione-comporre-il-codice-image503062474.html

Lucchetto, porte in ferro chiuse. Pirateria informatica, violazione. Comporre il codice Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/lucchetto-porte-in-ferro-chiuse-pirateria-informatica-violazione-comporre-il-codice-image503062474.htmlRF2M6CD8X–Lucchetto, porte in ferro chiuse. Pirateria informatica, violazione. Comporre il codice

Fissaggio di una moto con un codice antifurto di blocco. Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/foto-immagine-fissaggio-di-una-moto-con-un-codice-antifurto-di-blocco-74350864.html

Fissaggio di una moto con un codice antifurto di blocco. Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/foto-immagine-fissaggio-di-una-moto-con-un-codice-antifurto-di-blocco-74350864.htmlRFE8XY80–Fissaggio di una moto con un codice antifurto di blocco.

Moltitudine di incappucciati misterioso sconosciuto criminali informatici con codice binario sfondo Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/moltitudine-di-incappucciati-misterioso-sconosciuto-criminali-informatici-con-codice-binario-sfondo-image152011549.html

Moltitudine di incappucciati misterioso sconosciuto criminali informatici con codice binario sfondo Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/moltitudine-di-incappucciati-misterioso-sconosciuto-criminali-informatici-con-codice-binario-sfondo-image152011549.htmlRFJR8M7W–Moltitudine di incappucciati misterioso sconosciuto criminali informatici con codice binario sfondo

Un notebook e un rubinetto con codice binario. Fuga di dati e concetto di sicurezza informatica. Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/un-notebook-e-un-rubinetto-con-codice-binario-fuga-di-dati-e-concetto-di-sicurezza-informatica-image631872149.html

Un notebook e un rubinetto con codice binario. Fuga di dati e concetto di sicurezza informatica. Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/un-notebook-e-un-rubinetto-con-codice-binario-fuga-di-dati-e-concetto-di-sicurezza-informatica-image631872149.htmlRF2YM07AD–Un notebook e un rubinetto con codice binario. Fuga di dati e concetto di sicurezza informatica.

Hacker codice seleziona per computer Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/hacker-codice-seleziona-per-computer-image335073849.html

Hacker codice seleziona per computer Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/hacker-codice-seleziona-per-computer-image335073849.htmlRM2AD3X35–Hacker codice seleziona per computer

l'hacker sta cercando di rubare una password Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/l-hacker-sta-cercando-di-rubare-una-password-image385764474.html

l'hacker sta cercando di rubare una password Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/l-hacker-sta-cercando-di-rubare-una-password-image385764474.htmlRF2DBH2EJ–l'hacker sta cercando di rubare una password

Anonimo hacker con il codice del computer interfaccia binaria Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/foto-immagine-anonimo-hacker-con-il-codice-del-computer-interfaccia-binaria-172078698.html

Anonimo hacker con il codice del computer interfaccia binaria Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/foto-immagine-anonimo-hacker-con-il-codice-del-computer-interfaccia-binaria-172078698.htmlRFKYXT3P–Anonimo hacker con il codice del computer interfaccia binaria

Firma che mostra hackingcriminal di identità che ruba le tue informazioni personali utilizzando malware. Un criminale della vetrina aziendale che ruba le tue informazioni personali utilizzando malware Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/firma-che-mostra-hackingcriminal-di-identita-che-ruba-le-tue-informazioni-personali-utilizzando-malware-un-criminale-della-vetrina-aziendale-che-ruba-le-tue-informazioni-personali-utilizzando-malware-image548187847.html

Firma che mostra hackingcriminal di identità che ruba le tue informazioni personali utilizzando malware. Un criminale della vetrina aziendale che ruba le tue informazioni personali utilizzando malware Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/firma-che-mostra-hackingcriminal-di-identita-che-ruba-le-tue-informazioni-personali-utilizzando-malware-un-criminale-della-vetrina-aziendale-che-ruba-le-tue-informazioni-personali-utilizzando-malware-image548187847.htmlRF2PRT35B–Firma che mostra hackingcriminal di identità che ruba le tue informazioni personali utilizzando malware. Un criminale della vetrina aziendale che ruba le tue informazioni personali utilizzando malware

Sicurezza informatica, hacker con felpa con cappuccio e faccia oscurata, computer codice sovrapposizione immagine Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/foto-immagine-sicurezza-informatica-hacker-con-felpa-con-cappuccio-e-faccia-oscurata-computer-codice-sovrapposizione-immagine-173244496.html

Sicurezza informatica, hacker con felpa con cappuccio e faccia oscurata, computer codice sovrapposizione immagine Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/foto-immagine-sicurezza-informatica-hacker-con-felpa-con-cappuccio-e-faccia-oscurata-computer-codice-sovrapposizione-immagine-173244496.htmlRFM1RY3C–Sicurezza informatica, hacker con felpa con cappuccio e faccia oscurata, computer codice sovrapposizione immagine

L'uomo nel cofano controlla il codice dannoso sulla tastiera. La criminalità informatica attraverso Internet. Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/foto-immagine-l-uomo-nel-cofano-controlla-il-codice-dannoso-sulla-tastiera-la-criminalita-informatica-attraverso-internet-143935245.html

L'uomo nel cofano controlla il codice dannoso sulla tastiera. La criminalità informatica attraverso Internet. Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/foto-immagine-l-uomo-nel-cofano-controlla-il-codice-dannoso-sulla-tastiera-la-criminalita-informatica-attraverso-internet-143935245.htmlRFJA4PTD–L'uomo nel cofano controlla il codice dannoso sulla tastiera. La criminalità informatica attraverso Internet.

Vecchia valigetta con codice di blocco. Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/vecchia-valigetta-con-codice-di-blocco-image606144623.html

Vecchia valigetta con codice di blocco. Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/vecchia-valigetta-con-codice-di-blocco-image606144623.htmlRF2X647J7–Vecchia valigetta con codice di blocco.

Immettere un PIN o codice segreto su uno smartphone. La schermata con i numeri di un moderno smartphone. Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/immettere-un-pin-o-codice-segreto-su-uno-smartphone-la-schermata-con-i-numeri-di-un-moderno-smartphone-image264729998.html

Immettere un PIN o codice segreto su uno smartphone. La schermata con i numeri di un moderno smartphone. Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/immettere-un-pin-o-codice-segreto-su-uno-smartphone-la-schermata-con-i-numeri-di-un-moderno-smartphone-image264729998.htmlRFWAKDPP–Immettere un PIN o codice segreto su uno smartphone. La schermata con i numeri di un moderno smartphone.

Sicurezza e minaccia nel cyberspazio. Password utente. Sicurezza e protezione dei dati. Codice di programmazione. Script computer astratto. Programma di sviluppo software Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/sicurezza-e-minaccia-nel-cyberspazio-password-utente-sicurezza-e-protezione-dei-dati-codice-di-programmazione-script-computer-astratto-programma-di-sviluppo-software-image544466625.html

Sicurezza e minaccia nel cyberspazio. Password utente. Sicurezza e protezione dei dati. Codice di programmazione. Script computer astratto. Programma di sviluppo software Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/sicurezza-e-minaccia-nel-cyberspazio-password-utente-sicurezza-e-protezione-dei-dati-codice-di-programmazione-script-computer-astratto-programma-di-sviluppo-software-image544466625.htmlRF2PHPGMH–Sicurezza e minaccia nel cyberspazio. Password utente. Sicurezza e protezione dei dati. Codice di programmazione. Script computer astratto. Programma di sviluppo software

Hacker La lettura di informazioni personali. Concetto di privacy e sicurezza Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/foto-immagine-hacker-la-lettura-di-informazioni-personali-concetto-di-privacy-e-sicurezza-172837118.html

Hacker La lettura di informazioni personali. Concetto di privacy e sicurezza Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/foto-immagine-hacker-la-lettura-di-informazioni-personali-concetto-di-privacy-e-sicurezza-172837118.htmlRFM15BE6–Hacker La lettura di informazioni personali. Concetto di privacy e sicurezza

Angolo di alta vista di hacker che usano il computer per rubare dati Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/foto-immagine-angolo-di-alta-vista-di-hacker-che-usano-il-computer-per-rubare-dati-160114971.html

Angolo di alta vista di hacker che usano il computer per rubare dati Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/foto-immagine-angolo-di-alta-vista-di-hacker-che-usano-il-computer-per-rubare-dati-160114971.htmlRFK8DT7R–Angolo di alta vista di hacker che usano il computer per rubare dati

Hacker con interfaccia utente grafica intorno a. Computer Security concetto. Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/foto-immagine-hacker-con-interfaccia-utente-grafica-intorno-a-computer-security-concetto-127712638.html

Hacker con interfaccia utente grafica intorno a. Computer Security concetto. Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/foto-immagine-hacker-con-interfaccia-utente-grafica-intorno-a-computer-security-concetto-127712638.htmlRFHBNPNJ–Hacker con interfaccia utente grafica intorno a. Computer Security concetto.

Concetto di sicurezza Ciber. Mano con guanti, codice binario e parola sulla sicurezza informatica sullo schermo del computer portatile Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/concetto-di-sicurezza-ciber-mano-con-guanti-codice-binario-e-parola-sulla-sicurezza-informatica-sullo-schermo-del-computer-portatile-image490598250.html

Concetto di sicurezza Ciber. Mano con guanti, codice binario e parola sulla sicurezza informatica sullo schermo del computer portatile Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/concetto-di-sicurezza-ciber-mano-con-guanti-codice-binario-e-parola-sulla-sicurezza-informatica-sullo-schermo-del-computer-portatile-image490598250.htmlRF2KE4K22–Concetto di sicurezza Ciber. Mano con guanti, codice binario e parola sulla sicurezza informatica sullo schermo del computer portatile

Mobile banking hack e cyber security concetto. Hacker e criminali login per persone banca online applicazione e rubare i soldi dal conto. Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/foto-immagine-mobile-banking-hack-e-cyber-security-concetto-hacker-e-criminali-login-per-persone-banca-online-applicazione-e-rubare-i-soldi-dal-conto-174798882.html

Mobile banking hack e cyber security concetto. Hacker e criminali login per persone banca online applicazione e rubare i soldi dal conto. Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/foto-immagine-mobile-banking-hack-e-cyber-security-concetto-hacker-e-criminali-login-per-persone-banca-online-applicazione-e-rubare-i-soldi-dal-conto-174798882.htmlRFM4ANN6–Mobile banking hack e cyber security concetto. Hacker e criminali login per persone banca online applicazione e rubare i soldi dal conto.

Rettangolo Tag di sicurezza isolati su uno sfondo bianco. Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/rettangolo-tag-di-sicurezza-isolati-su-uno-sfondo-bianco-image240898080.html

Rettangolo Tag di sicurezza isolati su uno sfondo bianco. Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/rettangolo-tag-di-sicurezza-isolati-su-uno-sfondo-bianco-image240898080.htmlRFRYWRXT–Rettangolo Tag di sicurezza isolati su uno sfondo bianco.

Mano che tiene una carta nella parte anteriore di un blocco di codice binario schermo Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/foto-immagine-mano-che-tiene-una-carta-nella-parte-anteriore-di-un-blocco-di-codice-binario-schermo-142708861.html

Mano che tiene una carta nella parte anteriore di un blocco di codice binario schermo Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/foto-immagine-mano-che-tiene-una-carta-nella-parte-anteriore-di-un-blocco-di-codice-binario-schermo-142708861.htmlRFJ84XH1–Mano che tiene una carta nella parte anteriore di un blocco di codice binario schermo

Fissaggio di una moto con un codice antifurto di blocco. Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/foto-immagine-fissaggio-di-una-moto-con-un-codice-antifurto-di-blocco-74350565.html

Fissaggio di una moto con un codice antifurto di blocco. Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/foto-immagine-fissaggio-di-una-moto-con-un-codice-antifurto-di-blocco-74350565.htmlRFE8XXW9–Fissaggio di una moto con un codice antifurto di blocco.

Un cybercriminale che arriva attraverso un notebook per rubare la carta di credito di un acquirente online. Truffe su Internet Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/un-cybercriminale-che-arriva-attraverso-un-notebook-per-rubare-la-carta-di-credito-di-un-acquirente-online-truffe-su-internet-image497653822.html

Un cybercriminale che arriva attraverso un notebook per rubare la carta di credito di un acquirente online. Truffe su Internet Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/un-cybercriminale-che-arriva-attraverso-un-notebook-per-rubare-la-carta-di-credito-di-un-acquirente-online-truffe-su-internet-image497653822.htmlRF2KWJ2EP–Un cybercriminale che arriva attraverso un notebook per rubare la carta di credito di un acquirente online. Truffe su Internet

Un notebook e un rubinetto con codice binario. Fuga di dati e concetto di sicurezza informatica. Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/un-notebook-e-un-rubinetto-con-codice-binario-fuga-di-dati-e-concetto-di-sicurezza-informatica-image631872220.html

Un notebook e un rubinetto con codice binario. Fuga di dati e concetto di sicurezza informatica. Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/un-notebook-e-un-rubinetto-con-codice-binario-fuga-di-dati-e-concetto-di-sicurezza-informatica-image631872220.htmlRF2YM07D0–Un notebook e un rubinetto con codice binario. Fuga di dati e concetto di sicurezza informatica.

Concetto di cybersicurezza. Schermo del computer portatile con codice binario e parola cibersecurity in background Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/concetto-di-cybersicurezza-schermo-del-computer-portatile-con-codice-binario-e-parola-cibersecurity-in-background-image567690274.html

Concetto di cybersicurezza. Schermo del computer portatile con codice binario e parola cibersecurity in background Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/concetto-di-cybersicurezza-schermo-del-computer-portatile-con-codice-binario-e-parola-cibersecurity-in-background-image567690274.htmlRF2RYGEMJ–Concetto di cybersicurezza. Schermo del computer portatile con codice binario e parola cibersecurity in background

Ispirazione che mostra Sign Identity HackingCriminal che ruba le tue informazioni personali utilizzando malware. Criminali di concetto Internet che rubano le informazioni personali utilizzando malware Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/ispirazione-che-mostra-sign-identity-hackingcriminal-che-ruba-le-tue-informazioni-personali-utilizzando-malware-criminali-di-concetto-internet-che-rubano-le-informazioni-personali-utilizzando-malware-image548198668.html

Ispirazione che mostra Sign Identity HackingCriminal che ruba le tue informazioni personali utilizzando malware. Criminali di concetto Internet che rubano le informazioni personali utilizzando malware Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/ispirazione-che-mostra-sign-identity-hackingcriminal-che-ruba-le-tue-informazioni-personali-utilizzando-malware-criminali-di-concetto-internet-che-rubano-le-informazioni-personali-utilizzando-malware-image548198668.htmlRF2PRTGYT–Ispirazione che mostra Sign Identity HackingCriminal che ruba le tue informazioni personali utilizzando malware. Criminali di concetto Internet che rubano le informazioni personali utilizzando malware

Anonimo hacker con il codice del computer interfaccia binaria Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/foto-immagine-anonimo-hacker-con-il-codice-del-computer-interfaccia-binaria-172130125.html

Anonimo hacker con il codice del computer interfaccia binaria Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/foto-immagine-anonimo-hacker-con-il-codice-del-computer-interfaccia-binaria-172130125.htmlRFM015MD–Anonimo hacker con il codice del computer interfaccia binaria

Firma che mostra hackingcriminal di identità che ruba le tue informazioni personali utilizzando malware. Un criminale della vetrina aziendale che ruba le tue informazioni personali utilizzando malware Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/firma-che-mostra-hackingcriminal-di-identita-che-ruba-le-tue-informazioni-personali-utilizzando-malware-un-criminale-della-vetrina-aziendale-che-ruba-le-tue-informazioni-personali-utilizzando-malware-image548164113.html

Firma che mostra hackingcriminal di identità che ruba le tue informazioni personali utilizzando malware. Un criminale della vetrina aziendale che ruba le tue informazioni personali utilizzando malware Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/firma-che-mostra-hackingcriminal-di-identita-che-ruba-le-tue-informazioni-personali-utilizzando-malware-un-criminale-della-vetrina-aziendale-che-ruba-le-tue-informazioni-personali-utilizzando-malware-image548164113.htmlRF2PRR0WN–Firma che mostra hackingcriminal di identità che ruba le tue informazioni personali utilizzando malware. Un criminale della vetrina aziendale che ruba le tue informazioni personali utilizzando malware

Sicurezza informatica, hacker con felpa con cappuccio e faccia oscurata, computer codice sovrapposizione immagine Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/foto-immagine-sicurezza-informatica-hacker-con-felpa-con-cappuccio-e-faccia-oscurata-computer-codice-sovrapposizione-immagine-173473724.html

Sicurezza informatica, hacker con felpa con cappuccio e faccia oscurata, computer codice sovrapposizione immagine Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/foto-immagine-sicurezza-informatica-hacker-con-felpa-con-cappuccio-e-faccia-oscurata-computer-codice-sovrapposizione-immagine-173473724.htmlRFM26BE4–Sicurezza informatica, hacker con felpa con cappuccio e faccia oscurata, computer codice sovrapposizione immagine

L'uomo nel cofano controlla il codice dannoso sulla tastiera. La criminalità informatica attraverso Internet. Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/foto-immagine-l-uomo-nel-cofano-controlla-il-codice-dannoso-sulla-tastiera-la-criminalita-informatica-attraverso-internet-143935230.html

L'uomo nel cofano controlla il codice dannoso sulla tastiera. La criminalità informatica attraverso Internet. Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/foto-immagine-l-uomo-nel-cofano-controlla-il-codice-dannoso-sulla-tastiera-la-criminalita-informatica-attraverso-internet-143935230.htmlRFJA4PRX–L'uomo nel cofano controlla il codice dannoso sulla tastiera. La criminalità informatica attraverso Internet.

Angolo di visione dei bleacher sotto lo stadio, rubare i-Beam bleacher con X traversa, con superficie in pietra. Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/angolo-di-visione-dei-bleacher-sotto-lo-stadio-rubare-i-beam-bleacher-con-x-traversa-con-superficie-in-pietra-image479063845.html

Angolo di visione dei bleacher sotto lo stadio, rubare i-Beam bleacher con X traversa, con superficie in pietra. Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/angolo-di-visione-dei-bleacher-sotto-lo-stadio-rubare-i-beam-bleacher-con-x-traversa-con-superficie-in-pietra-image479063845.htmlRF2JRB6R1–Angolo di visione dei bleacher sotto lo stadio, rubare i-Beam bleacher con X traversa, con superficie in pietra.

Immettere un PIN o codice segreto su uno smartphone. La schermata con i numeri di un moderno smartphone. Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/immettere-un-pin-o-codice-segreto-su-uno-smartphone-la-schermata-con-i-numeri-di-un-moderno-smartphone-image264730076.html

Immettere un PIN o codice segreto su uno smartphone. La schermata con i numeri di un moderno smartphone. Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/immettere-un-pin-o-codice-segreto-su-uno-smartphone-la-schermata-con-i-numeri-di-un-moderno-smartphone-image264730076.htmlRFWAKDWG–Immettere un PIN o codice segreto su uno smartphone. La schermata con i numeri di un moderno smartphone.

Minaccia alla sicurezza informatica. Schermo del calcolatore con codice di memorizzazione. Sicurezza di Internet e di rete. Furto di informazioni private. Utilizzo della tecnologia per rubare p Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/minaccia-alla-sicurezza-informatica-schermo-del-calcolatore-con-codice-di-memorizzazione-sicurezza-di-internet-e-di-rete-furto-di-informazioni-private-utilizzo-della-tecnologia-per-rubare-p-image544713570.html

Minaccia alla sicurezza informatica. Schermo del calcolatore con codice di memorizzazione. Sicurezza di Internet e di rete. Furto di informazioni private. Utilizzo della tecnologia per rubare p Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/minaccia-alla-sicurezza-informatica-schermo-del-calcolatore-con-codice-di-memorizzazione-sicurezza-di-internet-e-di-rete-furto-di-informazioni-private-utilizzo-della-tecnologia-per-rubare-p-image544713570.htmlRF2PJ5RM2–Minaccia alla sicurezza informatica. Schermo del calcolatore con codice di memorizzazione. Sicurezza di Internet e di rete. Furto di informazioni private. Utilizzo della tecnologia per rubare p

Hacker La lettura di informazioni personali. Concetto di privacy e sicurezza Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/foto-immagine-hacker-la-lettura-di-informazioni-personali-concetto-di-privacy-e-sicurezza-172837287.html

Hacker La lettura di informazioni personali. Concetto di privacy e sicurezza Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/foto-immagine-hacker-la-lettura-di-informazioni-personali-concetto-di-privacy-e-sicurezza-172837287.htmlRFM15BM7–Hacker La lettura di informazioni personali. Concetto di privacy e sicurezza

Vista posteriore del pirata informatico che utilizzano il computer per rubare dati di office Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/foto-immagine-vista-posteriore-del-pirata-informatico-che-utilizzano-il-computer-per-rubare-dati-di-office-160115080.html

Vista posteriore del pirata informatico che utilizzano il computer per rubare dati di office Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/foto-immagine-vista-posteriore-del-pirata-informatico-che-utilizzano-il-computer-per-rubare-dati-di-office-160115080.htmlRFK8DTBM–Vista posteriore del pirata informatico che utilizzano il computer per rubare dati di office

I cyber criminali, persona utilizzando una compressa nel web profondo il cyberspazio. Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/foto-immagine-i-cyber-criminali-persona-utilizzando-una-compressa-nel-web-profondo-il-cyberspazio-127712655.html

I cyber criminali, persona utilizzando una compressa nel web profondo il cyberspazio. Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/foto-immagine-i-cyber-criminali-persona-utilizzando-una-compressa-nel-web-profondo-il-cyberspazio-127712655.htmlRFHBNPP7–I cyber criminali, persona utilizzando una compressa nel web profondo il cyberspazio.

Concetto di computer hacked o hacking. Mano con guanti, codice binario e parola violata sullo schermo del computer portatile Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/concetto-di-computer-hacked-o-hacking-mano-con-guanti-codice-binario-e-parola-violata-sullo-schermo-del-computer-portatile-image490598211.html

Concetto di computer hacked o hacking. Mano con guanti, codice binario e parola violata sullo schermo del computer portatile Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/concetto-di-computer-hacked-o-hacking-mano-con-guanti-codice-binario-e-parola-violata-sullo-schermo-del-computer-portatile-image490598211.htmlRF2KE4K0K–Concetto di computer hacked o hacking. Mano con guanti, codice binario e parola violata sullo schermo del computer portatile

Un hacker dietro codice binario, flusso di dati, in grado di sfondare la sicurezza informatica e raggiunge la sua mano per rubare le vostre informazioni personali Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/un-hacker-dietro-codice-binario-flusso-di-dati-in-grado-di-sfondare-la-sicurezza-informatica-e-raggiunge-la-sua-mano-per-rubare-le-vostre-informazioni-personali-image565818828.html

Un hacker dietro codice binario, flusso di dati, in grado di sfondare la sicurezza informatica e raggiunge la sua mano per rubare le vostre informazioni personali Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/un-hacker-dietro-codice-binario-flusso-di-dati-in-grado-di-sfondare-la-sicurezza-informatica-e-raggiunge-la-sua-mano-per-rubare-le-vostre-informazioni-personali-image565818828.htmlRF2RTF7K8–Un hacker dietro codice binario, flusso di dati, in grado di sfondare la sicurezza informatica e raggiunge la sua mano per rubare le vostre informazioni personali

Criminale che indossa balaclava nera e felpa con cappuccio su sfondo blu di codice informatico Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/criminale-che-indossa-balaclava-nera-e-felpa-con-cappuccio-su-sfondo-blu-di-codice-informatico-image594078757.html

Criminale che indossa balaclava nera e felpa con cappuccio su sfondo blu di codice informatico Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/criminale-che-indossa-balaclava-nera-e-felpa-con-cappuccio-su-sfondo-blu-di-codice-informatico-image594078757.htmlRF2WEEHED–Criminale che indossa balaclava nera e felpa con cappuccio su sfondo blu di codice informatico

Imprenditore nascondendo la faccia di sostare sotto ombrellone scudo per la protezione di Internet virus come matrice di numeri di codice che cadono al di sopra come una pioggia. Anonimo pers Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/imprenditore-nascondendo-la-faccia-di-sostare-sotto-ombrellone-scudo-per-la-protezione-di-internet-virus-come-matrice-di-numeri-di-codice-che-cadono-al-di-sopra-come-una-pioggia-anonimo-pers-image335968514.html

Imprenditore nascondendo la faccia di sostare sotto ombrellone scudo per la protezione di Internet virus come matrice di numeri di codice che cadono al di sopra come una pioggia. Anonimo pers Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/imprenditore-nascondendo-la-faccia-di-sostare-sotto-ombrellone-scudo-per-la-protezione-di-internet-virus-come-matrice-di-numeri-di-codice-che-cadono-al-di-sopra-come-una-pioggia-anonimo-pers-image335968514.htmlRF2AEGK7E–Imprenditore nascondendo la faccia di sostare sotto ombrellone scudo per la protezione di Internet virus come matrice di numeri di codice che cadono al di sopra come una pioggia. Anonimo pers

Hacker pericoloso che tenta di rompere il server di database, utilizzando virus per codificare malware e rubare big data di notte. Utilizzo di più monitor e sistema informativo di pirateria informatica, indossando il cofano. Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/hacker-pericoloso-che-tenta-di-rompere-il-server-di-database-utilizzando-virus-per-codificare-malware-e-rubare-big-data-di-notte-utilizzo-di-piu-monitor-e-sistema-informativo-di-pirateria-informatica-indossando-il-cofano-image490656175.html

Hacker pericoloso che tenta di rompere il server di database, utilizzando virus per codificare malware e rubare big data di notte. Utilizzo di più monitor e sistema informativo di pirateria informatica, indossando il cofano. Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/hacker-pericoloso-che-tenta-di-rompere-il-server-di-database-utilizzando-virus-per-codificare-malware-e-rubare-big-data-di-notte-utilizzo-di-piu-monitor-e-sistema-informativo-di-pirateria-informatica-indossando-il-cofano-image490656175.htmlRF2KE78XR–Hacker pericoloso che tenta di rompere il server di database, utilizzando virus per codificare malware e rubare big data di notte. Utilizzo di più monitor e sistema informativo di pirateria informatica, indossando il cofano.

Hacker in attesa di qualcosa con il codice binario in background Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/hacker-in-attesa-di-qualcosa-con-il-codice-binario-in-background-image66256476.html

Hacker in attesa di qualcosa con il codice binario in background Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/hacker-in-attesa-di-qualcosa-con-il-codice-binario-in-background-image66256476.htmlRFDRP6PM–Hacker in attesa di qualcosa con il codice binario in background

Programmatore professionista pensando a come progettare lo sviluppo online sistema di rubare attraverso il codice lingua hacking e informazioni di identità, riflessivo hacke Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/programmatore-professionista-pensando-a-come-progettare-lo-sviluppo-online-sistema-di-rubare-attraverso-il-codice-lingua-hacking-e-informazioni-di-identita-riflessivo-hacke-image209698875.html

Programmatore professionista pensando a come progettare lo sviluppo online sistema di rubare attraverso il codice lingua hacking e informazioni di identità, riflessivo hacke Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/programmatore-professionista-pensando-a-come-progettare-lo-sviluppo-online-sistema-di-rubare-attraverso-il-codice-lingua-hacking-e-informazioni-di-identita-riflessivo-hacke-image209698875.htmlRFP54H1F–Programmatore professionista pensando a come progettare lo sviluppo online sistema di rubare attraverso il codice lingua hacking e informazioni di identità, riflessivo hacke

Concetto di sicurezza Ciber. Mano con guanti, codice binario e parola sulla sicurezza informatica sullo schermo del computer portatile Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/concetto-di-sicurezza-ciber-mano-con-guanti-codice-binario-e-parola-sulla-sicurezza-informatica-sullo-schermo-del-computer-portatile-image567690295.html

Concetto di sicurezza Ciber. Mano con guanti, codice binario e parola sulla sicurezza informatica sullo schermo del computer portatile Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/concetto-di-sicurezza-ciber-mano-con-guanti-codice-binario-e-parola-sulla-sicurezza-informatica-sullo-schermo-del-computer-portatile-image567690295.htmlRF2RYGENB–Concetto di sicurezza Ciber. Mano con guanti, codice binario e parola sulla sicurezza informatica sullo schermo del computer portatile

Testo che mostra ispirazione Identity HackingCriminal che ruba le tue informazioni personali utilizzando malware. Parola scritta su un criminale che ruba le tue informazioni personali usando malware Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/testo-che-mostra-ispirazione-identity-hackingcriminal-che-ruba-le-tue-informazioni-personali-utilizzando-malware-parola-scritta-su-un-criminale-che-ruba-le-tue-informazioni-personali-usando-malware-image548222645.html

Testo che mostra ispirazione Identity HackingCriminal che ruba le tue informazioni personali utilizzando malware. Parola scritta su un criminale che ruba le tue informazioni personali usando malware Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/testo-che-mostra-ispirazione-identity-hackingcriminal-che-ruba-le-tue-informazioni-personali-utilizzando-malware-parola-scritta-su-un-criminale-che-ruba-le-tue-informazioni-personali-usando-malware-image548222645.htmlRF2PRWKG5–Testo che mostra ispirazione Identity HackingCriminal che ruba le tue informazioni personali utilizzando malware. Parola scritta su un criminale che ruba le tue informazioni personali usando malware

Donna hacker di fronte a uno sfondo grigio con codice a barre Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/foto-immagine-donna-hacker-di-fronte-a-uno-sfondo-grigio-con-codice-a-barre-149142692.html

Donna hacker di fronte a uno sfondo grigio con codice a barre Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/foto-immagine-donna-hacker-di-fronte-a-uno-sfondo-grigio-con-codice-a-barre-149142692.htmlRFJJJ10M–Donna hacker di fronte a uno sfondo grigio con codice a barre

Scrittura a mano testo identità hackingcriminale che ruba le tue informazioni personali utilizzando malware. Panoramica aziendale criminale che ruba le informazioni personali utilizzando malware Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/scrittura-a-mano-testo-identita-hackingcriminale-che-ruba-le-tue-informazioni-personali-utilizzando-malware-panoramica-aziendale-criminale-che-ruba-le-informazioni-personali-utilizzando-malware-image548231958.html

Scrittura a mano testo identità hackingcriminale che ruba le tue informazioni personali utilizzando malware. Panoramica aziendale criminale che ruba le informazioni personali utilizzando malware Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/scrittura-a-mano-testo-identita-hackingcriminale-che-ruba-le-tue-informazioni-personali-utilizzando-malware-panoramica-aziendale-criminale-che-ruba-le-informazioni-personali-utilizzando-malware-image548231958.htmlRF2PRX3CP–Scrittura a mano testo identità hackingcriminale che ruba le tue informazioni personali utilizzando malware. Panoramica aziendale criminale che ruba le informazioni personali utilizzando malware

Sicurezza informatica, hacker con felpa con cappuccio e faccia oscurata, computer codice sovrapposizione immagine Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/foto-immagine-sicurezza-informatica-hacker-con-felpa-con-cappuccio-e-faccia-oscurata-computer-codice-sovrapposizione-immagine-172579235.html

Sicurezza informatica, hacker con felpa con cappuccio e faccia oscurata, computer codice sovrapposizione immagine Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/foto-immagine-sicurezza-informatica-hacker-con-felpa-con-cappuccio-e-faccia-oscurata-computer-codice-sovrapposizione-immagine-172579235.htmlRFM0NJG3–Sicurezza informatica, hacker con felpa con cappuccio e faccia oscurata, computer codice sovrapposizione immagine

cripto furto cyber attacco ransomware Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/cripto-furto-cyber-attacco-ransomware-image476088096.html

cripto furto cyber attacco ransomware Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/cripto-furto-cyber-attacco-ransomware-image476088096.htmlRF2JJFK68–cripto furto cyber attacco ransomware

Diritto sulla vista dei bleacher sotto lo stadio, rubare i-Beam bleacher con X croce parentesi, con superficie in pietra. Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/diritto-sulla-vista-dei-bleacher-sotto-lo-stadio-rubare-i-beam-bleacher-con-x-croce-parentesi-con-superficie-in-pietra-image479063874.html

Diritto sulla vista dei bleacher sotto lo stadio, rubare i-Beam bleacher con X croce parentesi, con superficie in pietra. Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/diritto-sulla-vista-dei-bleacher-sotto-lo-stadio-rubare-i-beam-bleacher-con-x-croce-parentesi-con-superficie-in-pietra-image479063874.htmlRF2JRB6T2–Diritto sulla vista dei bleacher sotto lo stadio, rubare i-Beam bleacher con X croce parentesi, con superficie in pietra.

Immettere un PIN o codice segreto su uno smartphone. La schermata con i numeri di un moderno smartphone. Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/immettere-un-pin-o-codice-segreto-su-uno-smartphone-la-schermata-con-i-numeri-di-un-moderno-smartphone-image264730135.html

Immettere un PIN o codice segreto su uno smartphone. La schermata con i numeri di un moderno smartphone. Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/immettere-un-pin-o-codice-segreto-su-uno-smartphone-la-schermata-con-i-numeri-di-un-moderno-smartphone-image264730135.htmlRFWAKDYK–Immettere un PIN o codice segreto su uno smartphone. La schermata con i numeri di un moderno smartphone.

Minaccia alla sicurezza informatica. Schermo del calcolatore con codice di memorizzazione. Sicurezza di Internet e di rete. Furto di informazioni private. Utilizzo della tecnologia per rubare p Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/minaccia-alla-sicurezza-informatica-schermo-del-calcolatore-con-codice-di-memorizzazione-sicurezza-di-internet-e-di-rete-furto-di-informazioni-private-utilizzo-della-tecnologia-per-rubare-p-image545072676.html

Minaccia alla sicurezza informatica. Schermo del calcolatore con codice di memorizzazione. Sicurezza di Internet e di rete. Furto di informazioni private. Utilizzo della tecnologia per rubare p Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/minaccia-alla-sicurezza-informatica-schermo-del-calcolatore-con-codice-di-memorizzazione-sicurezza-di-internet-e-di-rete-furto-di-informazioni-private-utilizzo-della-tecnologia-per-rubare-p-image545072676.htmlRF2PJP5N8–Minaccia alla sicurezza informatica. Schermo del calcolatore con codice di memorizzazione. Sicurezza di Internet e di rete. Furto di informazioni private. Utilizzo della tecnologia per rubare p

Hacker La lettura di informazioni personali. Concetto di privacy e sicurezza Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/foto-immagine-hacker-la-lettura-di-informazioni-personali-concetto-di-privacy-e-sicurezza-172838133.html

Hacker La lettura di informazioni personali. Concetto di privacy e sicurezza Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/foto-immagine-hacker-la-lettura-di-informazioni-personali-concetto-di-privacy-e-sicurezza-172838133.htmlRFM15CPD–Hacker La lettura di informazioni personali. Concetto di privacy e sicurezza

Vista laterale di hacker che usano il computer per rubare dati di office Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/foto-immagine-vista-laterale-di-hacker-che-usano-il-computer-per-rubare-dati-di-office-160114933.html

Vista laterale di hacker che usano il computer per rubare dati di office Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/foto-immagine-vista-laterale-di-hacker-che-usano-il-computer-per-rubare-dati-di-office-160114933.htmlRFK8DT6D–Vista laterale di hacker che usano il computer per rubare dati di office

Sicurezza informatica e protezione delle informazioni o della rete. Cyber technology servizi web per le imprese. Concetto di phishing, hacker del telefono cellulare o cybe Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/sicurezza-informatica-e-protezione-delle-informazioni-o-della-rete-cyber-technology-servizi-web-per-le-imprese-concetto-di-phishing-hacker-del-telefono-cellulare-o-cybe-image547674008.html

Sicurezza informatica e protezione delle informazioni o della rete. Cyber technology servizi web per le imprese. Concetto di phishing, hacker del telefono cellulare o cybe Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/sicurezza-informatica-e-protezione-delle-informazioni-o-della-rete-cyber-technology-servizi-web-per-le-imprese-concetto-di-phishing-hacker-del-telefono-cellulare-o-cybe-image547674008.htmlRF2PR0KP0–Sicurezza informatica e protezione delle informazioni o della rete. Cyber technology servizi web per le imprese. Concetto di phishing, hacker del telefono cellulare o cybe

ATM Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/atm-image557851893.html

ATM Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/atm-image557851893.htmlRF2RBG9NW–ATM

Un hacker dietro codice binario, flusso di dati, in grado di sfondare la sicurezza informatica e raggiunge la sua mano per rubare la tua identità personale Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/un-hacker-dietro-codice-binario-flusso-di-dati-in-grado-di-sfondare-la-sicurezza-informatica-e-raggiunge-la-sua-mano-per-rubare-la-tua-identita-personale-image565818825.html

Un hacker dietro codice binario, flusso di dati, in grado di sfondare la sicurezza informatica e raggiunge la sua mano per rubare la tua identità personale Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/un-hacker-dietro-codice-binario-flusso-di-dati-in-grado-di-sfondare-la-sicurezza-informatica-e-raggiunge-la-sua-mano-per-rubare-la-tua-identita-personale-image565818825.htmlRF2RTF7K5–Un hacker dietro codice binario, flusso di dati, in grado di sfondare la sicurezza informatica e raggiunge la sua mano per rubare la tua identità personale

Il pirata informatico di rubare informazioni dal computer portatile Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/foto-immagine-il-pirata-informatico-di-rubare-informazioni-dal-computer-portatile-98852093.html

Il pirata informatico di rubare informazioni dal computer portatile Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/foto-immagine-il-pirata-informatico-di-rubare-informazioni-dal-computer-portatile-98852093.htmlRFFMR2RW–Il pirata informatico di rubare informazioni dal computer portatile

Cyber Attack. Hacker che lavora con i computer e rompe il sistema per rubare informazioni in ambienti bui. Codice binario intorno a lui Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/cyber-attack-hacker-che-lavora-con-i-computer-e-rompe-il-sistema-per-rubare-informazioni-in-ambienti-bui-codice-binario-intorno-a-lui-image556542699.html

Cyber Attack. Hacker che lavora con i computer e rompe il sistema per rubare informazioni in ambienti bui. Codice binario intorno a lui Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/cyber-attack-hacker-che-lavora-con-i-computer-e-rompe-il-sistema-per-rubare-informazioni-in-ambienti-bui-codice-binario-intorno-a-lui-image556542699.htmlRF2R9CKTY–Cyber Attack. Hacker che lavora con i computer e rompe il sistema per rubare informazioni in ambienti bui. Codice binario intorno a lui

Criminale maschile cercando di rompere il server di database, utilizzando virus per codificare malware e rubare big data di notte. Utilizzo di più monitor e sistema informativo di pirateria informatica, indossando il cofano. Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/criminale-maschile-cercando-di-rompere-il-server-di-database-utilizzando-virus-per-codificare-malware-e-rubare-big-data-di-notte-utilizzo-di-piu-monitor-e-sistema-informativo-di-pirateria-informatica-indossando-il-cofano-image488064470.html

Criminale maschile cercando di rompere il server di database, utilizzando virus per codificare malware e rubare big data di notte. Utilizzo di più monitor e sistema informativo di pirateria informatica, indossando il cofano. Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/criminale-maschile-cercando-di-rompere-il-server-di-database-utilizzando-virus-per-codificare-malware-e-rubare-big-data-di-notte-utilizzo-di-piu-monitor-e-sistema-informativo-di-pirateria-informatica-indossando-il-cofano-image488064470.htmlRF2KA175X–Criminale maschile cercando di rompere il server di database, utilizzando virus per codificare malware e rubare big data di notte. Utilizzo di più monitor e sistema informativo di pirateria informatica, indossando il cofano.

Hacker digitando su un computer portatile con il codice binario in background Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/foto-immagine-hacker-digitando-su-un-computer-portatile-con-il-codice-binario-in-background-74078860.html

Hacker digitando su un computer portatile con il codice binario in background Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/foto-immagine-hacker-digitando-su-un-computer-portatile-con-il-codice-binario-in-background-74078860.htmlRFE8EG9G–Hacker digitando su un computer portatile con il codice binario in background

Mobile banking hack e cyber security concetto. Hacker e criminali login per persone banca online applicazione e rubare i soldi dal conto. Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/foto-immagine-mobile-banking-hack-e-cyber-security-concetto-hacker-e-criminali-login-per-persone-banca-online-applicazione-e-rubare-i-soldi-dal-conto-174798894.html

Mobile banking hack e cyber security concetto. Hacker e criminali login per persone banca online applicazione e rubare i soldi dal conto. Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/foto-immagine-mobile-banking-hack-e-cyber-security-concetto-hacker-e-criminali-login-per-persone-banca-online-applicazione-e-rubare-i-soldi-dal-conto-174798894.htmlRFM4ANNJ–Mobile banking hack e cyber security concetto. Hacker e criminali login per persone banca online applicazione e rubare i soldi dal conto.

Concetto di furto della password. Mano con guanti, codice binario e parola chiave sullo schermo del computer portatile Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/concetto-di-furto-della-password-mano-con-guanti-codice-binario-e-parola-chiave-sullo-schermo-del-computer-portatile-image567690276.html

Concetto di furto della password. Mano con guanti, codice binario e parola chiave sullo schermo del computer portatile Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/concetto-di-furto-della-password-mano-con-guanti-codice-binario-e-parola-chiave-sullo-schermo-del-computer-portatile-image567690276.htmlRF2RYGEMM–Concetto di furto della password. Mano con guanti, codice binario e parola chiave sullo schermo del computer portatile

Incappucciati hacker con maschera bianca Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/incappucciati-hacker-con-maschera-bianca-image362951372.html

Incappucciati hacker con maschera bianca Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/incappucciati-hacker-con-maschera-bianca-image362951372.htmlRF2C2DT50–Incappucciati hacker con maschera bianca

Donna hacker con il cofano nella parte anteriore di uno sfondo grigio con un codice a barre Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/foto-immagine-donna-hacker-con-il-cofano-nella-parte-anteriore-di-uno-sfondo-grigio-con-un-codice-a-barre-149144403.html

Donna hacker con il cofano nella parte anteriore di uno sfondo grigio con un codice a barre Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/foto-immagine-donna-hacker-con-il-cofano-nella-parte-anteriore-di-uno-sfondo-grigio-con-un-codice-a-barre-149144403.htmlRFJJJ35R–Donna hacker con il cofano nella parte anteriore di uno sfondo grigio con un codice a barre

Firma che mostra hackingcriminal di identità che ruba le tue informazioni personali utilizzando malware. Panoramica aziendale criminale che ruba le informazioni personali utilizzando malware Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/firma-che-mostra-hackingcriminal-di-identita-che-ruba-le-tue-informazioni-personali-utilizzando-malware-panoramica-aziendale-criminale-che-ruba-le-informazioni-personali-utilizzando-malware-image548059736.html

Firma che mostra hackingcriminal di identità che ruba le tue informazioni personali utilizzando malware. Panoramica aziendale criminale che ruba le informazioni personali utilizzando malware Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/firma-che-mostra-hackingcriminal-di-identita-che-ruba-le-tue-informazioni-personali-utilizzando-malware-panoramica-aziendale-criminale-che-ruba-le-informazioni-personali-utilizzando-malware-image548059736.htmlRF2PRJ7P0–Firma che mostra hackingcriminal di identità che ruba le tue informazioni personali utilizzando malware. Panoramica aziendale criminale che ruba le informazioni personali utilizzando malware

Concetto di attacco di phishing, hacker informatico che utilizza un sito web falso per rubare credenziali di accesso, focus selettivo Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/concetto-di-attacco-di-phishing-hacker-informatico-che-utilizza-un-sito-web-falso-per-rubare-credenziali-di-accesso-focus-selettivo-image456365173.html

Concetto di attacco di phishing, hacker informatico che utilizza un sito web falso per rubare credenziali di accesso, focus selettivo Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/concetto-di-attacco-di-phishing-hacker-informatico-che-utilizza-un-sito-web-falso-per-rubare-credenziali-di-accesso-focus-selettivo-image456365173.htmlRF2HED6C5–Concetto di attacco di phishing, hacker informatico che utilizza un sito web falso per rubare credenziali di accesso, focus selettivo

cripto furto cyber attacco ransomware Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/cripto-furto-cyber-attacco-ransomware-image476088094.html

cripto furto cyber attacco ransomware Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/cripto-furto-cyber-attacco-ransomware-image476088094.htmlRF2JJFK66–cripto furto cyber attacco ransomware

Password internet concetto di sicurezza - codice binario con testo Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/foto-immagine-password-internet-concetto-di-sicurezza-codice-binario-con-testo-127036083.html

Password internet concetto di sicurezza - codice binario con testo Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/foto-immagine-password-internet-concetto-di-sicurezza-codice-binario-con-testo-127036083.htmlRFHAJYPY–Password internet concetto di sicurezza - codice binario con testo

Immettere un PIN o codice segreto su uno smartphone. La schermata con i numeri di un moderno smartphone. Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/immettere-un-pin-o-codice-segreto-su-uno-smartphone-la-schermata-con-i-numeri-di-un-moderno-smartphone-image264730204.html

Immettere un PIN o codice segreto su uno smartphone. La schermata con i numeri di un moderno smartphone. Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/immettere-un-pin-o-codice-segreto-su-uno-smartphone-la-schermata-con-i-numeri-di-un-moderno-smartphone-image264730204.htmlRFWAKE24–Immettere un PIN o codice segreto su uno smartphone. La schermata con i numeri di un moderno smartphone.

Minaccia alla sicurezza informatica. Schermo del calcolatore con codice di memorizzazione. Sicurezza di Internet e di rete. Furto di informazioni private. Utilizzo della tecnologia per rubare p Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/minaccia-alla-sicurezza-informatica-schermo-del-calcolatore-con-codice-di-memorizzazione-sicurezza-di-internet-e-di-rete-furto-di-informazioni-private-utilizzo-della-tecnologia-per-rubare-p-image487567199.html

Minaccia alla sicurezza informatica. Schermo del calcolatore con codice di memorizzazione. Sicurezza di Internet e di rete. Furto di informazioni private. Utilizzo della tecnologia per rubare p Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/minaccia-alla-sicurezza-informatica-schermo-del-calcolatore-con-codice-di-memorizzazione-sicurezza-di-internet-e-di-rete-furto-di-informazioni-private-utilizzo-della-tecnologia-per-rubare-p-image487567199.htmlRF2K96GX7–Minaccia alla sicurezza informatica. Schermo del calcolatore con codice di memorizzazione. Sicurezza di Internet e di rete. Furto di informazioni private. Utilizzo della tecnologia per rubare p

Hacker La lettura di informazioni personali. Concetto di privacy e sicurezza Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/foto-immagine-hacker-la-lettura-di-informazioni-personali-concetto-di-privacy-e-sicurezza-172837976.html

Hacker La lettura di informazioni personali. Concetto di privacy e sicurezza Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/foto-immagine-hacker-la-lettura-di-informazioni-personali-concetto-di-privacy-e-sicurezza-172837976.htmlRFM15CGT–Hacker La lettura di informazioni personali. Concetto di privacy e sicurezza

Vista posteriore del pirata informatico che utilizzano il computer per rubare dati di office Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/foto-immagine-vista-posteriore-del-pirata-informatico-che-utilizzano-il-computer-per-rubare-dati-di-office-160114910.html

Vista posteriore del pirata informatico che utilizzano il computer per rubare dati di office Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/foto-immagine-vista-posteriore-del-pirata-informatico-che-utilizzano-il-computer-per-rubare-dati-di-office-160114910.htmlRFK8DT5J–Vista posteriore del pirata informatico che utilizzano il computer per rubare dati di office

Incappucciati hacker con maschera bianca Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/incappucciati-hacker-con-maschera-bianca-image246903577.html

Incappucciati hacker con maschera bianca Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/incappucciati-hacker-con-maschera-bianca-image246903577.htmlRFT9KC0W–Incappucciati hacker con maschera bianca

Cassaforte dell'hotel, per riporre al sicuro oggetti di valore nella camera dell'hotel, con numero PIN e tastiera Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/cassaforte-dell-hotel-per-riporre-al-sicuro-oggetti-di-valore-nella-camera-dell-hotel-con-numero-pin-e-tastiera-image614903800.html

Cassaforte dell'hotel, per riporre al sicuro oggetti di valore nella camera dell'hotel, con numero PIN e tastiera Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/cassaforte-dell-hotel-per-riporre-al-sicuro-oggetti-di-valore-nella-camera-dell-hotel-con-numero-pin-e-tastiera-image614903800.htmlRM2XMB820–Cassaforte dell'hotel, per riporre al sicuro oggetti di valore nella camera dell'hotel, con numero PIN e tastiera

Un hacker dietro codice binario, flusso di dati, in grado di sfondare la sicurezza informatica e raggiunge la sua mano per rubare le vostre informazioni personali Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/un-hacker-dietro-codice-binario-flusso-di-dati-in-grado-di-sfondare-la-sicurezza-informatica-e-raggiunge-la-sua-mano-per-rubare-le-vostre-informazioni-personali-image565818813.html

Un hacker dietro codice binario, flusso di dati, in grado di sfondare la sicurezza informatica e raggiunge la sua mano per rubare le vostre informazioni personali Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/un-hacker-dietro-codice-binario-flusso-di-dati-in-grado-di-sfondare-la-sicurezza-informatica-e-raggiunge-la-sua-mano-per-rubare-le-vostre-informazioni-personali-image565818813.htmlRF2RTF7JN–Un hacker dietro codice binario, flusso di dati, in grado di sfondare la sicurezza informatica e raggiunge la sua mano per rubare le vostre informazioni personali