Software dannoso Immagini Stock

(7,028)Filtri rapidi:

Software dannoso Immagini Stock

Anonimo che lavora a un computer. Attacchi hacker, hacking dei siti e produzione di software dannoso Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/anonimo-che-lavora-a-un-computer-attacchi-hacker-hacking-dei-siti-e-produzione-di-software-dannoso-image475199276.html

Anonimo che lavora a un computer. Attacchi hacker, hacking dei siti e produzione di software dannoso Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/anonimo-che-lavora-a-un-computer-attacchi-hacker-hacking-dei-siti-e-produzione-di-software-dannoso-image475199276.htmlRF2JH35EM–Anonimo che lavora a un computer. Attacchi hacker, hacking dei siti e produzione di software dannoso

Il software dannoso Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/foto-immagine-il-software-dannoso-134540825.html

Il software dannoso Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/foto-immagine-il-software-dannoso-134540825.htmlRFHPTT5D–Il software dannoso

Bloccaggio di antivirus in rappresentanza di software dannoso e la protezione Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/foto-immagine-bloccaggio-di-antivirus-in-rappresentanza-di-software-dannoso-e-la-protezione-122173422.html

Bloccaggio di antivirus in rappresentanza di software dannoso e la protezione Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/foto-immagine-bloccaggio-di-antivirus-in-rappresentanza-di-software-dannoso-e-la-protezione-122173422.htmlRFH2NDCE–Bloccaggio di antivirus in rappresentanza di software dannoso e la protezione

Concetto ransomware e infettare i computer con malware hacker come simbolo di sicurezza informatica o Internet. Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/concetto-ransomware-e-infettare-i-computer-con-malware-hacker-come-simbolo-di-sicurezza-informatica-o-internet-image434483591.html

Concetto ransomware e infettare i computer con malware hacker come simbolo di sicurezza informatica o Internet. Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/concetto-ransomware-e-infettare-i-computer-con-malware-hacker-come-simbolo-di-sicurezza-informatica-o-internet-image434483591.htmlRF2G6TC73–Concetto ransomware e infettare i computer con malware hacker come simbolo di sicurezza informatica o Internet.

Foto dall'alto dello smartphone con avviso di sistema sullo schermo. Informazioni compromesse. Violazione dei dati. Software dannoso. Crimine da virus. Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/foto-dall-alto-dello-smartphone-con-avviso-di-sistema-sullo-schermo-informazioni-compromesse-violazione-dei-dati-software-dannoso-crimine-da-virus-image565231689.html

Foto dall'alto dello smartphone con avviso di sistema sullo schermo. Informazioni compromesse. Violazione dei dati. Software dannoso. Crimine da virus. Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/foto-dall-alto-dello-smartphone-con-avviso-di-sistema-sullo-schermo-informazioni-compromesse-violazione-dei-dati-software-dannoso-crimine-da-virus-image565231689.htmlRF2RRGEP1–Foto dall'alto dello smartphone con avviso di sistema sullo schermo. Informazioni compromesse. Violazione dei dati. Software dannoso. Crimine da virus.

Infettato occhio guarda al concetto di visualizzatore di macro. Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/foto-immagine-infettato-occhio-guarda-al-concetto-di-visualizzatore-di-macro-96584547.html

Infettato occhio guarda al concetto di visualizzatore di macro. Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/foto-immagine-infettato-occhio-guarda-al-concetto-di-visualizzatore-di-macro-96584547.htmlRFFH3PG3–Infettato occhio guarda al concetto di visualizzatore di macro.

Concetto Ransomware con volto incappucciato persona maschile, chiave di basso di rosso e di blu accesa e immagine digitale effetti spuri Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/concetto-ransomware-con-volto-incappucciato-persona-maschile-chiave-di-basso-di-rosso-e-di-blu-accesa-e-immagine-digitale-effetti-spuri-image220274231.html

Concetto Ransomware con volto incappucciato persona maschile, chiave di basso di rosso e di blu accesa e immagine digitale effetti spuri Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/concetto-ransomware-con-volto-incappucciato-persona-maschile-chiave-di-basso-di-rosso-e-di-blu-accesa-e-immagine-digitale-effetti-spuri-image220274231.htmlRFPPAA0R–Concetto Ransomware con volto incappucciato persona maschile, chiave di basso di rosso e di blu accesa e immagine digitale effetti spuri

Black Hat Hacker premendo il software dannoso Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/foto-immagine-black-hat-hacker-premendo-il-software-dannoso-168769054.html

Black Hat Hacker premendo il software dannoso Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/foto-immagine-black-hat-hacker-premendo-il-software-dannoso-168769054.htmlRFKPG2J6–Black Hat Hacker premendo il software dannoso

Avviso di sistema avviso di violazione, vulnerabilità alla cibersicurezza, attacco cibernetico alla rete di computer. Connessione illegale, violazione dei dati, software dannoso, virus Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/avviso-di-sistema-avviso-di-violazione-vulnerabilita-alla-cibersicurezza-attacco-cibernetico-alla-rete-di-computer-connessione-illegale-violazione-dei-dati-software-dannoso-virus-image613021314.html

Avviso di sistema avviso di violazione, vulnerabilità alla cibersicurezza, attacco cibernetico alla rete di computer. Connessione illegale, violazione dei dati, software dannoso, virus Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/avviso-di-sistema-avviso-di-violazione-vulnerabilita-alla-cibersicurezza-attacco-cibernetico-alla-rete-di-computer-connessione-illegale-violazione-dei-dati-software-dannoso-virus-image613021314.htmlRF2XH9EXA–Avviso di sistema avviso di violazione, vulnerabilità alla cibersicurezza, attacco cibernetico alla rete di computer. Connessione illegale, violazione dei dati, software dannoso, virus

Attacco di virus concetto. Pannello di controllo con la spia rossa di avvertimento e. Immagine concettuale simbolo di infezione del computer. Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/foto-immagine-attacco-di-virus-concetto-pannello-di-controllo-con-la-spia-rossa-di-avvertimento-e-immagine-concettuale-simbolo-di-infezione-del-computer-79023717.html

Attacco di virus concetto. Pannello di controllo con la spia rossa di avvertimento e. Immagine concettuale simbolo di infezione del computer. Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/foto-immagine-attacco-di-virus-concetto-pannello-di-controllo-con-la-spia-rossa-di-avvertimento-e-immagine-concettuale-simbolo-di-infezione-del-computer-79023717.htmlRFEGFRFH–Attacco di virus concetto. Pannello di controllo con la spia rossa di avvertimento e. Immagine concettuale simbolo di infezione del computer.

Computer virus concetto. Computer portatile con schermo rotto sequestrato da disgustoso mostro con lunghi tentacoli appiccicosi. Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/computer-virus-concetto-computer-portatile-con-schermo-rotto-sequestrato-da-disgustoso-mostro-con-lunghi-tentacoli-appiccicosi-image229904207.html

Computer virus concetto. Computer portatile con schermo rotto sequestrato da disgustoso mostro con lunghi tentacoli appiccicosi. Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/computer-virus-concetto-computer-portatile-con-schermo-rotto-sequestrato-da-disgustoso-mostro-con-lunghi-tentacoli-appiccicosi-image229904207.htmlRFRA114F–Computer virus concetto. Computer portatile con schermo rotto sequestrato da disgustoso mostro con lunghi tentacoli appiccicosi.

RF2JB23Y3–Hacking banner orizzontali piatti insieme con software dannoso e sicurezza dei dati icone decorative cartoon illustrazione vettoriale

Illustrazione vettoriale del concetto astratto di malware. Software dannoso, virus informatici, programmi malware, sviluppo di spyware, protezione antivirus online e. Illustrazione Vettorialehttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/illustrazione-vettoriale-del-concetto-astratto-di-malware-software-dannoso-virus-informatici-programmi-malware-sviluppo-di-spyware-protezione-antivirus-online-e-image467057077.html

Illustrazione vettoriale del concetto astratto di malware. Software dannoso, virus informatici, programmi malware, sviluppo di spyware, protezione antivirus online e. Illustrazione Vettorialehttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/illustrazione-vettoriale-del-concetto-astratto-di-malware-software-dannoso-virus-informatici-programmi-malware-sviluppo-di-spyware-protezione-antivirus-online-e-image467057077.htmlRF2J3T81W–Illustrazione vettoriale del concetto astratto di malware. Software dannoso, virus informatici, programmi malware, sviluppo di spyware, protezione antivirus online e.

Concetto di immagine di un incappucciati cyber criminali in agguato dietro le linee digitali di codice binario Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/concetto-di-immagine-di-un-incappucciati-cyber-criminali-in-agguato-dietro-le-linee-digitali-di-codice-binario-image332401824.html

Concetto di immagine di un incappucciati cyber criminali in agguato dietro le linee digitali di codice binario Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/concetto-di-immagine-di-un-incappucciati-cyber-criminali-in-agguato-dietro-le-linee-digitali-di-codice-binario-image332401824.htmlRM2A8P5WM–Concetto di immagine di un incappucciati cyber criminali in agguato dietro le linee digitali di codice binario

Computer virus da internet, con messaggio sul tasto Invio della tastiera. Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/foto-immagine-computer-virus-da-internet-con-messaggio-sul-tasto-invio-della-tastiera-48936986.html

Computer virus da internet, con messaggio sul tasto Invio della tastiera. Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/foto-immagine-computer-virus-da-internet-con-messaggio-sul-tasto-invio-della-tastiera-48936986.htmlRFCRH7HE–Computer virus da internet, con messaggio sul tasto Invio della tastiera.

La parola spyware circondato da blocchi di legno. Lo spyware è un software dannoso o un malware installato su un dispositivo informatico senza che l'utente lo sappia Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/la-parola-spyware-circondato-da-blocchi-di-legno-lo-spyware-e-un-software-dannoso-o-un-malware-installato-su-un-dispositivo-informatico-senza-che-l-utente-lo-sappia-image551983040.html

La parola spyware circondato da blocchi di legno. Lo spyware è un software dannoso o un malware installato su un dispositivo informatico senza che l'utente lo sappia Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/la-parola-spyware-circondato-da-blocchi-di-legno-lo-spyware-e-un-software-dannoso-o-un-malware-installato-su-un-dispositivo-informatico-senza-che-l-utente-lo-sappia-image551983040.htmlRF2R21000–La parola spyware circondato da blocchi di legno. Lo spyware è un software dannoso o un malware installato su un dispositivo informatico senza che l'utente lo sappia

Testo del software dannoso scritto su cranio nero Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/testo-del-software-dannoso-scritto-su-cranio-nero-image398631380.html

Testo del software dannoso scritto su cranio nero Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/testo-del-software-dannoso-scritto-su-cranio-nero-image398631380.htmlRM2E4F6B0–Testo del software dannoso scritto su cranio nero

Desktop il codice sorgente e la tecnologia astratta sfondo, sviluppatore e programmazione con codifica, Computer virus e attacchi di malware. Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/desktop-il-codice-sorgente-e-la-tecnologia-astratta-sfondo-sviluppatore-e-programmazione-con-codifica-computer-virus-e-attacchi-di-malware-image182080252.html

Desktop il codice sorgente e la tecnologia astratta sfondo, sviluppatore e programmazione con codifica, Computer virus e attacchi di malware. Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/desktop-il-codice-sorgente-e-la-tecnologia-astratta-sfondo-sviluppatore-e-programmazione-con-codifica-computer-virus-e-attacchi-di-malware-image182080252.htmlRFMG6D64–Desktop il codice sorgente e la tecnologia astratta sfondo, sviluppatore e programmazione con codifica, Computer virus e attacchi di malware.

Software Tester per didascalie concettuali. Word per implementato per proteggere il software da attacchi dannosi Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/software-tester-per-didascalie-concettuali-word-per-implementato-per-proteggere-il-software-da-attacchi-dannosi-image550306953.html

Software Tester per didascalie concettuali. Word per implementato per proteggere il software da attacchi dannosi Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/software-tester-per-didascalie-concettuali-word-per-implementato-per-proteggere-il-software-da-attacchi-dannosi-image550306953.htmlRF2PY8J3N–Software Tester per didascalie concettuali. Word per implementato per proteggere il software da attacchi dannosi

Tester software per la visualizzazione dei segnali. Panoramica aziendale implementata per proteggere il software da attacchi dannosi Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/tester-software-per-la-visualizzazione-dei-segnali-panoramica-aziendale-implementata-per-proteggere-il-software-da-attacchi-dannosi-image547458373.html

Tester software per la visualizzazione dei segnali. Panoramica aziendale implementata per proteggere il software da attacchi dannosi Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/tester-software-per-la-visualizzazione-dei-segnali-panoramica-aziendale-implementata-per-proteggere-il-software-da-attacchi-dannosi-image547458373.htmlRM2PPJTMN–Tester software per la visualizzazione dei segnali. Panoramica aziendale implementata per proteggere il software da attacchi dannosi

Uomo che utilizza computer con computer virus alert Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/foto-immagine-uomo-che-utilizza-computer-con-computer-virus-alert-135246872.html

Uomo che utilizza computer con computer virus alert Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/foto-immagine-uomo-che-utilizza-computer-con-computer-virus-alert-135246872.htmlRFHT10NC–Uomo che utilizza computer con computer virus alert

Bloccaggio di antivirus in rappresentanza di software dannoso e la protezione Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/foto-immagine-bloccaggio-di-antivirus-in-rappresentanza-di-software-dannoso-e-la-protezione-87738699.html

Bloccaggio di antivirus in rappresentanza di software dannoso e la protezione Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/foto-immagine-bloccaggio-di-antivirus-in-rappresentanza-di-software-dannoso-e-la-protezione-87738699.htmlRFF2MRGY–Bloccaggio di antivirus in rappresentanza di software dannoso e la protezione

RFPYCJT0–Bomba logica o virus di computer e simbolo di software dannoso o cavalli di troia e cyberwarfare icona sul laptop di un dispositivo mobile come un 3D'illustrazione.

Donna che risolve gli attacchi informatici ai notebook. Concetto di informazioni compromesso. Software dannoso, virus, attacchi di criminalità informatica. Avviso di avviso relativo all'hacker. Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/donna-che-risolve-gli-attacchi-informatici-ai-notebook-concetto-di-informazioni-compromesso-software-dannoso-virus-attacchi-di-criminalita-informatica-avviso-di-avviso-relativo-all-hacker-image548759536.html

Donna che risolve gli attacchi informatici ai notebook. Concetto di informazioni compromesso. Software dannoso, virus, attacchi di criminalità informatica. Avviso di avviso relativo all'hacker. Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/donna-che-risolve-gli-attacchi-informatici-ai-notebook-concetto-di-informazioni-compromesso-software-dannoso-virus-attacchi-di-criminalita-informatica-avviso-di-avviso-relativo-all-hacker-image548759536.htmlRF2PTP4AT–Donna che risolve gli attacchi informatici ai notebook. Concetto di informazioni compromesso. Software dannoso, virus, attacchi di criminalità informatica. Avviso di avviso relativo all'hacker.

Browser virus azionati da parte dell'imprenditore. Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/foto-immagine-browser-virus-azionati-da-parte-dell-imprenditore-96693686.html

Browser virus azionati da parte dell'imprenditore. Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/foto-immagine-browser-virus-azionati-da-parte-dell-imprenditore-96693686.htmlRFFH8NNX–Browser virus azionati da parte dell'imprenditore.

Concetto di malware con maschio persona utilizza lo smartphone, chiave di basso di rosso e di blu accesa e immagine digitale effetti spuri Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/concetto-di-malware-con-maschio-persona-utilizza-lo-smartphone-chiave-di-basso-di-rosso-e-di-blu-accesa-e-immagine-digitale-effetti-spuri-image188857208.html

Concetto di malware con maschio persona utilizza lo smartphone, chiave di basso di rosso e di blu accesa e immagine digitale effetti spuri Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/concetto-di-malware-con-maschio-persona-utilizza-lo-smartphone-chiave-di-basso-di-rosso-e-di-blu-accesa-e-immagine-digitale-effetti-spuri-image188857208.htmlRFMY7588–Concetto di malware con maschio persona utilizza lo smartphone, chiave di basso di rosso e di blu accesa e immagine digitale effetti spuri

Ispirazione che mostra il Software Tester segno. Parola scritta su implementato per proteggere il software da attacchi dannosi Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/ispirazione-che-mostra-il-software-tester-segno-parola-scritta-su-implementato-per-proteggere-il-software-da-attacchi-dannosi-image550362132.html

Ispirazione che mostra il Software Tester segno. Parola scritta su implementato per proteggere il software da attacchi dannosi Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/ispirazione-che-mostra-il-software-tester-segno-parola-scritta-su-implementato-per-proteggere-il-software-da-attacchi-dannosi-image550362132.htmlRF2PYB4EC–Ispirazione che mostra il Software Tester segno. Parola scritta su implementato per proteggere il software da attacchi dannosi

Avviso di avviso di violazione del sistema. La persona utilizza un laptop con un segnale di avvertimento virtuale per un attacco informatico. Ransomware, virus, spyware, malware o software dannoso, Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/avviso-di-avviso-di-violazione-del-sistema-la-persona-utilizza-un-laptop-con-un-segnale-di-avvertimento-virtuale-per-un-attacco-informatico-ransomware-virus-spyware-malware-o-software-dannoso-image613010933.html

Avviso di avviso di violazione del sistema. La persona utilizza un laptop con un segnale di avvertimento virtuale per un attacco informatico. Ransomware, virus, spyware, malware o software dannoso, Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/avviso-di-avviso-di-violazione-del-sistema-la-persona-utilizza-un-laptop-con-un-segnale-di-avvertimento-virtuale-per-un-attacco-informatico-ransomware-virus-spyware-malware-o-software-dannoso-image613010933.htmlRF2XH91KH–Avviso di avviso di violazione del sistema. La persona utilizza un laptop con un segnale di avvertimento virtuale per un attacco informatico. Ransomware, virus, spyware, malware o software dannoso,

RFRYMHGF–Computer osservate da ostile alla ricerca fotocamera come una metafora di stalking o software dannoso osservando e tracking utente. Spazio di copia sullo schermo prov

Computer virus concetto. Computer portatile con uomo dentro sequestrato da disgustoso mostro con lunghi tentacoli appiccicosi. La perdita di dati del pericolo. Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/computer-virus-concetto-computer-portatile-con-uomo-dentro-sequestrato-da-disgustoso-mostro-con-lunghi-tentacoli-appiccicosi-la-perdita-di-dati-del-pericolo-image230585329.html

Computer virus concetto. Computer portatile con uomo dentro sequestrato da disgustoso mostro con lunghi tentacoli appiccicosi. La perdita di dati del pericolo. Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/computer-virus-concetto-computer-portatile-con-uomo-dentro-sequestrato-da-disgustoso-mostro-con-lunghi-tentacoli-appiccicosi-la-perdita-di-dati-del-pericolo-image230585329.htmlRFRB41X9–Computer virus concetto. Computer portatile con uomo dentro sequestrato da disgustoso mostro con lunghi tentacoli appiccicosi. La perdita di dati del pericolo.

Cyber Security e cybercrime, avviso di hackeraggio del sistema sul notebook, attacco informatico alla rete informatica, virus, spyware, malware o software dannoso, Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/cyber-security-e-cybercrime-avviso-di-hackeraggio-del-sistema-sul-notebook-attacco-informatico-alla-rete-informatica-virus-spyware-malware-o-software-dannoso-image575491673.html

Cyber Security e cybercrime, avviso di hackeraggio del sistema sul notebook, attacco informatico alla rete informatica, virus, spyware, malware o software dannoso, Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/cyber-security-e-cybercrime-avviso-di-hackeraggio-del-sistema-sul-notebook-attacco-informatico-alla-rete-informatica-virus-spyware-malware-o-software-dannoso-image575491673.htmlRF2TC7WE1–Cyber Security e cybercrime, avviso di hackeraggio del sistema sul notebook, attacco informatico alla rete informatica, virus, spyware, malware o software dannoso,

Illustrazione vettoriale del concetto astratto di malware. Software dannoso, virus informatici, programmi malware, sviluppo di spyware, protezione antivirus online e. Illustrazione Vettorialehttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/illustrazione-vettoriale-del-concetto-astratto-di-malware-software-dannoso-virus-informatici-programmi-malware-sviluppo-di-spyware-protezione-antivirus-online-e-image467101045.html

Illustrazione vettoriale del concetto astratto di malware. Software dannoso, virus informatici, programmi malware, sviluppo di spyware, protezione antivirus online e. Illustrazione Vettorialehttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/illustrazione-vettoriale-del-concetto-astratto-di-malware-software-dannoso-virus-informatici-programmi-malware-sviluppo-di-spyware-protezione-antivirus-online-e-image467101045.htmlRF2J3X845–Illustrazione vettoriale del concetto astratto di malware. Software dannoso, virus informatici, programmi malware, sviluppo di spyware, protezione antivirus online e.

Avviso di violazione del sistema sul notebook (notebook). Attacco informatico alla rete di computer, virus, spyware, malware o software dannoso. Sicurezza informatica e. Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/avviso-di-violazione-del-sistema-sul-notebook-notebook-attacco-informatico-alla-rete-di-computer-virus-spyware-malware-o-software-dannoso-sicurezza-informatica-e-image593169622.html

Avviso di violazione del sistema sul notebook (notebook). Attacco informatico alla rete di computer, virus, spyware, malware o software dannoso. Sicurezza informatica e. Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/avviso-di-violazione-del-sistema-sul-notebook-notebook-attacco-informatico-alla-rete-di-computer-virus-spyware-malware-o-software-dannoso-sicurezza-informatica-e-image593169622.htmlRF2WD15WA–Avviso di violazione del sistema sul notebook (notebook). Attacco informatico alla rete di computer, virus, spyware, malware o software dannoso. Sicurezza informatica e.

Avviso truffa, frode di avviso software, sicurezza informatica. Rilevamento di attacchi informatici su reti di computer, virus, spyware, malware, software dannoso e. Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/avviso-truffa-frode-di-avviso-software-sicurezza-informatica-rilevamento-di-attacchi-informatici-su-reti-di-computer-virus-spyware-malware-software-dannoso-e-image608672628.html

Avviso truffa, frode di avviso software, sicurezza informatica. Rilevamento di attacchi informatici su reti di computer, virus, spyware, malware, software dannoso e. Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/avviso-truffa-frode-di-avviso-software-sicurezza-informatica-rilevamento-di-attacchi-informatici-su-reti-di-computer-virus-spyware-malware-software-dannoso-e-image608672628.htmlRF2XA7C44–Avviso truffa, frode di avviso software, sicurezza informatica. Rilevamento di attacchi informatici su reti di computer, virus, spyware, malware, software dannoso e.

Cybercriminal creazione di software dannoso, digitando sulla tastiera del notebook, primo piano Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/cybercriminal-creazione-di-software-dannoso-digitando-sulla-tastiera-del-notebook-primo-piano-image340081984.html

Cybercriminal creazione di software dannoso, digitando sulla tastiera del notebook, primo piano Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/cybercriminal-creazione-di-software-dannoso-digitando-sulla-tastiera-del-notebook-primo-piano-image340081984.htmlRF2AN8214–Cybercriminal creazione di software dannoso, digitando sulla tastiera del notebook, primo piano

Worm Welchia, worm Nachi, Virus, sfondo binario, Bianco e nero, Software dannoso Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/worm-welchia-worm-nachi-virus-sfondo-binario-bianco-e-nero-software-dannoso-image417036976.html

Worm Welchia, worm Nachi, Virus, sfondo binario, Bianco e nero, Software dannoso Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/worm-welchia-worm-nachi-virus-sfondo-binario-bianco-e-nero-software-dannoso-image417036976.htmlRM2F6DJWM–Worm Welchia, worm Nachi, Virus, sfondo binario, Bianco e nero, Software dannoso

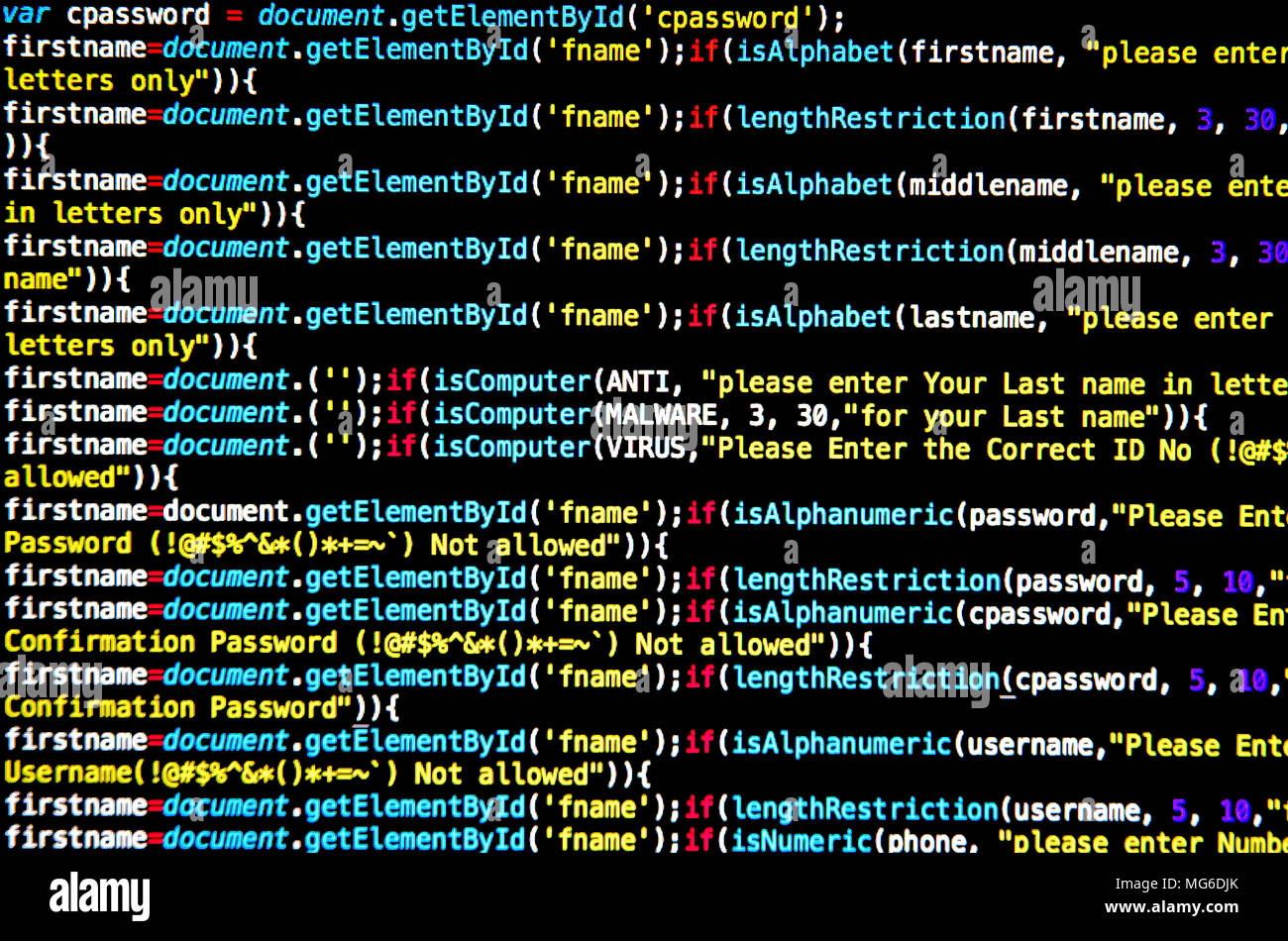

Desktop il codice sorgente e la tecnologia astratta sfondo, sviluppatore e programmazione con codifica, Computer virus e attacchi di malware. Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/desktop-il-codice-sorgente-e-la-tecnologia-astratta-sfondo-sviluppatore-e-programmazione-con-codifica-computer-virus-e-attacchi-di-malware-image182080603.html

Desktop il codice sorgente e la tecnologia astratta sfondo, sviluppatore e programmazione con codifica, Computer virus e attacchi di malware. Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/desktop-il-codice-sorgente-e-la-tecnologia-astratta-sfondo-sviluppatore-e-programmazione-con-codifica-computer-virus-e-attacchi-di-malware-image182080603.htmlRFMG6DJK–Desktop il codice sorgente e la tecnologia astratta sfondo, sviluppatore e programmazione con codifica, Computer virus e attacchi di malware.

Software Tester per didascalie concettuali. Word per implementato per proteggere il software da attacchi dannosi Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/software-tester-per-didascalie-concettuali-word-per-implementato-per-proteggere-il-software-da-attacchi-dannosi-image550418381.html

Software Tester per didascalie concettuali. Word per implementato per proteggere il software da attacchi dannosi Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/software-tester-per-didascalie-concettuali-word-per-implementato-per-proteggere-il-software-da-attacchi-dannosi-image550418381.htmlRF2PYDM79–Software Tester per didascalie concettuali. Word per implementato per proteggere il software da attacchi dannosi

Didascalia di testo che presenta Software Tester. Foto concettuale implementata per proteggere il software da attacchi dannosi Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/didascalia-di-testo-che-presenta-software-tester-foto-concettuale-implementata-per-proteggere-il-software-da-attacchi-dannosi-image547469589.html

Didascalia di testo che presenta Software Tester. Foto concettuale implementata per proteggere il software da attacchi dannosi Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/didascalia-di-testo-che-presenta-software-tester-foto-concettuale-implementata-per-proteggere-il-software-da-attacchi-dannosi-image547469589.htmlRM2PPKB19–Didascalia di testo che presenta Software Tester. Foto concettuale implementata per proteggere il software da attacchi dannosi

Primo piano di un giovane uomo di digitazione in una tastiera di computer nell'oscurità, con un effetto drammatico Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/foto-immagine-primo-piano-di-un-giovane-uomo-di-digitazione-in-una-tastiera-di-computer-nell-oscurita-con-un-effetto-drammatico-143205438.html

Primo piano di un giovane uomo di digitazione in una tastiera di computer nell'oscurità, con un effetto drammatico Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/foto-immagine-primo-piano-di-un-giovane-uomo-di-digitazione-in-una-tastiera-di-computer-nell-oscurita-con-un-effetto-drammatico-143205438.htmlRFJ8YFYX–Primo piano di un giovane uomo di digitazione in una tastiera di computer nell'oscurità, con un effetto drammatico

Antivirus che mostra il blocco di software dannoso e la scansione Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/foto-immagine-antivirus-che-mostra-il-blocco-di-software-dannoso-e-la-scansione-87738761.html

Antivirus che mostra il blocco di software dannoso e la scansione Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/foto-immagine-antivirus-che-mostra-il-blocco-di-software-dannoso-e-la-scansione-87738761.htmlRFF2MRK5–Antivirus che mostra il blocco di software dannoso e la scansione

Sette tipi di software dannoso Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/sette-tipi-di-software-dannoso-image607700796.html

Sette tipi di software dannoso Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/sette-tipi-di-software-dannoso-image607700796.htmlRF2X8K4FT–Sette tipi di software dannoso

Donna che utilizza un notebook con avviso di malware virtuale. Concetto di violazione del sistema. Attacco informatico alla rete di computer, virus, spyware, malware o software dannoso. Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/donna-che-utilizza-un-notebook-con-avviso-di-malware-virtuale-concetto-di-violazione-del-sistema-attacco-informatico-alla-rete-di-computer-virus-spyware-malware-o-software-dannoso-image548759404.html

Donna che utilizza un notebook con avviso di malware virtuale. Concetto di violazione del sistema. Attacco informatico alla rete di computer, virus, spyware, malware o software dannoso. Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/donna-che-utilizza-un-notebook-con-avviso-di-malware-virtuale-concetto-di-violazione-del-sistema-attacco-informatico-alla-rete-di-computer-virus-spyware-malware-o-software-dannoso-image548759404.htmlRF2PTP464–Donna che utilizza un notebook con avviso di malware virtuale. Concetto di violazione del sistema. Attacco informatico alla rete di computer, virus, spyware, malware o software dannoso.

Virus occhio guarda al concetto del visualizzatore. Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/foto-immagine-virus-occhio-guarda-al-concetto-del-visualizzatore-96693979.html

Virus occhio guarda al concetto del visualizzatore. Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/foto-immagine-virus-occhio-guarda-al-concetto-del-visualizzatore-96693979.htmlRFFH8P4B–Virus occhio guarda al concetto del visualizzatore.

Concetto di malware con la persona che usa il computer tablet, chiave di basso di rosso e di blu accesa e immagine digitale effetti spuri Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/concetto-di-malware-con-la-persona-che-usa-il-computer-tablet-chiave-di-basso-di-rosso-e-di-blu-accesa-e-immagine-digitale-effetti-spuri-image179880656.html

Concetto di malware con la persona che usa il computer tablet, chiave di basso di rosso e di blu accesa e immagine digitale effetti spuri Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/concetto-di-malware-con-la-persona-che-usa-il-computer-tablet-chiave-di-basso-di-rosso-e-di-blu-accesa-e-immagine-digitale-effetti-spuri-image179880656.htmlRFMCJ7H4–Concetto di malware con la persona che usa il computer tablet, chiave di basso di rosso e di blu accesa e immagine digitale effetti spuri

Didascalia di testo Presentazione di software dannoso, Business Concept il software che danneggia un sistema informatico editing e formattazione di articoli online Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/didascalia-di-testo-presentazione-di-software-dannoso-business-concept-il-software-che-danneggia-un-sistema-informatico-editing-e-formattazione-di-articoli-online-image447070515.html

Didascalia di testo Presentazione di software dannoso, Business Concept il software che danneggia un sistema informatico editing e formattazione di articoli online Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/didascalia-di-testo-presentazione-di-software-dannoso-business-concept-il-software-che-danneggia-un-sistema-informatico-editing-e-formattazione-di-articoli-online-image447070515.htmlRF2GY9R03–Didascalia di testo Presentazione di software dannoso, Business Concept il software che danneggia un sistema informatico editing e formattazione di articoli online

Giovane uomo d'affari che utilizza lo smartphone, il computer portatile con un cartello segnaletico per la notifica degli errori e il concetto di manutenzione. Software dannoso, virus e cyber Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/giovane-uomo-d-affari-che-utilizza-lo-smartphone-il-computer-portatile-con-un-cartello-segnaletico-per-la-notifica-degli-errori-e-il-concetto-di-manutenzione-software-dannoso-virus-e-cyber-image616738344.html

Giovane uomo d'affari che utilizza lo smartphone, il computer portatile con un cartello segnaletico per la notifica degli errori e il concetto di manutenzione. Software dannoso, virus e cyber Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/giovane-uomo-d-affari-che-utilizza-lo-smartphone-il-computer-portatile-con-un-cartello-segnaletico-per-la-notifica-degli-errori-e-il-concetto-di-manutenzione-software-dannoso-virus-e-cyber-image616738344.htmlRF2XRAT1C–Giovane uomo d'affari che utilizza lo smartphone, il computer portatile con un cartello segnaletico per la notifica degli errori e il concetto di manutenzione. Software dannoso, virus e cyber

Grandi sistemi TVCC concentrandosi su uno smartphone come una metafora di minacce connesse con il software dannoso - malware, keylogger e hacking. Il rendering 3D Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/grandi-sistemi-tvcc-concentrandosi-su-uno-smartphone-come-una-metafora-di-minacce-connesse-con-il-software-dannoso-malware-keylogger-e-hacking-il-rendering-3d-image240803426.html

Grandi sistemi TVCC concentrandosi su uno smartphone come una metafora di minacce connesse con il software dannoso - malware, keylogger e hacking. Il rendering 3D Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/grandi-sistemi-tvcc-concentrandosi-su-uno-smartphone-come-una-metafora-di-minacce-connesse-con-il-software-dannoso-malware-keylogger-e-hacking-il-rendering-3d-image240803426.htmlRFRYNF6A–Grandi sistemi TVCC concentrandosi su uno smartphone come una metafora di minacce connesse con il software dannoso - malware, keylogger e hacking. Il rendering 3D

Trojan horse - computer portatile e computer con software dannoso. Sicurezza informatica e pericolo di attacchi informatici. Illustrazione vettoriale Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/trojan-horse-computer-portatile-e-computer-con-software-dannoso-sicurezza-informatica-e-pericolo-di-attacchi-informatici-illustrazione-vettoriale-image389792808.html

Trojan horse - computer portatile e computer con software dannoso. Sicurezza informatica e pericolo di attacchi informatici. Illustrazione vettoriale Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/trojan-horse-computer-portatile-e-computer-con-software-dannoso-sicurezza-informatica-e-pericolo-di-attacchi-informatici-illustrazione-vettoriale-image389792808.htmlRF2DJ4GKM–Trojan horse - computer portatile e computer con software dannoso. Sicurezza informatica e pericolo di attacchi informatici. Illustrazione vettoriale

Il concetto di malvagio robot e l'intelligenza artificiale non autorizzata rischiano quando i robot sono andati male e il codice dannoso e il malfunzionamento del computer o l'apprendimento automatico corrotto e pericoloso Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/il-concetto-di-malvagio-robot-e-l-intelligenza-artificiale-non-autorizzata-rischiano-quando-i-robot-sono-andati-male-e-il-codice-dannoso-e-il-malfunzionamento-del-computer-o-l-apprendimento-automatico-corrotto-e-pericoloso-image625152335.html

Il concetto di malvagio robot e l'intelligenza artificiale non autorizzata rischiano quando i robot sono andati male e il codice dannoso e il malfunzionamento del computer o l'apprendimento automatico corrotto e pericoloso Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/il-concetto-di-malvagio-robot-e-l-intelligenza-artificiale-non-autorizzata-rischiano-quando-i-robot-sono-andati-male-e-il-codice-dannoso-e-il-malfunzionamento-del-computer-o-l-apprendimento-automatico-corrotto-e-pericoloso-image625152335.htmlRF2Y92453–Il concetto di malvagio robot e l'intelligenza artificiale non autorizzata rischiano quando i robot sono andati male e il codice dannoso e il malfunzionamento del computer o l'apprendimento automatico corrotto e pericoloso

RF2G57XTG–Malware di phishing per la password di accesso sul computer portatile o smartphone simboli immagine vettoriale set di icone

Avviso di sistema hackerato su laptop, smartphone. Attacco informatico alla rete informatica, virus, spyware, malware o software dannoso. Sicurezza informatica e. Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/avviso-di-sistema-hackerato-su-laptop-smartphone-attacco-informatico-alla-rete-informatica-virus-spyware-malware-o-software-dannoso-sicurezza-informatica-e-image593169617.html

Avviso di sistema hackerato su laptop, smartphone. Attacco informatico alla rete informatica, virus, spyware, malware o software dannoso. Sicurezza informatica e. Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/avviso-di-sistema-hackerato-su-laptop-smartphone-attacco-informatico-alla-rete-informatica-virus-spyware-malware-o-software-dannoso-sicurezza-informatica-e-image593169617.htmlRF2WD15W5–Avviso di sistema hackerato su laptop, smartphone. Attacco informatico alla rete informatica, virus, spyware, malware o software dannoso. Sicurezza informatica e.

Avviso truffa, frode di avviso software, sicurezza informatica. Rilevamento di attacchi informatici su reti di computer, virus, spyware, malware, software dannoso e. Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/avviso-truffa-frode-di-avviso-software-sicurezza-informatica-rilevamento-di-attacchi-informatici-su-reti-di-computer-virus-spyware-malware-software-dannoso-e-image608672584.html

Avviso truffa, frode di avviso software, sicurezza informatica. Rilevamento di attacchi informatici su reti di computer, virus, spyware, malware, software dannoso e. Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/avviso-truffa-frode-di-avviso-software-sicurezza-informatica-rilevamento-di-attacchi-informatici-su-reti-di-computer-virus-spyware-malware-software-dannoso-e-image608672584.htmlRF2XA7C2G–Avviso truffa, frode di avviso software, sicurezza informatica. Rilevamento di attacchi informatici su reti di computer, virus, spyware, malware, software dannoso e.

Hacker lavorando sulla creazione di software dannoso, digitando sulla tastiera del notebook, primo piano Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/hacker-lavorando-sulla-creazione-di-software-dannoso-digitando-sulla-tastiera-del-notebook-primo-piano-image340081974.html

Hacker lavorando sulla creazione di software dannoso, digitando sulla tastiera del notebook, primo piano Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/hacker-lavorando-sulla-creazione-di-software-dannoso-digitando-sulla-tastiera-del-notebook-primo-piano-image340081974.htmlRF2AN820P–Hacker lavorando sulla creazione di software dannoso, digitando sulla tastiera del notebook, primo piano

Malware, virus informatico, cavallo di Troia, worm informatico, ransomware, Spyware, Adware, software di protezione non autorizzato, WIPER, scareware, Software dannoso Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/malware-virus-informatico-cavallo-di-troia-worm-informatico-ransomware-spyware-adware-software-di-protezione-non-autorizzato-wiper-scareware-software-dannoso-image417412457.html

Malware, virus informatico, cavallo di Troia, worm informatico, ransomware, Spyware, Adware, software di protezione non autorizzato, WIPER, scareware, Software dannoso Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/malware-virus-informatico-cavallo-di-troia-worm-informatico-ransomware-spyware-adware-software-di-protezione-non-autorizzato-wiper-scareware-software-dannoso-image417412457.htmlRM2F72NRN–Malware, virus informatico, cavallo di Troia, worm informatico, ransomware, Spyware, Adware, software di protezione non autorizzato, WIPER, scareware, Software dannoso

Desktop il codice sorgente e la tecnologia astratta sfondo, sviluppatore e programmazione con codifica, Computer virus e attacchi di malware. Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/desktop-il-codice-sorgente-e-la-tecnologia-astratta-sfondo-sviluppatore-e-programmazione-con-codifica-computer-virus-e-attacchi-di-malware-image182080276.html

Desktop il codice sorgente e la tecnologia astratta sfondo, sviluppatore e programmazione con codifica, Computer virus e attacchi di malware. Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/desktop-il-codice-sorgente-e-la-tecnologia-astratta-sfondo-sviluppatore-e-programmazione-con-codifica-computer-virus-e-attacchi-di-malware-image182080276.htmlRFMG6D70–Desktop il codice sorgente e la tecnologia astratta sfondo, sviluppatore e programmazione con codifica, Computer virus e attacchi di malware.

Tester software per display concettuale. Word per implementato per proteggere il software da attacchi dannosi Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/tester-software-per-display-concettuale-word-per-implementato-per-proteggere-il-software-da-attacchi-dannosi-image550474576.html

Tester software per display concettuale. Word per implementato per proteggere il software da attacchi dannosi Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/tester-software-per-display-concettuale-word-per-implementato-per-proteggere-il-software-da-attacchi-dannosi-image550474576.htmlRF2PYG7X8–Tester software per display concettuale. Word per implementato per proteggere il software da attacchi dannosi

Cartello di testo che mostra Software Tester. Panoramica aziendale implementata per proteggere il software da attacchi dannosi Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/cartello-di-testo-che-mostra-software-tester-panoramica-aziendale-implementata-per-proteggere-il-software-da-attacchi-dannosi-image547445945.html

Cartello di testo che mostra Software Tester. Panoramica aziendale implementata per proteggere il software da attacchi dannosi Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/cartello-di-testo-che-mostra-software-tester-panoramica-aziendale-implementata-per-proteggere-il-software-da-attacchi-dannosi-image547445945.htmlRM2PPJ8TW–Cartello di testo che mostra Software Tester. Panoramica aziendale implementata per proteggere il software da attacchi dannosi

Primo piano di un giovane uomo di digitazione in una tastiera di computer nell'oscurità, con un effetto drammatico Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/foto-immagine-primo-piano-di-un-giovane-uomo-di-digitazione-in-una-tastiera-di-computer-nell-oscurita-con-un-effetto-drammatico-146715877.html

Primo piano di un giovane uomo di digitazione in una tastiera di computer nell'oscurità, con un effetto drammatico Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/foto-immagine-primo-piano-di-un-giovane-uomo-di-digitazione-in-una-tastiera-di-computer-nell-oscurita-con-un-effetto-drammatico-146715877.htmlRFJEKDGN–Primo piano di un giovane uomo di digitazione in una tastiera di computer nell'oscurità, con un effetto drammatico

Programma antivirus che mostra il software dannoso e attacchi Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/foto-immagine-programma-antivirus-che-mostra-il-software-dannoso-e-attacchi-117479940.html

Programma antivirus che mostra il software dannoso e attacchi Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/foto-immagine-programma-antivirus-che-mostra-il-software-dannoso-e-attacchi-117479940.htmlRFGR3JT4–Programma antivirus che mostra il software dannoso e attacchi

Computer dannoso programma Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/foto-immagine-computer-dannoso-programma-133373365.html

Computer dannoso programma Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/foto-immagine-computer-dannoso-programma-133373365.htmlRFHMYK2D–Computer dannoso programma

Donna usa un notebook per proteggere il sistema dagli attacchi informatici. Crittografia e sicurezza della privacy. Criminalità informatica, malware, software dannoso. Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/donna-usa-un-notebook-per-proteggere-il-sistema-dagli-attacchi-informatici-crittografia-e-sicurezza-della-privacy-criminalita-informatica-malware-software-dannoso-image564105366.html

Donna usa un notebook per proteggere il sistema dagli attacchi informatici. Crittografia e sicurezza della privacy. Criminalità informatica, malware, software dannoso. Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/donna-usa-un-notebook-per-proteggere-il-sistema-dagli-attacchi-informatici-crittografia-e-sicurezza-della-privacy-criminalita-informatica-malware-software-dannoso-image564105366.htmlRF2RNN646–Donna usa un notebook per proteggere il sistema dagli attacchi informatici. Crittografia e sicurezza della privacy. Criminalità informatica, malware, software dannoso.

Spyware occhio guarda al concetto del visualizzatore. Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/foto-immagine-spyware-occhio-guarda-al-concetto-del-visualizzatore-97616804.html

Spyware occhio guarda al concetto del visualizzatore. Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/foto-immagine-spyware-occhio-guarda-al-concetto-del-visualizzatore-97616804.htmlRFFJPR6C–Spyware occhio guarda al concetto del visualizzatore.

Concetto di malware con volto incappucciato persona maschio utilizzando computer tablet, chiave di basso di rosso e di blu accesa e immagine digitale effetti spuri Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/concetto-di-malware-con-volto-incappucciato-persona-maschio-utilizzando-computer-tablet-chiave-di-basso-di-rosso-e-di-blu-accesa-e-immagine-digitale-effetti-spuri-image225412511.html

Concetto di malware con volto incappucciato persona maschio utilizzando computer tablet, chiave di basso di rosso e di blu accesa e immagine digitale effetti spuri Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/concetto-di-malware-con-volto-incappucciato-persona-maschio-utilizzando-computer-tablet-chiave-di-basso-di-rosso-e-di-blu-accesa-e-immagine-digitale-effetti-spuri-image225412511.htmlRFR2MBXR–Concetto di malware con volto incappucciato persona maschio utilizzando computer tablet, chiave di basso di rosso e di blu accesa e immagine digitale effetti spuri

Didascalia di testo Presentazione di software dannoso, Business Concept il software che danneggia un sistema informatico editing e formattazione di articoli online Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/didascalia-di-testo-presentazione-di-software-dannoso-business-concept-il-software-che-danneggia-un-sistema-informatico-editing-e-formattazione-di-articoli-online-image447074787.html

Didascalia di testo Presentazione di software dannoso, Business Concept il software che danneggia un sistema informatico editing e formattazione di articoli online Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/didascalia-di-testo-presentazione-di-software-dannoso-business-concept-il-software-che-danneggia-un-sistema-informatico-editing-e-formattazione-di-articoli-online-image447074787.htmlRF2GYA0CK–Didascalia di testo Presentazione di software dannoso, Business Concept il software che danneggia un sistema informatico editing e formattazione di articoli online

Giovane uomo d'affari che utilizza lo smartphone, il computer portatile con un cartello segnaletico per la notifica degli errori e il concetto di manutenzione. Software dannoso, virus e cyber Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/giovane-uomo-d-affari-che-utilizza-lo-smartphone-il-computer-portatile-con-un-cartello-segnaletico-per-la-notifica-degli-errori-e-il-concetto-di-manutenzione-software-dannoso-virus-e-cyber-image612581681.html

Giovane uomo d'affari che utilizza lo smartphone, il computer portatile con un cartello segnaletico per la notifica degli errori e il concetto di manutenzione. Software dannoso, virus e cyber Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/giovane-uomo-d-affari-che-utilizza-lo-smartphone-il-computer-portatile-con-un-cartello-segnaletico-per-la-notifica-degli-errori-e-il-concetto-di-manutenzione-software-dannoso-virus-e-cyber-image612581681.htmlRF2XGHE55–Giovane uomo d'affari che utilizza lo smartphone, il computer portatile con un cartello segnaletico per la notifica degli errori e il concetto di manutenzione. Software dannoso, virus e cyber

RFRYMHGK–Computer osservate da ostile alla ricerca fotocamera come una metafora di stalking o software dannoso osservando e tracking utente. Copia spazio su schermo portatile ho

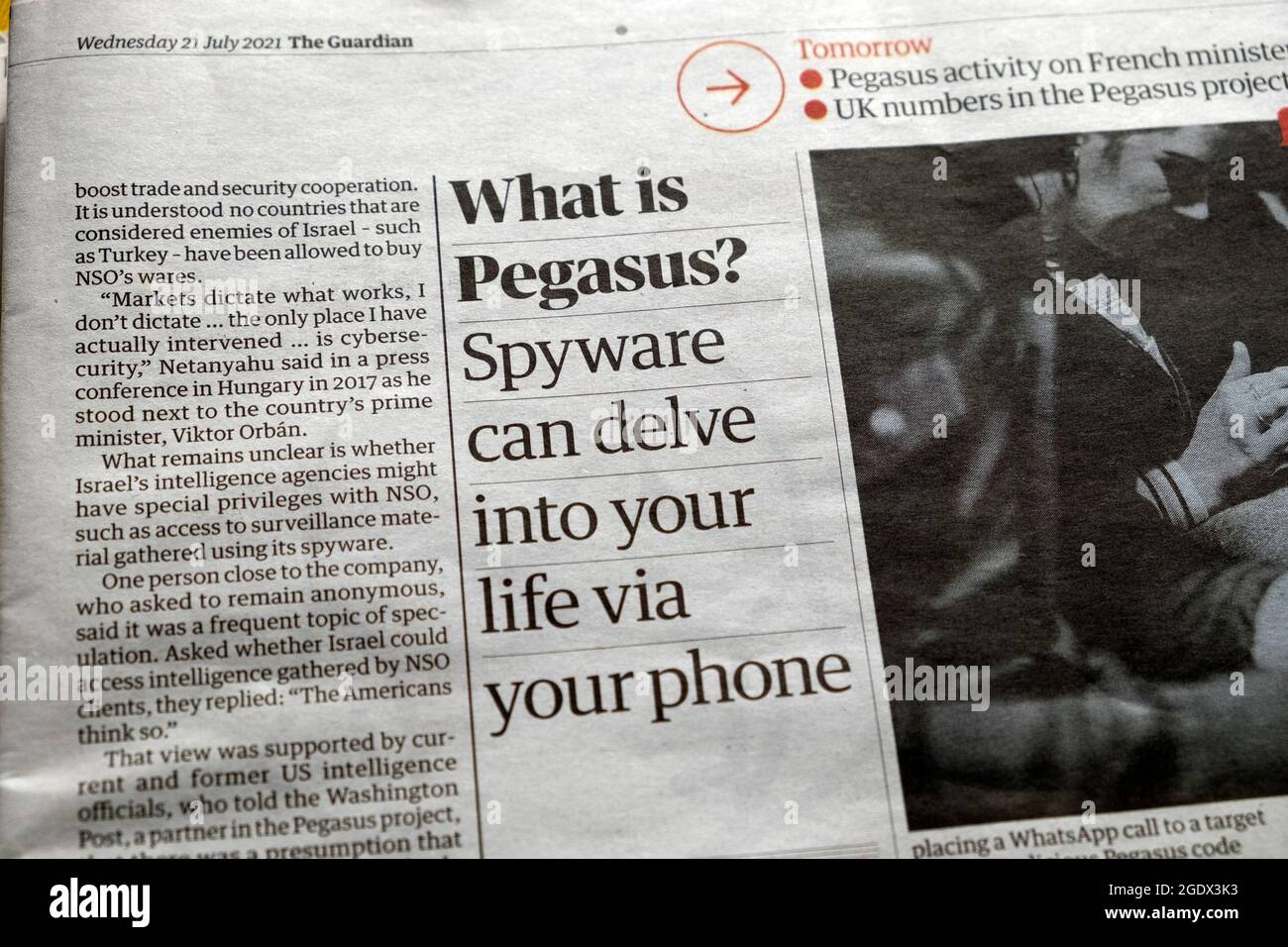

Giornale Guardian titolo articolo sul telefono cellulare il 21 luglio 2021 'Cos'è Pegasus? Lo spyware può tuffarsi nella vostra vita con il vostro telefono ' Londra Inghilterra Regno Unito Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/giornale-guardian-titolo-articolo-sul-telefono-cellulare-il-21-luglio-2021-cos-e-pegasus-lo-spyware-puo-tuffarsi-nella-vostra-vita-con-il-vostro-telefono-londra-inghilterra-regno-unito-image438823367.html

Giornale Guardian titolo articolo sul telefono cellulare il 21 luglio 2021 'Cos'è Pegasus? Lo spyware può tuffarsi nella vostra vita con il vostro telefono ' Londra Inghilterra Regno Unito Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/giornale-guardian-titolo-articolo-sul-telefono-cellulare-il-21-luglio-2021-cos-e-pegasus-lo-spyware-puo-tuffarsi-nella-vostra-vita-con-il-vostro-telefono-londra-inghilterra-regno-unito-image438823367.htmlRM2GDX3K3–Giornale Guardian titolo articolo sul telefono cellulare il 21 luglio 2021 'Cos'è Pegasus? Lo spyware può tuffarsi nella vostra vita con il vostro telefono ' Londra Inghilterra Regno Unito

Sicurezza significato Antivirus software dannoso e crittografare Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/sicurezza-significato-antivirus-software-dannoso-e-crittografare-image270335433.html

Sicurezza significato Antivirus software dannoso e crittografare Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/sicurezza-significato-antivirus-software-dannoso-e-crittografare-image270335433.htmlRFWKPRGW–Sicurezza significato Antivirus software dannoso e crittografare

RF2JPBMYM–icona della riga del programma spyware, simbolo di contorno, illustrazione vettoriale, simbolo di concetto

Avviso di violazione del sistema sul notebook (notebook). Attacco informatico alla rete di computer, virus, spyware, malware o software dannoso. Sicurezza informatica e. Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/avviso-di-violazione-del-sistema-sul-notebook-notebook-attacco-informatico-alla-rete-di-computer-virus-spyware-malware-o-software-dannoso-sicurezza-informatica-e-image593281407.html

Avviso di violazione del sistema sul notebook (notebook). Attacco informatico alla rete di computer, virus, spyware, malware o software dannoso. Sicurezza informatica e. Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/avviso-di-violazione-del-sistema-sul-notebook-notebook-attacco-informatico-alla-rete-di-computer-virus-spyware-malware-o-software-dannoso-sicurezza-informatica-e-image593281407.htmlRF2WD68DK–Avviso di violazione del sistema sul notebook (notebook). Attacco informatico alla rete di computer, virus, spyware, malware o software dannoso. Sicurezza informatica e.

Avviso truffa, frode di avviso software, sicurezza informatica. Rilevamento di attacchi informatici su reti di computer, virus, spyware, malware, software dannoso e. Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/avviso-truffa-frode-di-avviso-software-sicurezza-informatica-rilevamento-di-attacchi-informatici-su-reti-di-computer-virus-spyware-malware-software-dannoso-e-image608672045.html

Avviso truffa, frode di avviso software, sicurezza informatica. Rilevamento di attacchi informatici su reti di computer, virus, spyware, malware, software dannoso e. Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/avviso-truffa-frode-di-avviso-software-sicurezza-informatica-rilevamento-di-attacchi-informatici-su-reti-di-computer-virus-spyware-malware-software-dannoso-e-image608672045.htmlRF2XA7BB9–Avviso truffa, frode di avviso software, sicurezza informatica. Rilevamento di attacchi informatici su reti di computer, virus, spyware, malware, software dannoso e.

Concetto di hacking e malware. Hacker che utilizza un computer portatile astratto con un'interfaccia digitale a codice binario. Giovane hacker nel concetto di cybersicurezza. Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/concetto-di-hacking-e-malware-hacker-che-utilizza-un-computer-portatile-astratto-con-un-interfaccia-digitale-a-codice-binario-giovane-hacker-nel-concetto-di-cybersicurezza-image469237580.html

Concetto di hacking e malware. Hacker che utilizza un computer portatile astratto con un'interfaccia digitale a codice binario. Giovane hacker nel concetto di cybersicurezza. Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/concetto-di-hacking-e-malware-hacker-che-utilizza-un-computer-portatile-astratto-con-un-interfaccia-digitale-a-codice-binario-giovane-hacker-nel-concetto-di-cybersicurezza-image469237580.htmlRM2J7BH90–Concetto di hacking e malware. Hacker che utilizza un computer portatile astratto con un'interfaccia digitale a codice binario. Giovane hacker nel concetto di cybersicurezza.

Malware Software, Typewriter, Retrofuturism, Virus, ransomware Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/malware-software-typewriter-retrofuturism-virus-ransomware-image448689448.html

Malware Software, Typewriter, Retrofuturism, Virus, ransomware Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/malware-software-typewriter-retrofuturism-virus-ransomware-image448689448.htmlRM2H1YFY4–Malware Software, Typewriter, Retrofuturism, Virus, ransomware

Desktop il codice sorgente e la tecnologia astratta sfondo, sviluppatore e programmazione con codifica, Computer virus e attacchi di malware. Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/desktop-il-codice-sorgente-e-la-tecnologia-astratta-sfondo-sviluppatore-e-programmazione-con-codifica-computer-virus-e-attacchi-di-malware-image182080480.html

Desktop il codice sorgente e la tecnologia astratta sfondo, sviluppatore e programmazione con codifica, Computer virus e attacchi di malware. Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/desktop-il-codice-sorgente-e-la-tecnologia-astratta-sfondo-sviluppatore-e-programmazione-con-codifica-computer-virus-e-attacchi-di-malware-image182080480.htmlRFMG6DE8–Desktop il codice sorgente e la tecnologia astratta sfondo, sviluppatore e programmazione con codifica, Computer virus e attacchi di malware.

Tester software per la visualizzazione dei segnali. Word per implementato per proteggere il software da attacchi dannosi Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/tester-software-per-la-visualizzazione-dei-segnali-word-per-implementato-per-proteggere-il-software-da-attacchi-dannosi-image550326304.html

Tester software per la visualizzazione dei segnali. Word per implementato per proteggere il software da attacchi dannosi Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/tester-software-per-la-visualizzazione-dei-segnali-word-per-implementato-per-proteggere-il-software-da-attacchi-dannosi-image550326304.htmlRF2PY9EPT–Tester software per la visualizzazione dei segnali. Word per implementato per proteggere il software da attacchi dannosi

Didascalia di testo che presenta Software Tester. Concetto aziendale implementato per proteggere il software da attacchi dannosi Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/didascalia-di-testo-che-presenta-software-tester-concetto-aziendale-implementato-per-proteggere-il-software-da-attacchi-dannosi-image547431917.html

Didascalia di testo che presenta Software Tester. Concetto aziendale implementato per proteggere il software da attacchi dannosi Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/didascalia-di-testo-che-presenta-software-tester-concetto-aziendale-implementato-per-proteggere-il-software-da-attacchi-dannosi-image547431917.htmlRM2PPHJYW–Didascalia di testo che presenta Software Tester. Concetto aziendale implementato per proteggere il software da attacchi dannosi

Trojan virus per computer, con messaggio sul tasto Invio della tastiera. Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/foto-immagine-trojan-virus-per-computer-con-messaggio-sul-tasto-invio-della-tastiera-48950032.html

Trojan virus per computer, con messaggio sul tasto Invio della tastiera. Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/foto-immagine-trojan-virus-per-computer-con-messaggio-sul-tasto-invio-della-tastiera-48950032.htmlRFCRHT7C–Trojan virus per computer, con messaggio sul tasto Invio della tastiera.

Prova Antivirus in rappresentanza di software dannoso e la valutazione Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/foto-immagine-prova-antivirus-in-rappresentanza-di-software-dannoso-e-la-valutazione-117361085.html

Prova Antivirus in rappresentanza di software dannoso e la valutazione Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/foto-immagine-prova-antivirus-in-rappresentanza-di-software-dannoso-e-la-valutazione-117361085.htmlRFGPX779–Prova Antivirus in rappresentanza di software dannoso e la valutazione

Software Engineer toccando SECURITY ENGINEERING Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/foto-immagine-software-engineer-toccando-security-engineering-103627085.html

Software Engineer toccando SECURITY ENGINEERING Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/foto-immagine-software-engineer-toccando-security-engineering-103627085.htmlRFG0GHB9–Software Engineer toccando SECURITY ENGINEERING

Avviso di violazione del sistema sul laptop. Virus, spyware, malware o software dannoso. La donna riceve una notifica di avviso sul laptop. Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/avviso-di-violazione-del-sistema-sul-laptop-virus-spyware-malware-o-software-dannoso-la-donna-riceve-una-notifica-di-avviso-sul-laptop-image626586726.html

Avviso di violazione del sistema sul laptop. Virus, spyware, malware o software dannoso. La donna riceve una notifica di avviso sul laptop. Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/avviso-di-violazione-del-sistema-sul-laptop-virus-spyware-malware-o-software-dannoso-la-donna-riceve-una-notifica-di-avviso-sul-laptop-image626586726.htmlRF2YBBDNA–Avviso di violazione del sistema sul laptop. Virus, spyware, malware o software dannoso. La donna riceve una notifica di avviso sul laptop.

Malware occhio guarda al concetto del visualizzatore. Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/foto-immagine-malware-occhio-guarda-al-concetto-del-visualizzatore-97993550.html

Malware occhio guarda al concetto del visualizzatore. Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/foto-immagine-malware-occhio-guarda-al-concetto-del-visualizzatore-97993550.htmlRFFKBYNJ–Malware occhio guarda al concetto del visualizzatore.

Concetto di malware con maschio persona utilizza lo smartphone, chiave di basso di rosso e di blu accesa e immagine digitale effetti spuri Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/concetto-di-malware-con-maschio-persona-utilizza-lo-smartphone-chiave-di-basso-di-rosso-e-di-blu-accesa-e-immagine-digitale-effetti-spuri-image180214880.html

Concetto di malware con maschio persona utilizza lo smartphone, chiave di basso di rosso e di blu accesa e immagine digitale effetti spuri Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/concetto-di-malware-con-maschio-persona-utilizza-lo-smartphone-chiave-di-basso-di-rosso-e-di-blu-accesa-e-immagine-digitale-effetti-spuri-image180214880.htmlRFMD5DWM–Concetto di malware con maschio persona utilizza lo smartphone, chiave di basso di rosso e di blu accesa e immagine digitale effetti spuri

Ispirazione mostrando segno malware, Internet Concept il software che porta danni a un sistema informatico UNA giovane signora Orbusinesswoman Holding Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/ispirazione-mostrando-segno-malware-internet-concept-il-software-che-porta-danni-a-un-sistema-informatico-una-giovane-signora-orbusinesswoman-holding-image447074054.html

Ispirazione mostrando segno malware, Internet Concept il software che porta danni a un sistema informatico UNA giovane signora Orbusinesswoman Holding Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/ispirazione-mostrando-segno-malware-internet-concept-il-software-che-porta-danni-a-un-sistema-informatico-una-giovane-signora-orbusinesswoman-holding-image447074054.htmlRF2GY9YEE–Ispirazione mostrando segno malware, Internet Concept il software che porta danni a un sistema informatico UNA giovane signora Orbusinesswoman Holding

Avviso di violazione del sistema sul notebook (notebook). Attacco informatico alla rete di computer, virus, spyware, malware o software dannoso. Sicurezza informatica e. Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/avviso-di-violazione-del-sistema-sul-notebook-notebook-attacco-informatico-alla-rete-di-computer-virus-spyware-malware-o-software-dannoso-sicurezza-informatica-e-image612483614.html

Avviso di violazione del sistema sul notebook (notebook). Attacco informatico alla rete di computer, virus, spyware, malware o software dannoso. Sicurezza informatica e. Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/avviso-di-violazione-del-sistema-sul-notebook-notebook-attacco-informatico-alla-rete-di-computer-virus-spyware-malware-o-software-dannoso-sicurezza-informatica-e-image612483614.htmlRF2XGD12P–Avviso di violazione del sistema sul notebook (notebook). Attacco informatico alla rete di computer, virus, spyware, malware o software dannoso. Sicurezza informatica e.

Spies sta cercando di rubare dati personali concetto. Il software dannoso concetto. Il rendering 3D Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/spies-sta-cercando-di-rubare-dati-personali-concetto-il-software-dannoso-concetto-il-rendering-3d-image240783337.html

Spies sta cercando di rubare dati personali concetto. Il software dannoso concetto. Il rendering 3D Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/spies-sta-cercando-di-rubare-dati-personali-concetto-il-software-dannoso-concetto-il-rendering-3d-image240783337.htmlRFRYMHGW–Spies sta cercando di rubare dati personali concetto. Il software dannoso concetto. Il rendering 3D

Indicatore concettuale di codice software o dati digitali che è sicura, non infettati da qualsiasi virus o malware. Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/foto-immagine-indicatore-concettuale-di-codice-software-o-dati-digitali-che-e-sicura-non-infettati-da-qualsiasi-virus-o-malware-58394532.html

Indicatore concettuale di codice software o dati digitali che è sicura, non infettati da qualsiasi virus o malware. Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/foto-immagine-indicatore-concettuale-di-codice-software-o-dati-digitali-che-e-sicura-non-infettati-da-qualsiasi-virus-o-malware-58394532.htmlRFDB02R0–Indicatore concettuale di codice software o dati digitali che è sicura, non infettati da qualsiasi virus o malware.

Antivirus online che mostra World Wide Web e di software dannoso Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/antivirus-online-che-mostra-world-wide-web-e-di-software-dannoso-image270417715.html

Antivirus online che mostra World Wide Web e di software dannoso Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/antivirus-online-che-mostra-world-wide-web-e-di-software-dannoso-image270417715.htmlRFWKXGFF–Antivirus online che mostra World Wide Web e di software dannoso

Proteggere il computer installando e mantenendo aggiornato il software di sicurezza 1 installare la protezione Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/proteggere-il-computer-installando-e-mantenendo-aggiornato-il-software-di-sicurezza-1-installare-la-protezione-image603142225.html

Proteggere il computer installando e mantenendo aggiornato il software di sicurezza 1 installare la protezione Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/proteggere-il-computer-installando-e-mantenendo-aggiornato-il-software-di-sicurezza-1-installare-la-protezione-image603142225.htmlRF2X17E1N–Proteggere il computer installando e mantenendo aggiornato il software di sicurezza 1 installare la protezione

Avviso di violazione del sistema sul notebook (notebook). Attacco informatico alla rete di computer, virus, spyware, malware o software dannoso. Sicurezza informatica e. Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/avviso-di-violazione-del-sistema-sul-notebook-notebook-attacco-informatico-alla-rete-di-computer-virus-spyware-malware-o-software-dannoso-sicurezza-informatica-e-image593281412.html

Avviso di violazione del sistema sul notebook (notebook). Attacco informatico alla rete di computer, virus, spyware, malware o software dannoso. Sicurezza informatica e. Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/avviso-di-violazione-del-sistema-sul-notebook-notebook-attacco-informatico-alla-rete-di-computer-virus-spyware-malware-o-software-dannoso-sicurezza-informatica-e-image593281412.htmlRF2WD68DT–Avviso di violazione del sistema sul notebook (notebook). Attacco informatico alla rete di computer, virus, spyware, malware o software dannoso. Sicurezza informatica e.

Avviso truffa, frode di avviso software, sicurezza informatica. Rilevamento di attacchi informatici su reti di computer, virus, spyware, malware, software dannoso e. Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/avviso-truffa-frode-di-avviso-software-sicurezza-informatica-rilevamento-di-attacchi-informatici-su-reti-di-computer-virus-spyware-malware-software-dannoso-e-image608672194.html

Avviso truffa, frode di avviso software, sicurezza informatica. Rilevamento di attacchi informatici su reti di computer, virus, spyware, malware, software dannoso e. Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/avviso-truffa-frode-di-avviso-software-sicurezza-informatica-rilevamento-di-attacchi-informatici-su-reti-di-computer-virus-spyware-malware-software-dannoso-e-image608672194.htmlRF2XA7BGJ–Avviso truffa, frode di avviso software, sicurezza informatica. Rilevamento di attacchi informatici su reti di computer, virus, spyware, malware, software dannoso e.

Concetto di hacking e malware. Hacker che utilizza un computer portatile astratto con un'interfaccia digitale a codice binario. Giovane hacker nel concetto di cybersicurezza. Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/concetto-di-hacking-e-malware-hacker-che-utilizza-un-computer-portatile-astratto-con-un-interfaccia-digitale-a-codice-binario-giovane-hacker-nel-concetto-di-cybersicurezza-image469237582.html

Concetto di hacking e malware. Hacker che utilizza un computer portatile astratto con un'interfaccia digitale a codice binario. Giovane hacker nel concetto di cybersicurezza. Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/concetto-di-hacking-e-malware-hacker-che-utilizza-un-computer-portatile-astratto-con-un-interfaccia-digitale-a-codice-binario-giovane-hacker-nel-concetto-di-cybersicurezza-image469237582.htmlRM2J7BH92–Concetto di hacking e malware. Hacker che utilizza un computer portatile astratto con un'interfaccia digitale a codice binario. Giovane hacker nel concetto di cybersicurezza.

Firewall disattivato da software dannoso, cranio nero con occhi rossi su sfondo blu codice binario Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/firewall-disattivato-da-software-dannoso-cranio-nero-con-occhi-rossi-su-sfondo-blu-codice-binario-image397357065.html

Firewall disattivato da software dannoso, cranio nero con occhi rossi su sfondo blu codice binario Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/firewall-disattivato-da-software-dannoso-cranio-nero-con-occhi-rossi-su-sfondo-blu-codice-binario-image397357065.htmlRM2E2D4YN–Firewall disattivato da software dannoso, cranio nero con occhi rossi su sfondo blu codice binario

Desktop il codice sorgente e la tecnologia astratta sfondo, sviluppatore e programmazione con codifica, Computer virus e attacchi di malware. Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/desktop-il-codice-sorgente-e-la-tecnologia-astratta-sfondo-sviluppatore-e-programmazione-con-codifica-computer-virus-e-attacchi-di-malware-image182080409.html

Desktop il codice sorgente e la tecnologia astratta sfondo, sviluppatore e programmazione con codifica, Computer virus e attacchi di malware. Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/desktop-il-codice-sorgente-e-la-tecnologia-astratta-sfondo-sviluppatore-e-programmazione-con-codifica-computer-virus-e-attacchi-di-malware-image182080409.htmlRFMG6DBN–Desktop il codice sorgente e la tecnologia astratta sfondo, sviluppatore e programmazione con codifica, Computer virus e attacchi di malware.

Software Tester per didascalie concettuali. Word per implementato per proteggere il software da attacchi dannosi Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/software-tester-per-didascalie-concettuali-word-per-implementato-per-proteggere-il-software-da-attacchi-dannosi-image550433416.html

Software Tester per didascalie concettuali. Word per implementato per proteggere il software da attacchi dannosi Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/software-tester-per-didascalie-concettuali-word-per-implementato-per-proteggere-il-software-da-attacchi-dannosi-image550433416.htmlRF2PYEBC8–Software Tester per didascalie concettuali. Word per implementato per proteggere il software da attacchi dannosi

Cartello di testo che mostra Software Tester. Concetto aziendale implementato per proteggere il software da attacchi dannosi Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/cartello-di-testo-che-mostra-software-tester-concetto-aziendale-implementato-per-proteggere-il-software-da-attacchi-dannosi-image547433729.html

Cartello di testo che mostra Software Tester. Concetto aziendale implementato per proteggere il software da attacchi dannosi Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/cartello-di-testo-che-mostra-software-tester-concetto-aziendale-implementato-per-proteggere-il-software-da-attacchi-dannosi-image547433729.htmlRM2PPHN8H–Cartello di testo che mostra Software Tester. Concetto aziendale implementato per proteggere il software da attacchi dannosi

Trojan virus per computer, con messaggio sul tasto Invio della tastiera. Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/foto-immagine-trojan-virus-per-computer-con-messaggio-sul-tasto-invio-della-tastiera-48950098.html

Trojan virus per computer, con messaggio sul tasto Invio della tastiera. Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/foto-immagine-trojan-virus-per-computer-con-messaggio-sul-tasto-invio-della-tastiera-48950098.htmlRFCRHT9P–Trojan virus per computer, con messaggio sul tasto Invio della tastiera.

Linux significato Antivirus software dannoso e programma Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/foto-immagine-linux-significato-antivirus-software-dannoso-e-programma-117480967.html

Linux significato Antivirus software dannoso e programma Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/foto-immagine-linux-significato-antivirus-software-dannoso-e-programma-117480967.htmlRFGR3M4R–Linux significato Antivirus software dannoso e programma

Hacker che utilizza software malware per computer e hacking interfaccia digitale con codice binario. Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/hacker-che-utilizza-software-malware-per-computer-e-hacking-interfaccia-digitale-con-codice-binario-image503269532.html

Hacker che utilizza software malware per computer e hacking interfaccia digitale con codice binario. Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/hacker-che-utilizza-software-malware-per-computer-e-hacking-interfaccia-digitale-con-codice-binario-image503269532.htmlRF2M6NWBT–Hacker che utilizza software malware per computer e hacking interfaccia digitale con codice binario.

Avviso di violazione del sistema sul laptop. Virus, spyware, malware o software dannoso. La donna riceve una notifica di avviso sul laptop. Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/avviso-di-violazione-del-sistema-sul-laptop-virus-spyware-malware-o-software-dannoso-la-donna-riceve-una-notifica-di-avviso-sul-laptop-image629863193.html

Avviso di violazione del sistema sul laptop. Virus, spyware, malware o software dannoso. La donna riceve una notifica di avviso sul laptop. Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/avviso-di-violazione-del-sistema-sul-laptop-virus-spyware-malware-o-software-dannoso-la-donna-riceve-una-notifica-di-avviso-sul-laptop-image629863193.htmlRF2YGMMX1–Avviso di violazione del sistema sul laptop. Virus, spyware, malware o software dannoso. La donna riceve una notifica di avviso sul laptop.