Software di crittografia Immagini Stock

(34,313)Filtri rapidi:

Software di crittografia Immagini Stock

Mappa del mondo e codice di programmazione, immagine della sicurezza informatica Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/mappa-del-mondo-e-codice-di-programmazione-immagine-della-sicurezza-informatica-image620540787.html

Mappa del mondo e codice di programmazione, immagine della sicurezza informatica Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/mappa-del-mondo-e-codice-di-programmazione-immagine-della-sicurezza-informatica-image620540787.htmlRF2Y1G22Y–Mappa del mondo e codice di programmazione, immagine della sicurezza informatica

Crittografia Internet & codice Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/crittografia-internet-codice-image229516377.html

Crittografia Internet & codice Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/crittografia-internet-codice-image229516377.htmlRFR9BADD–Crittografia Internet & codice

Per la protezione del software antivirus e per la sicurezza della tecnologia di protezione come simbolo di un ombrello conformata come un circuito di calcolo come una rappresentazione in 3D. Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/per-la-protezione-del-software-antivirus-e-per-la-sicurezza-della-tecnologia-di-protezione-come-simbolo-di-un-ombrello-conformata-come-un-circuito-di-calcolo-come-una-rappresentazione-in-3d-image211574553.html

Per la protezione del software antivirus e per la sicurezza della tecnologia di protezione come simbolo di un ombrello conformata come un circuito di calcolo come una rappresentazione in 3D. Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/per-la-protezione-del-software-antivirus-e-per-la-sicurezza-della-tecnologia-di-protezione-come-simbolo-di-un-ombrello-conformata-come-un-circuito-di-calcolo-come-una-rappresentazione-in-3d-image211574553.htmlRFP861E1–Per la protezione del software antivirus e per la sicurezza della tecnologia di protezione come simbolo di un ombrello conformata come un circuito di calcolo come una rappresentazione in 3D.

OSTRAVA, CECHIA - 24 SETTEMBRE 2024: App store con applicazione mobile Mega, archiviazione sicura e chat da installare Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/ostrava-cechia-24-settembre-2024-app-store-con-applicazione-mobile-mega-archiviazione-sicura-e-chat-da-installare-image630775404.html

OSTRAVA, CECHIA - 24 SETTEMBRE 2024: App store con applicazione mobile Mega, archiviazione sicura e chat da installare Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/ostrava-cechia-24-settembre-2024-app-store-con-applicazione-mobile-mega-archiviazione-sicura-e-chat-da-installare-image630775404.htmlRF2YJ68D0–OSTRAVA, CECHIA - 24 SETTEMBRE 2024: App store con applicazione mobile Mega, archiviazione sicura e chat da installare

VPN - Virtual Private Network - sicurezza informatica e privacy soluzioni software per la crittografia dei dati per il business. tutta la grafica è composta Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/vpn-virtual-private-network-sicurezza-informatica-e-privacy-soluzioni-software-per-la-crittografia-dei-dati-per-il-business-tutta-la-grafica-e-composta-image543306401.html

VPN - Virtual Private Network - sicurezza informatica e privacy soluzioni software per la crittografia dei dati per il business. tutta la grafica è composta Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/vpn-virtual-private-network-sicurezza-informatica-e-privacy-soluzioni-software-per-la-crittografia-dei-dati-per-il-business-tutta-la-grafica-e-composta-image543306401.htmlRF2PFWMT1–VPN - Virtual Private Network - sicurezza informatica e privacy soluzioni software per la crittografia dei dati per il business. tutta la grafica è composta

Sicuro e crittografati Illustrazione Vettorialehttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/sicuro-e-crittografati-image64404492.html

Sicuro e crittografati Illustrazione Vettorialehttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/sicuro-e-crittografati-image64404492.htmlRFDMNTGC–Sicuro e crittografati

Sviluppatori di software che utilizzano la finestra del terminale di codifica sul laptop, programmando una nuova interfaccia app online con script css html. Sviluppo di fonti di crittografia con firewall e cloud computing. Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/sviluppatori-di-software-che-utilizzano-la-finestra-del-terminale-di-codifica-sul-laptop-programmando-una-nuova-interfaccia-app-online-con-script-css-html-sviluppo-di-fonti-di-crittografia-con-firewall-e-cloud-computing-image479220960.html

Sviluppatori di software che utilizzano la finestra del terminale di codifica sul laptop, programmando una nuova interfaccia app online con script css html. Sviluppo di fonti di crittografia con firewall e cloud computing. Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/sviluppatori-di-software-che-utilizzano-la-finestra-del-terminale-di-codifica-sul-laptop-programmando-una-nuova-interfaccia-app-online-con-script-css-html-sviluppo-di-fonti-di-crittografia-con-firewall-e-cloud-computing-image479220960.htmlRF2JRJB68–Sviluppatori di software che utilizzano la finestra del terminale di codifica sul laptop, programmando una nuova interfaccia app online con script css html. Sviluppo di fonti di crittografia con firewall e cloud computing.

RFKTABMK–I dati di insicurezza. Computer artwork di l'icona di un lucchetto aperto su uno sfondo di uni e di zeri â€" numeri binari. Questo può rappresentare l'uso di software di sicurezza per proteggere i dati e le informazioni detenute su personal computer.

Aggiornamento del software del calcolatore di protezione di rete blu virus online web tastiera Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/foto-immagine-aggiornamento-del-software-del-calcolatore-di-protezione-di-rete-blu-virus-online-web-tastiera-134957514.html

Aggiornamento del software del calcolatore di protezione di rete blu virus online web tastiera Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/foto-immagine-aggiornamento-del-software-del-calcolatore-di-protezione-di-rete-blu-virus-online-web-tastiera-134957514.htmlRFHRFRK6–Aggiornamento del software del calcolatore di protezione di rete blu virus online web tastiera

Hacked concetto di firewall. Rottura del sistema di protezione, la cibercriminalità. serratura rotta su matrix sfondo. illustrazione vettoriale Illustrazione Vettorialehttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/foto-immagine-hacked-concetto-di-firewall-rottura-del-sistema-di-protezione-la-cibercriminalita-serratura-rotta-su-matrix-sfondo-illustrazione-vettoriale-172885325.html

Hacked concetto di firewall. Rottura del sistema di protezione, la cibercriminalità. serratura rotta su matrix sfondo. illustrazione vettoriale Illustrazione Vettorialehttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/foto-immagine-hacked-concetto-di-firewall-rottura-del-sistema-di-protezione-la-cibercriminalita-serratura-rotta-su-matrix-sfondo-illustrazione-vettoriale-172885325.htmlRFM17GYW–Hacked concetto di firewall. Rottura del sistema di protezione, la cibercriminalità. serratura rotta su matrix sfondo. illustrazione vettoriale

Business, tecnologia Internet e il concetto di rete. Giovane uomo d affari, lavorando sulla tavoletta del futuro, selezionare sul display virtuale: Dati Encry Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/foto-immagine-business-tecnologia-internet-e-il-concetto-di-rete-giovane-uomo-d-affari-lavorando-sulla-tavoletta-del-futuro-selezionare-sul-display-virtuale-dati-encry-138964588.html

Business, tecnologia Internet e il concetto di rete. Giovane uomo d affari, lavorando sulla tavoletta del futuro, selezionare sul display virtuale: Dati Encry Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/foto-immagine-business-tecnologia-internet-e-il-concetto-di-rete-giovane-uomo-d-affari-lavorando-sulla-tavoletta-del-futuro-selezionare-sul-display-virtuale-dati-encry-138964588.htmlRFJ22AN0–Business, tecnologia Internet e il concetto di rete. Giovane uomo d affari, lavorando sulla tavoletta del futuro, selezionare sul display virtuale: Dati Encry

RF2T3MYCP–Banner di sicurezza informatica concetto di illustrazione vettoriale con icona di applicazione, informazioni, rete, operativo, crittografia, controllo degli accessi.

Protezione ransomware è detenuto da parte dell'imprenditore. Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/foto-immagine-protezione-ransomware-e-detenuto-da-parte-dell-imprenditore-97360488.html

Protezione ransomware è detenuto da parte dell'imprenditore. Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/foto-immagine-protezione-ransomware-e-detenuto-da-parte-dell-imprenditore-97360488.htmlRFFJB488–Protezione ransomware è detenuto da parte dell'imprenditore.

La protezione del software. Il concetto di informazione. Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/la-protezione-del-software-il-concetto-di-informazione-image62049787.html

La protezione del software. Il concetto di informazione. Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/la-protezione-del-software-il-concetto-di-informazione-image62049787.htmlRFDGXH3R–La protezione del software. Il concetto di informazione.

La crittografia dei dati concetto con uno schermo pieno di informazioni esadecimali e il simbolo del lucchetto Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/la-crittografia-dei-dati-concetto-con-uno-schermo-pieno-di-informazioni-esadecimali-e-il-simbolo-del-lucchetto-image208734790.html

La crittografia dei dati concetto con uno schermo pieno di informazioni esadecimali e il simbolo del lucchetto Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/la-crittografia-dei-dati-concetto-con-uno-schermo-pieno-di-informazioni-esadecimali-e-il-simbolo-del-lucchetto-image208734790.htmlRFP3GK9X–La crittografia dei dati concetto con uno schermo pieno di informazioni esadecimali e il simbolo del lucchetto

Illustrazione - dati binari sul monitor di un computer schermo - dati, comunicazioni, la sicurezza informatica e i concetti di crittografia ecc Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/foto-immagine-illustrazione-dati-binari-sul-monitor-di-un-computer-schermo-dati-comunicazioni-la-sicurezza-informatica-e-i-concetti-di-crittografia-ecc-72008922.html

Illustrazione - dati binari sul monitor di un computer schermo - dati, comunicazioni, la sicurezza informatica e i concetti di crittografia ecc Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/foto-immagine-illustrazione-dati-binari-sul-monitor-di-un-computer-schermo-dati-comunicazioni-la-sicurezza-informatica-e-i-concetti-di-crittografia-ecc-72008922.htmlRME54836–Illustrazione - dati binari sul monitor di un computer schermo - dati, comunicazioni, la sicurezza informatica e i concetti di crittografia ecc

Concetto di sicurezza Siber sulla sfera rotante Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/concetto-di-sicurezza-siber-sulla-sfera-rotante-image483550573.html

Concetto di sicurezza Siber sulla sfera rotante Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/concetto-di-sicurezza-siber-sulla-sfera-rotante-image483550573.htmlRF2K2KHK9–Concetto di sicurezza Siber sulla sfera rotante

Guida attraverso il tunnel dati password Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/guida-attraverso-il-tunnel-dati-password-image483515741.html

Guida attraverso il tunnel dati password Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/guida-attraverso-il-tunnel-dati-password-image483515741.htmlRF2K2J179–Guida attraverso il tunnel dati password

Pirata informatico che utilizza la tecnologia informatica di tablet, banche o carte di credito per pirateria informatica, furto o criminalità informatica con codifica crittografica di virus o malware Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/pirata-informatico-che-utilizza-la-tecnologia-informatica-di-tablet-banche-o-carte-di-credito-per-pirateria-informatica-furto-o-criminalita-informatica-con-codifica-crittografica-di-virus-o-malware-image478223566.html

Pirata informatico che utilizza la tecnologia informatica di tablet, banche o carte di credito per pirateria informatica, furto o criminalità informatica con codifica crittografica di virus o malware Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/pirata-informatico-che-utilizza-la-tecnologia-informatica-di-tablet-banche-o-carte-di-credito-per-pirateria-informatica-furto-o-criminalita-informatica-con-codifica-crittografica-di-virus-o-malware-image478223566.htmlRF2JP0Y12–Pirata informatico che utilizza la tecnologia informatica di tablet, banche o carte di credito per pirateria informatica, furto o criminalità informatica con codifica crittografica di virus o malware

Immagine della busta su codifica binaria su sfondo blu Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/immagine-della-busta-su-codifica-binaria-su-sfondo-blu-image608899695.html

Immagine della busta su codifica binaria su sfondo blu Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/immagine-della-busta-su-codifica-binaria-su-sfondo-blu-image608899695.htmlRF2XAHNNK–Immagine della busta su codifica binaria su sfondo blu

Crittografia Internet & codice Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/crittografia-internet-codice-image229516472.html

Crittografia Internet & codice Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/crittografia-internet-codice-image229516472.htmlRFR9BAGT–Crittografia Internet & codice

Computer virus malware la distruzione dei dati e di cancellazione del codice digitale da un disco rigido o di una memoria del server di storage come un hacking o internet security. Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/computer-virus-malware-la-distruzione-dei-dati-e-di-cancellazione-del-codice-digitale-da-un-disco-rigido-o-di-una-memoria-del-server-di-storage-come-un-hacking-o-internet-security-image328931595.html

Computer virus malware la distruzione dei dati e di cancellazione del codice digitale da un disco rigido o di una memoria del server di storage come un hacking o internet security. Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/computer-virus-malware-la-distruzione-dei-dati-e-di-cancellazione-del-codice-digitale-da-un-disco-rigido-o-di-una-memoria-del-server-di-storage-come-un-hacking-o-internet-security-image328931595.htmlRF2A343GY–Computer virus malware la distruzione dei dati e di cancellazione del codice digitale da un disco rigido o di una memoria del server di storage come un hacking o internet security.

Donna hacker violazione dei dati Cina vs Russia cyber guerra Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/donna-hacker-violazione-dei-dati-cina-vs-russia-cyber-guerra-image345103147.html

Donna hacker violazione dei dati Cina vs Russia cyber guerra Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/donna-hacker-violazione-dei-dati-cina-vs-russia-cyber-guerra-image345103147.htmlRF2B1CPGB–Donna hacker violazione dei dati Cina vs Russia cyber guerra

VPN - Virtual Private Network - sicurezza informatica e privacy soluzioni software per la crittografia dei dati per il business. smartphone con app vpn per anonym Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/vpn-virtual-private-network-sicurezza-informatica-e-privacy-soluzioni-software-per-la-crittografia-dei-dati-per-il-business-smartphone-con-app-vpn-per-anonym-image560413138.html

VPN - Virtual Private Network - sicurezza informatica e privacy soluzioni software per la crittografia dei dati per il business. smartphone con app vpn per anonym Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/vpn-virtual-private-network-sicurezza-informatica-e-privacy-soluzioni-software-per-la-crittografia-dei-dati-per-il-business-smartphone-con-app-vpn-per-anonym-image560413138.htmlRF2RFN0JX–VPN - Virtual Private Network - sicurezza informatica e privacy soluzioni software per la crittografia dei dati per il business. smartphone con app vpn per anonym

Bug Software metafora, mantide è su una tastiera portatile Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/bug-software-metafora-mantide-e-su-una-tastiera-portatile-image245428747.html

Bug Software metafora, mantide è su una tastiera portatile Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/bug-software-metafora-mantide-e-su-una-tastiera-portatile-image245428747.htmlRFT786TB–Bug Software metafora, mantide è su una tastiera portatile

Interfaccia di programmazione binaria per codificatori afroamericani, utilizzando script css html e crittografia sul computer. Server di sicurezza di codifica freelance maschio con applicazione per sviluppatori software. Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/interfaccia-di-programmazione-binaria-per-codificatori-afroamericani-utilizzando-script-css-html-e-crittografia-sul-computer-server-di-sicurezza-di-codifica-freelance-maschio-con-applicazione-per-sviluppatori-software-image476415532.html

Interfaccia di programmazione binaria per codificatori afroamericani, utilizzando script css html e crittografia sul computer. Server di sicurezza di codifica freelance maschio con applicazione per sviluppatori software. Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/interfaccia-di-programmazione-binaria-per-codificatori-afroamericani-utilizzando-script-css-html-e-crittografia-sul-computer-server-di-sicurezza-di-codifica-freelance-maschio-con-applicazione-per-sviluppatori-software-image476415532.htmlRF2JK2GTC–Interfaccia di programmazione binaria per codificatori afroamericani, utilizzando script css html e crittografia sul computer. Server di sicurezza di codifica freelance maschio con applicazione per sviluppatori software.

RFKTABMR–La sicurezza dei dati. Computer illustrazione dell'icona di un lucchetto chiuso su uno sfondo di uni e di zeri â€" numeri binari. Questo può rappresentare l'uso di software di sicurezza per proteggere i dati e le informazioni detenute su personal computer.

Crittografia - Rete di computer concetto di sicurezza - testo isolato in legno vintage tipografia blocchi Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/foto-immagine-crittografia-rete-di-computer-concetto-di-sicurezza-testo-isolato-in-legno-vintage-tipografia-blocchi-41977494.html

Crittografia - Rete di computer concetto di sicurezza - testo isolato in legno vintage tipografia blocchi Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/foto-immagine-crittografia-rete-di-computer-concetto-di-sicurezza-testo-isolato-in-legno-vintage-tipografia-blocchi-41977494.htmlRFCC86M6–Crittografia - Rete di computer concetto di sicurezza - testo isolato in legno vintage tipografia blocchi

Le informazioni di cifratura del concetto. Internet sistema sequrity. Protezione dei dati. Sfondo vettoriale Illustrazione Vettorialehttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/foto-immagine-le-informazioni-di-cifratura-del-concetto-internet-sistema-sequrity-protezione-dei-dati-sfondo-vettoriale-172885339.html

Le informazioni di cifratura del concetto. Internet sistema sequrity. Protezione dei dati. Sfondo vettoriale Illustrazione Vettorialehttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/foto-immagine-le-informazioni-di-cifratura-del-concetto-internet-sistema-sequrity-protezione-dei-dati-sfondo-vettoriale-172885339.htmlRFM17H0B–Le informazioni di cifratura del concetto. Internet sistema sequrity. Protezione dei dati. Sfondo vettoriale

Business, tecnologia Internet e il concetto di rete. Giovane uomo d affari, lavorando sulla tavoletta del futuro, selezionare sul display virtuale: Web Securi Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/foto-immagine-business-tecnologia-internet-e-il-concetto-di-rete-giovane-uomo-d-affari-lavorando-sulla-tavoletta-del-futuro-selezionare-sul-display-virtuale-web-securi-138964528.html

Business, tecnologia Internet e il concetto di rete. Giovane uomo d affari, lavorando sulla tavoletta del futuro, selezionare sul display virtuale: Web Securi Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/foto-immagine-business-tecnologia-internet-e-il-concetto-di-rete-giovane-uomo-d-affari-lavorando-sulla-tavoletta-del-futuro-selezionare-sul-display-virtuale-web-securi-138964528.htmlRFJ22AJT–Business, tecnologia Internet e il concetto di rete. Giovane uomo d affari, lavorando sulla tavoletta del futuro, selezionare sul display virtuale: Web Securi

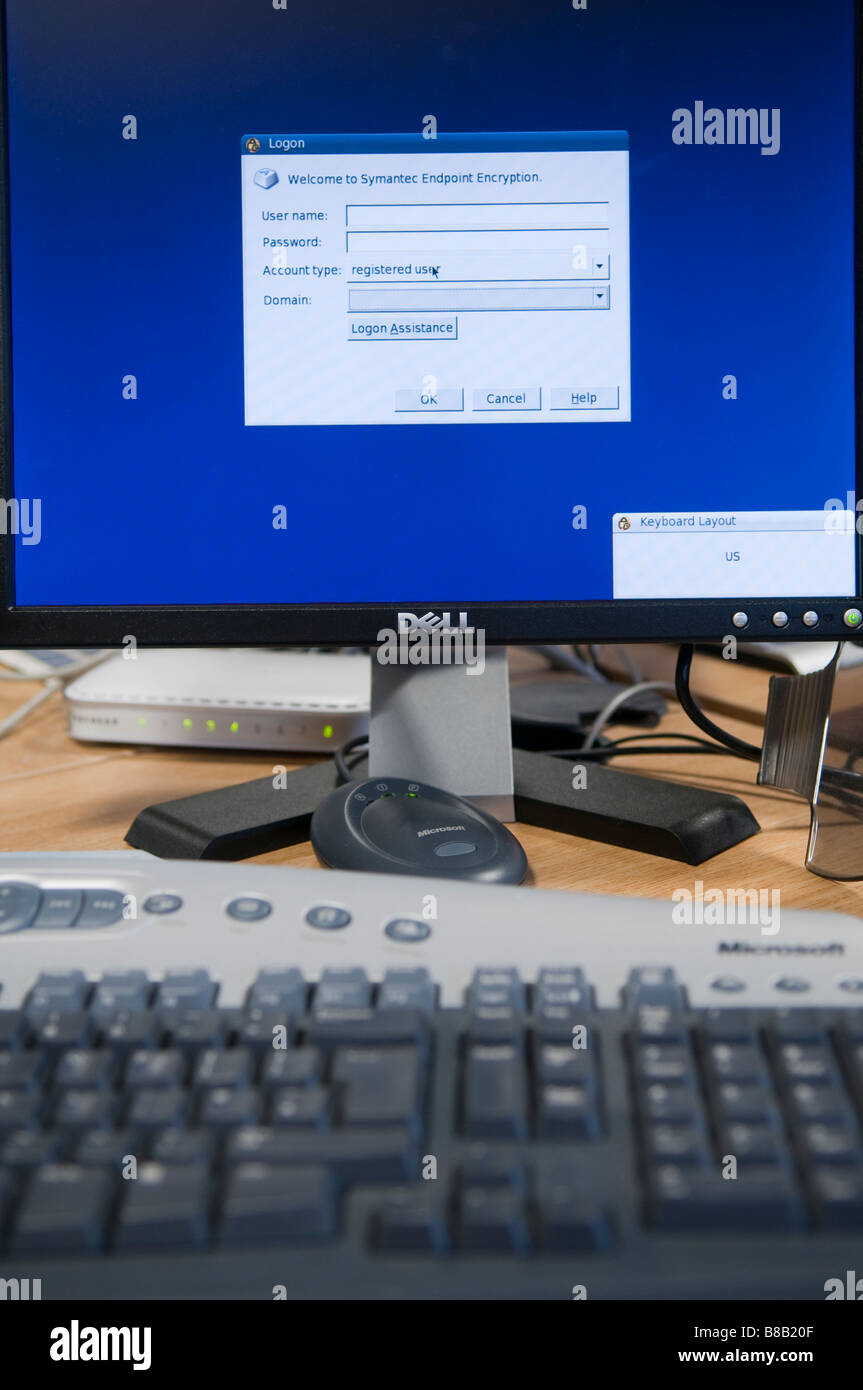

Monitor del computer e la visualizzazione della tastiera Symantec Endpoint Encryption nella schermata di login Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/foto-immagine-monitor-del-computer-e-la-visualizzazione-della-tastiera-symantec-endpoint-encryption-nella-schermata-di-login-22370105.html

Monitor del computer e la visualizzazione della tastiera Symantec Endpoint Encryption nella schermata di login Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/foto-immagine-monitor-del-computer-e-la-visualizzazione-della-tastiera-symantec-endpoint-encryption-nella-schermata-di-login-22370105.htmlRMB8B189–Monitor del computer e la visualizzazione della tastiera Symantec Endpoint Encryption nella schermata di login

Concetto di blocco crittografia dati tastiera per computer PC illustrazione 3d rosso Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/concetto-di-blocco-crittografia-dati-tastiera-per-computer-pc-illustrazione-3d-rosso-image371254987.html

Concetto di blocco crittografia dati tastiera per computer PC illustrazione 3d rosso Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/concetto-di-blocco-crittografia-dati-tastiera-per-computer-pc-illustrazione-3d-rosso-image371254987.htmlRF2CG03EK–Concetto di blocco crittografia dati tastiera per computer PC illustrazione 3d rosso

Notebook con schermo, concetto di sicurezza informatica. Dati 3D su laptop e cloud protetti. Sicurezza informatica, antivirus, crittografia, protezione dei dati Illustrazione Vettorialehttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/notebook-con-schermo-concetto-di-sicurezza-informatica-dati-3d-su-laptop-e-cloud-protetti-sicurezza-informatica-antivirus-crittografia-protezione-dei-dati-image431511197.html

Notebook con schermo, concetto di sicurezza informatica. Dati 3D su laptop e cloud protetti. Sicurezza informatica, antivirus, crittografia, protezione dei dati Illustrazione Vettorialehttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/notebook-con-schermo-concetto-di-sicurezza-informatica-dati-3d-su-laptop-e-cloud-protetti-sicurezza-informatica-antivirus-crittografia-protezione-dei-dati-image431511197.htmlRF2G210X5–Notebook con schermo, concetto di sicurezza informatica. Dati 3D su laptop e cloud protetti. Sicurezza informatica, antivirus, crittografia, protezione dei dati

RM2BMC3FG–L'icona dell'app mobile Venmo viene visualizzata sullo smartphone. Venmo è un servizio di pagamento mobile di proprietà di PayPal.

Fotografia - dati binari sul monitor di un computer schermo - dati, comunicazioni, la sicurezza informatica e i concetti di crittografia ecc Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/foto-immagine-fotografia-dati-binari-sul-monitor-di-un-computer-schermo-dati-comunicazioni-la-sicurezza-informatica-e-i-concetti-di-crittografia-ecc-72008912.html

Fotografia - dati binari sul monitor di un computer schermo - dati, comunicazioni, la sicurezza informatica e i concetti di crittografia ecc Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/foto-immagine-fotografia-dati-binari-sul-monitor-di-un-computer-schermo-dati-comunicazioni-la-sicurezza-informatica-e-i-concetti-di-crittografia-ecc-72008912.htmlRME5482T–Fotografia - dati binari sul monitor di un computer schermo - dati, comunicazioni, la sicurezza informatica e i concetti di crittografia ecc

Concetto di password sulla sfera rotante Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/concetto-di-password-sulla-sfera-rotante-image483515737.html

Concetto di password sulla sfera rotante Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/concetto-di-password-sulla-sfera-rotante-image483515737.htmlRF2K2J175–Concetto di password sulla sfera rotante

Proteggere i dati con la crittografia per proteggere le informazioni vulnerabili Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/proteggere-i-dati-con-la-crittografia-per-proteggere-le-informazioni-vulnerabili-image370927907.html

Proteggere i dati con la crittografia per proteggere le informazioni vulnerabili Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/proteggere-i-dati-con-la-crittografia-per-proteggere-le-informazioni-vulnerabili-image370927907.htmlRF2CFD697–Proteggere i dati con la crittografia per proteggere le informazioni vulnerabili

La crittografia dei dati - business prenota il titolo. 3d. Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/foto-immagine-la-crittografia-dei-dati-business-prenota-il-titolo-3d-166683011.html

La crittografia dei dati - business prenota il titolo. 3d. Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/foto-immagine-la-crittografia-dei-dati-business-prenota-il-titolo-3d-166683011.htmlRFKK51TK–La crittografia dei dati - business prenota il titolo. 3d.

RF2X8R00W–Immagine dell'icona del lucchetto di sicurezza contro l'elaborazione dei dati di sicurezza informatica

Crittografia Internet & codice Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/crittografia-internet-codice-image229516463.html

Crittografia Internet & codice Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/crittografia-internet-codice-image229516463.htmlRFR9BAGF–Crittografia Internet & codice

La password di sicurezza personale di sicurezza identificazione del concetto di login come una tecnologia software di sicurezza come un essere umano impronta con codice dei dati. Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/foto-immagine-la-password-di-sicurezza-personale-di-sicurezza-identificazione-del-concetto-di-login-come-una-tecnologia-software-di-sicurezza-come-un-essere-umano-impronta-con-codice-dei-dati-160045432.html

La password di sicurezza personale di sicurezza identificazione del concetto di login come una tecnologia software di sicurezza come un essere umano impronta con codice dei dati. Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/foto-immagine-la-password-di-sicurezza-personale-di-sicurezza-identificazione-del-concetto-di-login-come-una-tecnologia-software-di-sicurezza-come-un-essere-umano-impronta-con-codice-dei-dati-160045432.htmlRFK8AKG8–La password di sicurezza personale di sicurezza identificazione del concetto di login come una tecnologia software di sicurezza come un essere umano impronta con codice dei dati.

Concetto di crittografia, rendering 3D Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/foto-immagine-concetto-di-crittografia-rendering-3d-123248370.html

Concetto di crittografia, rendering 3D Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/foto-immagine-concetto-di-crittografia-rendering-3d-123248370.htmlRFH4ECFE–Concetto di crittografia, rendering 3D

VPN - Virtual Private Network - sicurezza informatica e privacy soluzioni software per la crittografia dei dati per il business. smartphone con app vpn per anonym Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/vpn-virtual-private-network-sicurezza-informatica-e-privacy-soluzioni-software-per-la-crittografia-dei-dati-per-il-business-smartphone-con-app-vpn-per-anonym-image533188588.html

VPN - Virtual Private Network - sicurezza informatica e privacy soluzioni software per la crittografia dei dati per il business. smartphone con app vpn per anonym Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/vpn-virtual-private-network-sicurezza-informatica-e-privacy-soluzioni-software-per-la-crittografia-dei-dati-per-il-business-smartphone-con-app-vpn-per-anonym-image533188588.htmlRF2NYCRDG–VPN - Virtual Private Network - sicurezza informatica e privacy soluzioni software per la crittografia dei dati per il business. smartphone con app vpn per anonym

Bug Software metafora, verde mantis è su un portatile con tastiera inglese e lettere in russo Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/bug-software-metafora-verde-mantis-e-su-un-portatile-con-tastiera-inglese-e-lettere-in-russo-image245428745.html

Bug Software metafora, verde mantis è su un portatile con tastiera inglese e lettere in russo Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/bug-software-metafora-verde-mantis-e-su-un-portatile-con-tastiera-inglese-e-lettere-in-russo-image245428745.htmlRFT786T9–Bug Software metafora, verde mantis è su un portatile con tastiera inglese e lettere in russo

Ingegnere informatico afroamericano che programma l'interfaccia di codice binario, usando lo script css html e la crittografia sul computer. Server di sicurezza di codifica freelance maschio con applicazione di sviluppo software. Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/ingegnere-informatico-afroamericano-che-programma-l-interfaccia-di-codice-binario-usando-lo-script-css-html-e-la-crittografia-sul-computer-server-di-sicurezza-di-codifica-freelance-maschio-con-applicazione-di-sviluppo-software-image479221105.html

Ingegnere informatico afroamericano che programma l'interfaccia di codice binario, usando lo script css html e la crittografia sul computer. Server di sicurezza di codifica freelance maschio con applicazione di sviluppo software. Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/ingegnere-informatico-afroamericano-che-programma-l-interfaccia-di-codice-binario-usando-lo-script-css-html-e-la-crittografia-sul-computer-server-di-sicurezza-di-codifica-freelance-maschio-con-applicazione-di-sviluppo-software-image479221105.htmlRF2JRJBBD–Ingegnere informatico afroamericano che programma l'interfaccia di codice binario, usando lo script css html e la crittografia sul computer. Server di sicurezza di codifica freelance maschio con applicazione di sviluppo software.

RFKTABMN–I dati di insicurezza. Computer artwork di bloccato e sbloccato le icone a forma di lucchetto su uno sfondo di uni e di zeri â€" numeri binari. Questo può rappresentare l'uso di software di sicurezza per proteggere i dati e le informazioni detenute su personal computer.

La crittografia, powered by PGP Symantec sul sito Web di Dell Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/la-crittografia-powered-by-pgp-symantec-sul-sito-web-di-dell-image259921569.html

La crittografia, powered by PGP Symantec sul sito Web di Dell Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/la-crittografia-powered-by-pgp-symantec-sul-sito-web-di-dell-image259921569.htmlRMW2TCH5–La crittografia, powered by PGP Symantec sul sito Web di Dell

La crittografia delle informazioni. firewall - protezione dei dati - Il sistema di sicurezza di rete. Abstract vector background tecnologico Illustrazione Vettorialehttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/foto-immagine-la-crittografia-delle-informazioni-firewall-protezione-dei-dati-il-sistema-di-sicurezza-di-rete-abstract-vector-background-tecnologico-172885214.html

La crittografia delle informazioni. firewall - protezione dei dati - Il sistema di sicurezza di rete. Abstract vector background tecnologico Illustrazione Vettorialehttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/foto-immagine-la-crittografia-delle-informazioni-firewall-protezione-dei-dati-il-sistema-di-sicurezza-di-rete-abstract-vector-background-tecnologico-172885214.htmlRFM17GRX–La crittografia delle informazioni. firewall - protezione dei dati - Il sistema di sicurezza di rete. Abstract vector background tecnologico

Business, tecnologia Internet e il concetto di rete. Giovane uomo d affari, lavorando sulla tavoletta del futuro, selezionare sul display virtuale: bloccare Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/foto-immagine-business-tecnologia-internet-e-il-concetto-di-rete-giovane-uomo-d-affari-lavorando-sulla-tavoletta-del-futuro-selezionare-sul-display-virtuale-bloccare-138964572.html

Business, tecnologia Internet e il concetto di rete. Giovane uomo d affari, lavorando sulla tavoletta del futuro, selezionare sul display virtuale: bloccare Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/foto-immagine-business-tecnologia-internet-e-il-concetto-di-rete-giovane-uomo-d-affari-lavorando-sulla-tavoletta-del-futuro-selezionare-sul-display-virtuale-bloccare-138964572.htmlRFJ22AMC–Business, tecnologia Internet e il concetto di rete. Giovane uomo d affari, lavorando sulla tavoletta del futuro, selezionare sul display virtuale: bloccare

Cyber security, protezione del computer, codifica e concetto di crittografia con chiave digitale ologramma sulla CPU di lavoro in background. Avveniristico circuito stampato Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/cyber-security-protezione-del-computer-codifica-e-concetto-di-crittografia-con-chiave-digitale-ologramma-sulla-cpu-di-lavoro-in-background-avveniristico-circuito-stampato-image248406521.html

Cyber security, protezione del computer, codifica e concetto di crittografia con chiave digitale ologramma sulla CPU di lavoro in background. Avveniristico circuito stampato Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/cyber-security-protezione-del-computer-codifica-e-concetto-di-crittografia-con-chiave-digitale-ologramma-sulla-cpu-di-lavoro-in-background-avveniristico-circuito-stampato-image248406521.htmlRFTC3W1D–Cyber security, protezione del computer, codifica e concetto di crittografia con chiave digitale ologramma sulla CPU di lavoro in background. Avveniristico circuito stampato

Ostersund, Svezia - Agosto 9 2022: Il sito Web di Stripe sullo schermo di un computer. Stripe, Inc. È una società di servizi finanziari e software irlandese-americana Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/ostersund-svezia-agosto-9-2022-il-sito-web-di-stripe-sullo-schermo-di-un-computer-stripe-inc-e-una-societa-di-servizi-finanziari-e-software-irlandese-americana-image486749958.html

Ostersund, Svezia - Agosto 9 2022: Il sito Web di Stripe sullo schermo di un computer. Stripe, Inc. È una società di servizi finanziari e software irlandese-americana Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/ostersund-svezia-agosto-9-2022-il-sito-web-di-stripe-sullo-schermo-di-un-computer-stripe-inc-e-una-societa-di-servizi-finanziari-e-software-irlandese-americana-image486749958.htmlRF2K7WAF2–Ostersund, Svezia - Agosto 9 2022: Il sito Web di Stripe sullo schermo di un computer. Stripe, Inc. È una società di servizi finanziari e software irlandese-americana

RFM5MGEW–Chiave di crittografia e la relativa icona.

RFDPA1TK–La funzione Face Detection un software riconosce un volto di uomo con cappuccio nero

Fotografia - dati binari sul monitor di un computer schermo - dati, comunicazioni, la sicurezza informatica e i concetti di crittografia ecc Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/foto-immagine-fotografia-dati-binari-sul-monitor-di-un-computer-schermo-dati-comunicazioni-la-sicurezza-informatica-e-i-concetti-di-crittografia-ecc-72008921.html

Fotografia - dati binari sul monitor di un computer schermo - dati, comunicazioni, la sicurezza informatica e i concetti di crittografia ecc Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/foto-immagine-fotografia-dati-binari-sul-monitor-di-un-computer-schermo-dati-comunicazioni-la-sicurezza-informatica-e-i-concetti-di-crittografia-ecc-72008921.htmlRME54835–Fotografia - dati binari sul monitor di un computer schermo - dati, comunicazioni, la sicurezza informatica e i concetti di crittografia ecc

Concetto di password sulla sfera rotante Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/concetto-di-password-sulla-sfera-rotante-image483515482.html

Concetto di password sulla sfera rotante Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/concetto-di-password-sulla-sfera-rotante-image483515482.htmlRF2K2J0X2–Concetto di password sulla sfera rotante

Protezione dei dati con forte o crittografia di alto livello Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/protezione-dei-dati-con-forte-o-crittografia-di-alto-livello-image370927852.html

Protezione dei dati con forte o crittografia di alto livello Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/protezione-dei-dati-con-forte-o-crittografia-di-alto-livello-image370927852.htmlRF2CFD678–Protezione dei dati con forte o crittografia di alto livello

La crittografia dei dati CloseUp di blu pulsante Tastiera. 3d. Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/foto-immagine-la-crittografia-dei-dati-closeup-di-blu-pulsante-tastiera-3d-136148305.html

La crittografia dei dati CloseUp di blu pulsante Tastiera. 3d. Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/foto-immagine-la-crittografia-dei-dati-closeup-di-blu-pulsante-tastiera-3d-136148305.htmlRFHWE2FD–La crittografia dei dati CloseUp di blu pulsante Tastiera. 3d.

Immagine di lucchetto, connessioni ed elaborazione dei dati su sfondo scuro Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/immagine-di-lucchetto-connessioni-ed-elaborazione-dei-dati-su-sfondo-scuro-image607603218.html

Immagine di lucchetto, connessioni ed elaborazione dei dati su sfondo scuro Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/immagine-di-lucchetto-connessioni-ed-elaborazione-dei-dati-su-sfondo-scuro-image607603218.htmlRF2X8EM2X–Immagine di lucchetto, connessioni ed elaborazione dei dati su sfondo scuro

Crittografia Internet & codice Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/crittografia-internet-codice-image229516419.html

Crittografia Internet & codice Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/crittografia-internet-codice-image229516419.htmlRFR9BAEY–Crittografia Internet & codice

Tecnologia concetto criminale come un hacker come un cyber criminali software hacking o un hack e malware la criminalità su internet come simbolo di sicurezza online concetto. Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/tecnologia-concetto-criminale-come-un-hacker-come-un-cyber-criminali-software-hacking-o-un-hack-e-malware-la-criminalita-su-internet-come-simbolo-di-sicurezza-online-concetto-image329034713.html

Tecnologia concetto criminale come un hacker come un cyber criminali software hacking o un hack e malware la criminalità su internet come simbolo di sicurezza online concetto. Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/tecnologia-concetto-criminale-come-un-hacker-come-un-cyber-criminali-software-hacking-o-un-hack-e-malware-la-criminalita-su-internet-come-simbolo-di-sicurezza-online-concetto-image329034713.htmlRF2A38R3N–Tecnologia concetto criminale come un hacker come un cyber criminali software hacking o un hack e malware la criminalità su internet come simbolo di sicurezza online concetto.

Concetto di crittografia con chiave, rendering 3D Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/foto-immagine-concetto-di-crittografia-con-chiave-rendering-3d-123296989.html

Concetto di crittografia con chiave, rendering 3D Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/foto-immagine-concetto-di-crittografia-con-chiave-rendering-3d-123296989.htmlRFH4GJFW–Concetto di crittografia con chiave, rendering 3D

VPN - Virtual Private Network - sicurezza informatica e privacy soluzioni software per la crittografia dei dati per il business. Uno smartphone con app vpn per anon Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/vpn-virtual-private-network-sicurezza-informatica-e-privacy-soluzioni-software-per-la-crittografia-dei-dati-per-il-business-uno-smartphone-con-app-vpn-per-anon-image501781723.html

VPN - Virtual Private Network - sicurezza informatica e privacy soluzioni software per la crittografia dei dati per il business. Uno smartphone con app vpn per anon Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/vpn-virtual-private-network-sicurezza-informatica-e-privacy-soluzioni-software-per-la-crittografia-dei-dati-per-il-business-uno-smartphone-con-app-vpn-per-anon-image501781723.htmlRF2M4A3KR–VPN - Virtual Private Network - sicurezza informatica e privacy soluzioni software per la crittografia dei dati per il business. Uno smartphone con app vpn per anon

Metafora del bug del software. Grande mantis verde è su una tastiera del PC, primo piano Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/metafora-del-bug-del-software-grande-mantis-verde-e-su-una-tastiera-del-pc-primo-piano-image342560751.html

Metafora del bug del software. Grande mantis verde è su una tastiera del PC, primo piano Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/metafora-del-bug-del-software-grande-mantis-verde-e-su-una-tastiera-del-pc-primo-piano-image342560751.htmlRF2AW8YMF–Metafora del bug del software. Grande mantis verde è su una tastiera del PC, primo piano

Ingegnere IT asiatico codifica app software con script html, utilizzando la crittografia del server firewall per lo sviluppo di app web. Programmatore femmina programmazione nuova interfaccia utente su più monitor. Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/ingegnere-it-asiatico-codifica-app-software-con-script-html-utilizzando-la-crittografia-del-server-firewall-per-lo-sviluppo-di-app-web-programmatore-femmina-programmazione-nuova-interfaccia-utente-su-piu-monitor-image481361804.html

Ingegnere IT asiatico codifica app software con script html, utilizzando la crittografia del server firewall per lo sviluppo di app web. Programmatore femmina programmazione nuova interfaccia utente su più monitor. Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/ingegnere-it-asiatico-codifica-app-software-con-script-html-utilizzando-la-crittografia-del-server-firewall-per-lo-sviluppo-di-app-web-programmatore-femmina-programmazione-nuova-interfaccia-utente-su-piu-monitor-image481361804.htmlRF2JY3WW0–Ingegnere IT asiatico codifica app software con script html, utilizzando la crittografia del server firewall per lo sviluppo di app web. Programmatore femmina programmazione nuova interfaccia utente su più monitor.

Il software di protezione del design. Software internet, tecnologia di sicurezza, protezione web, protezione dati, computer di rete sicura. Vect Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/foto-immagine-il-software-di-protezione-del-design-software-internet-tecnologia-di-sicurezza-protezione-web-protezione-dati-computer-di-rete-sicura-vect-98923426.html

Il software di protezione del design. Software internet, tecnologia di sicurezza, protezione web, protezione dati, computer di rete sicura. Vect Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/foto-immagine-il-software-di-protezione-del-design-software-internet-tecnologia-di-sicurezza-protezione-web-protezione-dati-computer-di-rete-sicura-vect-98923426.htmlRFFMX9RE–Il software di protezione del design. Software internet, tecnologia di sicurezza, protezione web, protezione dati, computer di rete sicura. Vect

La crittografia, powered by PGP Symantec sul sito Web di Dell Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/la-crittografia-powered-by-pgp-symantec-sul-sito-web-di-dell-image259921566.html

La crittografia, powered by PGP Symantec sul sito Web di Dell Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/la-crittografia-powered-by-pgp-symantec-sul-sito-web-di-dell-image259921566.htmlRMW2TCH2–La crittografia, powered by PGP Symantec sul sito Web di Dell

Le informazioni di crittografia. Codice binario su sfondo blu. Grande algoritmo dati concetto astratto. Illustrazione Vettoriale Illustrazione Vettorialehttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/le-informazioni-di-crittografia-codice-binario-su-sfondo-blu-grande-algoritmo-dati-concetto-astratto-illustrazione-vettoriale-image177757360.html

Le informazioni di crittografia. Codice binario su sfondo blu. Grande algoritmo dati concetto astratto. Illustrazione Vettoriale Illustrazione Vettorialehttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/le-informazioni-di-crittografia-codice-binario-su-sfondo-blu-grande-algoritmo-dati-concetto-astratto-illustrazione-vettoriale-image177757360.htmlRFM95F94–Le informazioni di crittografia. Codice binario su sfondo blu. Grande algoritmo dati concetto astratto. Illustrazione Vettoriale

Business, tecnologia Internet e il concetto di rete. Giovane uomo d affari, lavorando sulla tavoletta del futuro, selezionare sul display virtuale: Dati spiagg Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/foto-immagine-business-tecnologia-internet-e-il-concetto-di-rete-giovane-uomo-d-affari-lavorando-sulla-tavoletta-del-futuro-selezionare-sul-display-virtuale-dati-spiagg-138964601.html

Business, tecnologia Internet e il concetto di rete. Giovane uomo d affari, lavorando sulla tavoletta del futuro, selezionare sul display virtuale: Dati spiagg Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/foto-immagine-business-tecnologia-internet-e-il-concetto-di-rete-giovane-uomo-d-affari-lavorando-sulla-tavoletta-del-futuro-selezionare-sul-display-virtuale-dati-spiagg-138964601.htmlRFJ22AND–Business, tecnologia Internet e il concetto di rete. Giovane uomo d affari, lavorando sulla tavoletta del futuro, selezionare sul display virtuale: Dati spiagg

Cyber security, protezione del computer, codifica e concetto di crittografia con chiave digitale ologramma sulla CPU di lavoro in background. Avveniristico circuito stampato Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/cyber-security-protezione-del-computer-codifica-e-concetto-di-crittografia-con-chiave-digitale-ologramma-sulla-cpu-di-lavoro-in-background-avveniristico-circuito-stampato-image248406515.html

Cyber security, protezione del computer, codifica e concetto di crittografia con chiave digitale ologramma sulla CPU di lavoro in background. Avveniristico circuito stampato Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/cyber-security-protezione-del-computer-codifica-e-concetto-di-crittografia-con-chiave-digitale-ologramma-sulla-cpu-di-lavoro-in-background-avveniristico-circuito-stampato-image248406515.htmlRFTC3W17–Cyber security, protezione del computer, codifica e concetto di crittografia con chiave digitale ologramma sulla CPU di lavoro in background. Avveniristico circuito stampato

Monitor del computer e la visualizzazione della tastiera Symantec Endpoint Encryption nella schermata di login Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/foto-immagine-monitor-del-computer-e-la-visualizzazione-della-tastiera-symantec-endpoint-encryption-nella-schermata-di-login-22370671.html

Monitor del computer e la visualizzazione della tastiera Symantec Endpoint Encryption nella schermata di login Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/foto-immagine-monitor-del-computer-e-la-visualizzazione-della-tastiera-symantec-endpoint-encryption-nella-schermata-di-login-22370671.htmlRMB8B20F–Monitor del computer e la visualizzazione della tastiera Symantec Endpoint Encryption nella schermata di login

Il codice sorgente del software di ripresa macro. Il codice di programmazione lo sfondo sullo schermo del computer Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/il-codice-sorgente-del-software-di-ripresa-macro-il-codice-di-programmazione-lo-sfondo-sullo-schermo-del-computer-image242411296.html

Il codice sorgente del software di ripresa macro. Il codice di programmazione lo sfondo sullo schermo del computer Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/il-codice-sorgente-del-software-di-ripresa-macro-il-codice-di-programmazione-lo-sfondo-sullo-schermo-del-computer-image242411296.htmlRFT2AP28–Il codice sorgente del software di ripresa macro. Il codice di programmazione lo sfondo sullo schermo del computer

Il vettore di codice binario con sfondo evidenziare un elemento importante, errore vulnerabilità software. Grande dati e programmazione hacking, decrittografia Illustrazione Vettorialehttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/il-vettore-di-codice-binario-con-sfondo-evidenziare-un-elemento-importante-errore-vulnerabilita-software-grande-dati-e-programmazione-hacking-decrittografia-image332400914.html

Il vettore di codice binario con sfondo evidenziare un elemento importante, errore vulnerabilità software. Grande dati e programmazione hacking, decrittografia Illustrazione Vettorialehttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/il-vettore-di-codice-binario-con-sfondo-evidenziare-un-elemento-importante-errore-vulnerabilita-software-grande-dati-e-programmazione-hacking-decrittografia-image332400914.htmlRF2A8P4N6–Il vettore di codice binario con sfondo evidenziare un elemento importante, errore vulnerabilità software. Grande dati e programmazione hacking, decrittografia

RF2YGNA8Y–Concetto di illustrazione vettoriale delle icone Web del banner di sicurezza di rete con icone di rete , sicurezza, infrastruttura, database, attacco, e al sicuro

Guida attraverso il tunnel dati password Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/guida-attraverso-il-tunnel-dati-password-image483515489.html

Guida attraverso il tunnel dati password Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/guida-attraverso-il-tunnel-dati-password-image483515489.htmlRF2K2J0X9–Guida attraverso il tunnel dati password

Protezione dei dati con forte o crittografia di alto livello Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/protezione-dei-dati-con-forte-o-crittografia-di-alto-livello-image260759492.html

Protezione dei dati con forte o crittografia di alto livello Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/protezione-dei-dati-con-forte-o-crittografia-di-alto-livello-image260759492.htmlRFW46HB0–Protezione dei dati con forte o crittografia di alto livello

La tecnologia software sulla lavagna. Il rendering 3D. Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/foto-immagine-la-tecnologia-software-sulla-lavagna-il-rendering-3d-135734936.html

La tecnologia software sulla lavagna. Il rendering 3D. Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/foto-immagine-la-tecnologia-software-sulla-lavagna-il-rendering-3d-135734936.htmlRFHTR788–La tecnologia software sulla lavagna. Il rendering 3D.

RF2X8EWBC–Immagine dell'icona del lucchetto di sicurezza sull'elaborazione dei dati del mercato azionario su sfondo blu

Crittografia Internet & codice Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/crittografia-internet-codice-image229465930.html

Crittografia Internet & codice Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/crittografia-internet-codice-image229465930.htmlRFR9923P–Crittografia Internet & codice

Concetto di un hacker come un cyber criminali software hacking o un hack e tecnologie antimalware di simbolo della criminalità e computer virus distruggere dati. Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/concetto-di-un-hacker-come-un-cyber-criminali-software-hacking-o-un-hack-e-tecnologie-antimalware-di-simbolo-della-criminalita-e-computer-virus-distruggere-dati-image329029597.html

Concetto di un hacker come un cyber criminali software hacking o un hack e tecnologie antimalware di simbolo della criminalità e computer virus distruggere dati. Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/concetto-di-un-hacker-come-un-cyber-criminali-software-hacking-o-un-hack-e-tecnologie-antimalware-di-simbolo-della-criminalita-e-computer-virus-distruggere-dati-image329029597.htmlRF2A38GH1–Concetto di un hacker come un cyber criminali software hacking o un hack e tecnologie antimalware di simbolo della criminalità e computer virus distruggere dati.

Messaggio della schermata di errore del computer impostato su schermo nero con distorsione dei caratteri e pulsante interattivo Illustrazione Vettorialehttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/messaggio-della-schermata-di-errore-del-computer-impostato-su-schermo-nero-con-distorsione-dei-caratteri-e-pulsante-interattivo-image623994904.html

Messaggio della schermata di errore del computer impostato su schermo nero con distorsione dei caratteri e pulsante interattivo Illustrazione Vettorialehttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/messaggio-della-schermata-di-errore-del-computer-impostato-su-schermo-nero-con-distorsione-dei-caratteri-e-pulsante-interattivo-image623994904.htmlRF2Y75BT8–Messaggio della schermata di errore del computer impostato su schermo nero con distorsione dei caratteri e pulsante interattivo

Sito Web di Trend Micro, azienda di sicurezza informatica che offre soluzioni di sicurezza per proteggere individui e aziende dalle minacce online, visto in iPhone Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/sito-web-di-trend-micro-azienda-di-sicurezza-informatica-che-offre-soluzioni-di-sicurezza-per-proteggere-individui-e-aziende-dalle-minacce-online-visto-in-iphone-image618471687.html

Sito Web di Trend Micro, azienda di sicurezza informatica che offre soluzioni di sicurezza per proteggere individui e aziende dalle minacce online, visto in iPhone Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/sito-web-di-trend-micro-azienda-di-sicurezza-informatica-che-offre-soluzioni-di-sicurezza-per-proteggere-individui-e-aziende-dalle-minacce-online-visto-in-iphone-image618471687.htmlRF2XX5PXF–Sito Web di Trend Micro, azienda di sicurezza informatica che offre soluzioni di sicurezza per proteggere individui e aziende dalle minacce online, visto in iPhone

Bug Software metafora, verde mantis seduto sulla tastiera del notebook Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/bug-software-metafora-verde-mantis-seduto-sulla-tastiera-del-notebook-image238832000.html

Bug Software metafora, verde mantis seduto sulla tastiera del notebook Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/bug-software-metafora-verde-mantis-seduto-sulla-tastiera-del-notebook-image238832000.htmlRFRTFMJ8–Bug Software metafora, verde mantis seduto sulla tastiera del notebook

Software di codifica per programmatori asiatici con script html, che utilizza la crittografia del server firewall per lo sviluppo di applicazioni web. Programmatore femmina programmazione nuova interfaccia utente su più monitor. Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/software-di-codifica-per-programmatori-asiatici-con-script-html-che-utilizza-la-crittografia-del-server-firewall-per-lo-sviluppo-di-applicazioni-web-programmatore-femmina-programmazione-nuova-interfaccia-utente-su-piu-monitor-image479221018.html

Software di codifica per programmatori asiatici con script html, che utilizza la crittografia del server firewall per lo sviluppo di applicazioni web. Programmatore femmina programmazione nuova interfaccia utente su più monitor. Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/software-di-codifica-per-programmatori-asiatici-con-script-html-che-utilizza-la-crittografia-del-server-firewall-per-lo-sviluppo-di-applicazioni-web-programmatore-femmina-programmazione-nuova-interfaccia-utente-su-piu-monitor-image479221018.htmlRF2JRJB8A–Software di codifica per programmatori asiatici con script html, che utilizza la crittografia del server firewall per lo sviluppo di applicazioni web. Programmatore femmina programmazione nuova interfaccia utente su più monitor.

OSTRAVA, CZECHIA - 27 LUGLIO 2024: App store con Signal Secure mobile Messenger app da installare Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/ostrava-czechia-27-luglio-2024-app-store-con-signal-secure-mobile-messenger-app-da-installare-image625311884.html

OSTRAVA, CZECHIA - 27 LUGLIO 2024: App store con Signal Secure mobile Messenger app da installare Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/ostrava-czechia-27-luglio-2024-app-store-con-signal-secure-mobile-messenger-app-da-installare-image625311884.htmlRF2Y99BK8–OSTRAVA, CZECHIA - 27 LUGLIO 2024: App store con Signal Secure mobile Messenger app da installare

Concetto di illustrazione della sicurezza informatica. Muro di parole sulla tecnologia di sicurezza. Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/concetto-di-illustrazione-della-sicurezza-informatica-muro-di-parole-sulla-tecnologia-di-sicurezza-image501721648.html

Concetto di illustrazione della sicurezza informatica. Muro di parole sulla tecnologia di sicurezza. Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/concetto-di-illustrazione-della-sicurezza-informatica-muro-di-parole-sulla-tecnologia-di-sicurezza-image501721648.htmlRF2M47B28–Concetto di illustrazione della sicurezza informatica. Muro di parole sulla tecnologia di sicurezza.

Le informazioni di crittografia. Codice binario su sfondo blu. Casuale di numeri binari. Firewall concetto astratto. Illustrazione Vettoriale Illustrazione Vettorialehttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/le-informazioni-di-crittografia-codice-binario-su-sfondo-blu-casuale-di-numeri-binari-firewall-concetto-astratto-illustrazione-vettoriale-image177757375.html

Le informazioni di crittografia. Codice binario su sfondo blu. Casuale di numeri binari. Firewall concetto astratto. Illustrazione Vettoriale Illustrazione Vettorialehttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/le-informazioni-di-crittografia-codice-binario-su-sfondo-blu-casuale-di-numeri-binari-firewall-concetto-astratto-illustrazione-vettoriale-image177757375.htmlRFM95F9K–Le informazioni di crittografia. Codice binario su sfondo blu. Casuale di numeri binari. Firewall concetto astratto. Illustrazione Vettoriale

Business, tecnologia Internet e il concetto di rete. Giovane uomo d affari, lavorando sulla tavoletta del futuro, selezionare sul display virtuale: Personal P Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/foto-immagine-business-tecnologia-internet-e-il-concetto-di-rete-giovane-uomo-d-affari-lavorando-sulla-tavoletta-del-futuro-selezionare-sul-display-virtuale-personal-p-138964620.html

Business, tecnologia Internet e il concetto di rete. Giovane uomo d affari, lavorando sulla tavoletta del futuro, selezionare sul display virtuale: Personal P Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/foto-immagine-business-tecnologia-internet-e-il-concetto-di-rete-giovane-uomo-d-affari-lavorando-sulla-tavoletta-del-futuro-selezionare-sul-display-virtuale-personal-p-138964620.htmlRFJ22AP4–Business, tecnologia Internet e il concetto di rete. Giovane uomo d affari, lavorando sulla tavoletta del futuro, selezionare sul display virtuale: Personal P

Cyber security, protezione del computer, codifica e concetto di crittografia con chiave digitale ologramma sulla CPU di lavoro in background. Avveniristico circuito stampato Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/cyber-security-protezione-del-computer-codifica-e-concetto-di-crittografia-con-chiave-digitale-ologramma-sulla-cpu-di-lavoro-in-background-avveniristico-circuito-stampato-image248406499.html

Cyber security, protezione del computer, codifica e concetto di crittografia con chiave digitale ologramma sulla CPU di lavoro in background. Avveniristico circuito stampato Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/cyber-security-protezione-del-computer-codifica-e-concetto-di-crittografia-con-chiave-digitale-ologramma-sulla-cpu-di-lavoro-in-background-avveniristico-circuito-stampato-image248406499.htmlRFTC3W0K–Cyber security, protezione del computer, codifica e concetto di crittografia con chiave digitale ologramma sulla CPU di lavoro in background. Avveniristico circuito stampato

Concetto di sicurezza informatica o sicurezza dei dati utilizzando un lucchetto metallico con un dispositivo di archiviazione dati e un notebook in background Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/concetto-di-sicurezza-informatica-o-sicurezza-dei-dati-utilizzando-un-lucchetto-metallico-con-un-dispositivo-di-archiviazione-dati-e-un-notebook-in-background-image462368558.html

Concetto di sicurezza informatica o sicurezza dei dati utilizzando un lucchetto metallico con un dispositivo di archiviazione dati e un notebook in background Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/concetto-di-sicurezza-informatica-o-sicurezza-dei-dati-utilizzando-un-lucchetto-metallico-con-un-dispositivo-di-archiviazione-dati-e-un-notebook-in-background-image462368558.htmlRF2HT6KPP–Concetto di sicurezza informatica o sicurezza dei dati utilizzando un lucchetto metallico con un dispositivo di archiviazione dati e un notebook in background

Il codice sorgente del software di ripresa macro. Il codice di programmazione lo sfondo sullo schermo del computer Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/il-codice-sorgente-del-software-di-ripresa-macro-il-codice-di-programmazione-lo-sfondo-sullo-schermo-del-computer-image242411301.html

Il codice sorgente del software di ripresa macro. Il codice di programmazione lo sfondo sullo schermo del computer Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/il-codice-sorgente-del-software-di-ripresa-macro-il-codice-di-programmazione-lo-sfondo-sullo-schermo-del-computer-image242411301.htmlRFT2AP2D–Il codice sorgente del software di ripresa macro. Il codice di programmazione lo sfondo sullo schermo del computer

Il vettore di codice binario con sfondo evidenziare un elemento importante, errore vulnerabilità software. Grande dati e programmazione hacking, decrittografia Illustrazione Vettorialehttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/il-vettore-di-codice-binario-con-sfondo-evidenziare-un-elemento-importante-errore-vulnerabilita-software-grande-dati-e-programmazione-hacking-decrittografia-image332454568.html

Il vettore di codice binario con sfondo evidenziare un elemento importante, errore vulnerabilità software. Grande dati e programmazione hacking, decrittografia Illustrazione Vettorialehttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/il-vettore-di-codice-binario-con-sfondo-evidenziare-un-elemento-importante-errore-vulnerabilita-software-grande-dati-e-programmazione-hacking-decrittografia-image332454568.htmlRF2A8TH5C–Il vettore di codice binario con sfondo evidenziare un elemento importante, errore vulnerabilità software. Grande dati e programmazione hacking, decrittografia

Trail di sangue che esce da un cavo internet, cyber concetto creativo crimine, fuoco selettivo Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/trail-di-sangue-che-esce-da-un-cavo-internet-cyber-concetto-creativo-crimine-fuoco-selettivo-image444758703.html

Trail di sangue che esce da un cavo internet, cyber concetto creativo crimine, fuoco selettivo Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/trail-di-sangue-che-esce-da-un-cavo-internet-cyber-concetto-creativo-crimine-fuoco-selettivo-image444758703.htmlRF2GRGE7B–Trail di sangue che esce da un cavo internet, cyber concetto creativo crimine, fuoco selettivo

Concetto di sicurezza Siber sulla sfera rotante Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/concetto-di-sicurezza-siber-sulla-sfera-rotante-image483515560.html

Concetto di sicurezza Siber sulla sfera rotante Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/concetto-di-sicurezza-siber-sulla-sfera-rotante-image483515560.htmlRF2K2J10T–Concetto di sicurezza Siber sulla sfera rotante

Protezione dei dati con forte o crittografia di alto livello Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/protezione-dei-dati-con-forte-o-crittografia-di-alto-livello-image247426504.html

Protezione dei dati con forte o crittografia di alto livello Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/protezione-dei-dati-con-forte-o-crittografia-di-alto-livello-image247426504.htmlRFTAF70T–Protezione dei dati con forte o crittografia di alto livello

La tecnologia software - iscrizione sul puntatore blu. 3D. Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/foto-immagine-la-tecnologia-software-iscrizione-sul-puntatore-blu-3d-135875365.html

La tecnologia software - iscrizione sul puntatore blu. 3D. Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/foto-immagine-la-tecnologia-software-iscrizione-sul-puntatore-blu-3d-135875365.htmlRFHW1JBH–La tecnologia software - iscrizione sul puntatore blu. 3D.

Immagine del codice qr sull'interfaccia digitale, copia spazio Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/immagine-del-codice-qr-sull-interfaccia-digitale-copia-spazio-image608978328.html

Immagine del codice qr sull'interfaccia digitale, copia spazio Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/immagine-del-codice-qr-sull-interfaccia-digitale-copia-spazio-image608978328.htmlRF2XANA20–Immagine del codice qr sull'interfaccia digitale, copia spazio

Crittografia Internet & codice Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/crittografia-internet-codice-image229516450.html

Crittografia Internet & codice Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/crittografia-internet-codice-image229516450.htmlRFR9BAG2–Crittografia Internet & codice

Personale di sicurezza online e la crittografia delle password il trasferimento dei dati come un internet tecnologia sicura di informazioni private al buio il trasferimento del nastro. Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/personale-di-sicurezza-online-e-la-crittografia-delle-password-il-trasferimento-dei-dati-come-un-internet-tecnologia-sicura-di-informazioni-private-al-buio-il-trasferimento-del-nastro-image241318987.html

Personale di sicurezza online e la crittografia delle password il trasferimento dei dati come un internet tecnologia sicura di informazioni private al buio il trasferimento del nastro. Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/personale-di-sicurezza-online-e-la-crittografia-delle-password-il-trasferimento-dei-dati-come-un-internet-tecnologia-sicura-di-informazioni-private-al-buio-il-trasferimento-del-nastro-image241318987.htmlRFT0H0R7–Personale di sicurezza online e la crittografia delle password il trasferimento dei dati come un internet tecnologia sicura di informazioni private al buio il trasferimento del nastro.

Un computer portatile con un lucchetto e uno scudo come segno per un pc protetto da firewall, antivirus o antispyware Illustrazione Vettorialehttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/un-computer-portatile-con-un-lucchetto-e-uno-scudo-come-segno-per-un-pc-protetto-da-firewall-antivirus-o-antispyware-image430876674.html

Un computer portatile con un lucchetto e uno scudo come segno per un pc protetto da firewall, antivirus o antispyware Illustrazione Vettorialehttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/un-computer-portatile-con-un-lucchetto-e-uno-scudo-come-segno-per-un-pc-protetto-da-firewall-antivirus-o-antispyware-image430876674.htmlRF2G103GJ–Un computer portatile con un lucchetto e uno scudo come segno per un pc protetto da firewall, antivirus o antispyware

Vancouver, CANADA - 21 agosto 2024 : sito Web di Trend Micro, un'azienda globale di cybersecurity che offre soluzioni di sicurezza per proteggere gli individui e i bus Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/vancouver-canada-21-agosto-2024-sito-web-di-trend-micro-un-azienda-globale-di-cybersecurity-che-offre-soluzioni-di-sicurezza-per-proteggere-gli-individui-e-i-bus-image618471743.html

Vancouver, CANADA - 21 agosto 2024 : sito Web di Trend Micro, un'azienda globale di cybersecurity che offre soluzioni di sicurezza per proteggere gli individui e i bus Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/vancouver-canada-21-agosto-2024-sito-web-di-trend-micro-un-azienda-globale-di-cybersecurity-che-offre-soluzioni-di-sicurezza-per-proteggere-gli-individui-e-i-bus-image618471743.htmlRF2XX5R0F–Vancouver, CANADA - 21 agosto 2024 : sito Web di Trend Micro, un'azienda globale di cybersecurity che offre soluzioni di sicurezza per proteggere gli individui e i bus