Squadra di protezione informatica Immagini Stock

(5,368)Filtri rapidi:

Squadra di protezione informatica Immagini Stock

RF2X12PR3–Immagine di testo sulla sicurezza informatica, codice a barre, icona sostenibile, discussione tra colleghi diversi su notebook

Didascalia di testo che presenta un attacco DDoS. L'autore di foto concettuali cerca di rendere le risorse di rete non disponibili membri del team che guardano a Whiteboard Brainstorming New Solutions. Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/didascalia-di-testo-che-presenta-un-attacco-ddos-l-autore-di-foto-concettuali-cerca-di-rendere-le-risorse-di-rete-non-disponibili-membri-del-team-che-guardano-a-whiteboard-brainstorming-new-solutions-image483667935.html

Didascalia di testo che presenta un attacco DDoS. L'autore di foto concettuali cerca di rendere le risorse di rete non disponibili membri del team che guardano a Whiteboard Brainstorming New Solutions. Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/didascalia-di-testo-che-presenta-un-attacco-ddos-l-autore-di-foto-concettuali-cerca-di-rendere-le-risorse-di-rete-non-disponibili-membri-del-team-che-guardano-a-whiteboard-brainstorming-new-solutions-image483667935.htmlRF2K2TYAR–Didascalia di testo che presenta un attacco DDoS. L'autore di foto concettuali cerca di rendere le risorse di rete non disponibili membri del team che guardano a Whiteboard Brainstorming New Solutions.

Segnaposto come programmare. Vetrina aziendale istruzioni per la conoscenza della tecnologia di programmazione informatica arrampicata del team aziendale con frecce intorno e messaggio importante sopra. Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/segnaposto-come-programmare-vetrina-aziendale-istruzioni-per-la-conoscenza-della-tecnologia-di-programmazione-informatica-arrampicata-del-team-aziendale-con-frecce-intorno-e-messaggio-importante-sopra-image547964825.html

Segnaposto come programmare. Vetrina aziendale istruzioni per la conoscenza della tecnologia di programmazione informatica arrampicata del team aziendale con frecce intorno e messaggio importante sopra. Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/segnaposto-come-programmare-vetrina-aziendale-istruzioni-per-la-conoscenza-della-tecnologia-di-programmazione-informatica-arrampicata-del-team-aziendale-con-frecce-intorno-e-messaggio-importante-sopra-image547964825.htmlRF2PRDXM9–Segnaposto come programmare. Vetrina aziendale istruzioni per la conoscenza della tecnologia di programmazione informatica arrampicata del team aziendale con frecce intorno e messaggio importante sopra.

Professioanl programmatori che lavorano insieme Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/foto-immagine-professioanl-programmatori-che-lavorano-insieme-174508759.html

Professioanl programmatori che lavorano insieme Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/foto-immagine-professioanl-programmatori-che-lavorano-insieme-174508759.htmlRFM3WFKK–Professioanl programmatori che lavorano insieme

Lo sviluppo di programmazione e tecnologie di codifica. Sito web design. Programmatore pagine lavora in un software di sviluppare società office. Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/lo-sviluppo-di-programmazione-e-tecnologie-di-codifica-sito-web-design-programmatore-pagine-lavora-in-un-software-di-sviluppare-societa-office-image342774852.html

Lo sviluppo di programmazione e tecnologie di codifica. Sito web design. Programmatore pagine lavora in un software di sviluppare società office. Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/lo-sviluppo-di-programmazione-e-tecnologie-di-codifica-sito-web-design-programmatore-pagine-lavora-in-un-software-di-sviluppare-societa-office-image342774852.htmlRF2AWJMR0–Lo sviluppo di programmazione e tecnologie di codifica. Sito web design. Programmatore pagine lavora in un software di sviluppare società office.

Protezione delle informazioni. Controllo accesso. Tecnologia digitale, connessione internet. Software di archiviazione e controllo dell'accesso. Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/protezione-delle-informazioni-controllo-accesso-tecnologia-digitale-connessione-internet-software-di-archiviazione-e-controllo-dell-accesso-image471365602.html

Protezione delle informazioni. Controllo accesso. Tecnologia digitale, connessione internet. Software di archiviazione e controllo dell'accesso. Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/protezione-delle-informazioni-controllo-accesso-tecnologia-digitale-connessione-internet-software-di-archiviazione-e-controllo-dell-accesso-image471365602.htmlRF2JATFHP–Protezione delle informazioni. Controllo accesso. Tecnologia digitale, connessione internet. Software di archiviazione e controllo dell'accesso.

Non passerete senza una password. Foto della pagina di accesso di un sito web - TUTTO il design su questa immagine è creato da zero da Yuri Arcurs team di Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/non-passerete-senza-una-password-foto-della-pagina-di-accesso-di-un-sito-web-tutto-il-design-su-questa-immagine-e-creato-da-zero-da-yuri-arcurs-team-di-image467296702.html

Non passerete senza una password. Foto della pagina di accesso di un sito web - TUTTO il design su questa immagine è creato da zero da Yuri Arcurs team di Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/non-passerete-senza-una-password-foto-della-pagina-di-accesso-di-un-sito-web-tutto-il-design-su-questa-immagine-e-creato-da-zero-da-yuri-arcurs-team-di-image467296702.htmlRF2J475KX–Non passerete senza una password. Foto della pagina di accesso di un sito web - TUTTO il design su questa immagine è creato da zero da Yuri Arcurs team di

Fotografia di figura giocattolo delle persone in miniatura. Concetto di strategia di protezione. Un ufficiale di sicurezza in piedi sopra il mucchio di pezzi di seghetto alternativo bianco. Isolato sul retro grigio Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/fotografia-di-figura-giocattolo-delle-persone-in-miniatura-concetto-di-strategia-di-protezione-un-ufficiale-di-sicurezza-in-piedi-sopra-il-mucchio-di-pezzi-di-seghetto-alternativo-bianco-isolato-sul-retro-grigio-image486268809.html

Fotografia di figura giocattolo delle persone in miniatura. Concetto di strategia di protezione. Un ufficiale di sicurezza in piedi sopra il mucchio di pezzi di seghetto alternativo bianco. Isolato sul retro grigio Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/fotografia-di-figura-giocattolo-delle-persone-in-miniatura-concetto-di-strategia-di-protezione-un-ufficiale-di-sicurezza-in-piedi-sopra-il-mucchio-di-pezzi-di-seghetto-alternativo-bianco-isolato-sul-retro-grigio-image486268809.htmlRF2K73CR5–Fotografia di figura giocattolo delle persone in miniatura. Concetto di strategia di protezione. Un ufficiale di sicurezza in piedi sopra il mucchio di pezzi di seghetto alternativo bianco. Isolato sul retro grigio

Il PILR. Protezione dei dati il Regolamento con Cyber security e privacy schema virtuale.riunioni di team aziendali. Foto di investitore professionale nuovo lavoro comput Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/il-pilr-protezione-dei-dati-il-regolamento-con-cyber-security-e-privacy-schema-virtuale-riunioni-di-team-aziendali-foto-di-investitore-professionale-nuovo-lavoro-comput-image218418581.html

Il PILR. Protezione dei dati il Regolamento con Cyber security e privacy schema virtuale.riunioni di team aziendali. Foto di investitore professionale nuovo lavoro comput Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/il-pilr-protezione-dei-dati-il-regolamento-con-cyber-security-e-privacy-schema-virtuale-riunioni-di-team-aziendali-foto-di-investitore-professionale-nuovo-lavoro-comput-image218418581.htmlRFPK9R3H–Il PILR. Protezione dei dati il Regolamento con Cyber security e privacy schema virtuale.riunioni di team aziendali. Foto di investitore professionale nuovo lavoro comput

Concetto di focalizzazione sulla generazione di idee di sicurezza. Lente di ingrandimento che verifica un gruppo di dispositivi server che rappresentano la protezione di Internet da crimini informatici o teamw Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/concetto-di-focalizzazione-sulla-generazione-di-idee-di-sicurezza-lente-di-ingrandimento-che-verifica-un-gruppo-di-dispositivi-server-che-rappresentano-la-protezione-di-internet-da-crimini-informatici-o-teamw-image375401886.html

Concetto di focalizzazione sulla generazione di idee di sicurezza. Lente di ingrandimento che verifica un gruppo di dispositivi server che rappresentano la protezione di Internet da crimini informatici o teamw Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/concetto-di-focalizzazione-sulla-generazione-di-idee-di-sicurezza-lente-di-ingrandimento-che-verifica-un-gruppo-di-dispositivi-server-che-rappresentano-la-protezione-di-internet-da-crimini-informatici-o-teamw-image375401886.htmlRF2CPN0X6–Concetto di focalizzazione sulla generazione di idee di sicurezza. Lente di ingrandimento che verifica un gruppo di dispositivi server che rappresentano la protezione di Internet da crimini informatici o teamw

People Hands Holding Cyberkriminalitaet significa Cyber Crime, background isolato Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/people-hands-holding-cyberkriminalitaet-significa-cyber-crime-background-isolato-image350762565.html

People Hands Holding Cyberkriminalitaet significa Cyber Crime, background isolato Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/people-hands-holding-cyberkriminalitaet-significa-cyber-crime-background-isolato-image350762565.htmlRF2BAJH6D–People Hands Holding Cyberkriminalitaet significa Cyber Crime, background isolato

Un hacker si infiltra nella squadra. Spionaggio industriale e finanziario. Proteggete l'azienda da sabotaggi e perdite di dati. Screening del personale per l'ostile eleme Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/un-hacker-si-infiltra-nella-squadra-spionaggio-industriale-e-finanziario-proteggete-l-azienda-da-sabotaggi-e-perdite-di-dati-screening-del-personale-per-l-ostile-eleme-image613891298.html

Un hacker si infiltra nella squadra. Spionaggio industriale e finanziario. Proteggete l'azienda da sabotaggi e perdite di dati. Screening del personale per l'ostile eleme Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/un-hacker-si-infiltra-nella-squadra-spionaggio-industriale-e-finanziario-proteggete-l-azienda-da-sabotaggi-e-perdite-di-dati-screening-del-personale-per-l-ostile-eleme-image613891298.htmlRF2XJN4H6–Un hacker si infiltra nella squadra. Spionaggio industriale e finanziario. Proteggete l'azienda da sabotaggi e perdite di dati. Screening del personale per l'ostile eleme

RF2G3JP01–Un primo piano di uno sviluppatore di interfaccia utente ux e di un progettista di interfaccia utente che lavora su un'interfaccia icona mockup per un'applicazione mobile.

Lo sviluppo professionale di programmatore riunione che hanno collaborato e di brainstorming e sito web programmazione lavora in un software e tecnologia di codifica, la scrittura Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/lo-sviluppo-professionale-di-programmatore-riunione-che-hanno-collaborato-e-di-brainstorming-e-sito-web-programmazione-lavora-in-un-software-e-tecnologia-di-codifica-la-scrittura-image258531173.html

Lo sviluppo professionale di programmatore riunione che hanno collaborato e di brainstorming e sito web programmazione lavora in un software e tecnologia di codifica, la scrittura Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/lo-sviluppo-professionale-di-programmatore-riunione-che-hanno-collaborato-e-di-brainstorming-e-sito-web-programmazione-lavora-in-un-software-e-tecnologia-di-codifica-la-scrittura-image258531173.htmlRFW0H345–Lo sviluppo professionale di programmatore riunione che hanno collaborato e di brainstorming e sito web programmazione lavora in un software e tecnologia di codifica, la scrittura

Massa del volto misterioso e sconosciuto incappucciati persone con facce invisibili e uno sfondo nero Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/massa-del-volto-misterioso-e-sconosciuto-incappucciati-persone-con-facce-invisibili-e-uno-sfondo-nero-image152011693.html

Massa del volto misterioso e sconosciuto incappucciati persone con facce invisibili e uno sfondo nero Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/massa-del-volto-misterioso-e-sconosciuto-incappucciati-persone-con-facce-invisibili-e-uno-sfondo-nero-image152011693.htmlRFJR8MD1–Massa del volto misterioso e sconosciuto incappucciati persone con facce invisibili e uno sfondo nero

Una donna seduta a un tavolo con un computer portatile Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/una-donna-seduta-a-un-tavolo-con-un-computer-portatile-image431516226.html

Una donna seduta a un tavolo con un computer portatile Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/una-donna-seduta-a-un-tavolo-con-un-computer-portatile-image431516226.htmlRF2G2179P–Una donna seduta a un tavolo con un computer portatile

Il team addetto alla sicurezza guarda i monitor di sorveglianza TVCC. Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/il-team-addetto-alla-sicurezza-guarda-i-monitor-di-sorveglianza-tvcc-image472285046.html

Il team addetto alla sicurezza guarda i monitor di sorveglianza TVCC. Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/il-team-addetto-alla-sicurezza-guarda-i-monitor-di-sorveglianza-tvcc-image472285046.htmlRF2JCACB2–Il team addetto alla sicurezza guarda i monitor di sorveglianza TVCC.

Il Lt. Meagan Way ha parlato con studenti della scuola media interessati ai CORSI STEM per il suo lavoro nella Marina degli Stati Uniti all'evento Pensacola state College Science, Technology, Engineering and Math (STEM) Story Live 2022. Way è responsabile del team di protezione informatica presso il Navy Information Operations Command Pensacola. (CTN3 Raffaele E. Eberlin/rilasciato) Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/il-lt-meagan-way-ha-parlato-con-studenti-della-scuola-media-interessati-ai-corsi-stem-per-il-suo-lavoro-nella-marina-degli-stati-uniti-all-evento-pensacola-state-college-science-technology-engineering-and-math-stem-story-live-2022-way-e-responsabile-del-team-di-protezione-informatica-presso-il-navy-information-operations-command-pensacola-ctn3-raffaele-e-eberlin-rilasciato-image511767399.html

Il Lt. Meagan Way ha parlato con studenti della scuola media interessati ai CORSI STEM per il suo lavoro nella Marina degli Stati Uniti all'evento Pensacola state College Science, Technology, Engineering and Math (STEM) Story Live 2022. Way è responsabile del team di protezione informatica presso il Navy Information Operations Command Pensacola. (CTN3 Raffaele E. Eberlin/rilasciato) Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/il-lt-meagan-way-ha-parlato-con-studenti-della-scuola-media-interessati-ai-corsi-stem-per-il-suo-lavoro-nella-marina-degli-stati-uniti-all-evento-pensacola-state-college-science-technology-engineering-and-math-stem-story-live-2022-way-e-responsabile-del-team-di-protezione-informatica-presso-il-navy-information-operations-command-pensacola-ctn3-raffaele-e-eberlin-rilasciato-image511767399.htmlRM2MMH0F3–Il Lt. Meagan Way ha parlato con studenti della scuola media interessati ai CORSI STEM per il suo lavoro nella Marina degli Stati Uniti all'evento Pensacola state College Science, Technology, Engineering and Math (STEM) Story Live 2022. Way è responsabile del team di protezione informatica presso il Navy Information Operations Command Pensacola. (CTN3 Raffaele E. Eberlin/rilasciato)

Gruppo di hacker che puntano sullo schermo del computer e sul cyber terrorista femminile. Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/gruppo-di-hacker-che-puntano-sullo-schermo-del-computer-e-sul-cyber-terrorista-femminile-image352305722.html

Gruppo di hacker che puntano sullo schermo del computer e sul cyber terrorista femminile. Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/gruppo-di-hacker-che-puntano-sullo-schermo-del-computer-e-sul-cyber-terrorista-femminile-image352305722.htmlRF2BD4WF6–Gruppo di hacker che puntano sullo schermo del computer e sul cyber terrorista femminile.

RF2X12PNF–Immagine di testo sulla sicurezza informatica, icona delle impronte digitali, colleghi diversi che discutono su un notebook in ufficio

Ispirazione che mostra segno sei al sicuro. Idea aziendale libera da pericoli non prevedere danni danneggi fisicamente importanti informazioni presentate tra le mani del team aziendale. Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/ispirazione-che-mostra-segno-sei-al-sicuro-idea-aziendale-libera-da-pericoli-non-prevedere-danni-danneggi-fisicamente-importanti-informazioni-presentate-tra-le-mani-del-team-aziendale-image547874737.html

Ispirazione che mostra segno sei al sicuro. Idea aziendale libera da pericoli non prevedere danni danneggi fisicamente importanti informazioni presentate tra le mani del team aziendale. Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/ispirazione-che-mostra-segno-sei-al-sicuro-idea-aziendale-libera-da-pericoli-non-prevedere-danni-danneggi-fisicamente-importanti-informazioni-presentate-tra-le-mani-del-team-aziendale-image547874737.htmlRF2PR9RPW–Ispirazione che mostra segno sei al sicuro. Idea aziendale libera da pericoli non prevedere danni danneggi fisicamente importanti informazioni presentate tra le mani del team aziendale.

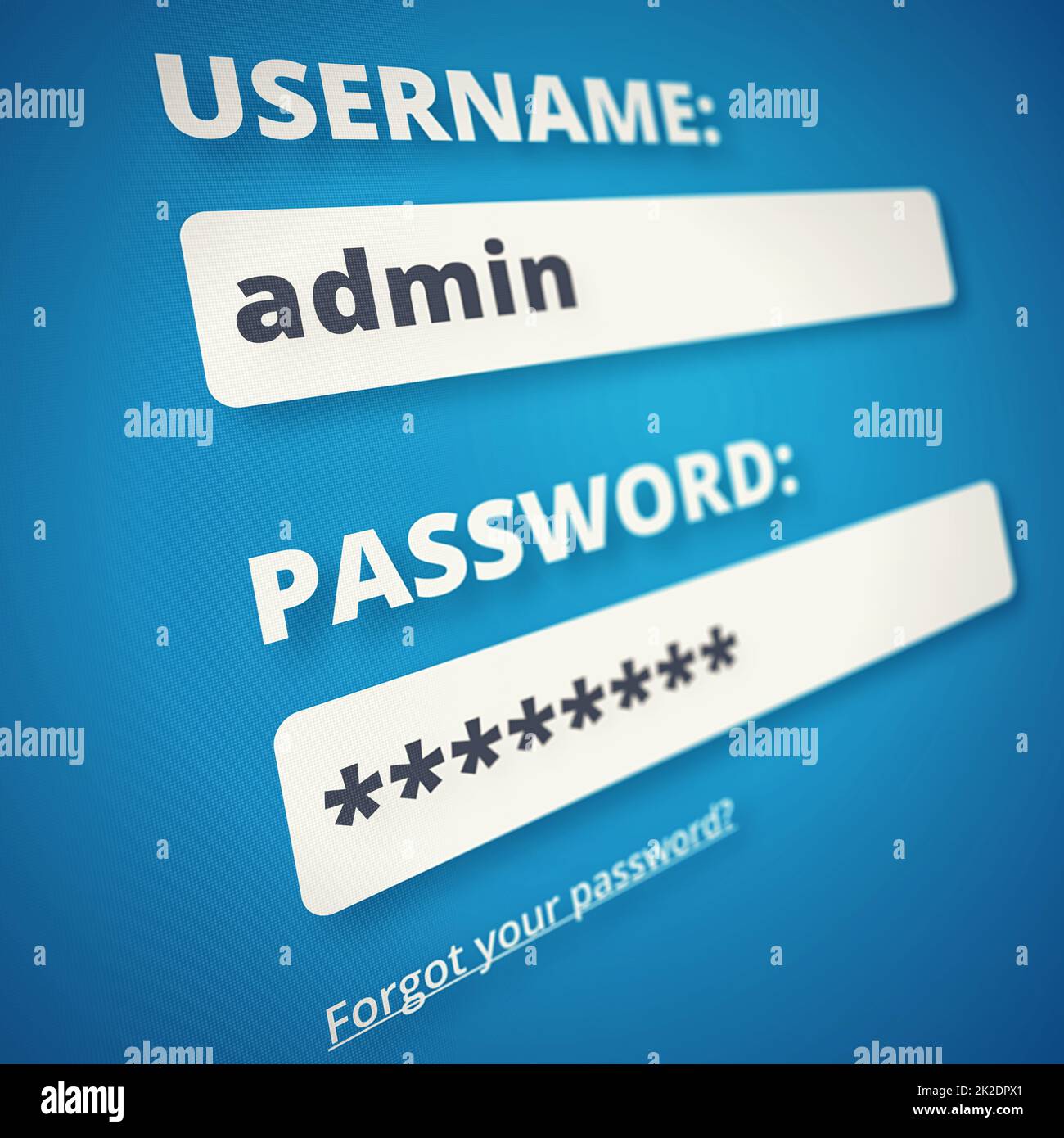

L'utente amministratore dispone di tutti i privilegi. Foto della pagina di login di un sito web - TUTTO il design di questa immagine è creato da zero dal team di professionisti Yuri Arcurs per questo particolare scatto fotografico. Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/l-utente-amministratore-dispone-di-tutti-i-privilegi-foto-della-pagina-di-login-di-un-sito-web-tutto-il-design-di-questa-immagine-e-creato-da-zero-dal-team-di-professionisti-yuri-arcurs-per-questo-particolare-scatto-fotografico-image483422969.html

L'utente amministratore dispone di tutti i privilegi. Foto della pagina di login di un sito web - TUTTO il design di questa immagine è creato da zero dal team di professionisti Yuri Arcurs per questo particolare scatto fotografico. Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/l-utente-amministratore-dispone-di-tutti-i-privilegi-foto-della-pagina-di-login-di-un-sito-web-tutto-il-design-di-questa-immagine-e-creato-da-zero-dal-team-di-professionisti-yuri-arcurs-per-questo-particolare-scatto-fotografico-image483422969.htmlRF2K2DPX1–L'utente amministratore dispone di tutti i privilegi. Foto della pagina di login di un sito web - TUTTO il design di questa immagine è creato da zero dal team di professionisti Yuri Arcurs per questo particolare scatto fotografico.

Felice gioioso team insieme permanente Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/foto-immagine-felice-gioioso-team-insieme-permanente-145163534.html

Felice gioioso team insieme permanente Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/foto-immagine-felice-gioioso-team-insieme-permanente-145163534.htmlRFJC4NFX–Felice gioioso team insieme permanente

Lo sviluppo di programmazione e tecnologie di codifica. Sito web design. Programmatore pagine lavora in un software di sviluppare società office. Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/lo-sviluppo-di-programmazione-e-tecnologie-di-codifica-sito-web-design-programmatore-pagine-lavora-in-un-software-di-sviluppare-societa-office-image342774656.html

Lo sviluppo di programmazione e tecnologie di codifica. Sito web design. Programmatore pagine lavora in un software di sviluppare società office. Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/lo-sviluppo-di-programmazione-e-tecnologie-di-codifica-sito-web-design-programmatore-pagine-lavora-in-un-software-di-sviluppare-societa-office-image342774656.htmlRF2AWJMG0–Lo sviluppo di programmazione e tecnologie di codifica. Sito web design. Programmatore pagine lavora in un software di sviluppare società office.

Protezione delle informazioni. Controllo accesso. Tecnologia digitale, connessione internet. Software di archiviazione e controllo dell'accesso. Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/protezione-delle-informazioni-controllo-accesso-tecnologia-digitale-connessione-internet-software-di-archiviazione-e-controllo-dell-accesso-image482390809.html

Protezione delle informazioni. Controllo accesso. Tecnologia digitale, connessione internet. Software di archiviazione e controllo dell'accesso. Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/protezione-delle-informazioni-controllo-accesso-tecnologia-digitale-connessione-internet-software-di-archiviazione-e-controllo-dell-accesso-image482390809.htmlRF2K0PPB5–Protezione delle informazioni. Controllo accesso. Tecnologia digitale, connessione internet. Software di archiviazione e controllo dell'accesso.

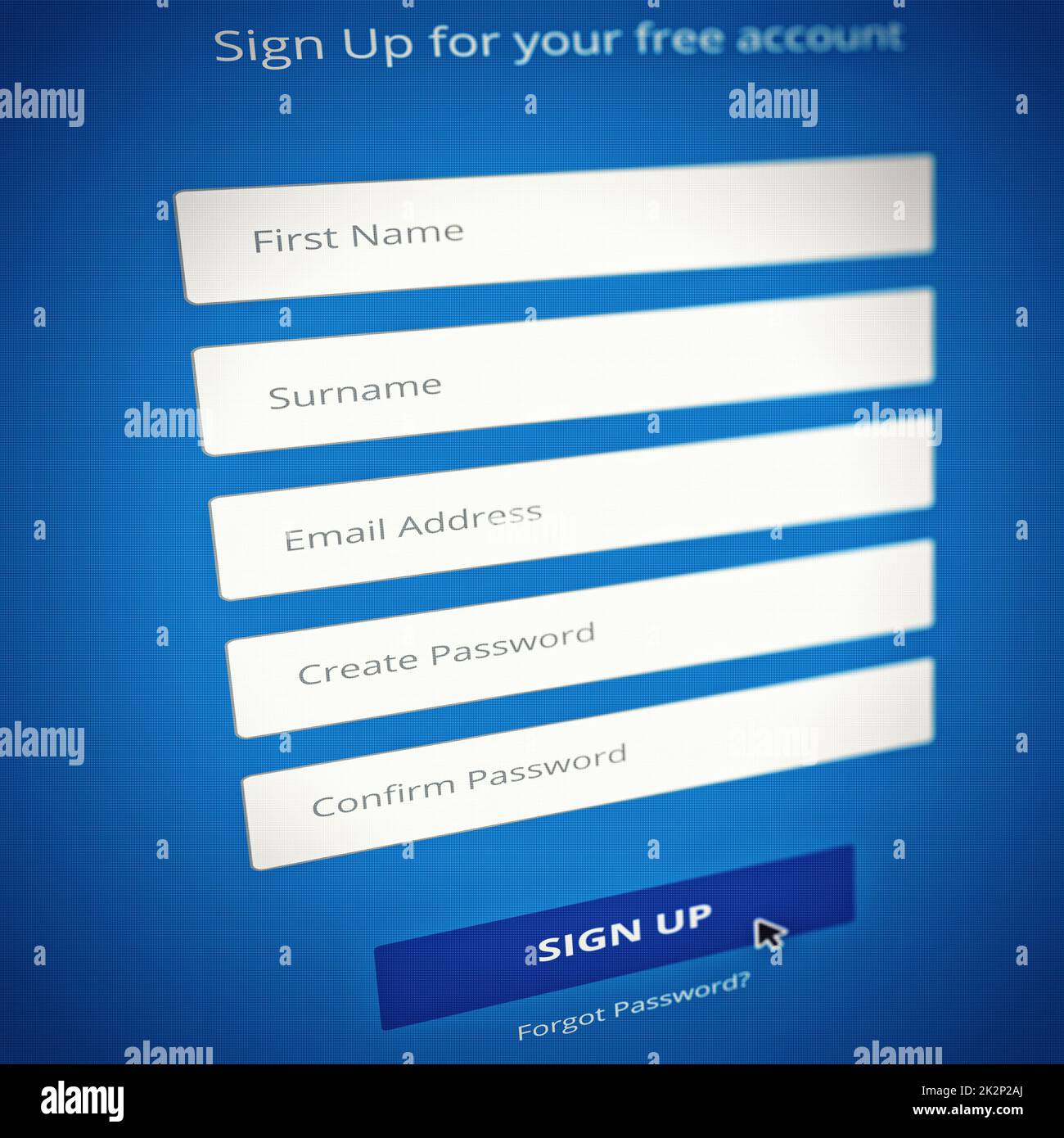

Registrati. Per favore. Immagine generata dal computer della pagina di iscrizione di un sito web - TUTTO il design su questa immagine è creato da zero dal team di Yuri Arcurs Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/registrati-per-favore-immagine-generata-dal-computer-della-pagina-di-iscrizione-di-un-sito-web-tutto-il-design-su-questa-immagine-e-creato-da-zero-dal-team-di-yuri-arcurs-image483604426.html

Registrati. Per favore. Immagine generata dal computer della pagina di iscrizione di un sito web - TUTTO il design su questa immagine è creato da zero dal team di Yuri Arcurs Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/registrati-per-favore-immagine-generata-dal-computer-della-pagina-di-iscrizione-di-un-sito-web-tutto-il-design-su-questa-immagine-e-creato-da-zero-dal-team-di-yuri-arcurs-image483604426.htmlRF2K2P2AJ–Registrati. Per favore. Immagine generata dal computer della pagina di iscrizione di un sito web - TUTTO il design su questa immagine è creato da zero dal team di Yuri Arcurs

Diversi team di imprenditori aziendali lavorano su computer e si riunano sulla logistica di Import Export. Specialisti che lavorano sui computer Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/diversi-team-di-imprenditori-aziendali-lavorano-su-computer-e-si-riunano-sulla-logistica-di-import-export-specialisti-che-lavorano-sui-computer-image383329030.html

Diversi team di imprenditori aziendali lavorano su computer e si riunano sulla logistica di Import Export. Specialisti che lavorano sui computer Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/diversi-team-di-imprenditori-aziendali-lavorano-su-computer-e-si-riunano-sulla-logistica-di-import-export-specialisti-che-lavorano-sui-computer-image383329030.htmlRF2D7J42E–Diversi team di imprenditori aziendali lavorano su computer e si riunano sulla logistica di Import Export. Specialisti che lavorano sui computer

Il PILR. Protezione dei dati il Regolamento con Cyber security e privacy schema virtuale.riunioni di team aziendali. Foto di investitore professionale nuovo lavoro comput Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/il-pilr-protezione-dei-dati-il-regolamento-con-cyber-security-e-privacy-schema-virtuale-riunioni-di-team-aziendali-foto-di-investitore-professionale-nuovo-lavoro-comput-image218409440.html

Il PILR. Protezione dei dati il Regolamento con Cyber security e privacy schema virtuale.riunioni di team aziendali. Foto di investitore professionale nuovo lavoro comput Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/il-pilr-protezione-dei-dati-il-regolamento-con-cyber-security-e-privacy-schema-virtuale-riunioni-di-team-aziendali-foto-di-investitore-professionale-nuovo-lavoro-comput-image218409440.htmlRFPK9BD4–Il PILR. Protezione dei dati il Regolamento con Cyber security e privacy schema virtuale.riunioni di team aziendali. Foto di investitore professionale nuovo lavoro comput

Hacker del successo del team hacking informazioni di identità su internet Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/hacker-del-successo-del-team-hacking-informazioni-di-identita-su-internet-image180905263.html

Hacker del successo del team hacking informazioni di identità su internet Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/hacker-del-successo-del-team-hacking-informazioni-di-identita-su-internet-image180905263.htmlRFME8XE7–Hacker del successo del team hacking informazioni di identità su internet

La gente tiene le mani di Word Cyberkriminalitaet significa crimine cibernetico, cielo blu Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/la-gente-tiene-le-mani-di-word-cyberkriminalitaet-significa-crimine-cibernetico-cielo-blu-image350201660.html

La gente tiene le mani di Word Cyberkriminalitaet significa crimine cibernetico, cielo blu Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/la-gente-tiene-le-mani-di-word-cyberkriminalitaet-significa-crimine-cibernetico-cielo-blu-image350201660.htmlRF2B9N1P4–La gente tiene le mani di Word Cyberkriminalitaet significa crimine cibernetico, cielo blu

Spionaggio industriale. Identificazione di una spia nella squadra. Minaccia alla sicurezza. Rilevamento dell'origine delle perdite di informazioni. Controllo dei nuovi dipendenti, infiltr Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/spionaggio-industriale-identificazione-di-una-spia-nella-squadra-minaccia-alla-sicurezza-rilevamento-dell-origine-delle-perdite-di-informazioni-controllo-dei-nuovi-dipendenti-infiltr-image477848155.html

Spionaggio industriale. Identificazione di una spia nella squadra. Minaccia alla sicurezza. Rilevamento dell'origine delle perdite di informazioni. Controllo dei nuovi dipendenti, infiltr Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/spionaggio-industriale-identificazione-di-una-spia-nella-squadra-minaccia-alla-sicurezza-rilevamento-dell-origine-delle-perdite-di-informazioni-controllo-dei-nuovi-dipendenti-infiltr-image477848155.htmlRF2JNBT5F–Spionaggio industriale. Identificazione di una spia nella squadra. Minaccia alla sicurezza. Rilevamento dell'origine delle perdite di informazioni. Controllo dei nuovi dipendenti, infiltr

RF2G3CP67–Un primo piano di uno sviluppatore di interfaccia utente ux e di un progettista di interfaccia utente che lavora su un'interfaccia icona mockup per un'applicazione mobile.

Professional Development programmatori che lavorano in sito di programmazione un software e tecnologia di codifica, la scrittura di codici e dati, codice di programmazione con HTM Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/professional-development-programmatori-che-lavorano-in-sito-di-programmazione-un-software-e-tecnologia-di-codifica-la-scrittura-di-codici-e-dati-codice-di-programmazione-con-htm-image258531260.html

Professional Development programmatori che lavorano in sito di programmazione un software e tecnologia di codifica, la scrittura di codici e dati, codice di programmazione con HTM Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/professional-development-programmatori-che-lavorano-in-sito-di-programmazione-un-software-e-tecnologia-di-codifica-la-scrittura-di-codici-e-dati-codice-di-programmazione-con-htm-image258531260.htmlRFW0H378–Professional Development programmatori che lavorano in sito di programmazione un software e tecnologia di codifica, la scrittura di codici e dati, codice di programmazione con HTM

RF2WBHCMB–Uomo d'affari per il reclutamento delle risorse umane che mostra un'icona grafica virtuale del team HR umano

Spionaggio industriale e identificazione di una spia industriale nel team. Minacce alla sicurezza sul luogo di lavoro, fughe di informazioni e svelati segreti aziendali. Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/spionaggio-industriale-e-identificazione-di-una-spia-industriale-nel-team-minacce-alla-sicurezza-sul-luogo-di-lavoro-fughe-di-informazioni-e-svelati-segreti-aziendali-image478917653.html

Spionaggio industriale e identificazione di una spia industriale nel team. Minacce alla sicurezza sul luogo di lavoro, fughe di informazioni e svelati segreti aziendali. Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/spionaggio-industriale-e-identificazione-di-una-spia-industriale-nel-team-minacce-alla-sicurezza-sul-luogo-di-lavoro-fughe-di-informazioni-e-svelati-segreti-aziendali-image478917653.htmlRF2JR4G9W–Spionaggio industriale e identificazione di una spia industriale nel team. Minacce alla sicurezza sul luogo di lavoro, fughe di informazioni e svelati segreti aziendali.

Il team addetto alla sicurezza guarda i monitor di sorveglianza TVCC. Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/il-team-addetto-alla-sicurezza-guarda-i-monitor-di-sorveglianza-tvcc-image472284901.html

Il team addetto alla sicurezza guarda i monitor di sorveglianza TVCC. Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/il-team-addetto-alla-sicurezza-guarda-i-monitor-di-sorveglianza-tvcc-image472284901.htmlRF2JCAC5W–Il team addetto alla sicurezza guarda i monitor di sorveglianza TVCC.

Il Lt. Meagan Way ha parlato con studenti della scuola media interessati ai CORSI STEM per il suo lavoro nella Marina degli Stati Uniti all'evento Pensacola state College Science, Technology, Engineering and Math (STEM) Story Live 2022. Way è responsabile del team di protezione informatica presso il Navy Information Operations Command Pensacola. (CTN3 Raffaele E. Eberlin/rilasciato) Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/il-lt-meagan-way-ha-parlato-con-studenti-della-scuola-media-interessati-ai-corsi-stem-per-il-suo-lavoro-nella-marina-degli-stati-uniti-all-evento-pensacola-state-college-science-technology-engineering-and-math-stem-story-live-2022-way-e-responsabile-del-team-di-protezione-informatica-presso-il-navy-information-operations-command-pensacola-ctn3-raffaele-e-eberlin-rilasciato-image491509438.html

Il Lt. Meagan Way ha parlato con studenti della scuola media interessati ai CORSI STEM per il suo lavoro nella Marina degli Stati Uniti all'evento Pensacola state College Science, Technology, Engineering and Math (STEM) Story Live 2022. Way è responsabile del team di protezione informatica presso il Navy Information Operations Command Pensacola. (CTN3 Raffaele E. Eberlin/rilasciato) Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/il-lt-meagan-way-ha-parlato-con-studenti-della-scuola-media-interessati-ai-corsi-stem-per-il-suo-lavoro-nella-marina-degli-stati-uniti-all-evento-pensacola-state-college-science-technology-engineering-and-math-stem-story-live-2022-way-e-responsabile-del-team-di-protezione-informatica-presso-il-navy-information-operations-command-pensacola-ctn3-raffaele-e-eberlin-rilasciato-image491509438.htmlRM2KFJ58E–Il Lt. Meagan Way ha parlato con studenti della scuola media interessati ai CORSI STEM per il suo lavoro nella Marina degli Stati Uniti all'evento Pensacola state College Science, Technology, Engineering and Math (STEM) Story Live 2022. Way è responsabile del team di protezione informatica presso il Navy Information Operations Command Pensacola. (CTN3 Raffaele E. Eberlin/rilasciato)

Blonde femmina hacker rubare informazioni segrete. Squadra sui cyber criminali. Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/blonde-femmina-hacker-rubare-informazioni-segrete-squadra-sui-cyber-criminali-image361170542.html

Blonde femmina hacker rubare informazioni segrete. Squadra sui cyber criminali. Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/blonde-femmina-hacker-rubare-informazioni-segrete-squadra-sui-cyber-criminali-image361170542.htmlRF2BYGMKX–Blonde femmina hacker rubare informazioni segrete. Squadra sui cyber criminali.

RF2X12PM2–Immagine del testo sulla sicurezza informatica e dell'icona dell'occhio su colleghi diversi che pianificano la strategia durante la riunione

Ispirazione che mostra segno sei al sicuro. Idea aziendale libera da pericoli non prevedere danni danneggi fisicamente importanti informazioni presentate tra le mani del team aziendale. Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/ispirazione-che-mostra-segno-sei-al-sicuro-idea-aziendale-libera-da-pericoli-non-prevedere-danni-danneggi-fisicamente-importanti-informazioni-presentate-tra-le-mani-del-team-aziendale-image547868404.html

Ispirazione che mostra segno sei al sicuro. Idea aziendale libera da pericoli non prevedere danni danneggi fisicamente importanti informazioni presentate tra le mani del team aziendale. Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/ispirazione-che-mostra-segno-sei-al-sicuro-idea-aziendale-libera-da-pericoli-non-prevedere-danni-danneggi-fisicamente-importanti-informazioni-presentate-tra-le-mani-del-team-aziendale-image547868404.htmlRF2PR9FMM–Ispirazione che mostra segno sei al sicuro. Idea aziendale libera da pericoli non prevedere danni danneggi fisicamente importanti informazioni presentate tra le mani del team aziendale.

Immagine generata dal computer della pagina di registrazione di un sito web per creare un account - TUTTO il design su questa immagine è creato da zero dal team di professionisti Yuri Arcurs per questo particolare scatto fotografico Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/immagine-generata-dal-computer-della-pagina-di-registrazione-di-un-sito-web-per-creare-un-account-tutto-il-design-su-questa-immagine-e-creato-da-zero-dal-team-di-professionisti-yuri-arcurs-per-questo-particolare-scatto-fotografico-image483412105.html

Immagine generata dal computer della pagina di registrazione di un sito web per creare un account - TUTTO il design su questa immagine è creato da zero dal team di professionisti Yuri Arcurs per questo particolare scatto fotografico Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/immagine-generata-dal-computer-della-pagina-di-registrazione-di-un-sito-web-per-creare-un-account-tutto-il-design-su-questa-immagine-e-creato-da-zero-dal-team-di-professionisti-yuri-arcurs-per-questo-particolare-scatto-fotografico-image483412105.htmlRF2K2D921–Immagine generata dal computer della pagina di registrazione di un sito web per creare un account - TUTTO il design su questa immagine è creato da zero dal team di professionisti Yuri Arcurs per questo particolare scatto fotografico

Bella buona Cerchi uomo porta la sua squadra Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/foto-immagine-bella-buona-cerchi-uomo-porta-la-sua-squadra-145163528.html

Bella buona Cerchi uomo porta la sua squadra Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/foto-immagine-bella-buona-cerchi-uomo-porta-la-sua-squadra-145163528.htmlRFJC4NFM–Bella buona Cerchi uomo porta la sua squadra

Lo sviluppo di programmazione e tecnologie di codifica. Sito web design. Programmatore pagine lavora in un software di sviluppare società office. Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/lo-sviluppo-di-programmazione-e-tecnologie-di-codifica-sito-web-design-programmatore-pagine-lavora-in-un-software-di-sviluppare-societa-office-image342774685.html

Lo sviluppo di programmazione e tecnologie di codifica. Sito web design. Programmatore pagine lavora in un software di sviluppare società office. Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/lo-sviluppo-di-programmazione-e-tecnologie-di-codifica-sito-web-design-programmatore-pagine-lavora-in-un-software-di-sviluppare-societa-office-image342774685.htmlRF2AWJMH1–Lo sviluppo di programmazione e tecnologie di codifica. Sito web design. Programmatore pagine lavora in un software di sviluppare società office.

Protezione delle informazioni. Controllo accesso. Tecnologia digitale, connessione internet. Software di archiviazione e controllo dell'accesso. Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/protezione-delle-informazioni-controllo-accesso-tecnologia-digitale-connessione-internet-software-di-archiviazione-e-controllo-dell-accesso-image471365610.html

Protezione delle informazioni. Controllo accesso. Tecnologia digitale, connessione internet. Software di archiviazione e controllo dell'accesso. Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/protezione-delle-informazioni-controllo-accesso-tecnologia-digitale-connessione-internet-software-di-archiviazione-e-controllo-dell-accesso-image471365610.htmlRF2JATFJ2–Protezione delle informazioni. Controllo accesso. Tecnologia digitale, connessione internet. Software di archiviazione e controllo dell'accesso.

I programmatori stanno sviluppando software lavorando insieme al codice software. Lavoro di squadra. Lavoro moderno di web ux Designer Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/i-programmatori-stanno-sviluppando-software-lavorando-insieme-al-codice-software-lavoro-di-squadra-lavoro-moderno-di-web-ux-designer-image366227689.html

I programmatori stanno sviluppando software lavorando insieme al codice software. Lavoro di squadra. Lavoro moderno di web ux Designer Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/i-programmatori-stanno-sviluppando-software-lavorando-insieme-al-codice-software-lavoro-di-squadra-lavoro-moderno-di-web-ux-designer-image366227689.htmlRF2C7R349–I programmatori stanno sviluppando software lavorando insieme al codice software. Lavoro di squadra. Lavoro moderno di web ux Designer

Team diversificato di Agenti di intelligence governativi in piedi intorno al tavolo digitale touch screen e il monitoraggio sospetto, Senior Officer fa Interactive Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/team-diversificato-di-agenti-di-intelligence-governativi-in-piedi-intorno-al-tavolo-digitale-touch-screen-e-il-monitoraggio-sospetto-senior-officer-fa-interactive-image383328970.html

Team diversificato di Agenti di intelligence governativi in piedi intorno al tavolo digitale touch screen e il monitoraggio sospetto, Senior Officer fa Interactive Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/team-diversificato-di-agenti-di-intelligence-governativi-in-piedi-intorno-al-tavolo-digitale-touch-screen-e-il-monitoraggio-sospetto-senior-officer-fa-interactive-image383328970.htmlRF2D7J40A–Team diversificato di Agenti di intelligence governativi in piedi intorno al tavolo digitale touch screen e il monitoraggio sospetto, Senior Officer fa Interactive

Metaverse digital cyber World Technology concept businessman successo lavorando con il suo team come concetto con interfaccia virtuale digitale dashboard Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/metaverse-digital-cyber-world-technology-concept-businessman-successo-lavorando-con-il-suo-team-come-concetto-con-interfaccia-virtuale-digitale-dashboard-image450562815.html

Metaverse digital cyber World Technology concept businessman successo lavorando con il suo team come concetto con interfaccia virtuale digitale dashboard Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/metaverse-digital-cyber-world-technology-concept-businessman-successo-lavorando-con-il-suo-team-come-concetto-con-interfaccia-virtuale-digitale-dashboard-image450562815.htmlRF2H50WD3–Metaverse digital cyber World Technology concept businessman successo lavorando con il suo team come concetto con interfaccia virtuale digitale dashboard

Hacker del successo del team hacking informazioni di identità su internet Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/hacker-del-successo-del-team-hacking-informazioni-di-identita-su-internet-image180847473.html

Hacker del successo del team hacking informazioni di identità su internet Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/hacker-del-successo-del-team-hacking-informazioni-di-identita-su-internet-image180847473.htmlRFME68P9–Hacker del successo del team hacking informazioni di identità su internet

People Hands Holding Word Cyberkriminalitaet significa Cyber Crime, erba Meadow Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/people-hands-holding-word-cyberkriminalitaet-significa-cyber-crime-erba-meadow-image351569519.html

People Hands Holding Word Cyberkriminalitaet significa Cyber Crime, erba Meadow Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/people-hands-holding-word-cyberkriminalitaet-significa-cyber-crime-erba-meadow-image351569519.htmlRF2BBYAE7–People Hands Holding Word Cyberkriminalitaet significa Cyber Crime, erba Meadow

Protezione in team. Attività di protezione aziendale per la sicurezza il concetto di sicurezza. Politica sulla privacy. I dati aziendali management system (DMS) con la privacy Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/protezione-in-team-attivita-di-protezione-aziendale-per-la-sicurezza-il-concetto-di-sicurezza-politica-sulla-privacy-i-dati-aziendali-management-system-dms-con-la-privacy-image232738363.html

Protezione in team. Attività di protezione aziendale per la sicurezza il concetto di sicurezza. Politica sulla privacy. I dati aziendali management system (DMS) con la privacy Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/protezione-in-team-attivita-di-protezione-aziendale-per-la-sicurezza-il-concetto-di-sicurezza-politica-sulla-privacy-i-dati-aziendali-management-system-dms-con-la-privacy-image232738363.htmlRFREJ44B–Protezione in team. Attività di protezione aziendale per la sicurezza il concetto di sicurezza. Politica sulla privacy. I dati aziendali management system (DMS) con la privacy

RF2G3CP2R–Un primo piano di uno sviluppatore di interfaccia utente ux e di un progettista di interfaccia utente che lavora su un'interfaccia icona mockup per un'applicazione mobile.

Lo sviluppo professionale di programmatore riunione che hanno collaborato e di brainstorming e sito web programmazione lavora in un software e tecnologia di codifica, la scrittura Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/lo-sviluppo-professionale-di-programmatore-riunione-che-hanno-collaborato-e-di-brainstorming-e-sito-web-programmazione-lavora-in-un-software-e-tecnologia-di-codifica-la-scrittura-image258530493.html

Lo sviluppo professionale di programmatore riunione che hanno collaborato e di brainstorming e sito web programmazione lavora in un software e tecnologia di codifica, la scrittura Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/lo-sviluppo-professionale-di-programmatore-riunione-che-hanno-collaborato-e-di-brainstorming-e-sito-web-programmazione-lavora-in-un-software-e-tecnologia-di-codifica-la-scrittura-image258530493.htmlRFW0H27W–Lo sviluppo professionale di programmatore riunione che hanno collaborato e di brainstorming e sito web programmazione lavora in un software e tecnologia di codifica, la scrittura

Una pagina di download su internet che richiede una password - TUTTO il design di questa immagine è creato da zero dal team di professionisti Yuri Arcurs per questo Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/una-pagina-di-download-su-internet-che-richiede-una-password-tutto-il-design-di-questa-immagine-e-creato-da-zero-dal-team-di-professionisti-yuri-arcurs-per-questo-image494829261.html

Una pagina di download su internet che richiede una password - TUTTO il design di questa immagine è creato da zero dal team di professionisti Yuri Arcurs per questo Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/una-pagina-di-download-su-internet-che-richiede-una-password-tutto-il-design-di-questa-immagine-e-creato-da-zero-dal-team-di-professionisti-yuri-arcurs-per-questo-image494829261.htmlRF2KN1BNH–Una pagina di download su internet che richiede una password - TUTTO il design di questa immagine è creato da zero dal team di professionisti Yuri Arcurs per questo

Il 185th Cyberspace Operations Squadron ha tenuto una cerimonia di fine mobilitazione per Airmen che ha recentemente sostenuto il 856th Cyber Protection Team del Cyber Command negli Stati Uniti durante una mobilitazione federale il 25 febbraio 2022 a Hampton, Virginia. “The Bats” ha rimosso ceramonicamente la patch CPT 856th, sostituendola con la patch BAT COS 185th, segnando il ritorno alla Guardia Nazionale della Virginia Air. Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/il-185th-cyberspace-operations-squadron-ha-tenuto-una-cerimonia-di-fine-mobilitazione-per-airmen-che-ha-recentemente-sostenuto-il-856th-cyber-protection-team-del-cyber-command-negli-stati-uniti-durante-una-mobilitazione-federale-il-25-febbraio-2022-a-hampton-virginia-the-bats-ha-rimosso-ceramonicamente-la-patch-cpt-856th-sostituendola-con-la-patch-bat-cos-185th-segnando-il-ritorno-alla-guardia-nazionale-della-virginia-air-image502651101.html

Il 185th Cyberspace Operations Squadron ha tenuto una cerimonia di fine mobilitazione per Airmen che ha recentemente sostenuto il 856th Cyber Protection Team del Cyber Command negli Stati Uniti durante una mobilitazione federale il 25 febbraio 2022 a Hampton, Virginia. “The Bats” ha rimosso ceramonicamente la patch CPT 856th, sostituendola con la patch BAT COS 185th, segnando il ritorno alla Guardia Nazionale della Virginia Air. Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/il-185th-cyberspace-operations-squadron-ha-tenuto-una-cerimonia-di-fine-mobilitazione-per-airmen-che-ha-recentemente-sostenuto-il-856th-cyber-protection-team-del-cyber-command-negli-stati-uniti-durante-una-mobilitazione-federale-il-25-febbraio-2022-a-hampton-virginia-the-bats-ha-rimosso-ceramonicamente-la-patch-cpt-856th-sostituendola-con-la-patch-bat-cos-185th-segnando-il-ritorno-alla-guardia-nazionale-della-virginia-air-image502651101.htmlRM2M5NMH1–Il 185th Cyberspace Operations Squadron ha tenuto una cerimonia di fine mobilitazione per Airmen che ha recentemente sostenuto il 856th Cyber Protection Team del Cyber Command negli Stati Uniti durante una mobilitazione federale il 25 febbraio 2022 a Hampton, Virginia. “The Bats” ha rimosso ceramonicamente la patch CPT 856th, sostituendola con la patch BAT COS 185th, segnando il ritorno alla Guardia Nazionale della Virginia Air.

Il team addetto alla sicurezza guarda i monitor di sorveglianza TVCC. Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/il-team-addetto-alla-sicurezza-guarda-i-monitor-di-sorveglianza-tvcc-image472284765.html

Il team addetto alla sicurezza guarda i monitor di sorveglianza TVCC. Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/il-team-addetto-alla-sicurezza-guarda-i-monitor-di-sorveglianza-tvcc-image472284765.htmlRF2JCAC11–Il team addetto alla sicurezza guarda i monitor di sorveglianza TVCC.

I soldati della Guardia Nazionale di New York assegnati al Cyber Protection Team 173 partecipano al Cyber Shield 2021 presso il New Jersey Army National Guard Regional Training Institute, a Sea Grit, dal 10 al 24 luglio 2021. Cyber Shield 2021 è un esercizio virtuale di risposta agli incidenti che offre ai cyber-soldati l'opportunità di prepararsi e reagire ai tipi di scenari reali. Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/i-soldati-della-guardia-nazionale-di-new-york-assegnati-al-cyber-protection-team-173-partecipano-al-cyber-shield-2021-presso-il-new-jersey-army-national-guard-regional-training-institute-a-sea-grit-dal-10-al-24-luglio-2021-cyber-shield-2021-e-un-esercizio-virtuale-di-risposta-agli-incidenti-che-offre-ai-cyber-soldati-l-opportunita-di-prepararsi-e-reagire-ai-tipi-di-scenari-reali-image442526915.html

I soldati della Guardia Nazionale di New York assegnati al Cyber Protection Team 173 partecipano al Cyber Shield 2021 presso il New Jersey Army National Guard Regional Training Institute, a Sea Grit, dal 10 al 24 luglio 2021. Cyber Shield 2021 è un esercizio virtuale di risposta agli incidenti che offre ai cyber-soldati l'opportunità di prepararsi e reagire ai tipi di scenari reali. Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/i-soldati-della-guardia-nazionale-di-new-york-assegnati-al-cyber-protection-team-173-partecipano-al-cyber-shield-2021-presso-il-new-jersey-army-national-guard-regional-training-institute-a-sea-grit-dal-10-al-24-luglio-2021-cyber-shield-2021-e-un-esercizio-virtuale-di-risposta-agli-incidenti-che-offre-ai-cyber-soldati-l-opportunita-di-prepararsi-e-reagire-ai-tipi-di-scenari-reali-image442526915.htmlRM2GKXRGK–I soldati della Guardia Nazionale di New York assegnati al Cyber Protection Team 173 partecipano al Cyber Shield 2021 presso il New Jersey Army National Guard Regional Training Institute, a Sea Grit, dal 10 al 24 luglio 2021. Cyber Shield 2021 è un esercizio virtuale di risposta agli incidenti che offre ai cyber-soldati l'opportunità di prepararsi e reagire ai tipi di scenari reali.

Hacker femminile con la sua squadra di cyber terroristi che fanno un virus pericoloso per attaccare il governo. Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/hacker-femminile-con-la-sua-squadra-di-cyber-terroristi-che-fanno-un-virus-pericoloso-per-attaccare-il-governo-image351286574.html

Hacker femminile con la sua squadra di cyber terroristi che fanno un virus pericoloso per attaccare il governo. Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/hacker-femminile-con-la-sua-squadra-di-cyber-terroristi-che-fanno-un-virus-pericoloso-per-attaccare-il-governo-image351286574.htmlRF2BBEDH2–Hacker femminile con la sua squadra di cyber terroristi che fanno un virus pericoloso per attaccare il governo.

RF2X12PMD–Immagine del testo sulla sicurezza informatica e icona a forma di lucchetto su donne diverse che condividono idee con i colleghi

Tempo di accesso. Ripresa ritagliata della pagina di login di un sito web - TUTTO il design di questa immagine è creato da zero dal team di professionisti Yuri Arcurs per questo particolare scatto fotografico. Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/tempo-di-accesso-ripresa-ritagliata-della-pagina-di-login-di-un-sito-web-tutto-il-design-di-questa-immagine-e-creato-da-zero-dal-team-di-professionisti-yuri-arcurs-per-questo-particolare-scatto-fotografico-image483601879.html

Tempo di accesso. Ripresa ritagliata della pagina di login di un sito web - TUTTO il design di questa immagine è creato da zero dal team di professionisti Yuri Arcurs per questo particolare scatto fotografico. Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/tempo-di-accesso-ripresa-ritagliata-della-pagina-di-login-di-un-sito-web-tutto-il-design-di-questa-immagine-e-creato-da-zero-dal-team-di-professionisti-yuri-arcurs-per-questo-particolare-scatto-fotografico-image483601879.htmlRF2K2NY3K–Tempo di accesso. Ripresa ritagliata della pagina di login di un sito web - TUTTO il design di questa immagine è creato da zero dal team di professionisti Yuri Arcurs per questo particolare scatto fotografico.

Una pagina di download su internet che richiede una password - TUTTO il design di questa immagine è creato da zero dal team di professionisti Yuri Arcurs per questo parti Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/una-pagina-di-download-su-internet-che-richiede-una-password-tutto-il-design-di-questa-immagine-e-creato-da-zero-dal-team-di-professionisti-yuri-arcurs-per-questo-parti-image548876306.html

Una pagina di download su internet che richiede una password - TUTTO il design di questa immagine è creato da zero dal team di professionisti Yuri Arcurs per questo parti Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/una-pagina-di-download-su-internet-che-richiede-una-password-tutto-il-design-di-questa-immagine-e-creato-da-zero-dal-team-di-professionisti-yuri-arcurs-per-questo-parti-image548876306.htmlRF2PTYD96–Una pagina di download su internet che richiede una password - TUTTO il design di questa immagine è creato da zero dal team di professionisti Yuri Arcurs per questo parti

I programmatori professionisti utilizzando la nuova applicazione per la sicurezza Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/foto-immagine-i-programmatori-professionisti-utilizzando-la-nuova-applicazione-per-la-sicurezza-174508803.html

I programmatori professionisti utilizzando la nuova applicazione per la sicurezza Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/foto-immagine-i-programmatori-professionisti-utilizzando-la-nuova-applicazione-per-la-sicurezza-174508803.htmlRFM3WFN7–I programmatori professionisti utilizzando la nuova applicazione per la sicurezza

Lo sviluppo di programmazione e tecnologie di codifica. Sito web design. Programmatore pagine lavora in un software di sviluppare società office. Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/lo-sviluppo-di-programmazione-e-tecnologie-di-codifica-sito-web-design-programmatore-pagine-lavora-in-un-software-di-sviluppare-societa-office-image345666692.html

Lo sviluppo di programmazione e tecnologie di codifica. Sito web design. Programmatore pagine lavora in un software di sviluppare società office. Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/lo-sviluppo-di-programmazione-e-tecnologie-di-codifica-sito-web-design-programmatore-pagine-lavora-in-un-software-di-sviluppare-societa-office-image345666692.htmlRF2B2ADB0–Lo sviluppo di programmazione e tecnologie di codifica. Sito web design. Programmatore pagine lavora in un software di sviluppare società office.

Protezione delle informazioni. Controllo accesso. Tecnologia digitale, connessione internet. Software di archiviazione e controllo dell'accesso. Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/protezione-delle-informazioni-controllo-accesso-tecnologia-digitale-connessione-internet-software-di-archiviazione-e-controllo-dell-accesso-image471365598.html

Protezione delle informazioni. Controllo accesso. Tecnologia digitale, connessione internet. Software di archiviazione e controllo dell'accesso. Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/protezione-delle-informazioni-controllo-accesso-tecnologia-digitale-connessione-internet-software-di-archiviazione-e-controllo-dell-accesso-image471365598.htmlRF2JATFHJ–Protezione delle informazioni. Controllo accesso. Tecnologia digitale, connessione internet. Software di archiviazione e controllo dell'accesso.

I programmatori stanno sviluppando software lavorando insieme al codice software. Lavoro di squadra. Lavoro moderno di web ux Designer Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/i-programmatori-stanno-sviluppando-software-lavorando-insieme-al-codice-software-lavoro-di-squadra-lavoro-moderno-di-web-ux-designer-image366227513.html

I programmatori stanno sviluppando software lavorando insieme al codice software. Lavoro di squadra. Lavoro moderno di web ux Designer Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/i-programmatori-stanno-sviluppando-software-lavorando-insieme-al-codice-software-lavoro-di-squadra-lavoro-moderno-di-web-ux-designer-image366227513.htmlRF2C7R2X1–I programmatori stanno sviluppando software lavorando insieme al codice software. Lavoro di squadra. Lavoro moderno di web ux Designer

Team diversificato di Agenti di intelligence governativi in piedi intorno al tavolo digitale touch screen e il monitoraggio sospetto, Senior Officer fa Interactive Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/team-diversificato-di-agenti-di-intelligence-governativi-in-piedi-intorno-al-tavolo-digitale-touch-screen-e-il-monitoraggio-sospetto-senior-officer-fa-interactive-image383328945.html

Team diversificato di Agenti di intelligence governativi in piedi intorno al tavolo digitale touch screen e il monitoraggio sospetto, Senior Officer fa Interactive Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/team-diversificato-di-agenti-di-intelligence-governativi-in-piedi-intorno-al-tavolo-digitale-touch-screen-e-il-monitoraggio-sospetto-senior-officer-fa-interactive-image383328945.htmlRF2D7J3YD–Team diversificato di Agenti di intelligence governativi in piedi intorno al tavolo digitale touch screen e il monitoraggio sospetto, Senior Officer fa Interactive

Gruppo di persone davanti a un computer portatile con un'affidabile PROTEZIONE di inscidimento, concetto di sicurezza web Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/gruppo-di-persone-davanti-a-un-computer-portatile-con-un-affidabile-protezione-di-inscidimento-concetto-di-sicurezza-web-image366949073.html

Gruppo di persone davanti a un computer portatile con un'affidabile PROTEZIONE di inscidimento, concetto di sicurezza web Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/gruppo-di-persone-davanti-a-un-computer-portatile-con-un-affidabile-protezione-di-inscidimento-concetto-di-sicurezza-web-image366949073.htmlRF2C8YY81–Gruppo di persone davanti a un computer portatile con un'affidabile PROTEZIONE di inscidimento, concetto di sicurezza web

Ritratto della sua bella attraente ragazzo impegnato codifica programmazione progettazione di web planning team supporto di lavoro di squadra in moderno industriale loft interno Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/ritratto-della-sua-bella-attraente-ragazzo-impegnato-codifica-programmazione-progettazione-di-web-planning-team-supporto-di-lavoro-di-squadra-in-moderno-industriale-loft-interno-image384344078.html

Ritratto della sua bella attraente ragazzo impegnato codifica programmazione progettazione di web planning team supporto di lavoro di squadra in moderno industriale loft interno Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/ritratto-della-sua-bella-attraente-ragazzo-impegnato-codifica-programmazione-progettazione-di-web-planning-team-supporto-di-lavoro-di-squadra-in-moderno-industriale-loft-interno-image384344078.htmlRF2D98AP6–Ritratto della sua bella attraente ragazzo impegnato codifica programmazione progettazione di web planning team supporto di lavoro di squadra in moderno industriale loft interno

Persone mani Holding Word Cyberkriminalitaet Mean Cyber Crime, Winter background Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/persone-mani-holding-word-cyberkriminalitaet-mean-cyber-crime-winter-background-image369374943.html

Persone mani Holding Word Cyberkriminalitaet Mean Cyber Crime, Winter background Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/persone-mani-holding-word-cyberkriminalitaet-mean-cyber-crime-winter-background-image369374943.htmlRF2CCXDE7–Persone mani Holding Word Cyberkriminalitaet Mean Cyber Crime, Winter background

Protezione in team. Attività di protezione aziendale per la sicurezza il concetto di sicurezza. Politica sulla privacy. I dati aziendali management system (DMS) con la privacy Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/protezione-in-team-attivita-di-protezione-aziendale-per-la-sicurezza-il-concetto-di-sicurezza-politica-sulla-privacy-i-dati-aziendali-management-system-dms-con-la-privacy-image226619506.html

Protezione in team. Attività di protezione aziendale per la sicurezza il concetto di sicurezza. Politica sulla privacy. I dati aziendali management system (DMS) con la privacy Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/protezione-in-team-attivita-di-protezione-aziendale-per-la-sicurezza-il-concetto-di-sicurezza-politica-sulla-privacy-i-dati-aziendali-management-system-dms-con-la-privacy-image226619506.htmlRFR4KBDP–Protezione in team. Attività di protezione aziendale per la sicurezza il concetto di sicurezza. Politica sulla privacy. I dati aziendali management system (DMS) con la privacy

RF2G3CNXW–Un primo piano di uno sviluppatore di interfaccia utente ux e di un progettista di interfaccia utente che lavora su un'interfaccia icona mockup per un'applicazione mobile.

Lo sviluppo professionale di programmatore riunione che hanno collaborato e di brainstorming e sito web programmazione lavora in un software e tecnologia di codifica, la scrittura Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/lo-sviluppo-professionale-di-programmatore-riunione-che-hanno-collaborato-e-di-brainstorming-e-sito-web-programmazione-lavora-in-un-software-e-tecnologia-di-codifica-la-scrittura-image258531125.html

Lo sviluppo professionale di programmatore riunione che hanno collaborato e di brainstorming e sito web programmazione lavora in un software e tecnologia di codifica, la scrittura Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/lo-sviluppo-professionale-di-programmatore-riunione-che-hanno-collaborato-e-di-brainstorming-e-sito-web-programmazione-lavora-in-un-software-e-tecnologia-di-codifica-la-scrittura-image258531125.htmlRFW0H32D–Lo sviluppo professionale di programmatore riunione che hanno collaborato e di brainstorming e sito web programmazione lavora in un software e tecnologia di codifica, la scrittura

Immagine generata dal computer della pagina di login di un sito web - TUTTO il design di questa immagine è creato da zero dal team di professionisti Yuri Arcurs per Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/immagine-generata-dal-computer-della-pagina-di-login-di-un-sito-web-tutto-il-design-di-questa-immagine-e-creato-da-zero-dal-team-di-professionisti-yuri-arcurs-per-image483615235.html

Immagine generata dal computer della pagina di login di un sito web - TUTTO il design di questa immagine è creato da zero dal team di professionisti Yuri Arcurs per Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/immagine-generata-dal-computer-della-pagina-di-login-di-un-sito-web-tutto-il-design-di-questa-immagine-e-creato-da-zero-dal-team-di-professionisti-yuri-arcurs-per-image483615235.htmlRF2K2PG4K–Immagine generata dal computer della pagina di login di un sito web - TUTTO il design di questa immagine è creato da zero dal team di professionisti Yuri Arcurs per

Lo Squadrone operativo Cyberspace del 185th tiene una cerimonia di fine mobilitazione per gli Airmen recentemente mobilitati il 25 febbraio 2022, a Hampton, Virginia. Gli Airmen e gli altri membri hanno sostenuto il 856th Cyber Protection Team del Cyber Command negli Stati Uniti durante una mobilitazione federale e hanno rappresentato il COS 185th, oltre che le forze aeree attive, la Guardia nazionale aerea del Maryland e lo Squadrone Intelligence 36th della base comune Langley-Eustis. Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/lo-squadrone-operativo-cyberspace-del-185th-tiene-una-cerimonia-di-fine-mobilitazione-per-gli-airmen-recentemente-mobilitati-il-25-febbraio-2022-a-hampton-virginia-gli-airmen-e-gli-altri-membri-hanno-sostenuto-il-856th-cyber-protection-team-del-cyber-command-negli-stati-uniti-durante-una-mobilitazione-federale-e-hanno-rappresentato-il-cos-185th-oltre-che-le-forze-aeree-attive-la-guardia-nazionale-aerea-del-maryland-e-lo-squadrone-intelligence-36th-della-base-comune-langley-eustis-image502651017.html

Lo Squadrone operativo Cyberspace del 185th tiene una cerimonia di fine mobilitazione per gli Airmen recentemente mobilitati il 25 febbraio 2022, a Hampton, Virginia. Gli Airmen e gli altri membri hanno sostenuto il 856th Cyber Protection Team del Cyber Command negli Stati Uniti durante una mobilitazione federale e hanno rappresentato il COS 185th, oltre che le forze aeree attive, la Guardia nazionale aerea del Maryland e lo Squadrone Intelligence 36th della base comune Langley-Eustis. Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/lo-squadrone-operativo-cyberspace-del-185th-tiene-una-cerimonia-di-fine-mobilitazione-per-gli-airmen-recentemente-mobilitati-il-25-febbraio-2022-a-hampton-virginia-gli-airmen-e-gli-altri-membri-hanno-sostenuto-il-856th-cyber-protection-team-del-cyber-command-negli-stati-uniti-durante-una-mobilitazione-federale-e-hanno-rappresentato-il-cos-185th-oltre-che-le-forze-aeree-attive-la-guardia-nazionale-aerea-del-maryland-e-lo-squadrone-intelligence-36th-della-base-comune-langley-eustis-image502651017.htmlRM2M5NME1–Lo Squadrone operativo Cyberspace del 185th tiene una cerimonia di fine mobilitazione per gli Airmen recentemente mobilitati il 25 febbraio 2022, a Hampton, Virginia. Gli Airmen e gli altri membri hanno sostenuto il 856th Cyber Protection Team del Cyber Command negli Stati Uniti durante una mobilitazione federale e hanno rappresentato il COS 185th, oltre che le forze aeree attive, la Guardia nazionale aerea del Maryland e lo Squadrone Intelligence 36th della base comune Langley-Eustis.

Il team addetto alla sicurezza guarda i monitor di sorveglianza TVCC. Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/il-team-addetto-alla-sicurezza-guarda-i-monitor-di-sorveglianza-tvcc-image472285372.html

Il team addetto alla sicurezza guarda i monitor di sorveglianza TVCC. Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/il-team-addetto-alla-sicurezza-guarda-i-monitor-di-sorveglianza-tvcc-image472285372.htmlRF2JCACPM–Il team addetto alla sicurezza guarda i monitor di sorveglianza TVCC.

I soldati della Guardia Nazionale di New York assegnati al Cyber Protection Team 173 partecipano al Cyber Shield 2021 presso il New Jersey Army National Guard Regional Training Institute, a Sea Grit, dal 10 al 24 luglio 2021. Cyber Shield 2021 è un esercizio virtuale di risposta agli incidenti che offre ai cyber-soldati l'opportunità di prepararsi e reagire ai tipi di scenari reali. Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/i-soldati-della-guardia-nazionale-di-new-york-assegnati-al-cyber-protection-team-173-partecipano-al-cyber-shield-2021-presso-il-new-jersey-army-national-guard-regional-training-institute-a-sea-grit-dal-10-al-24-luglio-2021-cyber-shield-2021-e-un-esercizio-virtuale-di-risposta-agli-incidenti-che-offre-ai-cyber-soldati-l-opportunita-di-prepararsi-e-reagire-ai-tipi-di-scenari-reali-image442526889.html

I soldati della Guardia Nazionale di New York assegnati al Cyber Protection Team 173 partecipano al Cyber Shield 2021 presso il New Jersey Army National Guard Regional Training Institute, a Sea Grit, dal 10 al 24 luglio 2021. Cyber Shield 2021 è un esercizio virtuale di risposta agli incidenti che offre ai cyber-soldati l'opportunità di prepararsi e reagire ai tipi di scenari reali. Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/i-soldati-della-guardia-nazionale-di-new-york-assegnati-al-cyber-protection-team-173-partecipano-al-cyber-shield-2021-presso-il-new-jersey-army-national-guard-regional-training-institute-a-sea-grit-dal-10-al-24-luglio-2021-cyber-shield-2021-e-un-esercizio-virtuale-di-risposta-agli-incidenti-che-offre-ai-cyber-soldati-l-opportunita-di-prepararsi-e-reagire-ai-tipi-di-scenari-reali-image442526889.htmlRM2GKXRFN–I soldati della Guardia Nazionale di New York assegnati al Cyber Protection Team 173 partecipano al Cyber Shield 2021 presso il New Jersey Army National Guard Regional Training Institute, a Sea Grit, dal 10 al 24 luglio 2021. Cyber Shield 2021 è un esercizio virtuale di risposta agli incidenti che offre ai cyber-soldati l'opportunità di prepararsi e reagire ai tipi di scenari reali.

Team di hacker pericolosi che pianificano un attacco informatico alle grandi aziende di tutto il mondo. Hacker femminile. Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/team-di-hacker-pericolosi-che-pianificano-un-attacco-informatico-alle-grandi-aziende-di-tutto-il-mondo-hacker-femminile-image343603860.html

Team di hacker pericolosi che pianificano un attacco informatico alle grandi aziende di tutto il mondo. Hacker femminile. Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/team-di-hacker-pericolosi-che-pianificano-un-attacco-informatico-alle-grandi-aziende-di-tutto-il-mondo-hacker-femminile-image343603860.htmlRF2AY0E6C–Team di hacker pericolosi che pianificano un attacco informatico alle grandi aziende di tutto il mondo. Hacker femminile.

RF2X12PJ5–Immagine di testo sulla sicurezza informatica, icona delle impronte digitali, donna diversa che discute con il collega durante una riunione

Tutto ciò che ci serve è la tua password. Una pagina di download su internet che richiede una password - TUTTO il design di questa immagine è creato da zero da Yuri Arcurs team o Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/tutto-cio-che-ci-serve-e-la-tua-password-una-pagina-di-download-su-internet-che-richiede-una-password-tutto-il-design-di-questa-immagine-e-creato-da-zero-da-yuri-arcurs-team-o-image548737929.html

Tutto ciò che ci serve è la tua password. Una pagina di download su internet che richiede una password - TUTTO il design di questa immagine è creato da zero da Yuri Arcurs team o Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/tutto-cio-che-ci-serve-e-la-tua-password-una-pagina-di-download-su-internet-che-richiede-una-password-tutto-il-design-di-questa-immagine-e-creato-da-zero-da-yuri-arcurs-team-o-image548737929.htmlRF2PTN4R5–Tutto ciò che ci serve è la tua password. Una pagina di download su internet che richiede una password - TUTTO il design di questa immagine è creato da zero da Yuri Arcurs team o

Una pagina di download su internet che richiede una password - TUTTO il design di questa immagine è creato da zero dal team di professionisti Yuri Arcurs per questo parti Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/una-pagina-di-download-su-internet-che-richiede-una-password-tutto-il-design-di-questa-immagine-e-creato-da-zero-dal-team-di-professionisti-yuri-arcurs-per-questo-parti-image548737928.html

Una pagina di download su internet che richiede una password - TUTTO il design di questa immagine è creato da zero dal team di professionisti Yuri Arcurs per questo parti Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/una-pagina-di-download-su-internet-che-richiede-una-password-tutto-il-design-di-questa-immagine-e-creato-da-zero-dal-team-di-professionisti-yuri-arcurs-per-questo-parti-image548737928.htmlRF2PTN4R4–Una pagina di download su internet che richiede una password - TUTTO il design di questa immagine è creato da zero dal team di professionisti Yuri Arcurs per questo parti

Professionale che gli uomini di essere concentrato sul lavoro Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/foto-immagine-professionale-che-gli-uomini-di-essere-concentrato-sul-lavoro-174508831.html

Professionale che gli uomini di essere concentrato sul lavoro Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/foto-immagine-professionale-che-gli-uomini-di-essere-concentrato-sul-lavoro-174508831.htmlRFM3WFP7–Professionale che gli uomini di essere concentrato sul lavoro

Lo sviluppo di programmazione e tecnologie di codifica. Sito web design. Programmatore pagine lavora in un software di sviluppare società office. Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/lo-sviluppo-di-programmazione-e-tecnologie-di-codifica-sito-web-design-programmatore-pagine-lavora-in-un-software-di-sviluppare-societa-office-image342775051.html

Lo sviluppo di programmazione e tecnologie di codifica. Sito web design. Programmatore pagine lavora in un software di sviluppare società office. Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/lo-sviluppo-di-programmazione-e-tecnologie-di-codifica-sito-web-design-programmatore-pagine-lavora-in-un-software-di-sviluppare-societa-office-image342775051.htmlRF2AWJN23–Lo sviluppo di programmazione e tecnologie di codifica. Sito web design. Programmatore pagine lavora in un software di sviluppare società office.

Hacker è in una serie di acquerelli di nero sulla parte anteriore. Concetti di sicurezza di cyber security information Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/hacker-e-in-una-serie-di-acquerelli-di-nero-sulla-parte-anteriore-concetti-di-sicurezza-di-cyber-security-information-image335532498.html

Hacker è in una serie di acquerelli di nero sulla parte anteriore. Concetti di sicurezza di cyber security information Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/hacker-e-in-una-serie-di-acquerelli-di-nero-sulla-parte-anteriore-concetti-di-sicurezza-di-cyber-security-information-image335532498.htmlRF2ADTR3E–Hacker è in una serie di acquerelli di nero sulla parte anteriore. Concetti di sicurezza di cyber security information

Uomo con smartphone e computer al tavolo. Notifica della minaccia di attacco informatico sugli schermi Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/uomo-con-smartphone-e-computer-al-tavolo-notifica-della-minaccia-di-attacco-informatico-sugli-schermi-image353910833.html

Uomo con smartphone e computer al tavolo. Notifica della minaccia di attacco informatico sugli schermi Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/uomo-con-smartphone-e-computer-al-tavolo-notifica-della-minaccia-di-attacco-informatico-sugli-schermi-image353910833.htmlRF2BFP0TH–Uomo con smartphone e computer al tavolo. Notifica della minaccia di attacco informatico sugli schermi

Team diversificato di Agenti di intelligence governativi in piedi intorno al tavolo digitale touch screen e il monitoraggio sospetto, Senior Officer fa Interactive Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/team-diversificato-di-agenti-di-intelligence-governativi-in-piedi-intorno-al-tavolo-digitale-touch-screen-e-il-monitoraggio-sospetto-senior-officer-fa-interactive-image383328948.html

Team diversificato di Agenti di intelligence governativi in piedi intorno al tavolo digitale touch screen e il monitoraggio sospetto, Senior Officer fa Interactive Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/team-diversificato-di-agenti-di-intelligence-governativi-in-piedi-intorno-al-tavolo-digitale-touch-screen-e-il-monitoraggio-sospetto-senior-officer-fa-interactive-image383328948.htmlRF2D7J3YG–Team diversificato di Agenti di intelligence governativi in piedi intorno al tavolo digitale touch screen e il monitoraggio sospetto, Senior Officer fa Interactive

Gruppo di persone davanti a un computer portatile con CONCETTO DI SICUREZZA web E di assicurazione INFORMATICA Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/gruppo-di-persone-davanti-a-un-computer-portatile-con-concetto-di-sicurezza-web-e-di-assicurazione-informatica-image357646865.html

Gruppo di persone davanti a un computer portatile con CONCETTO DI SICUREZZA web E di assicurazione INFORMATICA Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/gruppo-di-persone-davanti-a-un-computer-portatile-con-concetto-di-sicurezza-web-e-di-assicurazione-informatica-image357646865.htmlRF2BNT669–Gruppo di persone davanti a un computer portatile con CONCETTO DI SICUREZZA web E di assicurazione INFORMATICA

Close up. Il team di business funziona su personal computer Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/close-up-il-team-di-business-funziona-su-personal-computer-image333122732.html

Close up. Il team di business funziona su personal computer Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/close-up-il-team-di-business-funziona-su-personal-computer-image333122732.htmlRF2A9Y1CC–Close up. Il team di business funziona su personal computer

La gente tiene le mani di Word Cyberkriminalitaet significa crimine cibernetico, sfondo dell'oceano Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/la-gente-tiene-le-mani-di-word-cyberkriminalitaet-significa-crimine-cibernetico-sfondo-dell-oceano-image351831683.html

La gente tiene le mani di Word Cyberkriminalitaet significa crimine cibernetico, sfondo dell'oceano Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/la-gente-tiene-le-mani-di-word-cyberkriminalitaet-significa-crimine-cibernetico-sfondo-dell-oceano-image351831683.htmlRF2BCB8W7–La gente tiene le mani di Word Cyberkriminalitaet significa crimine cibernetico, sfondo dell'oceano

Protezione in team. Attività di protezione aziendale per la sicurezza il concetto di sicurezza. Politica sulla privacy. I dati aziendali management system (DMS) con la privacy Foto Stockhttps://www.alamy.it/image-license-details/?v=1https://www.alamy.it/protezione-in-team-attivita-di-protezione-aziendale-per-la-sicurezza-il-concetto-di-sicurezza-politica-sulla-privacy-i-dati-aziendali-management-system-dms-con-la-privacy-image232787290.html